우크라이나와 그 동맹국을 대상으로 하는 지속적인 러시아 사이버 공격 작전을 통해 공격자는 국가 기관과 기타 중요 인프라를 대표하는 조직들을 대상으로 지속적으로 사이버 스파이 캠페인을 실행하고 있습니다. CERT-UA 연구원이 사이버 스파이 공격의 급증에 대해 경고한 지 일주일이 채 되지 않아 러시아 연계 Shuckworm 그룹의 또 다른 악성 해킹 그룹이 다시 등장했습니다.

CERT-UA 는 Recorded Future의 Insikt Group 과 함께 악명 높은 러시아가 후원하는 APT28 해킹 그룹 의 지속적인 악성 활동을 최근 발견했으며, 이는 Recorded Future의 Network Traffic Intelligence에서 발견한 스피어피싱 캠페인과 유사했습니다. 최신 공격 작전에는 취약점 활용을 이용한 대대적인 스피어피싱 이메일 전파가 포함됩니다. 무기로 사용된 취약점은 Roundcube 웹 기반 이메일 클라이언트에서 발견되었으며, CVE-2020-35730, CVE-2021-44026, CVE-2020-12641로 추적되었습니다.

CERT-UA#6805 경고에 포함된 APT28 공격 분석

CERT-UA는 최근 우크라이나 공공 부문 조직 중 하나의 정보 및 통신 시스템과 APT28 그룹이 연계된 악성 인프라 간의 네트워크 통신을 식별한 사실이 통보되었습니다. 조사를 통해 악성 행위자들과의 통신 흔적이 2023년 5월 12일로 거슬러 올라가는 것으로 나타났지만, 다행히 감염은 실패했습니다.

Recorded Future의 Insikt Group 연구원들은 APT28의 지속적인 작전이 Microsoft Outlook 제로데이 취약점을 활용한 이전의 BlueDelta 캠페인과 겹친다는 사실을 발견했습니다 CVE-2023-23397.

사건 대응으로 CERT-UA 팀은 해당 CERT-UA#6805 주의사항 을 발표했으며, 이는 APT28 그룹의 공격자가 우크라이나 공공 부문 조직의 중요 인프라를 노린 시도를 알립니다. 연구는 우크라이 나 전쟁 뉴스와 관련된 주제를 포함한 피싱 이메일을 발견했으며, 이는 nv.ua 미디어 소스로 위장된 유인 기사를 포함했으며 Roundcube CVE-2020-35730 취약점 익스플로잇도 포함했습니다. 추가로 피싱 이메일에는 추가 JavaScript 파일을 다운로드 및 실행하기 위한 악성 JavaScript 코드가 포함되어 있으며, q.js and 와와

도 포함되어 있습니다. 후자의 파일은 받은 편지함 이메일을 타사 주소로 리디렉션하는 기본 필터를 생성하고, 해당 HTTP POST 요청을 통해 데이터 유출 작업을 수행합니다. 앞서 언급한 파일은 CVE-2021-44026로 추적되는 또 다른 Roundcube 취약점 익스플로잇을 포함하고 있으며, 이는 공격자가 Roundcube 데이터베이스에서 데이터를 유출할 수 있도록 합니다. c.js 또 다른 JavaScript 코드가 밝혀졌고, 이는 CVE-2020-12641 Roundcube 취약점 익스플로잇을 포함합니다. 취약점이 성공적으로 활용될 경우, 이는 이메일 서버에서 원격 명령 실행을 가능하게 합니다.

CERT-UA는 해커들이 40개 이상의 우크라이나 조직에 유사한 피싱 이메일을 보내 감염을 대량으로 확산시키려 했다고 밝혔으며, Insikt Group은 이 캠페인의 주요 표적으로 국가 기관 및 군사 단체를 식별했습니다.

조사에 따르면 APT28은 오래된 Roundcube 버전 1.4.1을 활용하여 다수의 조직이 취약점 활용 리스크에 노출되도록 허용한 것으로 확인되었습니다.

APT28 (UAC-0001/UAC-0028)에 의한 우크라이나 공공 부문 대상 사이버 공격 탐지

APT28 그룹 (aka Fancy Bear)는 우크라이나와 그 지지자들에 대한 적대적 캠페인에 오랜 역사를 가지고 있으며, 모스크바 정부를 대표하여 진행 중인 사이버 전쟁에 적극적으로 참여하고 있습니다. 우크라이나의 특별 통신 및 정보 보호 서비스(SSSCIP)에 따르면, APT28/UAC-0028 해킹 그룹 은 2022년 3월에 우크라이나의 중요 인프라를 대상으로 한 일련의 사이버 공격을 주도한 것으로 확인되었습니다. APT28 해킹 그룹의 다른 사이버 공격에서는 위협 행위자들이 유럽의 정부 기관과 군사 조직.

을 표적으로 삼는 것을 관찰했습니다. 지난달 동안 CERT-UA 연구원들은 우크라이나 공공 부문을 대상으로 하는 APT28 활동이 증가했으며, 이는 사이버 스파이 및 파괴적 공격으로 이어지고 있다고 보고합니다. 예를 들어, CERT-UA#6562 경고 는 2023년 4월 동안 이 해킹 집단이 피싱 공격 벡터를 활용하여 우크라이나 국가 기관에 대량의 스푸핑 이메일을 배포했음을 확인합니다.

Roundcube 웹 기반 이메일 클라이언트 취약점을 활용하는 최근 캠페인을 포함하여 APT28와 연관된 악성 활동을 선제적으로 탐지하기 위해 SOC Prime Platform은 전용 Sigma 규칙 번들을 제공합니다.

아래의 Explore Detections 버튼을 클릭하여 최신 APT28 캠페인을 탐지하는 전용 Sigma 규칙 목록을 확인하십시오. 모든 규칙은 MITRE ATT&CK® 프레임워크 v12에 맞춰 정렬되어 있으며, 심층적인 사이버 위협 컨텍스트로 보강되어 특정 보안 요구에 맞게 28개의 SIEM, EDR, XDR 솔루션과 호환됩니다. 또한 콘텐츠 검색을 최적화하기 위해 해당 탐지 알고리즘은 경고 식별자를 기반으로 ‘CERT-UA#6805’ 태그에서 제공됩니다.

10년 이상 지속되고 있는 글로벌 사이버 전쟁의 격화를 관찰하면서, SOC Prime 팀은 우리의 Threat Bounty Program 회원들과 함께 전 세계 주요 APT 그룹의 활동을 지속적으로 분석하여 큐레이션된 탐지 콘텐츠를 제작하고 조직이 국가 후원 위협으로부터의 사이버 방어를 강화하도록 돕고 있습니다. APT28 공격과 관련된 전체 탐지 콘텐츠를 확인하려면 Detect APT28 Attacks 버튼을 클릭하십시오.

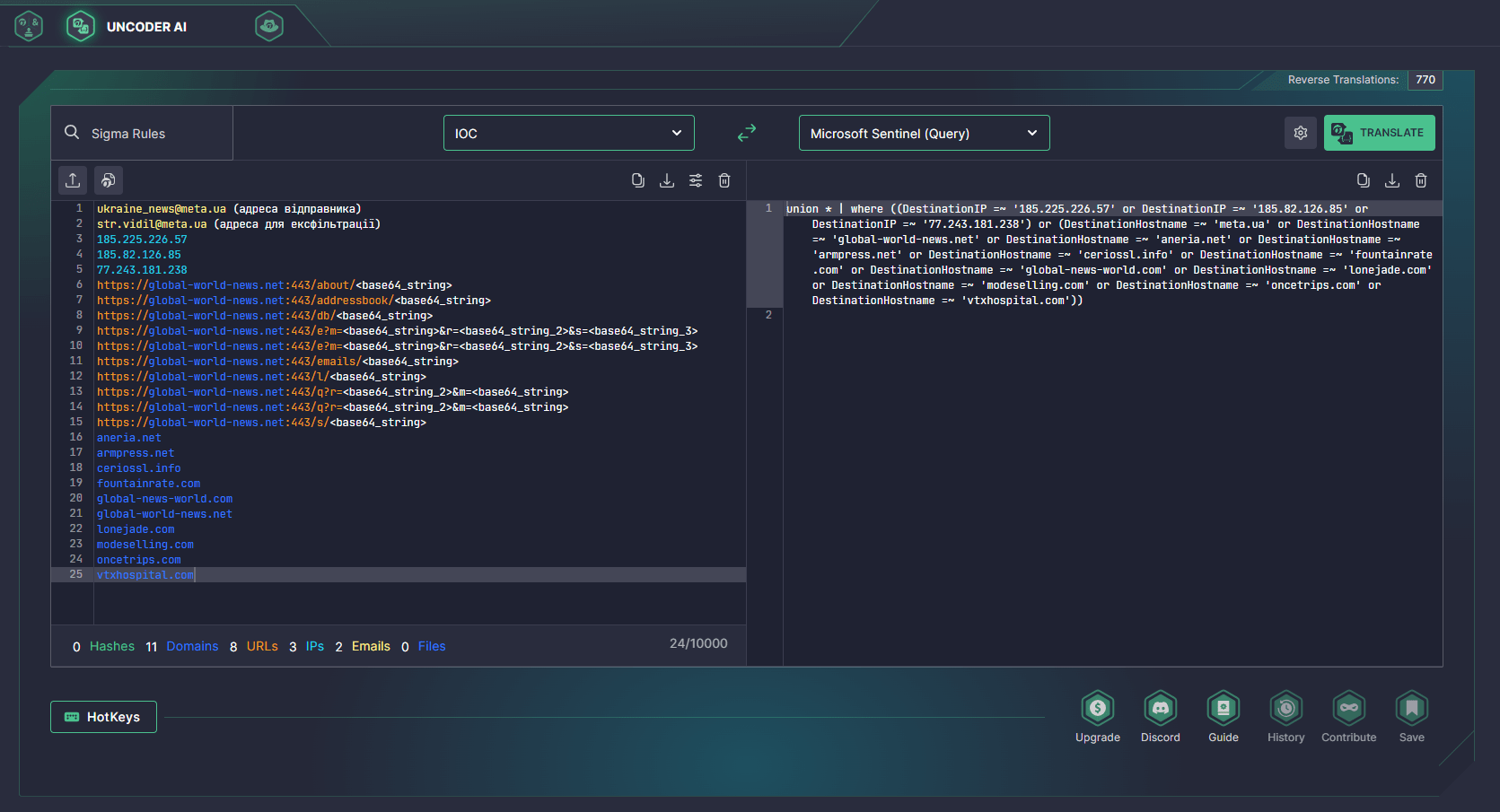

또한 SecOps 팀은 최신 APT28 공격과 관련된 침해 지표를 검색하여 위협 수색 절차를 원활하게 할 수 있으며, 이는 Uncoder AI를 통해 가능합니다. CERT-UA 또는 다른 출처에서 제공하는 파일, 호스트, 네트워크 IOC를 Uncoder에 삽입하고 대상 쿼리의 콘텐츠 유형을 선택하여 선택한 환경에서 실행할 준비가 된 성능 최적화된 IOC 쿼리를 원활하게 생성하십시오.

에 등록하여 SOC Prime Platform 을 통해 고급 지속 위협이 사용하는 모든 TTP에 대한 Sigma 규칙 기반 행동을 SOC에 제공하십시오. 맞춤형 CTI와 가장 큰 10K+ Sigma 규칙 저장소로 강화된 세계에서 가장 빠른 사이버 보안 피드를 통해 이점을 누리십시오. 증강 인텔리전스와 집단 방어의 힘을 활용하여 위협 수색 및 탐지 엔지니어링 노력을 발전시키십시오. 공격 표면 가시성을 향상시키고 시기를 놓치지 않고 블라인드 스팟을 식별하여 항상 공격자보다 한 발 앞서 나가십시오.