소개

COVID-19 / 코로나바이러스 피싱이 증가하고 있으며 앞으로도 몇 달 동안 주요 테마/유인책으로 남을 가능성이 높습니다. 이 블로그 포스트는 COVID-19 관련 피싱 및 재택근무 증가로 인한 기타 위협에 대한 권장 사항을 제시합니다.

피싱 위협이 변했는가?

위협이 변했는가? 어느 정도는 그렇습니다. COVID-19 / 코로나바이러스에 관한 긴박감이 크게 작용하고 있습니다. 이 긴박감은 평균적인 사람이 피싱을 겪을 확률을 높입니다. 공격자들은 이를 알고 있기 때문에 COVID-19와 코로나바이러스 테마/유인책을 사용하는 타게팅의 증가를 기대하고 관찰하고 있습니다. 재택근무를 둘러싼 추가 테마/유인책도 사용이 늘어나고 피해자에게 효과적일 가능성이 높습니다.

하지만, 적들이 피싱 공격에서 사용하는 기술과 전술은 대체로 동일합니다.

이 블로그 포스트에서는 피싱의 몇 가지 측면과 코로나바이러스에 관해 기대되는 내용을 다루고, 당신의 조직이 이러한 위협으로부터 어떻게 보호할 수 있는지에 대해 설명합니다.

피싱 유형

일반적으로 피싱 공격의 주요 목표는 세 가지입니다.

- 악성 코드 전달

- 악성 코드로 연결

- 이메일에 악성 코드 첨부

- 랜섬웨어, 뱅킹 트로이 목마, 웹 스키밍, 첩보 등

- 민감한 정보 획득

- 일반적으로 조직은 사용자 이름/비밀번호에 가장 신경 씁니다

- 가짜 로그인 페이지로 연결하는 경우가 많습니다

- 사기/스캠

- 희생자에게 자원(돈 및 장비)을 보내도록 설득

- 가짜 송장

- 가짜 구매 주문서

- 가짜 자선 단체

- 희생자에게 자원(돈 및 장비)을 보내도록 설득

피싱 테마 유인책

범죄자들은 긴박감을 이용해 희생자들을 속여 말단 장치에서 악성 코드를 실행하거나, 가짜 자선 단체에 돈/물자를 보내게 하거나, 민감한 정보(사용자 이름과 비밀번호)를 공개하도록 합니다. SOC Prime은 COVID-19 / 코로나바이러스 및 관련 테마/유인책의 증가를 기대하고 있습니다:

- COVID-19 / 코로나바이러스 – 정보

-

-

- 범죄자는 COVID-19 / 코로나바이러스에 관한 중요한 정보를 포함한 문서 또는 문서의 링크를 전달하는 권위자로 가장합니다.

-

- COVID-19 / 코로나바이러스 – 공포 이메일

-

-

- 범죄자는 COVID-19 / 코로나바이러스에 대한 “긴급 정보”를 제공하거나 바이러스 감염의 위협으로 희생자를 협박하려고 시도합니다.

-

- COVID-19 / 코로나바이러스 – 테스트/치료

-

-

- 범죄자는 COVID-19의 테스트나 치료제를 가지고 있다고 가장합니다.

-

- 경제적 구제

-

-

- 범죄자는 정부, 고용주 또는 자선 단체로 가장하여 경제적 구제를 제공합니다.

-

- VPN/원격 회의/VDI 클라이언트 배포/업데이트

-

-

- 범죄자는 정보 기술 부서로 가장하여 회사가 재택근무 능력을 높이기 위해 사용하는 소프트웨어의 업데이트 또는 배포를 제공합니다.

-

- COVID-19 관련 의료용품(PPE, 환기기, 호흡기, 약품)을 위한 구매 주문서/송장 사기

-

-

- 범죄자는 COVID-19 관련 용품을 위한 가짜 구매 주문서나 송장을 보냅니다.

-

- 여행 관련 사기

-

- 범죄자는 외국에 갇혀 있는 직원/친구/친척으로 가장합니다.

- 범죄자는 항공사/호텔로 가장하여 향후 여행 계획에 대한 ‘업데이트’를 보냅니다.

악성 코드/랜섬웨어를 포함한 피싱 유인책

평균적인 조직에게 랜섬웨어는 현재 가장 큰 위협입니다. 피싱을 통해 전달된 랜섬웨어는 종종 코드(스크립트 파일, 오피스 문서 등)를 포함하는 문서/파일 형식을 활용합니다. 익스플로잇은 여전히 흔한 위협이지만, 비용이 많이 들고 구현이 어렵고 보통 필요하지 않습니다.

피싱에 사용되는 일반적인 첫 번째 단계들

- 악성 파일로 연결을 이용하는 방법이 이메일 필터링/샌드박스를 우회하기 위해 상당히 증가함 (T1192)

- 암호화된 압축 아카이브(.zip, .7z, .iso, .tar 등)를 사용하여 스캔 및 샌드박스를 우회 (T1140)

- Microsoft Office 문서(특히 xlsx, xlsm, xls, doc, docm, docx)

- 리치 텍스트 파일 문서 T1193

- PDF 문서 T1193

- 스크립트/동적 콘텐츠가 파일에 내장되거나 직접 첨부되어 있음 (.vbs, .vbe, .js, .jse, .wsh, .cmd, .bat, .ps1, .wsh, .wsc, .hta, .pif, .lnk, .com, .reg) T1193

- 예를 들어 .vbs 파일은 PDF, Word 문서, Zip 파일 등에 내장될 수 있습니다.

- 실행 파일(.exe, .scr 및 jar와 같은 서드파티 소프트웨어를 의존하는 파일)

타협 후

엔드포인트가 피싱에 의해 타협되었다고 해서 모든 것이 낭패인 것은 아닙니다. 범죄자들은 보통 목표를 달성하기 위해 지역적으로 권한을 상승시키고, 도메인에서까지도 상승시키며, 또한 중요한 자산으로 수평 이동해야 합니다.

일반적으로 ‘초기 접근’ 후 거의 즉각적으로 실행이 이루어집니다. 보통 이는 powershell, cscript, wscript, mshta, rundll32 또는 다른 기술을 통해 직접적인 프로세스 생성에 관여합니다. 부모-자식 프로세스 체인 브레이킹(PPID 스푸핑/COM을 통한) 및 프로세스 주입 같은 더 교묘한 기술도 점점 더 흔히 사용되고 있습니다.

그럼에도 불구하고, 일반적인 공격 체인에서는 대처할 수 있는 충분한 경보가 존재합니다.

특히, SOC Prime은 최근 피싱 공격에서 가장 흔하게 사용되는 기술로 다음과 같은 기술을 식별했습니다.

- T1192 (스피어 피싱 링크)

- T1193 (스피어 피싱 첨부파일)

- T1059 (명령줄 인터페이스)

- T1086 (파워셸)

- T1085 (Rundll32)

- T1218 (서명된 바이너리 프록시 실행)

- T1053 (예약된 작업)

- T1050 (신규 서비스)

구조하는 콘텐츠

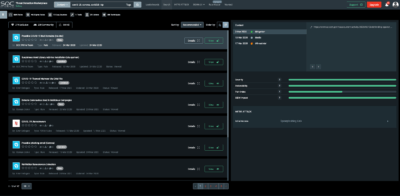

SOC Prime에서 우리는 SIGMA의 대팬입니다. 우리의 위협 보상 개발자들과 SOC Prime 팀은 ATT&CK Framework 기술 대부분을 다루는 관련 콘텐츠를 많이 출시했습니다(무료로 제공되는 것이 많습니다). 이는 일반적으로 행동에 초점을 맞춘 콘텐츠로, 피싱 테마나 유인책에 상관없이 작동합니다. 그러므로 이 콘텐츠를 설치하면, 다음 번 피싱 유인책에 사용되는 위기 상황에서 도움을 받을 수 있습니다.

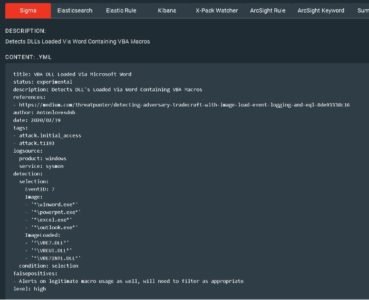

예를 들어, ‘Microsoft Word를 통해 로드된 VBA DLL’ 규칙은 매크로를 포함한 문서를 로드하는 오피스를 감지할 것입니다. 피싱 콘텐츠를 전달하는 데 가장 흔히 악용되는 파일 형식입니다. 우리는 이 콘텐츠와 더 많은 것을 ‘covid19_ttp’ 태그로 위협 탐지 마켓플레이스(TDM)에 태깅했습니다.

우리는 이 콘텐츠와 더 많은 것을 ‘covid19_ttp’ 태그로 위협 탐지 마켓플레이스(TDM)에 태깅했습니다.

https://tdm.socprime.com/?ruleMaster=true&searchValue=covid19_ttp

귀사의 피싱에 대한 방어력을 강화하기 위한 추가 조치

이 목록은 포괄적이지 않습니다. 하지만, 귀사의 조직을 대부분의 첫 번째 단계 악성 코드 공격으로부터 보호할 수 있는 몇 가지 효과적인 방법들입니다. 아래의 조치 중 하나라도 아직 시행하지 않았다면, 조직에 미칠 영향을 파악한 후 가능한 변화를 테스트하고 배포하세요.

- 사용자 인식

- 안티바이러스 정의를 정기적으로 업데이트하십시오.

- 관리자 접근 제한

- 응용 프로그램 화이트리스트 사용

- 일반적으로 악용되는 파일 형식의 기본 파일 연결을 실행하지 않도록 변경

- 일반적으로 .vbs, .vbe, .js, .jse, .bat 등이 현재의 파일 연결에서 ‘notepad.exe’로 변경됩니다. 이렇게 하면 사용자가 피싱에 속아도 문서는 실행되지 않고 노트패드로 열립니다. https://support.microsoft.com/en-us/help/4028161/windows-10-change-default-programs

- 다중 단계/다중 요소 인증 활용

- SMS/이메일 기반이 아닌 코드를 사용하는 다중 요소가 최적임

- 7zip/Winrar 및 기타 서드 파티 압축 유틸리티를 필요한 사용자에게만 설치하십시오.

- 오피스 매크로 비활성화

- 조직 외부로 향하는 SMB 트래픽 차단

- VPN 접속 중이 아니면 인터넷에 접근하지 못하게 하는 VPN 소프트웨어 사용.