계속 증가하는 랜섬웨어 공격, 재정 동기가 있는 해킹 집단의 증가, 그리고 급증하는 전 세계 랜섬웨어 피해 비용은 현대 사이버 위협 분야를 흔들고 있습니다. FBI와 CISA는 최근에 새로운 경고를 발행하여 BlackSuit 랜섬웨어의 출현을 알리고 있습니다. 이는 강력한 공격 기능으로 풍부해진 Royal 랜섬웨어의 진화입니다. BlackSuit 관리자는 이미 총 5억 달러 이상의 몸값을 요구하여 글로벌 조직에 증가하는 위험을 안기고 있습니다.

BlackSuit (Royal) 랜섬웨어 탐지

이번 여름은 더위 뿐만 아니라 랜섬웨어 활동 급증으로도 강렬했습니다. 최근 등장한 Zola 의 증가된 활동에 이어, CISA와 FBI는 이제 사이버 수비수들에게 BlackSuit으로 불리는 새로운 악의적 변종에 대해 경고하고 있습니다. 악명 높은 Royal 랜섬웨어의 후계자인 BlackSuit 변종은 강화된 기능과 증가하는 몸값 요구, 전 세계 조직을 목표로 하고 있습니다. Akira ransomware, CISA and FBI are now warning cyber defenders about a new malicious strain dubbed BlackSuit. As the successor to the infamous Royal ransomware, the BlackSuit variant features enhanced capabilities, escalating ransom demands and targeting organizations worldwide.

잠재적인 BlackSuit 공격에 대비하기 위해 보안 전문가들은 관련 탐지 규칙들과 고급 위협 탐지 및 수색 솔루션 모음을 통합한 SOC Prime 플랫폼을 신뢰할 수 있습니다. 그냥 탐지 탐색 아래 버튼을 눌러 즉시 BlackSuite 랜섬웨어 공격을 탐지하기 위한 전용 규칙 모음으로 심층 분석할 수 있습니다.

모든 탐지 규칙은 30개 이상의 SIEM, EDR, 데이터 레이크 솔루션과 호환되며 MITRE ATT&CK 프레임워크에 맵핑됩니다. 게다가, 탐지 알고리즘은 CTI 참조, 공격 타임라인, 트리아지 권장 사항을 포함한 광범위한 메타데이터로 풍부해져 있어 위협 조사를 간소화합니다.

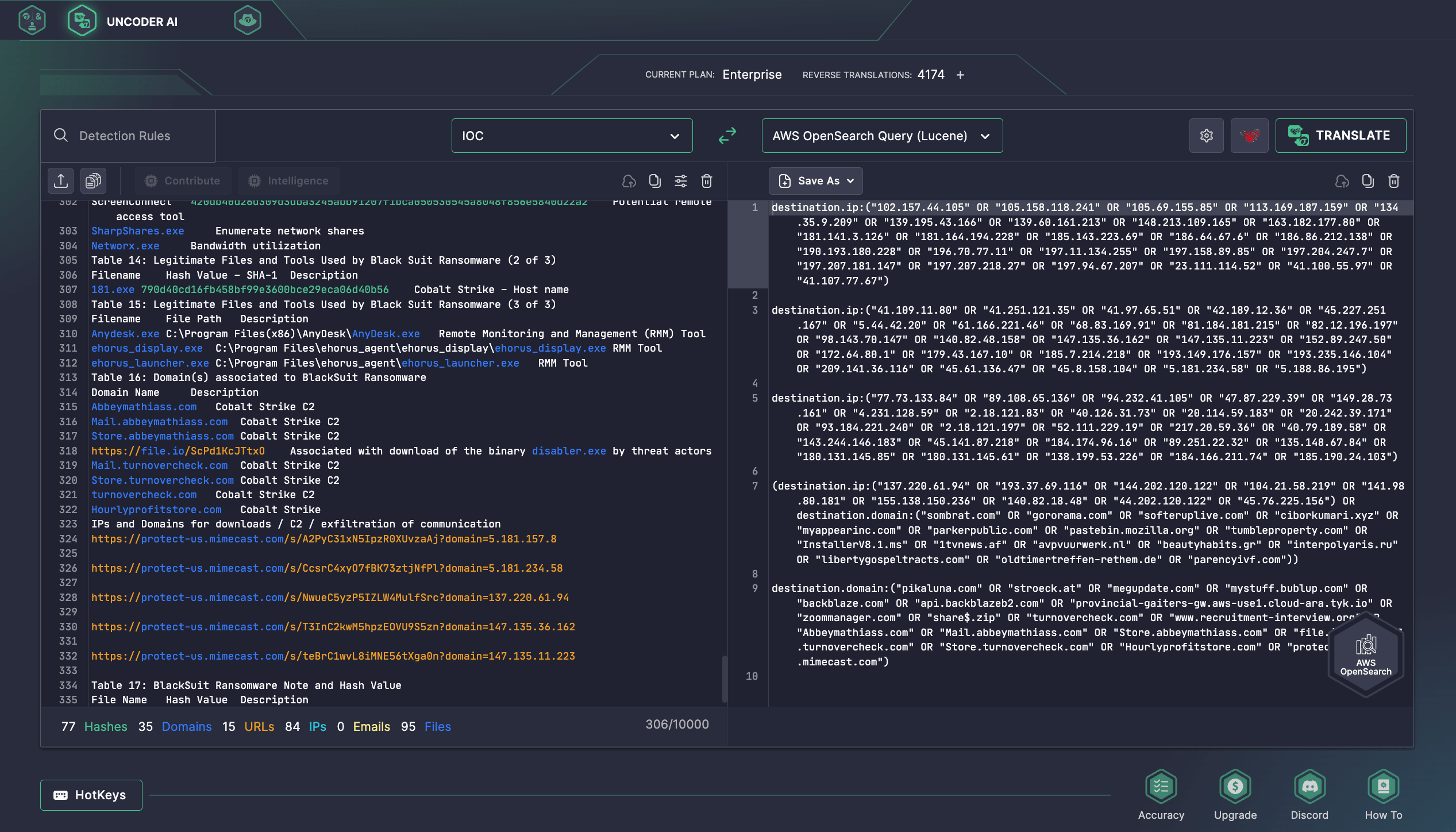

또한, 보안 전문가들은 Uncoder AI라는 탐지 엔지니어링을 위한 업계 최초의 AI 공동 파일럿을 사용하여 CISA의 AA23-061A 권고안에 제공된 침해 표시자를 즉시 수색할 수 있습니다. Uncoder AI는 IOC 패키저 역할을 하며, CTI 및 SOC 분석가와 위협 헌터가 IOCs를 매끄럽게 구문 분석하고 사용자 정의 수색 쿼리로 변환하여 선택한 SIEM이나 EDR에서 실행할 준비를 합니다.

Royal 랜섬웨어 패밀리 공격을 처리하고 그 진화를 소급 조사하기 위해 추가적인 탐지 콘텐츠를 찾는 보안 전문가들은 SOC Prime의 위협 탐지 마켓플레이스를 신뢰할 수 있습니다. “Royal” 및 “Blacksuit” 태그를 적용하여, 사이버 수비수들은 관련 규칙과 쿼리의 종합적인 모음을 찾을 수 있습니다.

BlackSuit (Royal) 랜섬웨어 분석

새로운 Proton 랜섬웨어 변종이 등장한 직후, 또 다른 새로운 랜섬웨어 변종이 씬에 등장합니다. FBI와 CISA는 새로운 Zola, another rebranded ransomware variant comes to the scene. The FBI and CISA issued a new 경고, AA23-061A, 를 발행하여 Royal에서 진화한 BlackSuit 랜섬웨어에 대한 사이버 보안 인식을 높이려 하고 있습니다. BlackSuit은 2022년 초가을부터 2023년 여름까지 사이버 위협 분야에서 활동했던 선구자와 유사한 코딩 기능을 보유하고 있지만, 그 재브랜딩된 랜섬웨어는 더 정교해졌습니다.

BlackSuit는 암호화 전에 데이터 탈취 및 협박을 수행하며, 피해자가 몸값을 지불하지 않으면 유출 사이트에 피해자 데이터를 공개하겠다고 위협합니다. 초기 접근을 위해서는 피싱 공격 벡터에 주로 의존하며, 다른 빈번한 감염 방법으로는 RDP나 취약한 인터넷 위상 애플리케이션을 이용한 악용, 초기 접근 브로커로부터 얻은 접근을 통해 진입하는 방법이 포함됩니다.

네트워크 침투 후, BlackSuit 관리자들은 C2 서버와 통신을 수립하고 다양한 유틸리티를 다운로드합니다. 그들은 종종 정품 Windows 소프트웨어를 악용하거나 오픈 소스 프로젝트를 활용하여 공격 목적으로 사용합니다. 그들의 선구자 Royal은 Chisel, SSH 클라이언트, OpenSSH, PuTTY와 같은 도구를 사용해 그들의 C2 인프라와 연결했습니다. 네트워크에 진입하면 BlackSuit 운영자들은 백신 소프트웨어를 비활성화하고 대량의 데이터를 탈취한 후 시스템을 암호화하는 랜섬웨어를 배포합니다. 적들은 Mimikatz 와 Nirsoft 같은 인기 유틸리티를 자격 증명 탈취에 활용하고, BlackSuit의 제휴사들은 또한 Cobalt Strike와 같은 정품 침투 테스트 유틸리티를 재활용하고 Ursnif/Gozi와 같은 악성코드를 활용하여 데이터 수집 및 탈취를 수행합니다.

BlackSuit 랜섬웨어 요구 사항은 일반적으로 100만 달러에서 1000만 달러 사이의 비트코인으로 이루어지며, 최고 요구 금액은 6000만 달러에 달합니다. BlackSuit 행위자들은 지불 협상에 개방적이지만, 몸값 금액은 초기 노트에 명시되지 않으며, Tor 브라우저를 통해 .onion URL을 통해 적들과 직접적으로 커뮤니케이션 해야 합니다.

BlackSuit 랜섬웨어 공격의 위험을 줄이기 위해, FBI와 CISA는 CISA와 NIST가 만든 CPG에 따라 AA23-061A 경고에 나열된 완화를 적용할 것을 권장합니다. 제공된 실행 방법과 보호 조치 외에도 수비수들은 그들의 현재 보안 통제의 효율성을 검증하여 경고문에 강조된 ATT&CK 기술과 대비하도록 권장합니다. 조직들이 새로운 랜섬웨어 공격과 기타 중요한 위협을 방지하는 데 미리 대응할 수 있도록 지원하기 위해, SOC Prime은 완전한 제품군 을 제공하며, AI 기반 탐지 엔지니어링, 자동화된 위협 수색, 탐지 스택 검증을 포함하여 대규모 방어력을 높이는 미래 대비 기업 맞춤형 솔루션으로 작용합니다.