Verizon 2025 데이터 침해 조사 보고서(DBIR)에 따르면, 랜섬웨어는 여전히 주요한 사이버 위협으로, 전체 침해 사례의 44%에서 탐지되었습니다. 이는 전년도 분석의 32%에서 크게 증가한 수치입니다. 2024년 평균 몸값이 200만 달러에 달하면서, 경제적 이익이 이 위협의 성장을 계속 촉진하고 있습니다. 이로 인해 점점 더 많은 사이버 범죄자들이 랜섬웨어를 채택하고 있으며, BERT와 같은 Windows와 Linux 시스템을 모두 노리는 공격적인 신규 변종이 등장하고 있습니다. 확인된 피해자는 아시아, 유럽, 미국 전역에 걸쳐 있으며, 특히 보건, 기술 및 이벤트 서비스 산업이 집중적으로 타격을 받고 있습니다.

BERT 랜섬웨어 공격 탐지

Cybersecurity Ventures에 따르면, 2031년까지 랜섬웨어 공격은 매 2초마다 발생할 것으로 예상되며, 이는 능동적인 탐지와 위협 대응의 시급성을 강조합니다. 현대의 랜섬웨어 캠페인은 지속적으로 진화하며, 고급 회피 기법과 표적화된 전송 방식을 결합해 기존 보안 체계를 우회합니다. 특히 주목해야 할 위협 중 하나는 BERT로, 이는 다중 플랫폼을 겨냥하고 전 세계적으로 활동 영역을 넓혀가고 있으며, 다양한 산업 분야에서 비즈니스 운영을 마비시키고 있습니다.

SOC Prime 플랫폼에 등록하여 조직을 대상으로 한 BERT 공격을 초기 단계에서 탐지하세요. 본 플랫폼은 BERT 공격 탐지를 위한 고유한 Sigma 규칙 세트를 제공합니다. 아래 탐지 보기 버튼을 클릭하면, CTI 기반 위협 인텔리전스가 적용된 탐지 규칙과 고급 위협 사냥 도구에 접근할 수 있습니다.

SOC Prime 플랫폼의 모든 규칙은 다양한 SIEM, EDR, Data Lake 솔루션과 호환되며, MITRE ATT&CK® 프레임워크에 매핑되어 있습니다. 또한 각 규칙은 상세한 메타데이터, 위협 인텔리전스 참조, 공격 타임라인, 트리아지 권장 사항 등을 포함합니다.

또한, 방어자는 일반 태그 “Ransomware”를 적용하여 더 광범위한 글로벌 탐지 규칙에 접근할 수 있습니다.

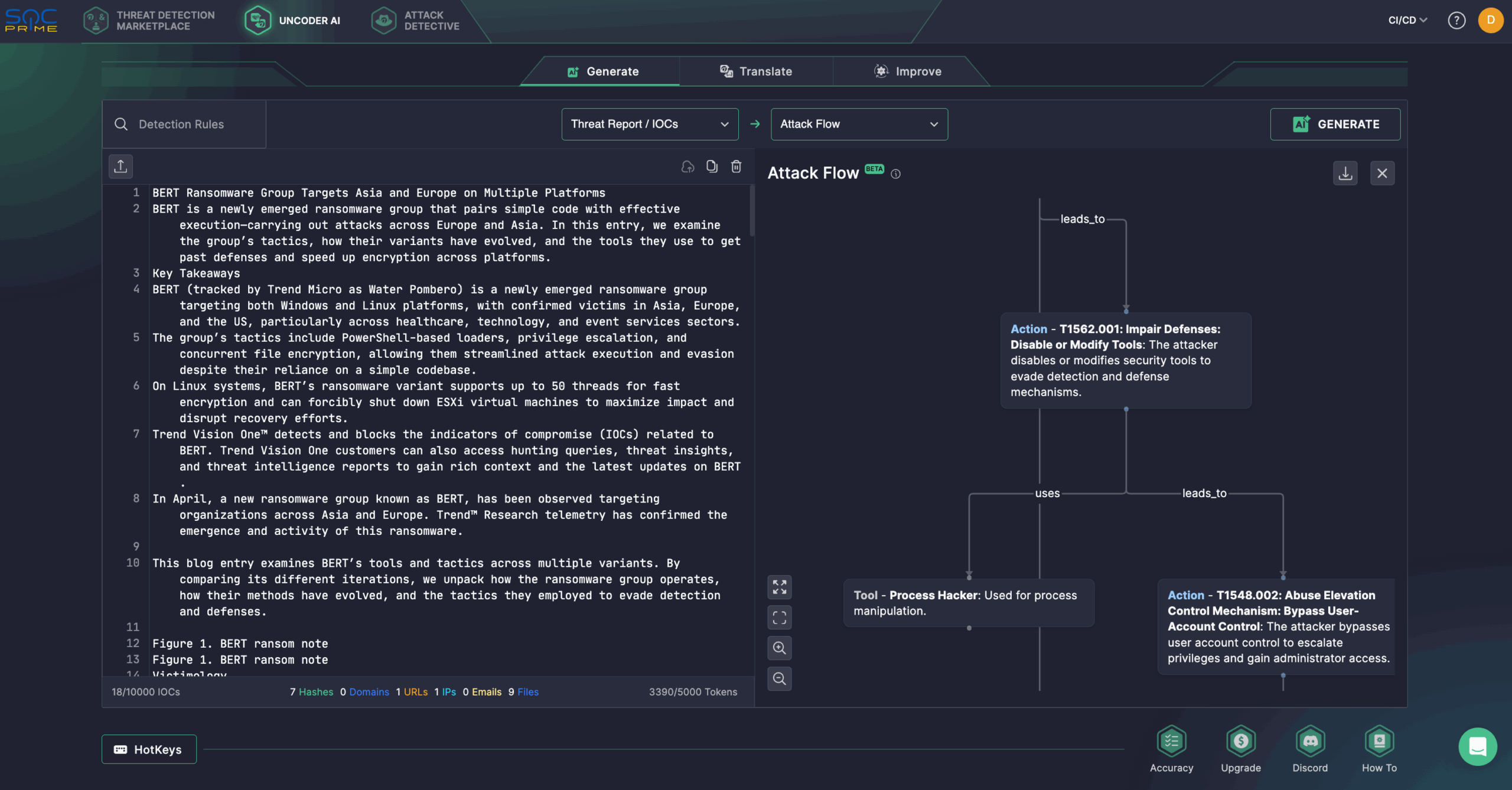

또한 Uncoder AI를 사용하면 위협 탐지 분석을 가속화할 수 있습니다. Uncoder AI는 위협 기반 탐지를 위한 개인 IDE 및 코파일럿으로, 원시 위협 보고서로부터 탐지 알고리즘을 생성하고, IOC를 최적화된 쿼리로 변환하며, ATT&CK 태그 예측, AI 기반 코드 개선, 다양한 SIEM/EDR 언어로의 변환을 지원합니다. 예를 들어, Trend Micro의 BERT 분석을 활용하면 단 한 번의 클릭으로 Attack Flow를 생성할 수 있습니다.

BERT 랜섬웨어 공격 분석

보안 연구자들은 아시아, 유럽, 미국의 조직을 대상으로 하는 새로운 랜섬웨어 그룹을 식별했으며, 보건, 기술, 이벤트 산업에서 피해가 확인되었습니다. BERT는 Trend Micro에서 Water Pombero라는 이름으로도 알려져 있으며, Windows 및 Linux 호환 변종을 배포하고 단순한 코드 기반과 효율적인 실행을 결합합니다.

이 그룹은 PowerShell 기반 로더, 권한 상승 기술 및 동시 파일 암호화를 사용하여 단순하면서도 은밀한 작전을 수행합니다. Linux 환경에서는 BERT가 최대 50개의 스레드를 사용해 암호화를 가속화하며, ESXi 가상 머신을 강제로 종료시켜 복구를 어렵게 만듭니다. 4월에 처음 탐지된 이후, 아시아와 유럽에서 빠르게 활동 범위를 확장하며 캠페인을 전개 중입니다.

Windows 변종에서는 특정 문자열을 기반으로 프로세스를 식별 및 종료하며, PowerShell 스크립트 start.ps1이 권한을 상승시키고, Windows Defender, 방화벽, UAC를 비활성화한 후 payload.exe를 IP 185[.]100[.]157[.]74에서 다운로드 및 실행합니다. 초기 접근 벡터는 명확하지 않지만, 해당 스크립트는 -Verb RunAs 매개변수를 통해 관리자 권한으로 실행됩니다. 이 IP는 payload.exe와 start.ps1를 포함한 오픈 디렉터리를 호스팅하고 있으며, 스테이징 인프라로 작동하는 것으로 보입니다. IP는 러시아 등록 ASN 39134와 연결되어 있으며, 이는 지역 위협 그룹과의 연관 가능성을 시사합니다.

이전 버전은 드라이브를 나열하고 경로를 저장한 뒤 암호화를 시작했지만, 최신 BERT는 ConcurrentQueue와 DiskWorker를 활용하여 파일이 감지되는 즉시 암호화를 시작하며, 성능과 속도를 향상시킵니다.

2025년 봄에 발견된 Linux 변종은 50개의 스레드를 사용하여 암호화를 수행합니다. 실행 시 매개변수가 없으면 모든 ESXi 가상 머신을 강제 종료합니다. 암호화된 파일은 .encrypted_by_bert 확장자를 가지며, 랜섬노트와 함께 공격자에게 연락하고 협상을 유도하는 지침이 포함됩니다.

랜섬웨어 구성은 JSON 형식으로 삽입되어 있으며, 공개 키, Base64로 인코딩된 랜섬노트, 암호화 대상 확장자 및 작동 파라미터가 포함됩니다. BERT는 ESXi 서버를 공격한 Linux 버전 REvil에서 파생되었을 가능성이 있으며, Babuk 및 REvil 기반 락커들과의 코드 유사성이 이를 뒷받침합니다. JSON 기반 구성은 현대 랜섬웨어에서 일반적으로 사용되며, 다양한 캠페인에 쉽게 적용될 수 있습니다.

BERT는 단순한 도구도 효과적인 침해를 유발할 수 있음을 보여줍니다. 신생 위협 그룹은 복잡한 기술보다 침투에서 탈취까지의 명확한 경로만으로도 성공적인 공격을 수행할 수 있습니다. 대응 방안으로는 PowerShell 활동 모니터링, 권한 최소화, ESXi 서버와 같은 핵심 자산의 격리, start.ps1와 같은 방어 비활성화 및 권한 상승 스크립트에 대한 주의가 필요합니다.

조직은 BERT와 유사한 위협으로부터 보호하기 위해 다계층 보안 전략을 채택해야 합니다. SOC Prime의 전체 제품군을 활용하면, 인공지능, 자동화, 실시간 위협 인텔리전스를 통해 정교한 랜섬웨어 공격에 대한 방어 태세를 강화할 수 있습니다.

아직 이 그룹이 특정 공격자로 공식 지정되지는 않았지만, 러시아에 등록된 인프라를 사용하는 점은 해당 지역에서 활동하는 위협 그룹과의 연관 가능성을 시사합니다. Microsoft Defender for Endpoint를 사용하는 SOC Prime 고객은, Bear Fence를 활성화하는 것이 좋습니다. 이는 자동 위협 사냥 기능과 2021년 이후 러시아 APT 그룹을 기반으로 한 242개의 Sigma 규칙을 제공하는 지속적인 보안 서비스입니다.