암호화폐의 인기는 단지 투자자들만 끌어들이는 것이 아니라 해커들에게도 진정한 꿀단지가 되고 있습니다. 암호화폐가 시장에서 좋은 시절을 겪었지만, 암호화폐 채굴을 노리는 범죄가 증가하고 있습니다. 다양한 용어들이 등장하면서 혼동하기 쉽습니다. 따라서 구체적인 사항을 들어가 보겠습니다. 암호화폐 악성코드, 암호화 랜섬웨어, 그리고 암호화폐 채굴을 노린 범죄입니다.

암호화폐 악성코드 정의 는 특정 유형의 악성 소프트웨어 로 불법 채굴(암호화폐 채굴을 노린 범죄)을 수행하기 위한 것입니다. 다른 명칭으로는암호화폐 악성코드 를 가리키는 암호화폐 채굴 악성코드 또는 채굴 악성코드라고 합니다. 이러한 개념에 익숙하지 않으면 관련 용어의 사전을 확인해 보세요:

용어집:

- 암호화폐 는 블록체인 기술로 구동되는 디지털 통화입니다.

- 암호화폐 채굴 (일명 암호화폐 채굴)은 새로운 코인을 생성하고 새로운 거래를 검증하는 과정입니다. 강력한 기계를 사용하여 복잡한 방정식을 해결함으로써 수행됩니다.

- 암호화폐 채굴을 노린 범죄 는 무단으로 암호화폐 채굴 자원을 접근하고 사용하는 범죄로 정의됩니다.

암호화폐 악성코드 는 처음으로 발견되었는데 하버드 커뮤니티의 한 회원이 2014년에 ‘오디세이 클러스터’를 사용하여 도지코인을 채굴하기로 시작했을 때였습니다. 그 이후로, 암호화폐 채굴을 노리는 해커들은 가장 큰 사이버 보안 문제 중 하나가 되기 위한 긴 여정을 걸었습니다. 암호화폐 채굴을 노리는 범죄는 또 다른 유행어로 처리할 수 있지만, 통계 자료는 보여줍니다 2021년 월 8.09백만 건에 비해 2022년 월 15.02백만 건으로 불법 암호화폐 채굴 사건이 86% 증가했습니다.

암호화폐 채굴을 노린 악성코드는 어떻게 작동합니까?

비록 암호화폐 악성코드 특정 그룹의 악성 소프트웨어에 속하지만, 여전히 대부분 다른 악성코드 유형과 유사하게 작동합니다. 주요 감염 벡터는 봇넷, 모바일 앱, 웹페이지, 소셜 미디어 또는 피싱을 통한 악성코드 배포입니다. 피해자의 기계가 악성 파일을 열 때, 매크로나 자바스크립트를 통해 암호화폐 악성코드를 설치하기 위해 코드가 실행됩니다.

암호화폐 악성코드 는 어떻게 다른 악성코드 유형과 다른가요? 주된 차이점은 데이터를 직접 손상시키는 대신, 암호화폐 악성코드는 피해자의 기계의 GPU와 다른 자원을 채굴에 사용하면서 눈에 띄지 않게 백그라운드에서 실행됩니다.

The main distinction is that instead of corrupting data directly, crypto malware uses the GPUs and other resources of the victim’s machine for mining while running inconspicuously in the background.

는 어떻게 다른 악성코드 유형과 다른가요? vs. 암호화 랜섬웨어

우선, ‘암호화’라는 부분을 공통으로 가지고 있지만, 이러한 용어들은 관련이 없습니다. 암호화폐 악성코드 는 암호화폐 채굴을 노리는 범죄(암호화폐 불법 채굴)와 관련이 있지만, 암호화 랜섬웨어 는 암호화폐와 아무런 관련이 없습니다. 암호화 랜섬웨어 는 랜섬웨어 유형 중 하나입니다. 가장 인기 있는 랜섬웨어 종류는 다음과 같습니다:

- 록커 랜섬웨어 는 피해자의 장치의 기본 기능을 차단합니다. 부분적으로 마우스나 키보드를 비활성화하고 바탕 화면에 대한 접근을 차단합니다.

- 암호화 랜섬웨어 는 파일을 암호화하여 접근 권한을 박탈하는 것 중 하나입니다. 이 유형의 랜섬웨어는 더 많은 피해와 일반적으로 연관되어 널리 알려져 있습니다.

모든 랜섬웨어 변종을 공통으로 연결하는 것은 파일이나 장치에 대한 접근 권한 복구를 위해 요구되는 몸값입니다. 따라서 보시다시피, 암호화폐 악성코드의 주요 임무는 피해자의 컴퓨터 자원을 눈에 띄지 않게 최대한 오랫동안 사용하는 것입니다. 반대로, 랜섬웨어( 암호화 랜섬웨어)는 몸값 요구금이라는 다른 목적을 가집니다.

암호화폐 악성코드를 감지하는 방법

암호화폐 악성코드 공격의 양이 증가하고 있지만, 다음 권장 사항을 따르면 여전히 제때에 감지할 수 있습니다:

자신의 인프라를 알아두세요

침입자보다 먼저 시스템의 취약점을 찾는 것을 목표로 삼으세요. 그 외에도 인프라의 정상 성능이 어떤 것인지 이해해야 합니다. 이렇게 하면 성능 저하나 과열에 대한 지원 데스크 티켓을 받기 시작할 때, 조사해야 할 경고 신호라는 것을 알게 될 것입니다.

네트워크를 모니터링하세요

인프라에서 무슨 일이 일어나는지 알 수 있도록, 품질 높은 로그를 지속적으로 수집하고 적절히 분석해야 합니다. 데이터 소스와 데이터 분석에 대해 더 배우는 것이 좋은 시작이 될 것입니다. 여기에는 실제 사례와 함께 자세한 설명이 있습니다.

커버리지를 준비하세요

로그를 수집하는 것은 중요하지만, 더 중요한 것은 어떤 로그를 수집하는가입니다. 모든 가능한 공격 벡터를 커버할 수는 없지만, 킬 체인이 어떻게 작동하는지를 알고 있다면 어떤 것을 주의해야 할지 더 명확하게 이해할 수 있습니다. 다음의 방법을 통해 이해를 시작하세요: MITRE ATT&CK® 프레임워크 를 활용하여 위협 분석, 감지, 대응을 개선하세요.

위협 사냥 활용하기

처음에는 위협 사냥이 압도적으로 느껴질 수 있지만, 은밀한 위협의 흔적을 찾는 가장 효과적인 방법 중 하나입니다. 암호화폐 악성코드 자체를 탐지하는 데 있어 프로액티브한 접근 방식이 돈, 시간, 평판을 절약해 줄 수 있습니다. 어디서부터 시작해야 할지 모른다면, 다음의 기본 지침서 를 확인하세요.

행동 기반 감지를 선택하세요

IOC 기반 감지는 경우에 따라 도움이 될 수 있지만, 일반적으로 알려지지 않은 악성코드를 감지할 때는 비효율적으로 여겨집니다. 반면, 행동 기반 감지는 다양한 공격에서 재사용될 수 있는 패턴을 검색하므로 더욱 실질적임을 입증했습니다. 사이버 위협에 대한 문맥이 풍부한 감지를 통해 SOC 운영을 크게 개선할 수 있습니다.

에 대해 더 알고 싶다면, 암호화폐 악성코드 및 그것의 감지에 대한 연구를 확인하세요:

- Caprolu, M., Raponi, S., Oligeri, G. 및 Di Pietro, R. (2021). 암호화폐 채굴의 소음을 만드는 것: 머신러닝을 통한 암호화폐 채굴 탐지. 컴퓨터 커뮤니케이션. 다음에서 확인할 수 있습니다: https://doi.org/10.1016/j.comcom.2021.02.016

- Zheng, R., Wang, Q., He, J., Fu, J., Suri, G. 및 Jiang, Z. (2022). 행동 패턴과 그래프 신경망 기반 암호화폐 채굴 악성코드 탐지. 보안 및 통신 네트워크, 2022. 다음에서 확인할 수 있습니다: https://doi.org/10.1155/2022/9453797

- Bursztein, E., Petrov, I. 및 Invernizzi, L. (2020). CoinPolice: 신경망을 통한 숨겨진 암호화폐 채굴 공격 탐지. 구글 연구. 다음에서 확인할 수 있습니다: https://research.google/pubs/pub49278/

- cybersecurity.att.com. (n.d.). 암호화폐 채굴의 최신 기술들. 다음에서 확인할 수 있습니다: https://cybersecurity.att.com/blogs/labs-research/crypto-miners-latest-techniques

- Hernandez-Suarez, A., Sanchez-Perez, G., Toscano-Medina, L.K., Olivares-Mercado, J., Portillo-Portilo, J., Avalos, J.-G. 및 García Villalba, L.J. (2022). 암호화폐 채굴 웹 위협 탐지: 오토인코더 및 심층 밀집 신경망을 이용한 접근법. 응용 과학, 12(7). 다음에서 확인할 수 있습니다: https://doi.org/10.3390/app12073234

- Eskandari, S., Leoutsarakos, A., Mursch, T. 및 Clark, J. (2018). 웹 브라우저 기반 암호화폐 채굴에 대한 첫 번째 탐색. 2018 IEEE 유럽 보안 및 개인정보 보호 워크숍 (EuroS&PW). 다음에서 확인할 수 있습니다: http://dx.doi.org/10.1109/EuroSPW.2018.00014

의 공격 영향력은 무엇인가요? 는 어떻게 다른 악성코드 유형과 다른가요? 각 경우에 따라 암호화폐 채굴 공격의 영향은 다르게 나타날 수 있습니다. 그렇지만, 영향을 받은 장치와 네트워크에 가장 일반적인 결과는 다음과 같습니다:

불법 암호화폐 채굴 활동으로 인한 CPU 및 대역폭 자원 사용으로 네트워크 및 시스템 성능이 느려짐

- 높은 전력 소비, 하드웨어 과열로 인한 물리적 손상이나 시스템 크래시

- 일상적인 작업의 비정상적인 중단

- 이전 피해로 인한 전력 소비 증가와 가동 중지 시간과 관련된 경제적 손실. 추가적으로, 파일 및 시스템 복구 비용이 발생할 수 있습니다

- 네트워크에 대한 무단 접근으로 인한 평판 및 규정 준수 위험

- 가장 심각한 암호화폐 악성코드 사례는 무엇인가요?

과거 몇 년간, 수많은 암호화폐 채굴 공격이 발생했고, 관련된 사례를 분석하고 미래 공격을 예방할 기회를 제공하였습니다. 가장 주목할 만한 사례 몇 가지를 자세히 살펴봅시다. 프로메테이 봇넷?

프로메테이

는 윈도우와 리눅스 시스템을 겨냥한 다단계

봇넷으로, 2020년에 발견되었습니다. 프로메테이는 네트워크를 확산시키기 위해 다양한 기술과 도구를 사용하여 궁극적으로 모네로 코인을 채굴하는 목표를 달성합니다. 감염은 주 서버 메세지 블록(SMB)를 통해 감염된 시스템에서 주봇넷 파일이 복사되면서 시작되며, 수정된 Mimikatz 모듈 및 잘 알려진 익스플로잇(예: 암호화폐 악성코드 블루킵

The infection begins when the primary botnet file is copied from an infected system via Server Message Block (SMB), with the usage of passwords retrieved by a modified Mimikatz module and well-known exploits such as 이터널 블루 and )의 사용으로 발생합니다..

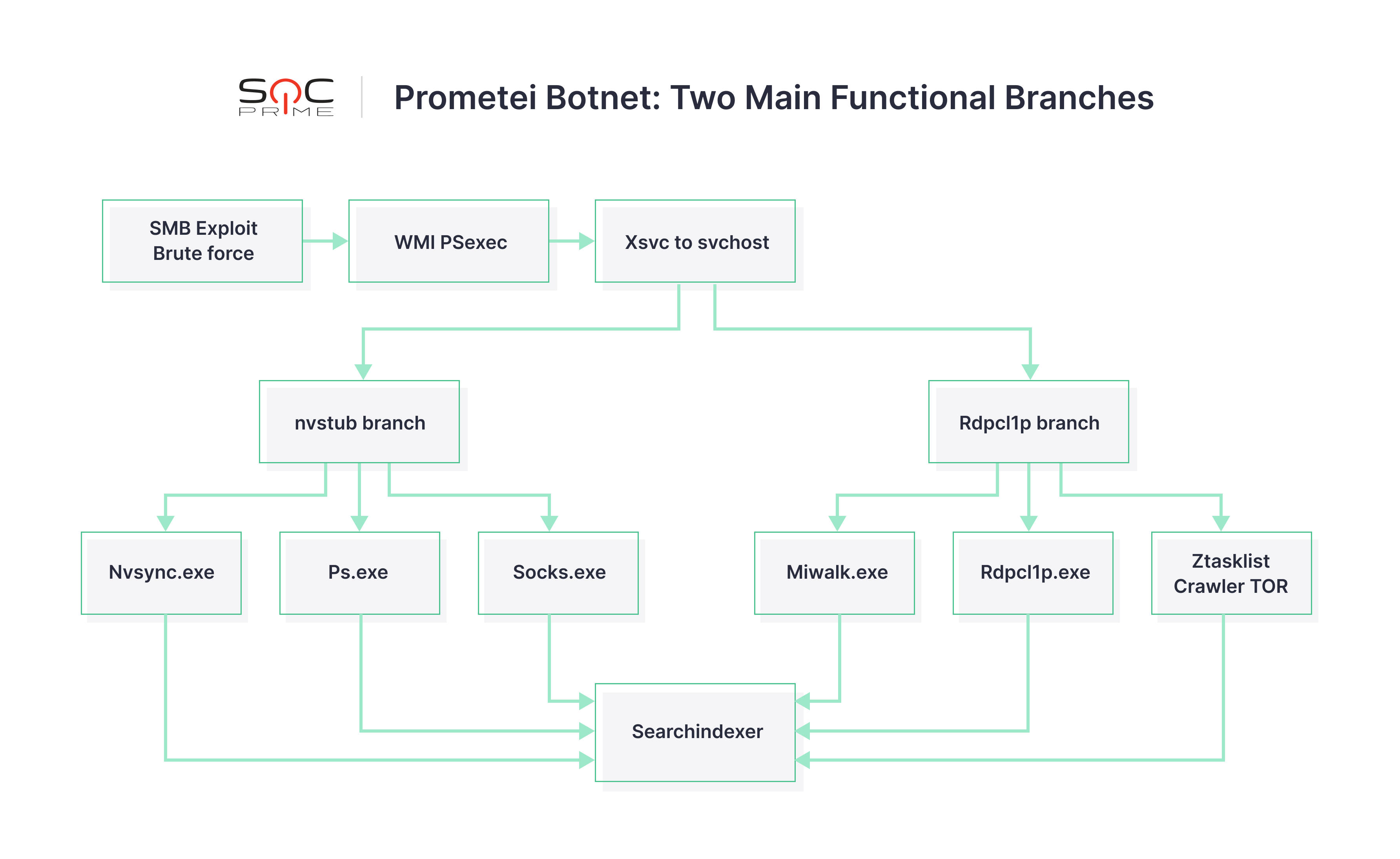

연구자들은 두 달 넘게 프로메테이 봇넷의 활동을 관찰하며, 악성코드가 두 개의 주요 작동 분기를 가지고 있는 15개 이상의 실행 가능한 모듈을 가졌다는 것을 발견하였습니다. 모듈이 어떻게 조직되어 있는지에 대한 그래픽 표현이 아래 있습니다. 좀 더 기술적인 세부사항을 원하신다면 다음의 분석.

을 체크하세요.

- MITRE ATT&CK 프레임워크 기술에 대해서는, 공격자들이 다음을 적극적으로 사용하였습니다: MITRE ATT&CK 프레임워크 기술에 대해서는, 공격자들이 다음을 적극적으로 사용하였습니다:

- (방어 저해: 도구 비활성화 또는 수정) (방어 저해: 도구 비활성화 또는 수정)

- (인그레스 도구 전송) (인그레스 도구 전송)

- (혼란시킨 파일 또는 정보) (혼란시킨 파일 또는 정보)

- (명령 및 스크립팅 인터프리터: 파워셸) (명령 및 스크립팅 인터프리터: 파워셸)

- (시스템 서비스: 서비스 실행) (시스템 서비스: 서비스 실행)

- (위장) (위장)

(연결 프록시)

파워고스트

, EternalBlue, 또는 Windows Management Instrumentation(WMI) 같은 합법적인 소프트웨어 도구를 활용합니다. 본질적으로, 파워고스트 악성코드는 다음 구조를 가진 혼란시킨 파워셸 스크립트입니다: , EternalBlue, 또는 Windows Management Instrumentation(WMI) 같은 합법적인 소프트웨어 도구를 활용합니다. 본질적으로, 파워고스트 악성코드는 다음 구조를 가진 혼란시킨 파워셸 스크립트입니다:코어 코드

- 추가 모듈:

- 실제 채굴기

- 채굴기 작동에 필요한 라이브러리, 예를 들어

, EternalBlue, 또는 Windows Management Instrumentation(WMI) 같은 합법적인 소프트웨어 도구를 활용합니다. 본질적으로, 파워고스트 악성코드는 다음 구조를 가진 혼란시킨 파워셸 스크립트입니다:- 반사적

반사적and반사적 - PE (포터블 실행파일) 주입을 위한 모듈

- 이터널블루 익스플로잇을 위한 셸코드

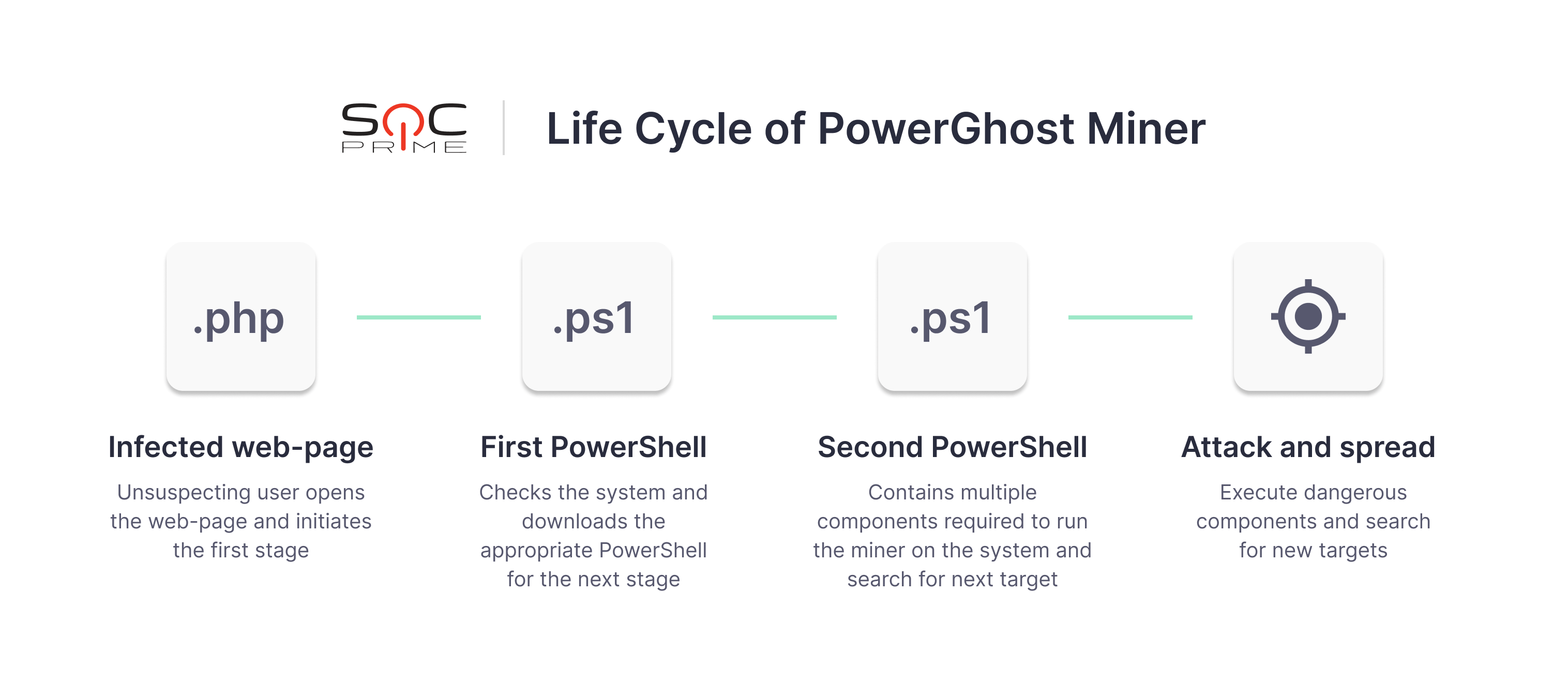

The 원격 계정에 접근하기 위해 파워고스트는 파워고스트 채굴기의 전체 주기

파워고스트 채굴기는 파일이 없는 악성코드로, 안티바이러스 솔루션에 의해 탐지되지 않기 위해 여러 기술을 사용합니다. 이 악성 소프트웨어는 네트워크 전반에 자리잡아 무음으로 활동하는 점에서 그 이름을 얻었습니다. 시스템에 새로운 파일을 만들지 않고 하드 드라이브에 쓰지 않으며, Powershell 스크립트가 보이지 않는 상태에서 작동하여 Powershell과 EternalBlue의 조합으로 시스템을 감염시킵니다.

암호화폐 악성코드 는 네 단계로 나눌 수 있습니다. SOC Prime Detection as Code 플랫폼에 등록하세요. 이는 26개 이상의 SIEM, EDR, XDR과 원활하게 통합된 Sigma 기반 감지의 세계 최대 컬렉션에 대한 접근을 제공합니다.