맹렬한 고양이 APT 노출: 이란 집중형 스파이 캠페인의 내부 분석

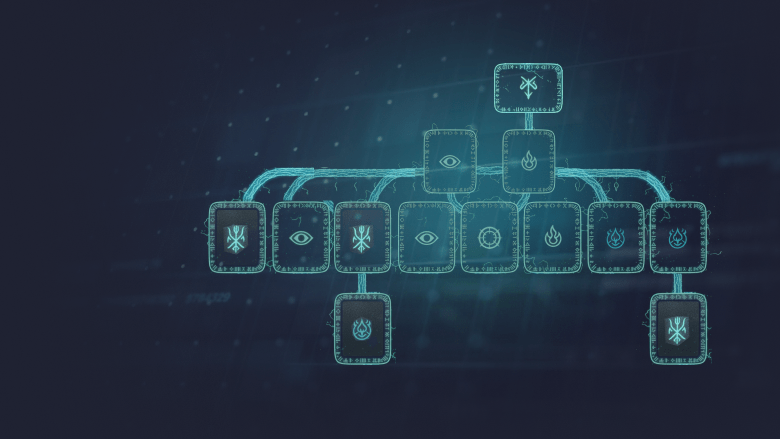

Detection stack

- AIDR

- Alert

- ETL

- Query

분석

Ferocious Kitten은 최소 2015년부터 활동 중인 이란 중심의 사이버 스파이 그룹입니다. 이 그룹은 weaponized Microsoft Office 문서를 spear-phishing을 통해 전달하여 MarkiRAT이라는 맞춤형 implant를 설치합니다. 이 implant는 키 로깅, 스크린샷 캡처, 자격 증명 수집, HTTP(S)를 통한 단계적 유출을 수행합니다. 이 그룹은 Telegram과 Chrome의 바로 가기 하이재킹과 같은 지속성 기술을 사용하며, 파일을 RTL(오른쪽에서 왼쪽으로) 오버라이드 유니코드 트릭으로 위장하고, Windows BITS를 다운로드 및 프록시 검색에 악용합니다. 또한 PowerShell stealer를 전달하기 위해 MSHTML RCE 취약점 CVE-2021-40444를 활용합니다.

조사

분석가들은 관찰된 행동을 MITRE ATT&CK 기술과 매핑해야 합니다. 예를 들어 T1566.001 (Spearphishing 첨부파일), T1204.002 (사용자 실행), T1574 (실행 흐름 하이재킹), T1036.002 (위장 – RTLO), T1197 (BITS 작업), T1518.001 (소프트웨어 탐지 – 보안 도구), T1056.001 (키로깅), T1071.001 (웹 프로토콜 C2) 등이 있습니다. 침해 지표로는 “update.exe”를 Public 폴더에 작성하는 악성 Office 매크로, 악성코드를 가리키도록 이름이 변경된 바로 가기, “pdj”와 같은 BITS 작업 이름, 매개변수 “u”, “k”를 포함하는 C2 URL에 대한 HTTP GET/POST 및 유출된 파일 확장명 (.kdbx, .gpg 등) 등이 있습니다. PowerShortShell 또는 MarkiRAT 페이로드를 호스팅하는 의심스러운 도메인에 대한 네트워크 트래픽을 기록해야 합니다.

완화

계층 방어를 배치하십시오: 매크로 차단을 활성화하거나 신뢰할 수 있는 Office 파일만 허용 목록에 추가하고 이메일 보안 게이트웨이를 사용하여 첨부 파일을 스캔하며, 최소 권한 실행 정책을 시행하고 bitsadmin 사용을 모니터링 및 제한하며, %APPDATA% 바로 가기를 보안하여 바로 가기 하이재킹을 비활성화하고, MarkiRAT 행동(프로세스 주입, %PUBLIC%AppDataLibs에 대한 파일 쓰기, 키 로깅)을 탐지하기 위한 엔드포인트 탐지 및 대응(EDR)을 배포하며, CVE-2021-40444 및 이후 취약점을 위해 시스템을 패치하세요. 설치된 보안 제품에 대한 변조 보고서에 대해 정기적으로 감사를 수행하십시오.

대응

감염이 의심되는 경우, 엔드포인트를 격리하고 휘발성 메모리, 파일 시스템 및 Windows 이벤트 로그를 수집하고 BITS 작업 목록을 캡처하며 악성 바로 가기를 식별하십시오. MarkiRAT 바이너리를 제거하고 관련된 예약 작업 및 시작 항목을 삭제하며 손상된 자격 증명을 재설정하십시오. C2 도메인에 대한 위협 정보 조회를 수행하고 탐지 서명을 업데이트하며 적절한 이해관계자에게 통지하십시오. 사용자 인식을 향상시키고 매크로 처리를 강화하기 위해 사고 후 검토를 수행하십시오.

graph TB %% Class definitions classDef action fill:#99ccff classDef technique fill:#ffcc99 classDef malware fill:#ff9999 classDef process fill:#ccffcc %% Nodes attack_initial_access[“<b>Action</b> – <b>T1566.001 피싱: 스피어피싱 첨부파일</b><br /><b>Description</b>: 매크로가 포함된 무기화된 Office 문서를 첨부한 이메일이 피해자에게 전송됨.”] class attack_initial_access action malware_markirat[“<b>Malware</b> – <b>Name</b>: MarkiRAT<br /><b>Description</b>: 합법적인 애플리케이션 디렉터리에 자신을 복사하고 C2 통신을 설정하는 원격 접근 트로이목마.”] class malware_markirat malware tech_shortcut_mod[“<b>Technique</b> – <b>T1547.009 바로가기 수정</b><br /><b>Description</b>: 합법적인 애플리케이션이 시작될 때 악성 코드가 실행되도록 바로가기를 생성 또는 수정함.”] class tech_shortcut_mod technique tech_masquerade[“<b>Technique</b> – <b>T1036.002 위장: 오른쪽에서 왼쪽(RTL) 오버라이드</b><br /><b>Description</b>: 파일 이름에 유니코드 RTL 문자를 사용하여 무해한 미디어 파일처럼 보이게 함.”] class tech_masquerade technique tech_bits_jobs[“<b>Technique</b> – <b>T1197 BITS 작업</b><br /><b>Description</b>: Background Intelligent Transfer Service를 악용하여 추가 페이로드를 다운로드하고 프록시 정보를 수집하는 작업을 생성함.”] class tech_bits_jobs technique tech_process_disc[“<b>Technique</b> – <b>T1057 프로세스 검색</b><br /><b>Description</b>: 보안 제품을 찾기 위해 실행 중인 프로세스를 열거함.”] class tech_process_disc technique tech_software_disc[“<b>Technique</b> – <b>T1518 소프트웨어 검색</b><br /><b>Description</b>: Kaspersky 또는 Bitdefender와 같은 설치된 백신 제품을 확인하고 결과를 보고함.”] class tech_software_disc technique tech_clipboard[“<b>Technique</b> – <b>T1115 클립보드 데이터</b><br /><b>Description</b>: 클립보드 내용과 키 입력을 캡처하여 로컬에 저장한 후 추후 유출함.”] class tech_clipboard technique tech_data_obf[“<b>Technique</b> – <b>T1001 데이터 난독화</b><br /><b>Description</b>: HTTP/S GET/POST 매개변수를 인코딩하여 악성 트래픽을 은폐함.”] class tech_data_obf technique tech_web_service[“<b>Technique</b> – <b>T1102 웹 서비스</b><br /><b>Description</b>: HTTP/S를 통해 합법적인 웹 서비스를 사용하여 비콘 전송, 명령 수신 및 데이터 유출을 수행함.”] class tech_web_service technique tech_bidirectional[“<b>Technique</b> – <b>T1102.002 웹 서비스: 양방향 통신</b><br /><b>Description</b>: 명령 전송과 데이터 수신을 위해 C2와의 양방향 채널을 유지함.”] class tech_bidirectional technique tech_external_proxy[“<b>Technique</b> – <b>T1090.002 프록시: 외부 프록시</b><br /><b>Description</b>: BITS 작업을 통해 발견된 외부 프록시를 통해 C2 트래픽을 라우팅함.”] class tech_external_proxy technique %% Connections attack_initial_access u002du002d>|전달| malware_markirat malware_markirat u002du002d>|다음을 통해 지속성 확보| tech_shortcut_mod malware_markirat u002du002d>|다음을 사용하여 탐지 회피| tech_masquerade malware_markirat u002du002d>|생성| tech_bits_jobs tech_bits_jobs u002du002d>|추가 페이로드 다운로드 및 프록시 정보 수집| tech_external_proxy malware_markirat u002du002d>|수행| tech_process_disc malware_markirat u002du002d>|수행| tech_software_disc malware_markirat u002du002d>|수집| tech_clipboard malware_markirat u002du002d>|다음을 사용하여 트래픽 난독화| tech_data_obf malware_markirat u002du002d>|다음을 사용하여 통신| tech_web_service tech_web_service u002du002d>|지원| tech_bidirectional tech_bidirectional u002du002d>|양방향 C2 활성화| malware_markirat

공격 흐름

탐지 규칙

MarkiRAT C2 통신 및 데이터 유출 탐지 [Windows 네트워크 연결]

보기

MarkiRAT 보안 소프트웨어 탐사 탐지 [Windows Sysmon]

보기

Ferocious Kitten APT Spearphishing 및 지속성 탐지 [Windows 프로세스 생성]

보기

Public 사용자 프로필의 의심스러운 파일 (file_event 사용)

보기

Autostart 위치의 의심스러운 바이너리/스크립트 (file_event 사용)

보기

시뮬레이션 지침

공격 서사 및 명령:

-

- 전달: 이메일 첨부파일 (

update.exe)가 피해자의C:UsersPublic디렉토리에 드롭되었습니다. - 실행: 공격자는 악성 매크로나 스크립트를 사용하여

cmd.exe /c "C:UsersPublicupdate.exe"를 실행하여 페이로드를 시작합니다. - 지속성: 파일이 Public 폴더에 존재하므로, 모든 사용자가 이를 다시 실행할 수 있어 boot‑or‑logon autostart 기술이 만족됩니다.

- 로그 영향을 미치는 사항: Sysmon은

Image = C:WindowsSystem32cmd.exe및CommandLine에"/c C:UsersPublicupdate.exe"를 포함하는 이벤트를 기록합니다; 탐지 규칙은/c조각과 알려진 악성 이미지 경로에서 일치합니다 (update.exe).

- 전달: 이메일 첨부파일 (

-

회귀 테스트 스크립트: 아래 스크립트는 테스트 머신에서 공격자의 단계를 복제합니다.

# ------------------------------------------------- # Ferocious Kitten 시뮬레이션된 페이로드 배포 # ------------------------------------------------- # 1. 더미 악성 실행 파일 생성 (플레이스홀더) $maliciousPath = "$env:PUBLICupdate.exe" Set-Content -Path $maliciousPath -Value "This is a mock payload" -Encoding ASCII # 2. cmd.exe의 /c 플래그를 사용하여 페이로드 실행 $cmd = "$env:windirSystem32cmd.exe"