マルウェア は悪意のあるソフトウェアを指し、ユーザーのシステムに被害をもたらす指示を実行したり、標的の個人や企業にとって有害となるように設計されたソフトウェアです。

技術の急速な発展により、さまざまな種類のマルウェアが増加しました。機密情報の盗難、スパイ行為、デジタル資産の無効化、データの改ざんなど、さまざまな悪事を行うことができます。

マルウェア開発者は一般的にサイバー攻撃者、ハッカー、または敵対者と呼ばれます。これらの個人やグループは、法的責任を逃れるために身元を隠しますが、時として声明を発表するために公に自分の悪意ある活動について言及します。

マルウェアが何であるかを理解したところで、いくつかの一般的なマルウェアのタイプを探ってみましょう。適切なサイバー防御を行うためには、攻撃ベクトルを理解することが重要です。企業レベルでサイバーセキュリティを実践する組織には、タイムリーな脅威検出ルールが必要です。SOC PrimeのDetection as CodeプラットフォームとSOC Prime Search Engineを使って既知のマルウェアを検出し、まだパッチが適用されていないステルスなエクスプロイトを追跡しましょう。

マルウェアの種類とは?

今日では、多くの種類のマルウェアが存在し、新しいタイプの開発がデジタルトレンドとなっています(次はTikTokチャレンジの後に来るもの)。毎日、-wareという新しい言葉を含むニュース記事を目にすることでしょう。Cryware、スパイウェア、スケアウェア、ローグウェア、など。この記事では、今日の誰もが影響を受ける可能性のある最も広く使われているマルウェアのタイプについて説明します。これらのタイプのマルウェアに対抗するサイバー防御策の強化は、SOCチームの重要な任務です。

以下に示す用語は、互換的に使用されることもあります。例えば、ウイルスはランサムウェアであり、スパイウェアはトロイの木馬であり、ランサムウェアはボットネットである可能性があります。

ウイルス

A ウイルス は、無数に自己複製し、実行するためのホストを必要とするマルウェアの一種です。ウイルスは、正当なプロセスの一部として動作したがります。しばしば、ユーザーはウイルス活動について、手遅れになるまで何も知らないままです。

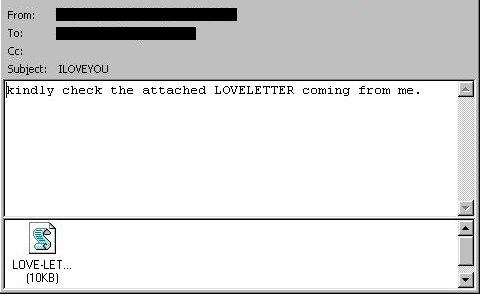

ウイルスはインターネット初期の頃から知られており、今でも世界中の何百万台ものコンピュータを感染させ続けています。20年以上前、有名なILOVEYOUウイルスの株は、著名な機関内を含む1,000万台以上のコンピュータに感染しました。真の愛と同じように、ウイルスは見返りを求めることなく、何十億ドルもの損害を与えるコンピュータを無効化しました。

昔のウイルスと違い、新しいウイルスは財務志向が強いです。 Statista によると、世界中のウイルスの最大のシェアは暗号マイナーに属しています。ウイルスはダークウェブで購入可能なので、多くの攻撃者にとっては、悪の天才的なコーディング体験というよりビジネスの冒険でありそうです。

ワーム

ワーム もまた複数回自己複製し、ネットワークに深く潜り込み、その帯域幅を消耗します。ウイルスと違い、他のプログラムに付着せず、リンクやファイルをクリックするなどの人間の操作を必要としません。ワームはオペレーティングシステムの脆弱性を利用することが多く、これにより自動ルーティンを悪用し制御不能に広がります。

WannaCryは最近Windows OSを標的とした最大のランサムウェアワームかもしれません。それはNSAから盗まれたEternalBlueエクスプロイトを使用しました。興味深いことに、攻撃キャンペーンが始まったときにはエクスプロイトは既にパッチが当てられていました。教訓:更新を無視しないことです。

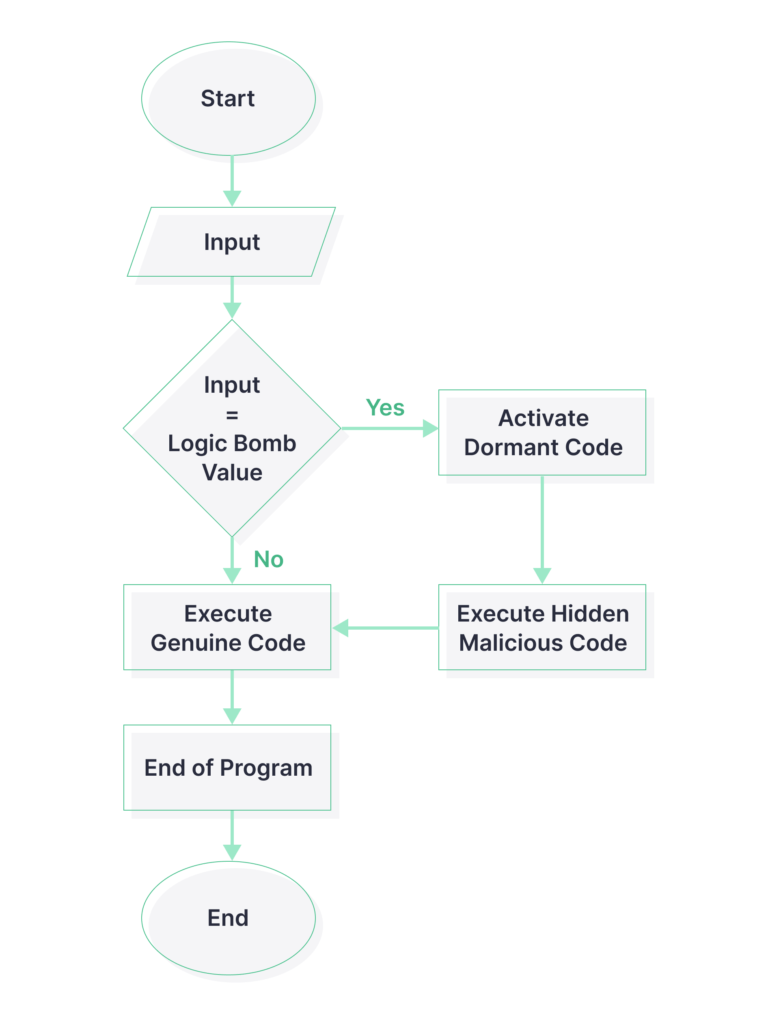

ロジックボム

ロジックボム は特定の条件下で実行されるマルウェアの一種です。それは「ファイルレス」マルウェアの新しいタイプに属し、ロジックボムを起動するためにコードの文字列またはスクリプトを注入するだけで済みます。

ロジックボムの有名なケースでは、ある会社を解雇されたソフトウェア開発者の話があります。彼が去った途端、その会社のネットワークに大規模なデータワイパーが襲いました。 マルウェア分析 では、ボムのトリガーは給与に従業員の名前がないことでした。

バックドア

バックドア は、標準的な認証および認可方法を回避するためのマルウェアの一種です。基本的には、感染システムに不審な活動が検出されるまで自由に出入りできるのです。バックドアは通常、まず初期アクセスを獲得してから悪意のあるサーバーに接続することを目的とした関連マルウェアファイルによってインストールされます。バックドアは長期間機能し、複数のペイロードのゲートウェイとして機能します。 is a type of malware that allows attackers to bypass a standard authentication and authorization method. Basically, they can walk in and out of the infected system unnoticed until the suspicious activity is detected. Backdoors are often installed by related malware files that first intend to gain Initial Access and then connect to a malicious server. Backdoors can operate for a long time, serving as gateways for multiple payloads.

しかし、一部のバックドアは、正当な ソフトウェアおよびハードウェアのデフォルト機能として利用可能です。もちろん、攻撃者はこの機能を喜んで悪用します。また、 OWASP Top 10 によって作られた一般的なバックドアの興味深い概要があります – 考慮する価値があります。

トロイの木馬

トロイの木馬 ウイルスは被害者が欲しがっているもののように偽装されます。それは信頼できないソースからダウンロードされたゲームやソフトウェアである可能性があります。最も厄介な例の一つは、実際にはウイルスである無料のアンチウイルスプログラムです。それはブラウザ拡張機能でさえあるかもしれません。研究者たちは感染したWordドキュメントをトロイの木馬とみなしています。これらはフィッシングメールで送信されます。

トロイの木馬のペイロードは攻撃者の目標によって異なる場合があります。支払いを要求することも、データを盗む、暗号化する、画面をロックする、システムリソースを消費する、コントロールを無効にする、他のウイルスを分散することもあります。最大のマルウェアボットネットの一つであるEmotetは、銀行のトロイの木馬として始まり、数か国の政府が大規模な特別作戦を実施した後も復活しました。

RAT

RAT はリモートアクセスツールを指します。それは敵対者が被害者のシステムをリモートで制御することを可能にします。即時の損害や金銭的利益はこの種のマルウェアの主目的ではないことが多いです。この場合、攻撃者はネットワーク内の他のマシンやユーザーとその特権を発見する時間をかけることがあります。彼らはより重要なインフラストラクチャの資産に横移動する可能性があります。RATもまた、資格情報、キーストローク、メールやチャット内のメッセージを記録し、スクリーンショットを撮ることができます。データが取得された後、それは悪意のあるサーバーに送信されます。SUNBURSTなどのいくつかのマルウェアのタイプは、ビーコニングと呼ばれる特別なスケジュールでC&Cサーバーと通信することができます。

ランサムウェア

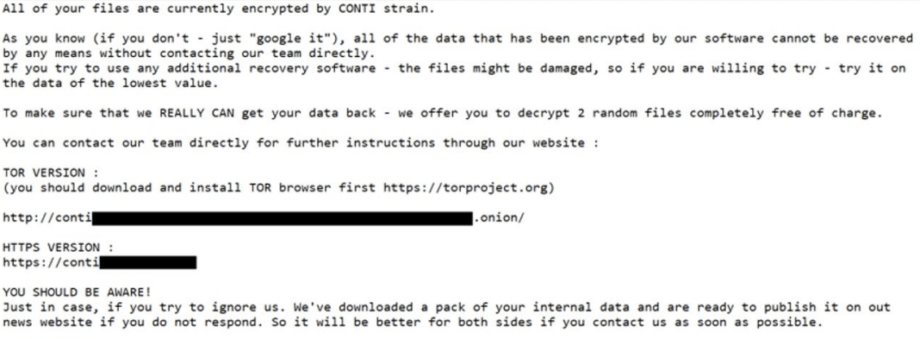

ランサムウェア は、被害者のデータを暗号化してロックし、元に戻すために身代金を要求するマルウェアの一種です。最新のランサムウェアの統計は、この種のマルウェアが攻撃キャンペーンの動向により上下する可能性があることを示しています。それは最大のサイバー攻撃市場の一つです。ランサムウェアのインフラストラクチャは、ボットネットやRaaSネットワーク、および市場シェアを拡大するために競うグループで構成されています。

もう一つの利益を生むビジネスは、主に弁護士によって運営されるランサムウェア交渉サービスです。CNA Financial Corp.が支払った最大の身代金の一つ(4000万ドル)は、6000万ドルから減額されたと言われています。一部の交渉人たちは、手を汚すことを恐れません。Bloombergがあるケースを報告し、ハッカーが交渉人に身代金額の証明書を要求しました。結果的に、交渉人は以前にハッカーを騙していたことが明らかになりました。彼らは被害者がより少ない金額を支払う準備ができていると述べ、実際の金額と攻撃者に渡した金額の差額を自分たちのポケットに入れました。 Bloomberg によれば、「詐欺師たちは詐欺されることを心配している」と述べています。

ランサムウェアにも動向があります。例えば、ダブルおよびトリプル恐喝です。ダブル恐喝は、攻撃者がデータを盗み暗号化し、身代金が支払われなければ売り払うと脅す行為です。トリプル恐喝は、攻撃者がハッキングされた企業だけでなく影響を受けた第三者も脅す行為です。

時には、奇跡も起こります。例えば、Colonial Pipelineの身代金は、以前に対立者が頻繁に使用していた「信頼性のある」ビットコインブロックチェーンからDOJによってほぼ完全に取り戻されました。

耐性を維持するために、組織はデータ復旧手順を実施し、常に破壊されにくい場所にバックアップを保管する必要があります。ちなみに、専門家は インフラストラクチャの再現性 を追跡するための一般的なサイバーメトリクスとするべきであると提案しています。

キーロガー

キーロガー とは、キーストロークロガーの略です。つまり、コンピュータのキーボードでのすべてのアクションを記録するマルウェアです。しかし、それは他の入力も記録する可能性があります:

- クリップボードにコピーされたすべてのもの

- マウスクリック

- アクティビティ(開いたプログラム、フォルダーなど)

- スクリーンショットを撮る可能性がある

- テキスト値を取得可能(マスクされたパスワード)

キーロガーは資格情報、クレジットカード番号、チャットやメールの会話、閲覧履歴、さらには被害者のマシンをリモートで制御することを望むかもしれません。マルウェアはユーザーの意識なしにダウンロードされ、バックグラウンドで密かに実行されます。ログは通常ファイルに保存されるため、キーロガーを検出する一つの方法は、頻繁に更新されるファイルを調べることです。これらのファイルもC&Cサーバーに送信されるため、確立された接続を探すことが理にかなっています。

スパイウェア

スパイウェア は、被害者の個人データを監視、記録、暗号化し、悪意のあるサーバーに送信するために設計されたマルウェアの一種です。また、ビーコングを行い、追加のマルウェアをダウンロードするタイミングをC&Cサーバーに通知するかもしれません。スパイウェアは人間の行動に興味を持ち、その主なターゲットは個人用コンピュータやモバイルデバイスです。

しかし、先進的なスパイウェアは個人を標的とするのではなく、大規模な組織に侵入することができます。広く知られている例としては、国家が関与しているとされるマルウェアがスターウッドホテルチェーンに感染し、マリオットがスターウッドを買収した際にそこに広がったケースがあります。このマルウェアはパスポートの詳細情報を取得し、人の外見、場所、財務記録を追跡することができました。

要するに、スパイウェアは可能な限りすべての情報を監視することができます:ウェブブラウジング、データの入力と出力、位置情報、使用中のソフトウェアなど。それはオーディオビジュアルコンテンツを収集したり、秘密裏にマイクロフォンやカメラを作動させて録音することもあります。いくつかの例は、組織の情報を盗む場合、特権アカウントを乗っ取り、データベースクエリを行う能力を含みます。

おそらく、最も悪名高いスパイウェアの例はペガサスプロジェクトです。最新バージョンは、ゼロクリックエクスプロイトを活用し、ターゲットデバイスに検出可能な痕跡を残しません約1年前、 Amnesty International は、ペガサス検出のガイドラインを含む詳細な報告を公開しました。

アドウェア

アドウェア には様々な形態があります。それの一部は無害であり、害をもたらす意図はありませんが、データを収集し、ソフトウェアアプリケーション内で広告を表示します。例えば、アプリの無料版で広告を表示することに同意し、プレミアムバージョンにアップグレードすることでそれらの広告を停止することができる場合などです。しかし、この記事の目的では、悪意のあるアドウェアについて簡単に見ていきましょう。

曲やビデオのような無料コンテンツを提供する一部のウェブサイトは、広くアドウェアのような一般的なマルウェアタイプで感染されています。多くのユーザーはこの話を認識することでしょう:ウェブサイトにアクセスし、再生をクリックすると、別のウェブページにリダイレクトされ、多くのポップアップが表示されます。最悪の場合、アドウェアは閉じられない厄介な広告を開き、画面をロックし、支払いを要求し、被害者のデバイスをボットネットインフラストラクチャに追加するなどの背景動作を実行することがあります。

ボットとボットネット

A bot 自体は悪いものではありません。多くのカスタマーサポートボットは、実際の人間の従業員と話す前にロボットと会話できるようにしています。Googleの検索エンジンクローラーもボットです。しかし、サイバーセキュリティの世界では、ボットと呼ばれる異なる種類のマルウェアがあります。それらは被害者のコンピュータコントロールを密かにハイジャックし、悪意あるタスクを実行します。

A ボットネット は、共通の目標を達成するために一緒に働くボットの相互接続されたネットワークです。それらは、多くの場合、悪意のあるC&Cサーバーまたはそのようなサーバーネットワークによって調整されます。ボットはウイルスやワームと同様に自己複製する能力を持っています。被害者は自分のマシンがボットネットの一部であることに気づいていないかもしれません。突然のクラッシュや、シャットダウンプロセスの遅さ、ソフトウェアの遅い実行、または明らかな理由のないインターネットトラフィックの遅さなどの兆候がボットネットへの接続を示しているかもしれません。

ボットが単に1つの悪意のあるサーバーに接続されるのではなく、P2Pインフラストラクチャの一部になると、状況は悪化します。この場合、サイバー攻撃の発生源を特定するのがより困難になります。また、被害者はそれを知ることなく攻撃者の仕事を行うかもしれません。例えば、GameOver Zeusはボットネット通信にドメイン生成アルゴリズム(DGA)を利用するという特に捕食的な動きを利用しました。

ルートキット

ルートキット は、コンピュータのルートディレクトリ(別名:カーネル)への不正アクセスを得るマルウェアの一種です。これはすべてのオペレーティングシステムの心臓部であり、敵がルートアクセスを得たら多くの混乱を引き起こす可能性があります。

まず最初に、ルートキットはシステムへのアンチウイルス呼び出しをブロックできます。その結果、アンチウイルススキャン報告書ではすべてが正常とされている間に、マルウェアが被害者のデバイスを完全に制御しています。典型的なルートキットは、キーロガー、ボットネット、バックドア、データ収集および流出ツール、ブートローダー置換、メモリ使用などを含むマルウェアのコレクションです。カーネルモードでルートキットはシステム設定を変更する可能性があり、削除するのが不可能です。広く議論されているルートキットの一つはStuxnetであり、イランの核施設や他の産業施設に深刻な問題を引き起こしました。

クリプトジャッキング&Co

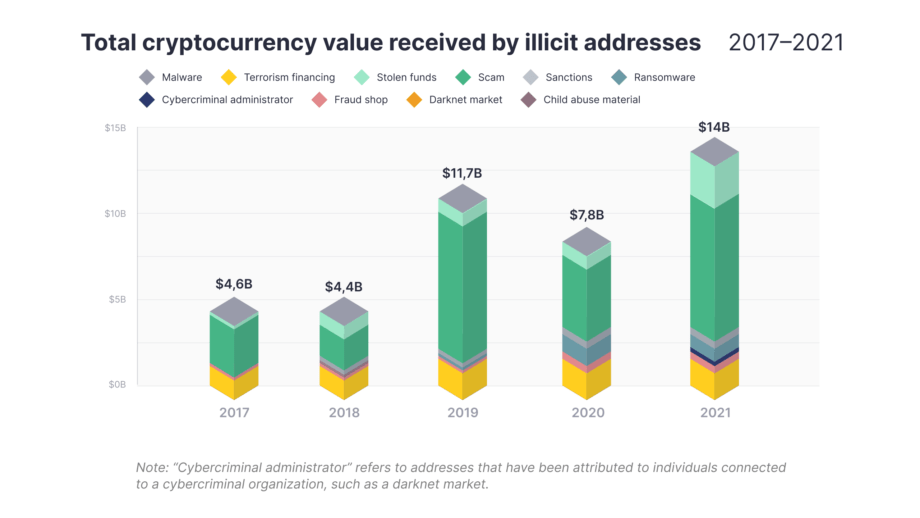

オールタイムハイは暗号業界でよく使われる言葉です。しかし最近では、暗号価格だけではなく、暗号犯罪についても言及されています。不正アドレスが受け取った 140億ドル に上っています。

ご覧の通り、2021年には詐欺、盗まれた資金、ダークネット市場が支配的でした。暗号指向のマルウェア攻撃のタイプはすべてこれらのケースに当てはまります。それでは、それらのタイプは何でしょうか?

- 詐欺 – ソーシャルエンジニアリング攻撃の一部かもしれません

- 盗まれた資金 – 多くのマルウェアを参照する可能性があります。それらは主にホットウォレットアクセスのデバイスに侵入しようとします

- ランサムウェア – オペレーターはデジタル通貨で身代金を受け取ります。

クリプトジャッキング は、被害者のデバイスで静かに仮想通貨をマイニングするために設計されたマルウェアを指します。それはシステムリソースを消費し、可能な限り長く隠れておこうとします。

資金を盗む際には、共通のマルウェア形式には、公開鍵と秘密鍵(時にはシードフレーズ)の組み合わせを見つけ、仮想通貨ウォレットにアクセスすることを目的とするキーロガーがあります。情報盗取者はシステムメモリ、テキストドキュメント、ブラウザセッション、正規表現をスキャンすることもあります – それらはどれも資格情報の手がかりを与えるものです。ノンカストディアルウォレットは一般的にカストディアルウォレットよりも盗難を受けやすいです。そして攻撃者がブロックチェーン取引を行うと、それは不可逆です。暗号攻撃に興味がある場合は、 Microsoftの報告書 をチェックしてください。攻撃対象の詳細や共通のキルチェーンの例が記載されています。

SOC Primeによるマルウェア検出

プラットフォームに登録すると、Sigmaベースの検出ルールに数千件アクセスすることができます。また、26以上のベンダー固有形式に翻訳されています。これらのルールは世界中の7,000以上の組織によって日々使用され、彼らの脅威検出プロセスを効率化しています。異なる種類のマルウェアを対象とした新しい検出項目は、公式発表後24時間以内にプラットフォームに掲載されます。 プラットフォームに登録すると、Sigmaベースの検出ルールに数千件アクセスすることができます。また、26以上のベンダー固有形式に翻訳されています。これらのルールは世界中の7,000以上の組織によって日々使用され、彼らの脅威検出プロセスを効率化しています。異なる種類のマルウェアを対象とした新しい検出項目は、公式発表後24時間以内にプラットフォームに掲載されます。 platform, you will access thousands of Sigma-based detection rules that are also translated to 26+ vendor-specific formats. More than 7000 organizations worldwide use these rules daily to streamline their threat detection processes. New detection items targeted at different types of malware appear on the platform within 24 hours after an official disclosure.

脅威ハンティングクエリは、業界の一流のセキュリティプロフェッショナルによって作成され、SIEM、EDR、およびXDRプラットフォームでのカスタム検索を目的としています。攻撃者が害を及ぼす前にネットワーク内で新たな未公開の脅威を発見しましょう。すべての検索クエリと検出ルールには脅威インテリジェンスのコンテキストとMITRE ATT&CK®マッピングが付属しているため、SOCチームは新たな脅威を迅速かつ効率的に分析できます。

確立した脅威ハンティングプロフェッショナルと検出エンジニアもまた Threat Bounty に参加しています – 当社のクラウドソーシングイニシアチブは、グローバルな脅威の地平に基づいたタイムセンシティブな検出コンテンツを提供します。コンテンツ作成者は、その取り組みに対して繰り返し報酬を受け取り、Detection as Codeプラットフォームの利用者は、サイロ化されたセキュリティアプローチおよびその結果から解放されるという協力的なサイバー防御の恩恵を受けます。