サイバーセキュリティの専門家が特に注意を払う必要があるMITRE ATT&CKの戦術のいくつかがあり、初期アクセスはその一つです。攻撃者が侵入しなければ、キルチェーンを次のレベルに引き上げることはできません。

今年初め、Microsoftは 1,370万ドル のバグ報奨金を支払い、1,091の脆弱性を発見したとしており、1つの未公開のHyper-V脆弱性に対して20万ドルもの金額も支払いました。これは、プロアクティブなサイバー防御がどれだけ価値があるかを示しています。そして、多くの新しい脆弱性は初期アクセスに関するものである可能性が高いです。この投稿で後ほど述べるように、それは単なる盗まれた資格情報以上のものなのです。初期アクセスはほぼすべての場所に存在する可能性があります。

初期アクセスの一般的なエントリーポイント

初期アクセス の戦術は、 偵察 and リソース開発などの戦術の次のステップであることが最も一般的です。言い換えれば、実際にドアを通過する前に、どこに行くべきかを決定した上で、どのドアに入るべきか、そしてどのように進入するべきかを決定する必要があります。サイバー攻撃の場合も同じです。まず、攻撃者はネットワークを積極的にスキャンし、利用可能な脆弱なポイントがあるかどうかを確認するかもしれません。偵察が成功した場合、特定のターゲットを選択し、たとえばIPのように、侵入方法を選ぶのです。

APTに基づいたアプローチを適用する場合、脅威検出活動は初期アクセス段階での特定の攻撃者の行動を超えて拡大する必要があることを心に留めておいてください。簡単に言えば、誰かが初期アクセスを得たら、非常に多様なことが行われる可能性があります。たとえそれが疑わしい脅威アクターにとっては不通常識であっても。例えば、初期アクセスブローカーと呼ばれるグループはネットワークを単に侵害して、そのアクセスを他の脅威アクターに販売することに特化しています。彼らが初期アクセスを得る方法を高レベルで見てみましょう。

理論に入る前に、初期アクセス戦術に関するCyber Threats Search Engineを確認することを忘れないでください。また、脅威や脆弱性に関連するキーワードを検索し、関連情報や検出アルゴリズムを調査することができます。

フィッシング

正当なユーザーにメール内の文書を開くなどの一般的な行動を促すことは、攻撃者がバックドアや直送ペイロードを仕掛けるための最も簡単な方法の一つです(T1566)。

マルウェアに感染したメールはスパムや偽物のようには見えないことがよくあります。この形式の初期アクセスは何十年も前から存在しており、トップ企業で働く資格のあるプロフェッショナルが未だに「引っかかり」、悪質なリンクをクリックしたり、添付ファイルをダウンロードしたりするのは不思議です。要するに、敵はフィッシングメッセージを信頼できるもののように見せるために多くの努力をしています。

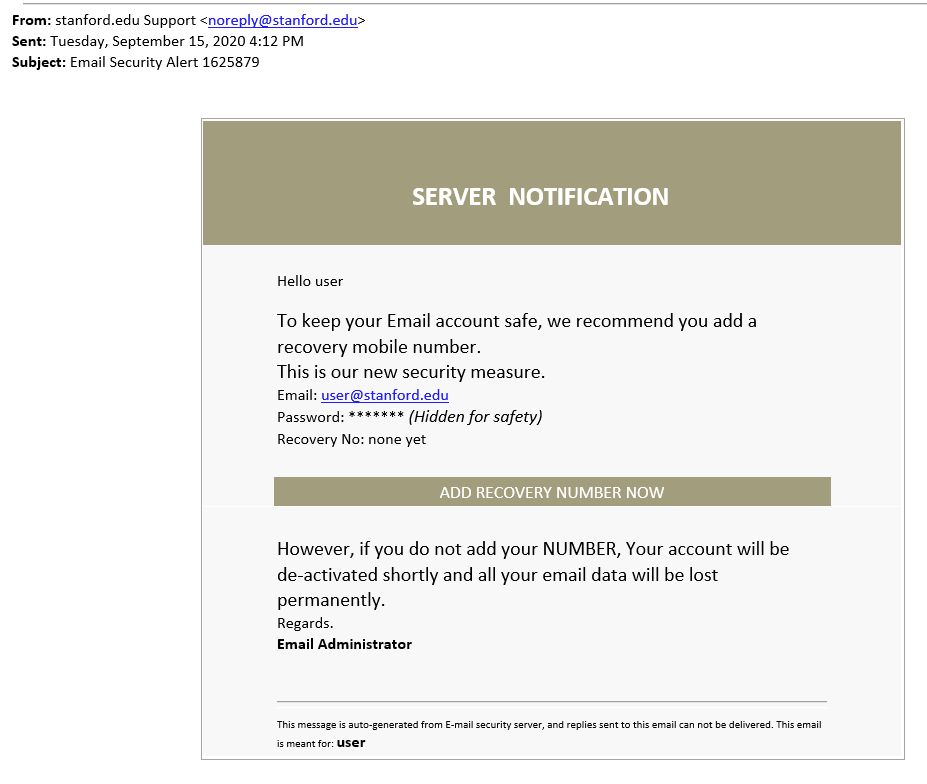

出典: スタンフォード

注目すべきは、このメールが noreply@stanford.edu から送信されていることで、これは信頼できるアドレスに見えます。メールは緊急の対応を求めるセキュリティアラートを装っています。

ちなみに、それは メールではない 場合もあります – MITRE ATT&CKは、マルウェアが偽の求人広告やソーシャルメディアのメッセージを通じて配信された事例を示しています。

悪質なリンクは、攻撃キャンペーンの目標に応じて、さまざまな脅威モデルに基づいて構築される可能性があります。ユーザーを偽のログインページや支払いページに誘導する場合もあれば、セッショントークンを静かに盗む、またはドライブバイダウンロードを開始する場合もあります。Word文書のトロイの木馬、zipファイル、画像、実行可能ファイルに似た添付ファイルについては、ATT&CKはそれらをSpearphishing Attachmentサブテクニック(T1566.001)に追加しました。スピアフィッシングは被害者の精密なターゲティングを意味します。ただし、悪質な添付ファイルは特定の企業や個人への焦点を当てることなく、大量キャンペーンで送信されることもあります。

Drive-By 脆弱性攻撃

MITRE ATT&CKフレームワークのテクニック(T1189)は、被害者がインターネットを閲覧するなどの通常活動を行っている間に、攻撃者がブラウザを通じてエクスプロイトコードを配信しようとするシナリオを説明しています。

きっと タイポスクワッティング について聞いたことがあるでしょう – これは合法的なドメインと非常に似ているが、一つの小さなタイプミスが含まれているという攻撃の種類です。ただし、 真正のドメイン でさえも、攻撃者がJavaScript、iFrames、クロスサイトスクリプティング(XSS)に悪意のあるコードを注入すると、脅威にさらされる可能性があります。

ドライブバイダウンロードを開始するその他の例には、 悪意のある広告 や ウェブアプリケーションインターフェース の濫用が含まれます。あらゆる種類の入力フィールドは、攻撃者がターゲットシステムに任意のスクリプトやコードを読み込ませるチャンスです。

ウェブアプリケーションインターフェースの例 – コマンドラインインターフェース:

- CLI – グラフィカルユーザーインターフェース

- GUI – graphical user interface

- MDI – メニュー駆動インターフェース

- FBI – フォームベースインターフェース

- NLI – 自然言語インターフェース

初期アクセスに関連する他の攻撃の一種は ウォータリングホール攻撃 と呼ばれます。これは、攻撃者があるコミュニティ向けにコンテンツを提供しているWebサイトにマルウェアを仕込みたいという場合です。これが「賢い取引」である理由は、各被害者を個別に攻撃する代わりに、一度サプライヤーを攻撃すれば、それが攻撃者の代わりに仕事をしてくれるからです。

公開向けアプリケーションの脆弱性攻撃

技術(T1190)は、 ネット向けのソフトウェア レベルでの一連の巧妙なエクスプロイトに専用されています。攻撃者は、バグ、グリッチ、コリジョン、設計上の欠陥を利用して被害者のシステムに侵入しようと試みます。今時よく利用されるクラウド上での侵害が起きた場合、彼らは基盤となるインスタンスやコンテナから抜け出し、横方向へ、またはホストまでさらに移動しようとします。

どのようなソフトウェアが潜在的に危険にさらされる可能性があるかを理解するために、以下の表を参照してください。

|

脆弱性 |

関連ソフトウェア |

|

CVE-2017-3066 |

Apache BlazeDS ライブラリ |

|

CVE-2017-7269 |

Microsoft Windows Server 2003 R2 |

|

CVE-2017-10271 |

Oracle WebLogic Server |

|

CVE-2018-13379 |

Fortinet FortiOS および FortiProxy |

|

CVE-2019-0604 |

Microsoft SharePoint |

|

CVE-2019-19781 |

Citrix Application Delivery Controller |

|

CVE-2019-11510 |

Pulse Connect Secure |

|

CVE-2019-9670 |

Synacor Zimbra Collaboration Suite |

|

CVE-2019-18935 |

ASP.NET AJAX |

|

CVE 2020-0688 CVE-2021-26855 CVE-2021-26857 CVE-2021-26858 CVE-2021-27065 CVE 2020-17144 |

Microsoft Exchange Server |

|

CVE-2021-44228 |

Apache Log4j2 |

|

CVE-2020-10189 |

Zoho ManageEngine Desktop Central |

|

CVE-2020-5902 |

BIG-IP |

See https://cve.mitre.org/ 影響を受けたバージョンと詳細な技術的説明を発見するために。

ご覧の通り、初期アクセスの段階で、攻撃者は通信、管理、Webサービス、さらにはセキュリティソリューションのためのソフトウェアを利用する傾向があります。新しいバージョンが入手可能になり次第、公開向けアプリケーションを更新することが非常に重要です。そうでなければ、サイバーセキュリティの姿勢を維持するのは非常に困難です。未パッチの脆弱性に効果的に対処するために、開発チームは左シフトし、完全なCI/CDパイプラインを通して安全なコードプラクティスとセキュリティテストを適用することをますます検討しています。

上記の表は、脅威の全体的な状況で進行中の事態のほんの一部に過ぎません。そのため、圧倒的な多様な脆弱性の変動や突然変異を追うことが難しいのは十分理解できます。セキュリティ専門家は、それを傾向に煮詰めようとしています。たとえば、 OWASP Top 10 and CWE Top 25 は、最も「人気のある」タイプのエクスプロイトを強調しているため、使用しているあらゆる製品、ライブラリ、ユーティリティで予期せぬ事態を期待するのではなく、脆弱性のファミリー全体をどのように軽減するかを考えることができます。

正当なユーザーアカウントの侵害

有効なアカウント の技術(T1078)は、攻撃者が実際のユーザーアカウントを侵害してアクセスを得る場合のことを説明しています。これには従業員のアカウントだけでなく、ビジネスパートナーや請負業者などの信頼された第三者のアカウントも含まれます。この技術は通常、多段階であり、フィッシング、ドライブバイ侵害、外部リモートサービス、公開向けアプリケーションの脆弱性を利用した他の初期アクセス技術を組み合わせることを意味します。

たとえば、によると、 研究によれば、悪名高い Uberの侵害 は多くの段階を含んでいました。

- Uberの請負業者の個人デバイスがマルウェアに感染し、クレデンシャルが露出されました。

- 攻撃者はダークウェブでUberの請負業者のログイン/パスワードを購入しました。

- 選択された企業アカウントを持つターゲットに対してMFA疲労攻撃を開始しました。相手は、ユーザーにプッシュ通知を大量に送りつけ、社会技術(WhatsAppでITチームメンバーのふりをする)を適用することで、最終的に被害者を屈服させ、最終認証ステップを実行させました。 MFA fatigue attack on the chosen victim with a corporate account. The adversary bombarded the user with push notifications and applied social engineering (impersonating the IT team member on WhatsApp) until the victim surrendered and took the final authentication step.

- その後、攻撃者は自分のデバイスをMFAに登録し、内部VPN接続を介してUberのイントラネットにアクセスしました。

- 攻撃者はハードコードされた管理者クレデンシャルを含むPowerShellスクリプトを見つけました。

- そのクレデンシャルを使用して、特権アカウント管理(PAM)プラットフォームにログインしました。

- そこから、 組織の複数のクラウド環境 を自由に移動することができました。

私たちのチームは、Uber攻撃の始まりでのMFAフラッディングの可能性を検出するための規則を作成しました。Cyber Threats Search Engineでそれらをチェックしてください。

外部のリモートサービスの脆弱性攻撃

技術 T1133 は、 リモートサービスを介した初期アクセスの試みについてです。ご想像のとおり、何も壊すことなく暗号化チャネルを通じて内部資産へのリモートアクセスを得ることは攻撃者が最も望むものです。しかし、彼らはどのようにして実際に侵入するのでしょうか?

これを行う最も直接的な方法は、正当なユーザーのアカウントにアクセスすることです。これもまた、有効なアカウント技術(T1078)に関連しています。

コンテナ化された環境の場合、 認証が必要でないかもしれません 初期アクセスのためです。代わりに、攻撃者は公開されたDockerまたはKubernetesサーバー、Webアプリケーション、またはkubeletのAPIを利用する可能性があります。たとえば、Dokiは暗号に関連するバックドアで、公開されている DockerデーモンのAPIポート

MITRE ATT&CKのProcedure Examplesをさらに観察すると、初期アクセスの多くのケースでVPN接続が使用されていることに気付くかもしれません。その他に言及されている接続はSSH、VNC、RDP、OWA、Citrixです。

ソフトウェアサプライチェーンの脆弱性攻撃

現代のソフトウェアは常に流動的であるため、サプライチェーンの攻撃面も広がり続けています。 Googleによれば、脆弱性は 開発プロセスの複数のポイントに 見つかる可能性があります。そしてそれらは初期アクセスやその対応する技術を含む複数のMITRE ATT&CK戦術と関係しています。 サプライチェーン脆弱性攻撃 (T1195)。

サプライチェーンの脆弱性を通じた初期アクセスは、ハッキングのアイデンティティ管理とアクセス管理ツールを必ずしも関与させない高度な手法を利用することに関するものです。例えば:

- マルウェアは優良なソフトウェアに含められている、これは SolarWindsの場合のように。攻撃はコード注入から始まったと報告されています。

- プロジェクトインフラの脆弱性の悪用。顕著な例としては、Alex Birsan研究者によって明らかにされた、 依存関係の混同が挙げられます。

- パッチが適用された脆弱性に対する新しいベクターの利用。たとえば、イランのAPT MERCURYは SysAidアプリを通じてLog4j 2を 初期アクセス用に活用していましたが、これは以前観察されたことがありません。

サプライチェーンを介した初期アクセス攻撃のためのエントリーポイントには、侵害されたWebサイト、デジタル認証機関、オープンソースライブラリ、誤って構成されたパブリッククラウドのストレージバケットなどが含まれる可能性があります。 for initial access attacks over supply chains may include compromised websites, digital certification authorities, open-source libraries, misconfigured public cloud storage buckets, and more. A quick reference from 国家反スパイおよびセキュリティセンター(NCSC) からのクイックリファレンスが役立つかもしれません。

信頼されたビジネスチャネルの脆弱性

信頼されたパートナーシップ をソフトウェアのレベルでは、組織のデジタルリソースへの特権アクセスを持つマネージドサービスプロバイダー(MSP)との協力を含みます。これらのプロバイダーは、より高プロファイルのターゲットにアクセスするための主なベクター(T1199)として攻撃者に狙われています。

攻撃者がより大きな組織と信頼関係のある、あまり保護されていない被害者を見つけ、それらを最初に侵害することは理にかなっています。これを行うために、彼らはクレデンシャルアクセス戦術(TA0005)とも関連付けられているさまざまな手法を適用するかもしれません。

ターゲットを定めた攻撃には、攻撃対象の信頼された関係の悪用が複雑な操作の重要な部分として組み込まれた、巧妙な一連の悪意ある活動が含まれます。例えば、Sandwormグループは攻撃の初期段階でスピアフィッシングを使用し、NotPetyaのようないくつかのマルウェアストレインを続けました。彼らは自らのマルウェアをLazarusサンプルに見せかける試みさえしました。攻撃の一段階で、彼らは 政府組織間の専用接続を使用して ネットワーク間を移動しました。

リムーバブルメディアとハードウェアの脆弱性

呼ばれる技術 リムーバブルメディアを介した複製 (T1091) およびハードウェア追加 (T1200)は、主に企業のデジタルインフラストラクチャに対する不正なアクセスを得るための物理的メディアやファームウェアの使用を説明しています。なぜ攻撃者が初期アクセスの戦術としてさまざまな種類のデバイスを悪用したいのか?主にそれは一つのネイティブな特徴である- オートランについてです。たとえば、リムーバブルメディアのピースが別のシステムに挿入されると、自動的に特定のプロセスが実行されます。したがって、マルウェアの実行可能ファイルがデバイスに仕掛けられている場合、それはすぐにターゲットホストを感染させるでしょう。

たとえば、CHOPSTICKという名のモジュラーバックドアはAPT28によって複数のキャンペーンで使用されました。実質的に、彼らは使用するバリアントと使用タイミングを選ぶことができ、マルウェアの実行前やランタイム時にもコンパイルします。 CHOPSTICK のサンプルの一つは、レジストリ、ローカルディレクトリ、およびUSBデバイスの間でメッセージをルーティングすることによって、エアギャップ/閉じたネットワークを悪用していました。

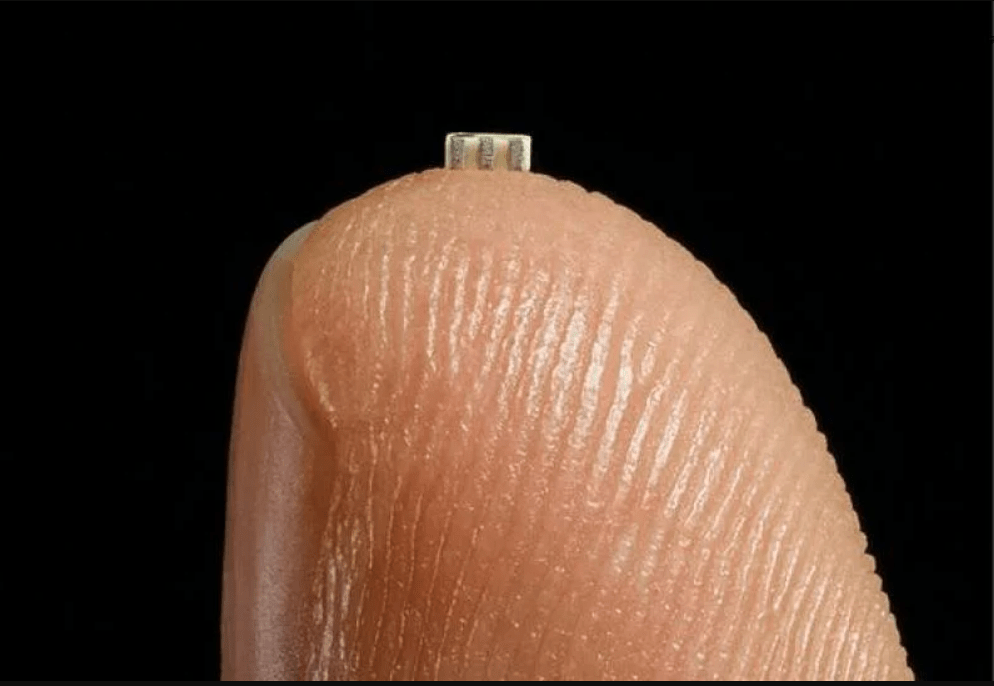

企業をハッキングするために悪意のあるハードウェアを設置することは不可能に思えるかもしれませんが、研究者は攻撃者がこれを行うのにかかる費用はわずか $200だと示しています。 概念実証 (PoC)はWiredで公開されており、ピンキーの爪ほどの小さなチップがシスコファイアウォールの正規のマザーボードにどのようにシームレスに追加できるかを示唆しています。このPoCは 興味深い公開情報 に触発されていますが、それは中国のマイクロチップがトップメーカーのマザーボードに発見されたと述べています。他の種類のハードウェアの追加には、pwnプラグ、ATMカードスキマー、WiFiパイナップル、LANタートルなどがあります。

画像提供: Bloomberg. 中国のスパイチップのサイズ。

初期アクセスの検出方法

すべての必要なログデバイス、ソフトウェア、および構成が整っている場合、初期アクセス検出パターンをいくつかの一般的なポイントに絞り込んでみましょう:

- Uberのケースのように、 MFAのプッシュ通知イベントの回数 を短時間のユニークセッションID/ユーザーごとに検出し、それに関連する成功/失敗の結果を検証します。異常値はMFA疲労攻撃を示すことがあります。

- 別のUberの問題として、PowerShellスクリプトのハードコーディングされた資格情報が教訓となりました。ソースコード解析ツールと逆アセンブラを使用して ハードコーディングされた秘密情報を検出 し、緩和のベストプラクティスを適用します。 MITREからの 推奨事項を参照してください。

- 不適切な入力検証 は、すべての種類のコードインジェクション攻撃と一緒に初期アクセスのリスクを増加させる広範な弱点です。我々のMediumブログ投稿では、 AWS-IAM ケースを分析し、検出ロジックを提供しています。

- プロセス生成の監視、ファイルアクセス、ドライブ作成、およびリムーバブルメディア上のファイル作成。

- フィッシング検出 には デトネーションチェンバー and アンチスプーフィング 対策の使用を含むことがあります。

サイバーセキュリティはログの監視だけでなく、適切な管理も含まれていることを忘れないでください。

そのため、初期アクセスを検出するための次のアプローチを探索することをお勧めします:

- 従業員を訓練。 初期アクセスはしばしばソーシャルエンジニアリングから始まります。従業員は、悪意のある活動を認識しセキュリティチームに報告するよう、適切に訓練されている必要があります。

- 脅威モデリングを行う。 脅威、発生確率、優先順位、および検出/緩和の手段を特定します。脅威モデリングは資産、サイバー犯罪グループ、またはソフトウェアに焦点を当てることができます。 方法論 を使用して、アジャイル環境に脅威モデリングを適用し、それをスケーラブルにし、コンプライアンスを強化します。

- “悪役”になる。 ペネトレーションテスト、倫理的ハッキング、ファズテストを適用して脅威を積極的に発見します。攻撃者がそれを悪用する前に、システムをストレステストし改善してください。

次に、SOC Primeの初期アクセス戦術に対する最高のカスタム検出規則に移りましょう。私たちのチームが厳選した最新のSigmaルールが今すぐ探索する価値があります。

ドライブバイ妥協 – T1189

DLLが一般的でない場所にドロップ (via file_event)

公開対象アプリケーションのエクスプロイト – T1190

可能なAtlassian Bitbucketコマンドインジェクション脆弱性の悪用パターン [CVE-2022-36804] (via web)

可能なCVE-2022-29499の悪用試み (via webserver)

SQLインジェクションを使用したWordpressユーザー資格情報アクセスの成功の可能性 (via proxy)

Confluence Data Center/Serverにおけるハードコーディングされたパスワード [CVE-2022-26138] (via proxy)

外部リモートサービス – T1133

リモートデスクトップユーザーグループへのユーザー追加が疑わしい

フィッシング – T1566

LNKを含む可能性のある悪意のISOイメージ (via audit)

フィッシング関連のウェブブラウザ活動の可能性 (via process_creation)

サプライチェーン妥協 – T1195

異常なSolarWinds子プロセス (via cmdline)

有効なアカウント – T1078

ドメイン権限昇格の可能性 [CVE-2022-26923] の悪用 (via audit)

ルートユーザーアクセスキーの疑わしい作成 (via cloudtrail)

ハッカーによる初期アクセス防止

初期アクセスの予防のための基盤となるセキュリティモデルを確立するには、組織はCISAアラート AA22-137Aを参照することができます。要するに、

- ゼロトラストアクセス管理ポリシー

- オープンRDPポートの不在または多段保護

- 役割ベースのアクセス制御

- リモートセッションからの管理者アクセスの制限

- フィッシング耐性のあるMFA

- ベンダー提供の資格情報の変更または無効化

- 集中ログ管理

- アンチウイルスプログラム

- 脅威検出および脆弱性検査ツール

- 資産とパッチ管理

- 構成管理

最後に、サイバー犯罪の現場で何が起こっているかを知ることは、積極的なサイバー防御を活用するために重要です。 脅威インテリジェンスフィード は、最大限に活用すれば大きな価値をもたらします。基本レベルでは、IOCなどの情報がSIEMや機械学習ツールに取り込まれ、自動化された脅威検出に使用されます。高次レベルでは、インテリジェンス企業がダークウェブフォーラムを監視して、情報に基づいたセキュリティ選択を支援します。

サイバーセキュリティに関して、予防的なプランを持つことは常に良いことです。しかし、攻撃者は見過ごされた脆弱性を特に狙って予想外のタイミングで攻撃を仕掛けます。このような状況に備えて、SOC Primeの Cyber Threats Search Engine を訪問して、脅威インテリジェンスのコンテキストで強化された実行可能な検出ルールを即座に見つけることができます。