企業システムから データを盗む プロセスは、 エクスフィルトレーションとも呼ばれています。MITRE ATT&CK®は、組織の内部データを違法にコピー、ダウンロード、転送することに対する戦術を専用に設けています。データエクスフィルトレーションの例としては、USBにファイルをコピーするという明らかに分かるものから、DNS over HTTPSのトンネリングのように非常に潜行したものまで様々です。エクスフィルトレーションをもう少し詳しく見て、これを防止および検出する方法を見つけましょう。

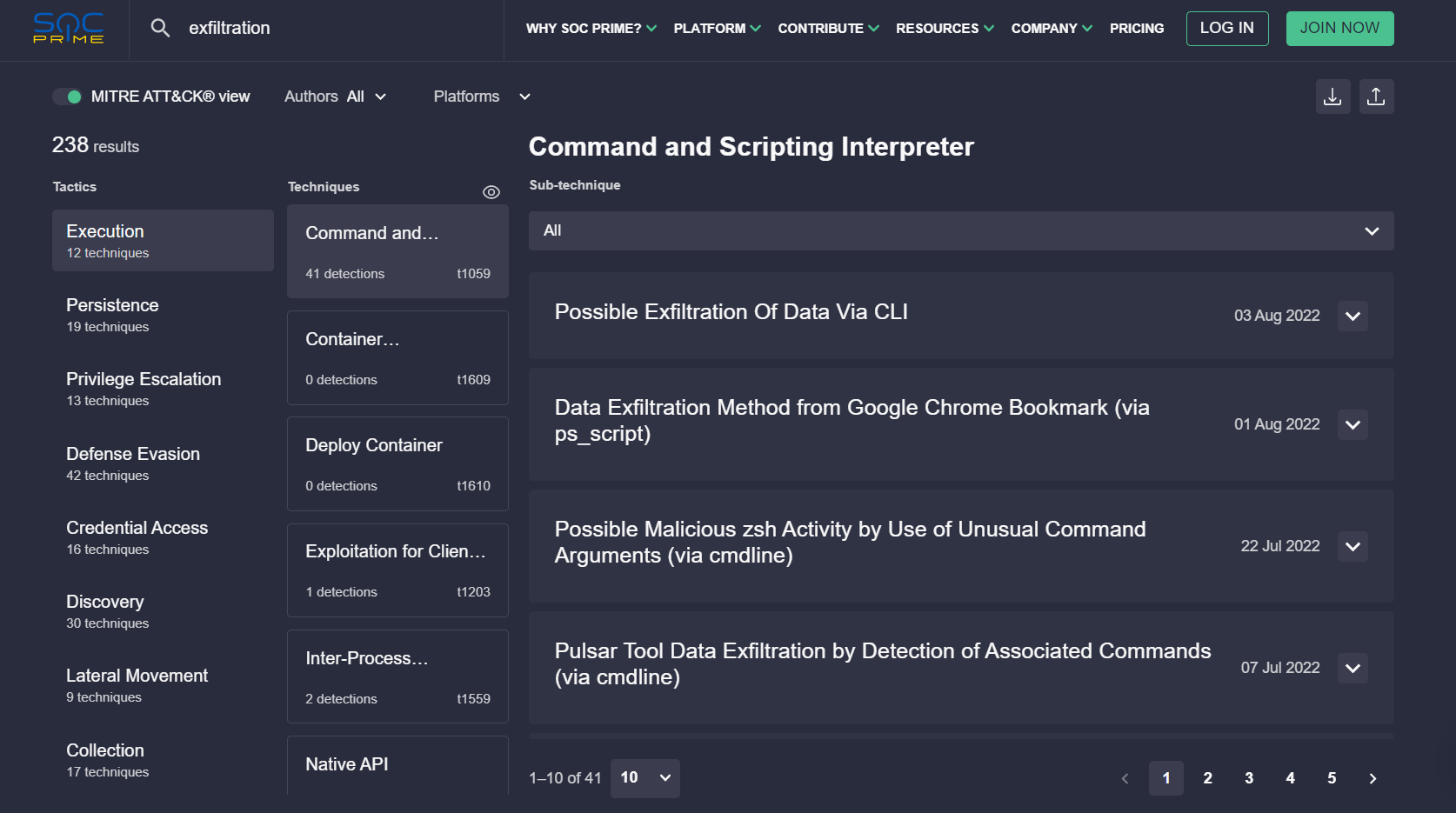

SOC Primeの専任のセキュリティチームは、世界中のスレットハンターやディテクションエンジニアと協力して、サイバーセキュリティ脅威を検出する新しい方法を継続的に模索しています。私たちのサイバー脅威検索エンジンは、CTIコンテキスト、MITRE ATT&CKマッピング、および関連するSigmaベースの検出への即時アクセスを提供します。Exfiltration(TA0010)を検出するためのSigmaルールのコレクション全体を見るには、以下のボタンをクリックしてください。

MITRE ATT&CKビューモードに切り替えて、MITRE ATT&CKフレームワークに基づいて調整された検索結果を探索し、Exfiltration戦術のすべての使用可能な技術に掘り下げてください。

データエクスフィルトレーションはどのように機能するか?

データを盗む最も広く使用されている方法の一つは、企業が外部と接続するネットワークチャネルを介してデータを転送することです。この場合、インターネットトラフィックは複数の異なる方法で使用されます。攻撃者は通常、データをエクスフィルトレートする前に、データを難読化し、圧縮し、暗号化しようとします。小さな情報の断片はステガノグラフィー画像、DNSクエリ、パケットメタデータなどに埋め込むことができます。また、トラフィックはリアルタイムで攻撃者により傍受および分析される可能性があります。

通常、サイバー攻撃は、被害者が すでに持っているデータをエクスフィルトレートすることを目的としています。しかし、いくつかの マルウェアのタイプ は、新しいデータを 記録および収集 することもあり、これは組織のインフラストラクチャ内に保存されていないデータです。たとえば、攻撃者は音声とビデオを記録したり、キーストロークやクリップボードのコピーを記録するデバイスやアプリケーションを使用するかもしれません。これらすべての操作は自動またはリモートアクセスツールを介して手動で実行されることがあります。

データエクスフィルトレーションのタイプ

ここでは、デジタルインフラストラクチャから第三者の場所へ所有者の承認や意識なしにデータがエクスフィルトレートできる特定の方法を少し掘り下げてみましょう。

自動エクスフィルトレーション

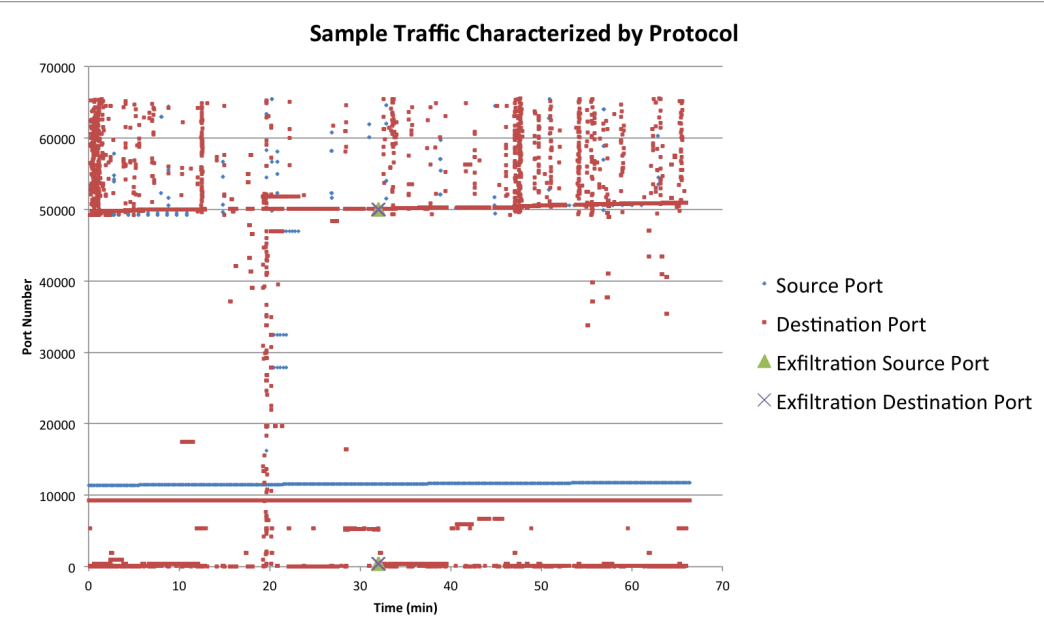

悪意のあるデータエクスフィルトレーションは、これまでのようなスパイ映画のようには見えません。代わりに、ファイルは 静かに バックグラウンドでダウンロードされ、 正規のトラフィックと混じり合う ことがあります。さらに、T1020.001のようなサブテクニックが使用され、監視されたトラフィックをミラーリングすることがあります。これは、いくつかのネットワーク分析ツールやデバイスにおける通常の機能です。以下は静かなエクスフィルトレーションの視覚化例です。

画像出典:「Exfiltration Techniques: An Examination and Emulation」Ryan C. Van Antwerp、2011年春

一口サイズのデータエクスフィルトレーション

当然、膨大なデータ転送量はセキュリティ専門家に簡単に気づかれるでしょう。攻撃者はそのことを知っており、そのため一部の人々はデータを 小さなチャンク に分割して静かに持ち出そうとします(T1030)。このようにして、攻撃者はデータ転送の閾値を乱すことなく、 アラートを生成しないのです。結果として、エクスフィルトレーションはかなりの期間未検出のままである可能性があります。

例えば、 コバルトストライク は最初に低速な通信のためのビーコンをC2チャネルで構築します。そして、各チェックインの間にビーコンは特定のファイルをダウンロードするタスクを持っています。ファイルをチャンクに分割して少しずつダウンロードします。チャンクサイズは現在のデータチャネルに依存します。HTTP/HTTPSの場合、そのサイズは512KBです。そしてそれさえ最小のサイズではありません。「Helminth」と呼ばれるバックドアは、DNSクエリでデータを23バイトずつ送信します。 Helminth sends data in 23-byte pieces in DNS queries.

エクスフィルトレーションチャネル:C2対代替プロトコル

攻撃者がすでに確立されたC&Cチャネルを通じてデータを盗むと推測するのは自然です。しかし、それは いつもそのケースとは限りません。.

カバーするべきMITRE ATT&CKテクニックには以下が含まれます:

- T1041 – C2チャネルを介したエクスフィルトレーション

- T1048 – 代替プロトコルを介したエクスフィルトレーション

分析中に、エクスフィルトレートされたファイルの目的地の場所が異なる可能性もあります。攻撃者は、FTP/S、SMTP、HTTP/S、DNS、Net/SMBなど、C2チャネル通信に使用されるプロトコルとは異なる様々なプロトコルを使用して跡を隠すことができます。又、攻撃者は、 代替プロトコル とは、クラウドストレージのようなWebサービス内での転送を意味することもあります。そのトラフィックは対称暗号化アルゴリズム、および非対称暗号化アルゴリズムで暗号化することができます。また、データを 暗号化しないで難読化することも可能で、base64のような公開エンコードおよび圧縮アルゴリズムを利用したり、HTTP POSTのようなプロトコルヘッダー/フィールドにデータを埋め込むことで可能です。ここでも内蔵ユーティリティが悪用されることがあります。たとえば、WindTailスパイウェアはmacOSの /usr/bin/curl.

を悪用します。

エクスフィルトレーション媒体:無線および物理 無線ネットワークチャネルは最も広く使用されていない—MITRE ATT&CKにはまだ手順例はありません。しかし、もし組織がそのような閉じられた物理的周辺を持ち、まだ完全にBYODに移行していないのであれば、このシナリオは可能性を保ちます。

代替媒体には以下が含まれます:

- Bluetooth

- Wi-Fi

- モデム

- セラーラーチャネル

- 無線周波数チャネル

これらのチャネルのほとんどでは、攻撃者はそれが動作するために物理的に十分近くなければなりません。また、これらの接続はC2通信のためのインターネットチャネルほど隠密ではありません。ここでは、攻撃者はトラフィックをネットワークを介して送信しているわけではないため、本当にトラフィックを隠す必要はありません。その結果、このトラフィックはファイアウォールや組織のインフラストラクチャにおいてもたらされた他のデータ損失防止手段では見えません。

物理的媒体について言えば、 普通頭に浮かぶのはUSBです。そして、攻撃者によって未だに使用されています。代わりに外付けハードドライブ、MP3プレーヤー、モバイルデバイス—物理ストレージを持つものなら何でもかまわないかもしれません。もしターゲットシステムがインターネットや他のネットワークに接続されていない場合、物理的エクスフィルトレーションはおそらく唯一の方法です。サーバールームに忍び込むスパイ映画のシーンがここに適用されます。

エクスフィルトレーションに利用されるWebサービス

正当で侵害されていないWebサービスも無意識のうちにエクスフィルトレーションの良い経路になることがあり、 その理由はいくつかあります。 まず、組織のファイアウォールはそのようなサービスでのデータ交換を許可するためのルールを持っています。グーグルドライブのような、従業員が頻繁に使用するものがそれに該当します(APT28はこのチャネルをエクスフィルトレーションに使用しました)。第二に、Webサービスでのデータ交換はおそらくSSL/TLSで暗号化されているため、攻撃者はそれをダウンロードして見つかることなく続けられます。

コードリポジトリ ももう一つのエクスフィルトレーションの経路になる可能性があります。データは API HTTPSを通してダンプされ得ます。

スケジュールされたエクスフィルトレーション

データエクスフィルトレーションは、検出を回避するために 特定のスケジュールで 行われることがあります。攻撃者は通常のトラフィックに混じったり、誰も見ていないときに動作することを望みます。選択肢は様々です。スケジュールは事前に決められているものやカスタムのものかもしれません。他の中でも、野外で観察されたのは以下のパターンです ::

- ADVSTORESHELL 毎10分

- コバルトストライク 任意のランダムな間隔

- LightNeuron 夜間やビジネス時間に

- ShimRat 命令を受けた時にスリープモード

スケジュールされたエクスフィルトレーションは、C2または代替の接続を使用することができます。また、未検出のままにするために様々なルートの組み合わせを使用するかもしれません。

クラウド内でのエクスフィルトレーション

ネットワークトラフィックモニタリングは、C2サーバーとのスケジュールされた接続を検出する可能性があります。それを回避するために、攻撃者はデータを不正なアカウントに転送しようとするかもしれません、 同じアドレス空間内に クラウドプロバイダーの。研究者によって観察された悪意のあるクラウドバックアップは、 API接続を介して転送されました。 どうやってデータエクスフィルトレーションを検出するか?

パターンの大部分は、収集および解析によって検出することができます

SIEMログの。 ただし、ネットワークトラフィックに関しては困難です。DNSモニタリングのデータ保持期間はさほど長くはなく、それに加えてエクスフィルトレーション自体が数分以内に発生することがあります。攻撃者はネットワークトラフィックモニタリング の難しさに依存しており、そのため迅速にエクスフィルトレーションしたいと考えています。トラフィックフローとSIEMログの両方でエクスフィルトレーションを検出する方法を見てみましょう。 ネットワークトラフィックの流れ

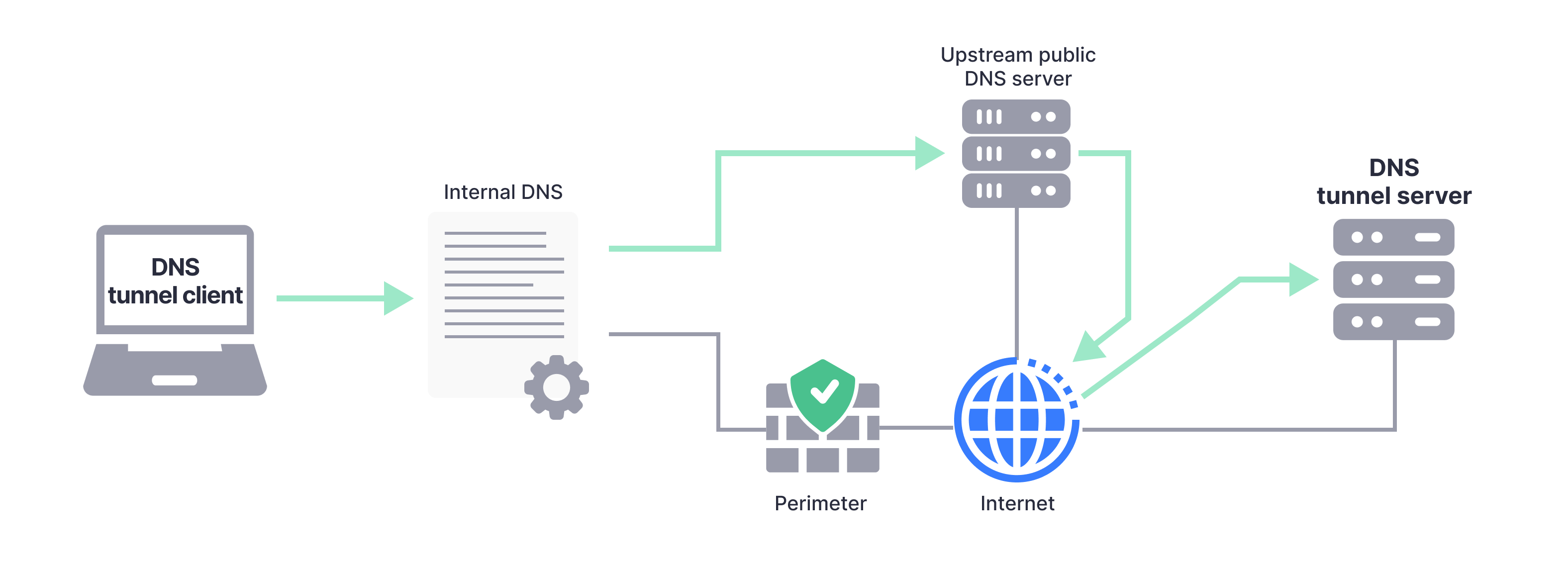

一部のセキュリティスペシャリストは、DNSトンネリングを通じたエクスフィルトレーションを無視するかもしれません、なぜならこのチャネルの性質は非常にノイズが多いからです。ここでは、異常な活動を探してトラフィックパターンを分析することを望むかもしれません。それは以下のことができる:

クエリにおける異常な特徴、例えば、通常でないレコードタイプや長い文字列

- 特定のリクエスト/レスポンスチャネルを介して送信されたデータの期間、頻度、およびサイズ

- 新しいネットワーク接続での異常なホストおよびデバイス

- 確立されたフローに属さないパケットの異常値

- 疑わしいほど規則正しい間隔で送信される一定サイズのデータパケット

- 暗号化されたアプリケーションレイヤーチャネル(例えばSSL/TLS)での異常なパターン – 中を覗くことはできませんが、動作を分析することは可能です

- 一般的および非一般的なポートの疑わしい使用

- DNS over HTTPS (DoH)チャネルはプライバシーのためにトラフィックを暗号化しますが、これが

攻撃者によって濫用されることが多い です。組織の安全のためにDoHトンネリングの可能性を検出することが重要であれば、最新の科学研究の発見を学ぶことを考慮に入れてください。例えば、DoHクライアントのTLSフィンガープリントを分析し、フローベースの特徴で分類器を構築することが可能です、これは実験的に 示されています.

画像アイデア:Al-kasassbeh Mouhammd, & Khairallah, T. (2019). DNSトンネリングによる勝利戦術。ネットワークセキュリティ、2019(12), 12–19. doi:10.1016/s1353-4858(19)30144-8

IDS用のSnortルール はまたDNSトンネリングを検出する 研究は以下のルールが正確なアラートを生成することを示しています: 5秒以内にDNSリクエストの頻度をカウントするルール

- パケットフローで見つけることができる特定のバイトコンテンツに基づいたルール

- DNSレスポンスにカプセル化されたIPパケットをターゲットにするルール(発見されたポート番号およびトンネルパケットの宛先に基づく0x4510で始まるIPヘッダーを探している)

- この実験のためのトラフィックはSSH接続を介してキャプチャされました。アナリストたちはWiresharkを通じてバイナリファイルにパケットバイトをエクスポートし、その内容を検査しました。

ログ

当然、エクスフィルトレーションのプロセスは

キルチェーンのより早期の段階から 開始されることがあります。例えば、奇妙な場所に配置された実行可能ファイルや、PowerShellスクリプトから。データは事前に収集されてあとでエクスフィルトレートされるためにパックされることもあります。ファイルは共有またはコピーされることがあります。また、ネットワーク上で毎日数百万件のそのようなイベントが発生する可能性があるため、攻撃ライフサイクルの初期に疑わしい動作に気づくのは非常に難しいです。 バルクでのデータエクスフィルトレーションを検出することは、SIEM用の特別な

自動化ツール を使用することで可能です。例えば、には拡張機能がたくさんあり、 には拡張機能がたくさんあり、 Microsoft Sentinelプレイブック がSOC Primeから提供されており、AWS EC2インスタンス内でデータエクスフィルトレーションを試みるワームを隔離することができます。 MITRE ATT&CK

からの他の検出のヒントには以下が含まれます: ファイル、特にネットワークプロトコルを介して接続を開始しようとする疑わしい拡張子や異常な場所にあるものをチェックすること ストレージデバイスのマウントポイントと新たに割り当てられたドライブレターをチェックすること

- リムーバブルメディアへのアクセスおよび新たなプロセス作成の監視

- ローカルネットワークメタデータ(MACアドレスなど)およびネットワーク管理プロトコル(DHCPなど)を監視し、異常なハードウェア接続をチェックすること

- 最後に、異なる攻撃者が異なる被害者に対してまったく

- 同じマルウェアサンプル

Finally, let’s not forget that different attackers might use exactly the を使用する可能性に注意を払っておきます。したがって妥協の指標(IOC)も検討する価値があります。「HYPERSCRAPE」の場合に示されたように、 Googleの脅威分析チーム(TAG) によって、そのマルウェアはかなり複雑な動作を示しますが、使用しているファイルは検出可能 です。 どうやってデータエクスフィルトレーションを防ぐか?.

セキュリティチームは、暗号化、VPNおよびプロキシ、シークレットのローテーションなど、複数のレベルのデータ保護を提供するために懸命に努力しています。不幸なことに、攻撃者は

データ漏洩防止(DLP) を巧みに利用して 安全な接続を通じてデータをエクスフィルトレートすることがあります。では、どのようにしてデータエクスフィルトレーションの最適な予防を達成するか?

は、データ漏洩や破壊、不正使用を防ぐための複雑な戦略的アプローチです。これには複数の技術、特定のプロセス、およびセキュリティ担当者の関与が含まれる可能性があります。

DLP 通常、リスク管理ポリシーを作成することから始まります。データ分類と管理原則、保存要件、ビジネス継続計画、災害復旧 – これらのすべての重要だが退屈な文書はこの段階で作成されます。技術の部分には、リピーターからSIEMまで、ハードウェア、ファームウェア、ソフトウェアが含まれます。一部のソフトウェアベンダーのように

すでにDLPをネイティブ機能セットとして提供しています。最終的に、人間の監視なしではセキュリティは不可能(まだ)であるため、資格を持った専門家と定期的なトレーニングがDLP戦略の維持に役立ちます。内部チームの限界を超えてこれを拡張するために、組織は すでにDLPをネイティブ機能セットとして提供しています。最終的に、人間の監視なしではセキュリティは不可能(まだ)であるため、資格を持った専門家と定期的なトレーニングがDLP戦略の維持に役立ちます。内部チームの限界を超えてこれを拡張するために、組織は 協力的なサイバー防衛 を活用し、私たちの Threat Bountyプログラム の利点を見て、独立したセキュリティリサーチャーがどのように彼らの専門的経験を収益化するかを確認してください。

アイデンティティ&アクセス管理

データをエクスフィルトレーションするために、攻撃者は 不正な変更を加えようとします。しかし、かなり頻繁に、彼らは正規の ユーザーの セッションやアカウントをハイジャックし、その立場から行動します。内部関係者をなりすます方法は多数ありますが、アクセスの管理は少数の概念的に簡単な方法で対処できます。 伝統的なものに尽きます:最低限の権限、知る必要性、職務分離。これらはすべて役立ちます、なぜなら正規ユーザー行動の基準を

確立する からです。セキュリティの専門家もまた、職務分離は共謀を伴うと述べています。管理者は共謀を望んでいるわけではありませんが、それは賢い動きです。たとえば、機密ファイルを読み取るなどの一連の行動と、アウトバウンド接続を介して通信することは、一つのアカウントで行うことができません。これは不正ユーザーに共謀することを促し、痕跡を残すことを促します。そのような行動は検出しやすくなります。 技術的には、Kerberosチケット、Amazon IAMなどの認可コントロールは野外でフィルアップされてきたたくさんの欠陥を示しており、攻撃者がこれを喜んで利用しています。この場合、SOCチームは、これらのセキュリティコントロールを引き続き利用するかどうかの難しい質問に直面するかもしれません。実を言うと、リスクを完全に排除することは不可能であり、利用可能な中で最良の技術でインフラストラクチャを保護し、その後も継続的に状況を監視することが重要です。また、「念のために」ハイブリッド暗号や多要素認証のようなものも実装しておくべきです。

イメージアイデア:Shutterstock

ソフトウェア定義ネットワーキング(SDN)

ネットワークトラフィックの監視とフィルタリングのためのセキュリティデバイスはエクスフィルトレーションを防ぐのに役立ち、多くのベンダーがその製造において素晴らしい仕事をしています。しかし、SOCチームがこれらの機器を購入すると、ベンダーロックインに縛られるのか?パッチの提供に制約を受けるのか?現状は最善であり、特定のバージョンに完全に依存しているのか?

実は

望ましくない依存を回避する 方法が存在します。SDNは、トラフィック、ファイル、アプリケーション、アセットの可視性と細かいコントロールを得るために、異なるセキュリティレベルを管理するためにソフトウェアベースのコントローラーとAPIを活用しています。しかし、制御プレーンがソフトウェアベースであるため、かなりのセキュリティモニタリングが必要であると提案するのが公平と思われます。マイクロセグメンテーション

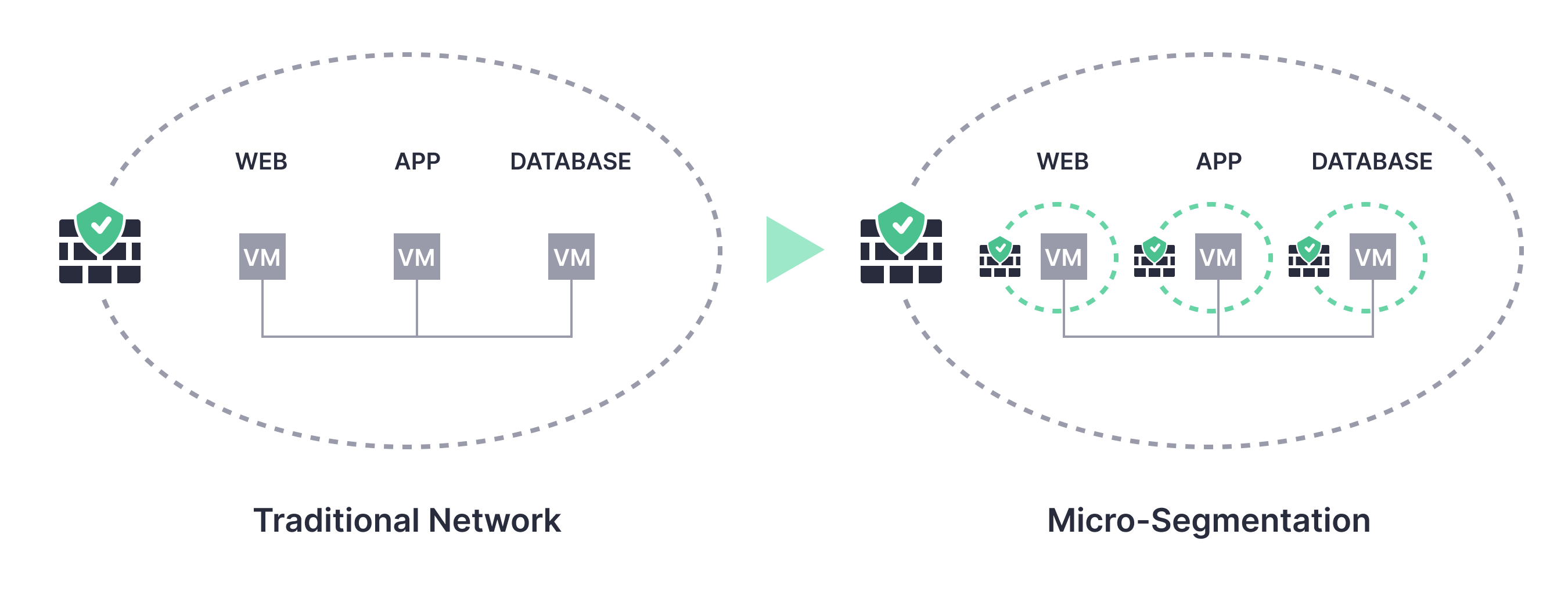

イメージアイデア:

ベンブ 最小限の特権やゼロトラストの目的を達成するための実践的な方法の一つはマイクロセグメンテーションです。名前が示すように、このアプローチは、ネットワークを

より小さなセグメント (しばしばワークロードによって定義されます)に分割し、それぞれを別々に保護することを要求します。これにより、複数のアクセスコントロールリスト(ACL)を設定し、アセットを分離し、攻撃の表面を減らすことができます。言うまでもなく、一つの単一構造のネットワークは災害のレシピになりうるため、マイクロセグメンテーションは実行可能な解決策かもしれません。さらに、 防御の層を重ねる ことが合理的であるかもしれません。 セキュリティレイヤーが制約をサポートする際 直列で ではなく平行で。

「孫子の兵法」の著者、孫子はかつて「我々が近くにいるとき、敵に遠くにいると思わせなければならない」と言いました。おそらく彼は現在「データ隠蔽」と呼ばれるものの達人でした。簡単に言えば、高度に機密性の高いデータの配置と存在の事実を、あるネットワーク上で発見することを極めて困難にするべきです。 すべての予防措置が整ったら、協力的なサイバー防衛アプローチを活用して脅威検出ルーチンを合理化してください。以下を探して

SOC Primeのサイバー脅威検索エンジン を利用して、エクスフィルトレーション戦術用の236個のSigma検出結果の即時検索を行います。26以上の形式に翻訳されているため、これらのルールはログ管理および監視のための多種多様なベンダー固有のソリューションで適用可能です。On-Demandサブスクリプションプランで、41のルールを無料で取得し、$5,500から全面的なカバレッジを得ることができます。 socprimeのスクリーンショット