暗号通貨の人気は投資家を引きつけるだけでなく、ハッカーにとっても真のハニーポットになります。市場で暗号通貨が良い時代を迎えている一方で、クリプトジャッキングは増加しています。様々な用語が出現する中で迷うこともあります。では、具体的な内容に入りましょう。 暗号マルウェア, 暗号ランサムウェア、そしてクリプトジャッキングについて。

暗号マルウェアの定義 は、特定のタイプの 悪意のあるソフトウェア であり、違法な採掘(クリプトジャッキング)を行うことを目的としています。その他の名前としては、c暗号マルウェア ジャッカーやマイニングマルウェアもあります。これらの概念が新しい場合は、関連用語の用語集を確認してください。

用語集:

- 暗号通貨 は、ブロックチェーン技術によって支えられたデジタル通貨です。

- 暗号採掘 (別名 暗号通貨マイニング)は、新しいコインを作成し、新しい取引を検証するプロセスです。これは、高度な能力を持つ機械を使用して複雑な方程式を解くことによって行われます。

- クリプトジャッキング は犯罪的な暗号採掘であり、暗号採掘リソースの無許可のアクセスと使用として定義されます。

暗号マルウェア が初めて 発見されたのは、ハーバードコミュニティのメンバーが2014年に『オデッセイクラスタ』を使用してドージコインを採掘し始めた時です。その後、クリプトジャッカーは著しい進展を遂げ、サイバーセキュリティの重大な懸念事項の一つとなりました。クリプトジャッキングをただの流行語扱いするかもしれませんが、統計 when a member of the Harvard community started mining dogecoins using the ‘Odyssey cluster’ in 2014. Since then, cryptojackers made a long way to become one of the most significant cybersecurity concerns. You might treat cryptojacking as another buzzword, but statistics によれば 違法な暗号採掘の事例は86%増加しており、2021年の月8.09百万回に対して、2022年には月15.02百万回です。

クリプトジャッキングマルウェアはどのように機能するのか?

クリプトジャッキングマルウェア 暗号マルウェア は悪意のあるソフトウェアの別のグループを形成しているが、他の多くのマルウェアと同様に機能します。主な感染経路は、ボットネット、モバイルアプリ、ウェブページ、ソーシャルメディア、またはフィッシングを通じたマルウェアの配布です。被害者の機械が悪意のあるファイルを開いた際には、マクロやJavascriptを介してコードが実行され、暗号マルウェアがインストールされます。

暗号マルウェア は他のマルウェアタイプとどう異なるのか? 主な違いはデータを直接破壊する代わりに、暗号マルウェアが被害者のマシンのGPUやその他のリソースを採掘のために使用し、バックグラウンドで目立たずに動作することです。

The main distinction is that instead of corrupting data directly, crypto malware uses the GPUs and other resources of the victim’s machine for mining while running inconspicuously in the background.

は他のマルウェアタイプとどう異なるのか? vs. 暗号ランサムウェア

まず、これらの用語には共通して「暗号」という部分がありますが、それが関連していないことを覚えておいてください。 暗号マルウェア はクリプトジャッキング(違法な暗号通貨の採掘)に関連しているのに対し、 暗号ランサムウェア は暗号通貨とは関係がありません。 暗号ランサムウェア はランサムウェアタイプの一つです。最も一般的なランサムウェアの種類は以下の通りです。

- ロッカーランサムウェア は、部分的に無効になったマウスやキーボード、デスクトップへのアクセス拒否など、被害者のデバイスの基本機能をブロックします。

- 暗号ランサムウェア はファイルを暗号化し、アクセスを失わせるものです。このタイプのランサムウェアは、一般により多くの被害に関連しているため最も一般的です。

全てのランサムウェアの変種を結びつけるのは、ファイルやデバイスへのアクセスを回復するために求められる身代金です。ですから、見ての通り、 暗号マルウェアの主な目的はできる限り長く被害者のコンピュータリソースを使用し、気づかれないようにすることです。対照的に、ランサムウェア( 暗号ランサムウェア)を含む)には異なる目的、すなわち身代金としての支払いがあります。

暗号マルウェアの検出方法

暗号マルウェア攻撃の量は増加していますが、以下の推奨事項に従うことで、依然としてタイムリーに検出することができます。

インフラの理解

攻撃者が発見する前に、システムの脆弱性を見つけることを目指すべきです。それに加えて、インフラの通常のパフォーマンスを理解しておくことも重要です。そうすることで、パフォーマンスが遅いとかオーバーヒートしているというヘルプデスクのチケットを受け始めたら、それらが調査するべき警告信号であることがわかります。

ネットワークの監視

インフラで何が起きているかを把握するために、質の高いログを継続的に収集し、適切に分析する必要があります。データソース及びデータ分析についてもっと学ぶことから始めるのが良いでしょう。 ここ には、現実世界の例を用いた詳細な説明が見つかります。

カバレッジの確保

ログを収集することは重要であり、さらに重要なことは どのログ を収集しているかです。すべての攻撃ベクトルをカバーすることはできませんが、キルチェーンがどのように機能するかを理解していれば、何を探すべきかについてより明確な理解が得られます。 MITRE ATT&CK®フレームワーク を理解することから始めて、脅威分析、検出、および対応を改善しましょう。

脅威ハンティングの活用

脅威ハンティングは最初は圧倒されるように思えるかもしれませんが、ステルス脅威の痕跡を捜索する最も効果的な方法の一つです。脅威検出において積極的なアプローチを取ることが、時間と金銭、および評判を守ることにつながります。どこから始めるか分からない場合は、我々の 暗号マルウェア itself. A proactive approach in terms of threat detection is what can save you money, time, and reputation. If you don’t know where to begin, check our ガイド で脅威ハンティングの基礎をチェックしてください。

振舞いベースの検出を選択

IOCベースの検出は場合によっては役立ちますが、未知のマルウェアを検出するには一般的には無効と見なされます。同時に、振る舞いベースの検出の方が実用的であることが証明されており、異なる攻撃でも再利用できるパターンを捜索します。コンテキストで強化された検出を用いたサイバー脅威に対する防御を実装することで、SOCの運用を大幅に改善することができます。

およびその検出についてもっと知りたい場合は、以下の研究をチェックしてください。 暗号マルウェア およびその検出について詳しく知りたい場合は、以下の研究をチェックしてください。

- Caprolu, M., Raponi, S., Oligeri, G. and Di Pietro, R. (2021). Cryptomining makes noise: Detecting cryptojacking via machine learning. Computer Communications. Available at: (防御手段の無効化:ツールの無効化または変更)

- Zheng, R., Wang, Q., He, J., Fu, J., Suri, G. and Jiang, Z. (2022). Cryptocurrency Mining Malware Detection Based on Behavior Pattern and Graph Neural Network. Security and Communication Networks, 2022. Available at: https://doi.org/10.1155/2022/9453797

- Bursztein, E., Petrov, I. and Invernizzi, L. (2020). CoinPolice: Detecting Hidden Cryptojacking Attacks with Neural Networks. Google Research. Available at: https://research.google/pubs/pub49278/

- cybersecurity.att.com. (n.d.). Crypto miners’ latest techniques. Available at: https://cybersecurity.att.com/blogs/labs-research/crypto-miners-latest-techniques

- Hernandez-Suarez, A., Sanchez-Perez, G., Toscano-Medina, L.K., Olivares-Mercado, J., Portillo-Portilo, J., Avalos, J.-G. and García Villalba, L.J. (2022). Detecting Cryptojacking Web Threats: An Approach with Autoencoders and Deep Dense Neural Networks. Applied Sciences, 12(7). Available at: https://doi.org/10.3390/app12073234

- Eskandari, S., Leoutsarakos, A., Mursch, T. and Clark, J. (2018). A First Look at Browser-Based Cryptojacking. 2018 IEEE European Symposium on Security and Privacy Workshops (EuroS&PW). Available at: http://dx.doi.org/10.1109/EuroSPW.2018.00014

攻撃の影響とは? は他のマルウェアタイプとどう異なるのか? 攻撃がもたらす影響とは?

個々のケースによりますが、クリプトジャッキング攻撃の影響は様々です。とはいえ、影響を受けたデバイスやネットワークにとって最も典型的な影響は以下の通りです。

- 不正な暗号採掘活動によるCPUおよび帯域幅資源の使用に伴うネットワークおよびシステムパフォーマンスの低下

- 高い電力消費、物理的損傷、またはハードウェアの過熱に伴うシステムのクラッシュ

- 通常の運用の異常な妨害

- 前述の損害によるダウンタイムや増加した電力消費に関連する財務損失。さらに、ファイルやシステムの復旧にかかる費用も考慮されます。

- ネットワークへの不正アクセスに伴う信用およびコンプライアンス上のリスク

最も深刻な暗号マルウェアの例とは? 最も深刻な暗号マルウェアの例とは??

近年、クリプトジャッキング攻撃が多数発生しているため、関連するケースを分析し、将来的な攻撃を防止するための準備を行う無限の機会があります。最も注意すべきケースのいくつかを詳しく見ていきましょう。

Prometeiボットネット

Prometei は多段階の 暗号マルウェア ボットネットであり、2020年に発見され、WindowsとLinuxシステムの両方を標的としています。Prometeiは、ネットワーク全体に広がるために様々なテクニックやツールを使用し、最終的にはMoneroコインを採掘することを目的としています。

感染は、主なボットネットファイルがサーバーメッセージブロック(SMB)を介して感染システムからコピーされ、改変されたMimikatzモジュールや BlueKeep and Eternal Blue.

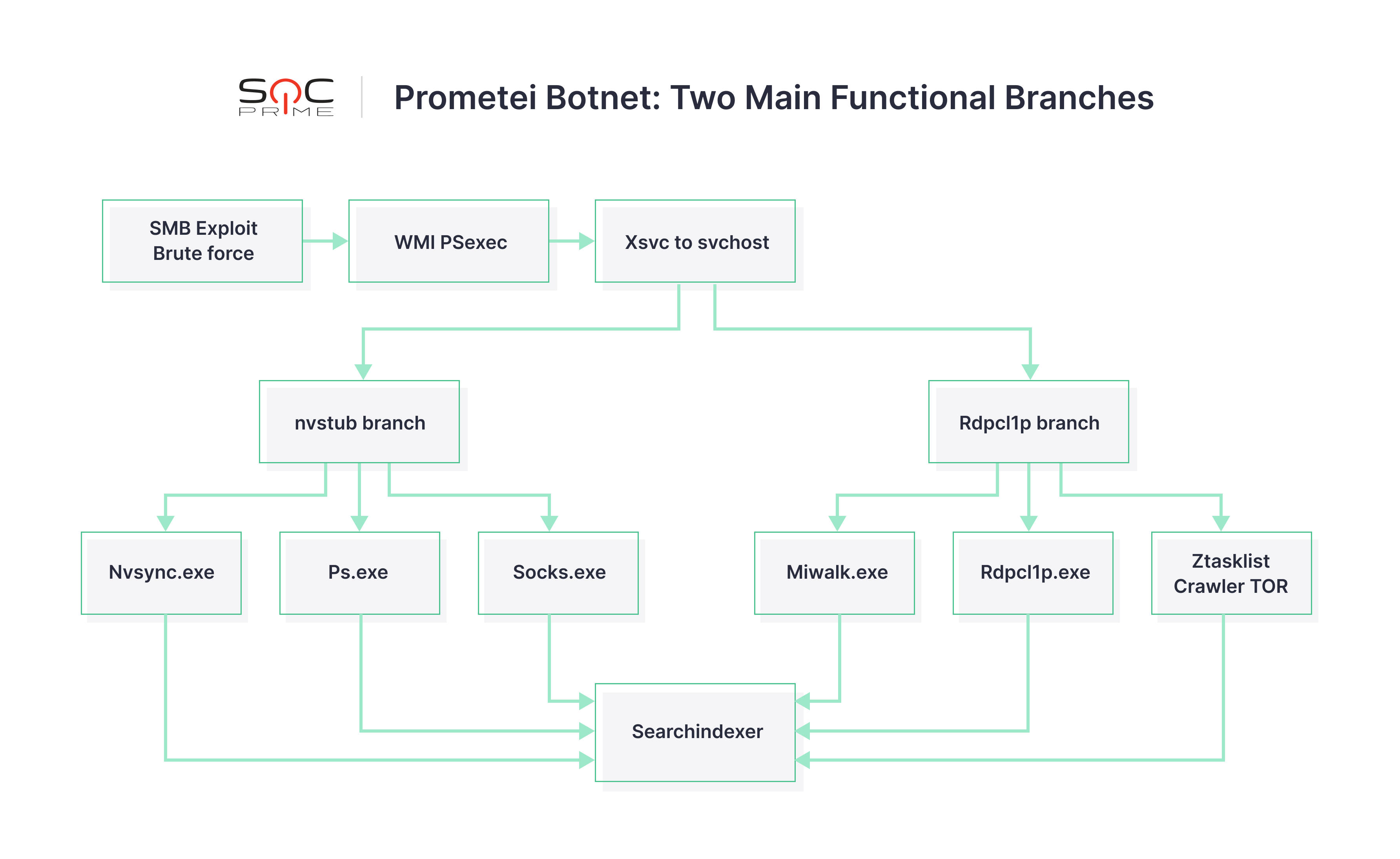

のような既知のエクスプロイトを使用して行われます。研究者たちはPrometeiボットネットの活動を2ヶ月にわたって追跡し、このマルウェアが15以上の実行可能モジュールをもち、2つの主要な運用ブランチに分かれて、独立的に動作できることを発見しました。以下に、モジュールがどのように構成されているかのグラフィカルな表示が示されています。より詳細な技術概観はこの 分析レポート.

を確認してください。

- MITRE ATT&CKフレームワーク技術として、攻撃者は以下の技術を積極的に使用しました: MITRE ATT&CKフレームワーク技術として、攻撃者は以下の技術を積極的に使用しました:

- T1105 (ツールの内向き転送)

- T1027 (ファイルまたは情報の難読化)

- T1059.001 (コマンドとスクリプトインタプリタ:PowerShell)

- T1569.002 (システムサービス:サービス実行)

- T1036 (偽装)

- T0884 (接続プロキシ)

PowerGhost

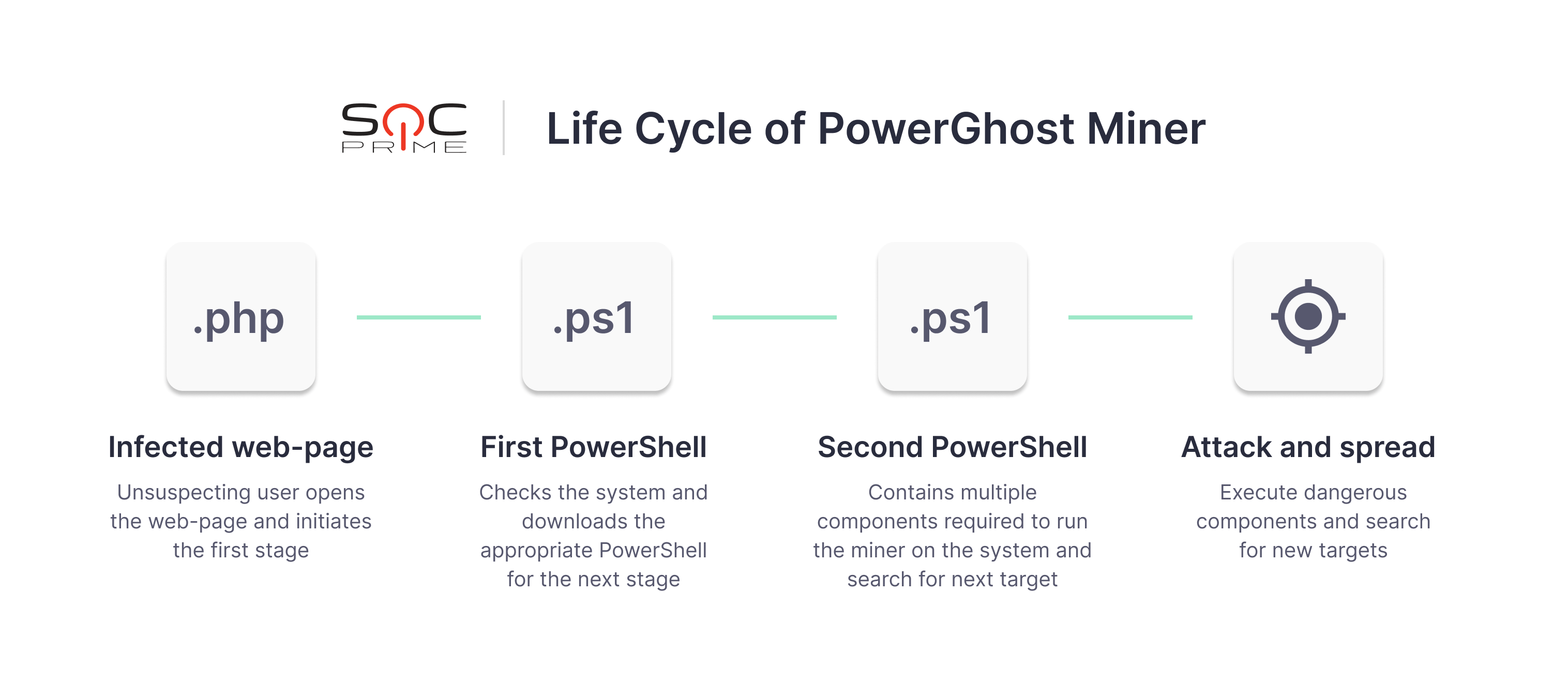

PowerGhostマイナーは、アンチウイルスソリューションに見つかりにくくするために多種のテクニックを使用するファイルレスのマルウェアです。この悪意あるソフトウェアは、ネットワーク内に静かに存在し、広がるその行動にちなんで名づけられています。新しいファイルをシステム上に作成せず、ハードドライブに書き込むことなく、Powershellスクリプトは見えないところで稼働し、PowershellとEternalBlueの組み合わせでシステムを感染させます。

遠隔アカウントにアクセスするために、PowerGhostは mimikatz、EternalBlue、またはWindows Management Instrumentation (WMI)のような正規のソフトウェアツールを利用しています。基本的に、PowerGhostマルウェアは以下の構成を持つ難読化されたPowerShellスクリプトです。

- コアコード

- 追加モジュール:

- 実際のマイナー

mimikatz- マイナーの操作に必要なライブラリ、例えば

msvcp120.dllandmsvcr120.dll - 反射的な ポータブル実行可能ファイル(PE)インジェクション

- EternalBlueエクスプロイトのためのシェルコード

The ライフサイクル PowerGhostマイナーのライフサイクルは四つの段階に分けられます:

結論

暗号マルウェア は確かにいくつかの独特さを持っていますが、効果的なサイバーセキュリティ戦略を持っていれば驚くことはありません。SOCチームの努力を強化するために、登録して SOC Prime Detection as Codeプラットフォームにアクセスし、26以上のSIEM、EDR、XDRとシームレスに統合されたSigmaベースの検出の世界最大のコレクションを入手できます。