10年以上にわたり、悪意のある ロシア支援のサンドワームAPTグループ (別名 UAC-0133、UAC-0002、APT44、またはFROZENBARENTS)は、公共セクターと重要インフラを中心に、ウクライナの組織を一貫して標的にしています。CERT-UAは最近、このグループの約20の重要インフラ組織の情報およびコミュニケーションシステムを破壊しようとする悪意のある意図を明らかにしました。

UAC-0133 (Sandworm) 活動分析

2024年4月19日に、 CERT-UAは ウクライナ国内10地域にわたるエネルギー、水、および熱供給分野の組織の情報通信技術(ICT)システムを麻痺させることを目的とした計画されたサイバーサボタージュの痕跡を明らかにしました。この攻撃は、悪名高いロシアの サンドワームAPTグループのサブクラスターであるUAC-0133に帰属しています。

QUEUESEEDバックドア(KNUCKLETOUCH、ICYWELL、WRONGSENS、またはKAPEKAとしても知られる)に加えて、グループは新しい攻撃ツールセットを実験しています。最新の攻撃では、サンドワームはLOADGRIPおよびBIASBOATマルウェアを活用し、技術プロセス管理システムを自国内製ソフトウェアで自動化するためのLinuxベースのコンピューターにインストールしました。特に、BIASBOATマルウェアは特定のサーバーに特有の暗号化ファイルとして適用され、攻撃者は事前に取得した”機械ID”の値を使用しました。

CERT-UAの調査により、少なくとも3つのサプライチェーンが明らかになりました。攻撃者のカスタムソフトウェアをインストールすることで、バックドアや脆弱性を含む未承認の初期アクセスが可能です。組織のICTシステムにメンテナンスや技術サポートのために標準的な技術的能力を持つサプライヤーの従業員によるアクセスも、システム妥協のための初期攻撃ベクトルとなる可能性があります。

対戦者は独自のソフトウェアを使用して横の移動を行い、組織の社内ネットワークに対するサイバー攻撃のさらなる開発を行いました。たとえば、影響を受けたコンピュータには、事前に作成されたPHPウェブシェルであるWEEVELYやREGEORG.NEOまたはPIVOTNACCI PHPトンネルを含むディレクトリが含まれていました。

注目すべきは、Windows OSを実行している妥協されたコンピュータがQUEUESEEDおよびGOSSIPFLOWマルウェアに感染していたことです。これらの悪意のある系統は2022年以降、UAC-0133グループの対戦者ツールキットの一部として注目されており、水供給施設を標的とする破壊的なサイバー攻撃に活用されています。共通の攻撃ツールセットと同様の行動パターンによって、研究者はUAC-0133がUAC-0002(サンドワーム/APT44)のサブクラスターであると見なすことができます。

ウクライナに対する計画されている大規模な攻撃キャンペーンで使用される対戦者ツールには、標的となるコンピュータの基本情報を収集し、C2サーバーから受け取ったコマンドを実行し、結果を送信するQUEUESEEDマルウェアが含まれます。このマルウェアは、対応するスケジュールされたタスクまたはWindowsレジストリの”Run”エントリを作成するドロッパーによって永続性を達成します。

他の主要なツールには、QUEUESEEDのLinuxベースのイテレーションであるBIASBOATマルウェア、ptrace APIを介してペイロードを注入して起動するLOADGRIP、SOCKS5プロキシとして機能し、Yamux多重化ライブラリを介してトンネルを確立するGOSSIPFLOWが含まれます。この上記のマルウェアに加えて、UAC-0133グループは、CHISEL、LIBPROCESSHIDER、JUICYPOTATONG、およびROTTENPOTATONGを適用してターゲット攻撃を続けています。

研究者によれば、攻撃の発展を助長する可能性のある一連の要因には、サプライヤーシステムと組織ネットワーク間のアクセスを許可する不適切なサーバーセグメンテーションや、適切なソフトウェアセキュリティを保証しないサプライヤーの怠慢が含まれます。後者は、基礎的な脆弱性の悪用につながり、RCEを引き起こす可能性があります。

CERT-UAはまた、2024年春にウクライナのインフラへのミサイル攻撃の影響を増強するために、複数のエネルギー、水、および熱供給エンティティのICTシステムへの未承認アクセスが意図された可能性があると疑っています。

CERT-UAによるUAC-0133(Sandworm)攻撃の検出

UAC-0133として追跡され、サンドワームAPT(別名UAC-0002)のサブクラスターと見なされるロシア支援のハッカー集団の悪意のある活動の急増は、ウクライナの重要インフラセクターに対する破壊的な攻撃をタイムリーに特定し、阻止するためにプロアクティブなサイバー防御を強化する必要性を促しています。SOCプライムプラットフォームは、ウクライナの重要インフラセクターに対する大規模サイバーサボタージュの攻撃意図を伴う最新の活動を検出するための関連Sigmaルールを管理しています CERT-UA研究。プラットフォームにログインして、関連したメタデータで補充され、 MITRE ATT&CK®フレームワークにマップされた専用の検出アルゴリズムにアクセスしてください。以下の「 ディテクションを探索 」ボタンを通じて、複数のSIEM、EDR、およびデータレイクソリューションで使用可能なすべての検出を活用して、ディテクションエンジニアリングの運用を加速させることができます。

脅威検出能力を高めるために、組織は敵識別子に基づいた対応するカスタムタグを使用することで、追加のSOCコンテンツに依存することもできます。 UAC-0133, サンドワーム, UAC-0002, APT44, FROZENBARENTS.

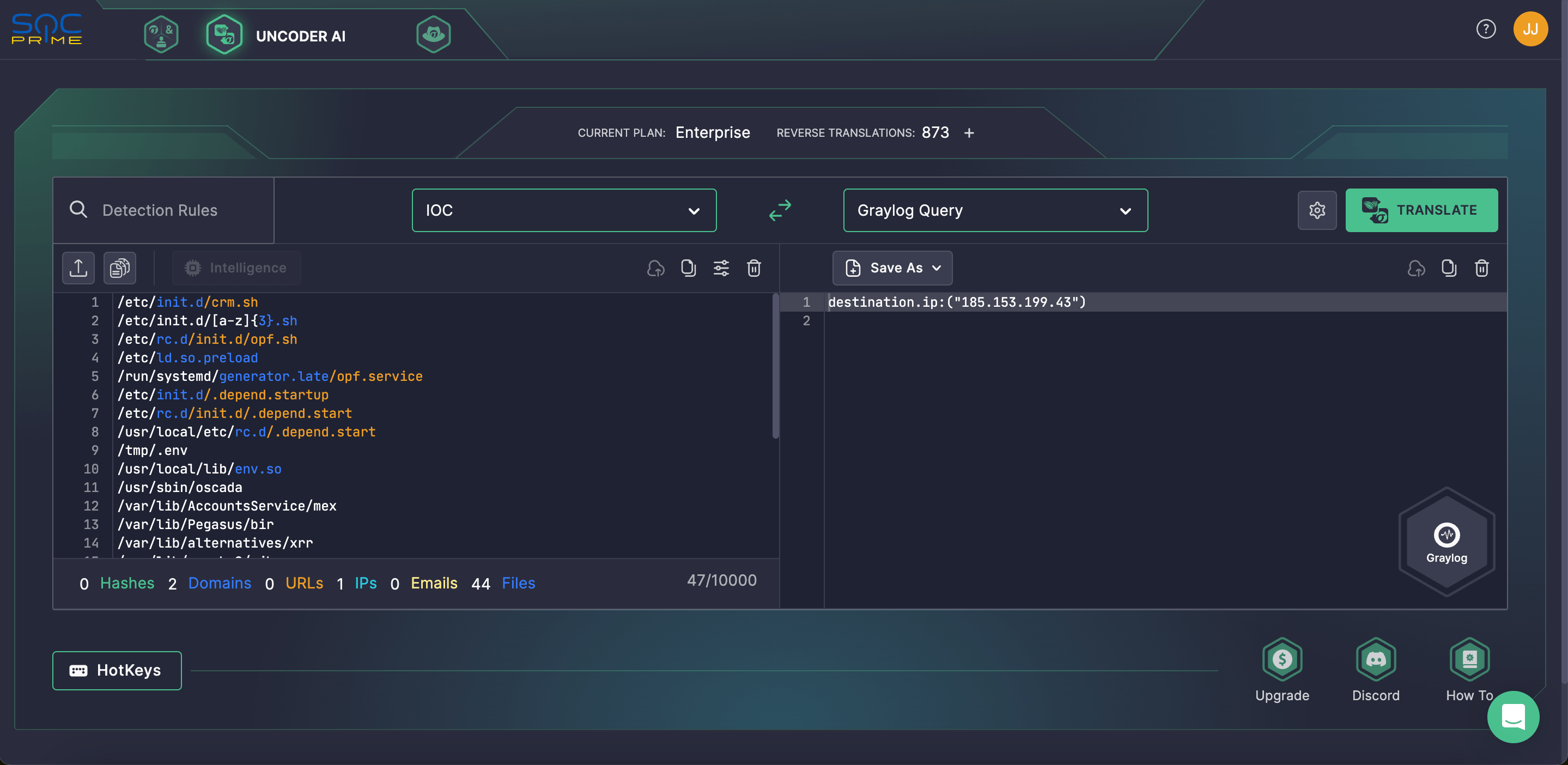

IOCに基づく脅威ハンティングを簡素化する方法を模索する防御側は、SOCプライムの Uncoder AI が提供する高度なIOCパッケージングを活用できます。関連するCERT-UAレポートからIOCを貼り付け、それを好みのSIEMまたはEDR形式のカスタムクエリに即座に変換して、環境内での脅威ハンティングをシームレスに行うことができます。

MITRE ATT&CKコンテキスト

MITRE ATT&CKを活用することにより、UAC-0133に帰属する攻撃作戦のコンテキストに対する詳細な可視性を提供します。以下の表を参照して、対応するATT&CK戦術、技術、サブ技術を扱う専用Sigmaルールの完全なリストを参照してください。

Tactics | Techniques | Sigma Rule |

Execution | System Services: Service Execution (T1569.002) | |

Command and Scripting Interpreter (T1059) | ||

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Persistence | Create or Modify System Process: Systemd Service (T1543.002) | |

Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | ||

Boot or Logon Initialization Scripts: RC Scripts (T1037.004) | ||

Office Application Startup: Add-ins (T1137.006) | ||

Hijack Execution Flow: Dynamic Linker Hijacking (T1574.006) | ||

Scheduled Task/Job: Scheduled Task (T1053.005) | ||

Privilege Escalation | Access Token Manipulation (T1134) | |

Defense Evasion | Masquerading (T1036) | |

Masquerading: Double File Extension (T1036.007) | ||

Hijack Execution Flow: Dynamic Linker Hijacking (T1574.006) | ||

System Binary Proxy Execution: Rundll32 (T1218.011) | ||

Command and Control | Protocol Tunneling (T1572) | |