悪名高い UAC-0050 グループ によるサイバー攻撃の頻度が増加していることに加え、ウクライナの組織を標的とする他のハッカー集団も積極的にシステムやネットワークへの侵入を試みています。2024年2月の変わり目に、防御者はDIRTYMOE(PURPLEFOX)マルウェアによる大規模なサイバー攻撃の結果として、2,000台以上のコンピュータが感染していることを確認しました。調査によると、最新のマルウェアキャンペーンの背後にはUAC-0027ハッカーグループがいるとされています。

UAC-0027攻撃分析

2023年1月31日、 CERT-UAが注意を促しました ウクライナへの最新のサイバー攻撃に関する詳細では、DIRTYMOE(PURPLEFOX)マルウェアの大量配布が関与しています。C2サーバーインフラの運用特性に関する詳細な研究の結果、ウクライナのインターネットセグメント内の2,000以上のユーザーインスタンスがUAC-0027の敵対者活動に帰せられる攻撃作戦全体を通じて影響を受けています。

潜在的な攻撃の表面を減らすために、防御者はVLANや物理セグメンテーションによって古いオペレーティングシステムのコンピュータを分離し、入出力の情報フローを必須でフィルタリングすることを推奨します。

DIRTYMOE、別名PURPLEFOX(または パープルフォックス)は、半ダース以上の期間、サイバー脅威の領域で注目されているモジュラー型マルウェアです。標的のシステムへのリモートアクセスを確立するために使用され、主にDDoS攻撃や暗号通貨のマイニングを開始するために適用されます。通常、初期感染はMSIインストーラーを含む人気ソフトウェアの起動によって発生します。DIRTYMOEバックドアは、ファイルシステムやオペレーティングシステムのレジストリからコンポーネントの削除を通常のモードで防ぐルートキットを備えています。

DIRTYMOEは認証資格情報のブルートフォースまたは脆弱性の悪用を介して拡散する自己伝播マルウェアです。C2インフラとの通信を確実にするために、少なくとも3つの方法が使用され、そのうちの1つはローカルおよび外部DNSサーバーを使用して、静的に定義されたドメイン名のAレコード値を取得する手法が含まれています。さらに、オペレーティングシステムのレジストリに保存されたIPアドレスやDNSクエリから取得されたIPアドレスは難読化されています。

現在の調査中に、防御者は486の中間制御サーバーのIPアドレスを特定しました。その多くは、中国にある侵害された機器に属しており、毎日最大20の新しいIPアドレスが追加されています。

CERT-UAは感染の可能性のある兆候を検出するために次の措置を講じることを推奨しています:

-

ネットワーク接続調査

提供されたIPアドレスリストに基づいてネットワーク接続を調査します。 CERT-UAの調査。通常、アウトバウンド接続は「高い」(10,000以上)ネットワークポートで行われます。

- regedit.exeを使用したレジストリチェック

標準のユーティリティregedit.exeを使用して、以下のキーの下でオペレーティングシステムのレジストリ内の値をチェックします:

Windows XPの場合:HKEY_LOCAL_MACHINEControlSet001ServicesAC0[0-9]

Windows 7の場合:HKEY_LOCAL_MACHINESoftwareMicrosoftDirectPlay8Direct3D

- イベントビューア分析

標準のイベントビューアユーティリティを「アプリケーション」ログ (ソース:「MsiInstaller」)で使用し、イベントID 1040および1042のエントリを調査します。

- 「C:Program Files」ディレクトリ分析

「C:Program Files」ディレクトリで任意に生成されたフォルダ(例: 「C:Program FilesdvhvA」)が存在するか確認します。

- 持続実行チェック

サービス生成を調べて悪意のあるプログラムの持続性を確認します。さらに、バックドアおよびモジュールのファイルが以下に示す標準ディレクトリに保存されています。しかし、ルートキットを使用することで、感染したコンピュータからのマルウェアの直接的な検出および/または削除が妨げられます。

HKEY_LOCAL_MACHINESystemControlSet001servicesMsXXXXXXXXApp

C:WindowsSystem32MsXXXXXXXXApp.dll

C:WindowsAppPatchDBXXXXXXXXMK.sdb

C:WindowsAppPatchRCXXXXXXXXMS.sdb

C:WindowsAppPatchTKXXXXXXXXMS.sdb

脅威を解決するために、CERT-UAは次の方法の少なくともひとつを適用することを提案します:

- 公式の製造元のウェブサイトから「Avast Free Antivirus」ソフトウェア製品をダウンロードし、コンピュータにインストールし、「SMART」モードでスキャンを開始します。このプロセスには、スキャンプロセスが続行される前に必要なコンピュータの再起動が含まれます。その間にモジュールが検出および削除されます。

- LiveUSBから影響を受けたコンピュータを起動するか、影響を受けたコンピュータのハードドライブを別のコンピュータに接続して、手動で「MsXXXXXXXXApp.dll」および「.sdb」モジュールを削除します。その後、コンピュータを通常モードで起動し、レジストリからサービスを削除します。

特筆すべきは、バックドアの自己伝播能力による再感染を防ぐために、上記のいずれかの操作を実行する前に、オペレーティングシステムの組み込みファイアウォール(「ファイアウォール」)を有効にすることが必要であることです。さらに、135、137、139、445を含む特定のネットワークポートでのインバウンド情報フローをブロックするルールを作成します。

DIRTYMOE(PURPLEFOX)マルウェアを活用したUAC-0027攻撃の検出

ウクライナのサイバー脅威ランドスケープにおけるUAC-0027グループの出現は、攻撃活動が進行中の攻撃作戦中に2,000台以上のデバイスを侵害した成功事例によって、ディフェンダーからの超迅速な対応を要求します。SOC Primeプラットフォームは、DIRTYMOE(PURPLEFOX)マルウェアのサンプルを活用したUAC-0027敵対者活動に対する積極的なサイバー防御を育むために、ディフェンダーにベンダー非依存の検出アルゴリズムの豊富なリソースを提供します。プラットフォームにログインし、以下のリンクをたどってグループ関連タグ「UAC-0027」でフィルタリングされた全Sigmaルールコレクションにアクセスすることで、CERT-UAアラートで報告された最新の攻撃を検出してください。

DIRTYMOE(PURPLEFOX)マルウェアを使用したUAC-0027攻撃を検出するためのSigmaルール

検出スタックは、 MITRE ATT&CK® にマッピングされており、ディフェンダーの日常的な検出エンジニアリング手順を支援するために数十のセキュリティ分析プラットフォームで使用できます。

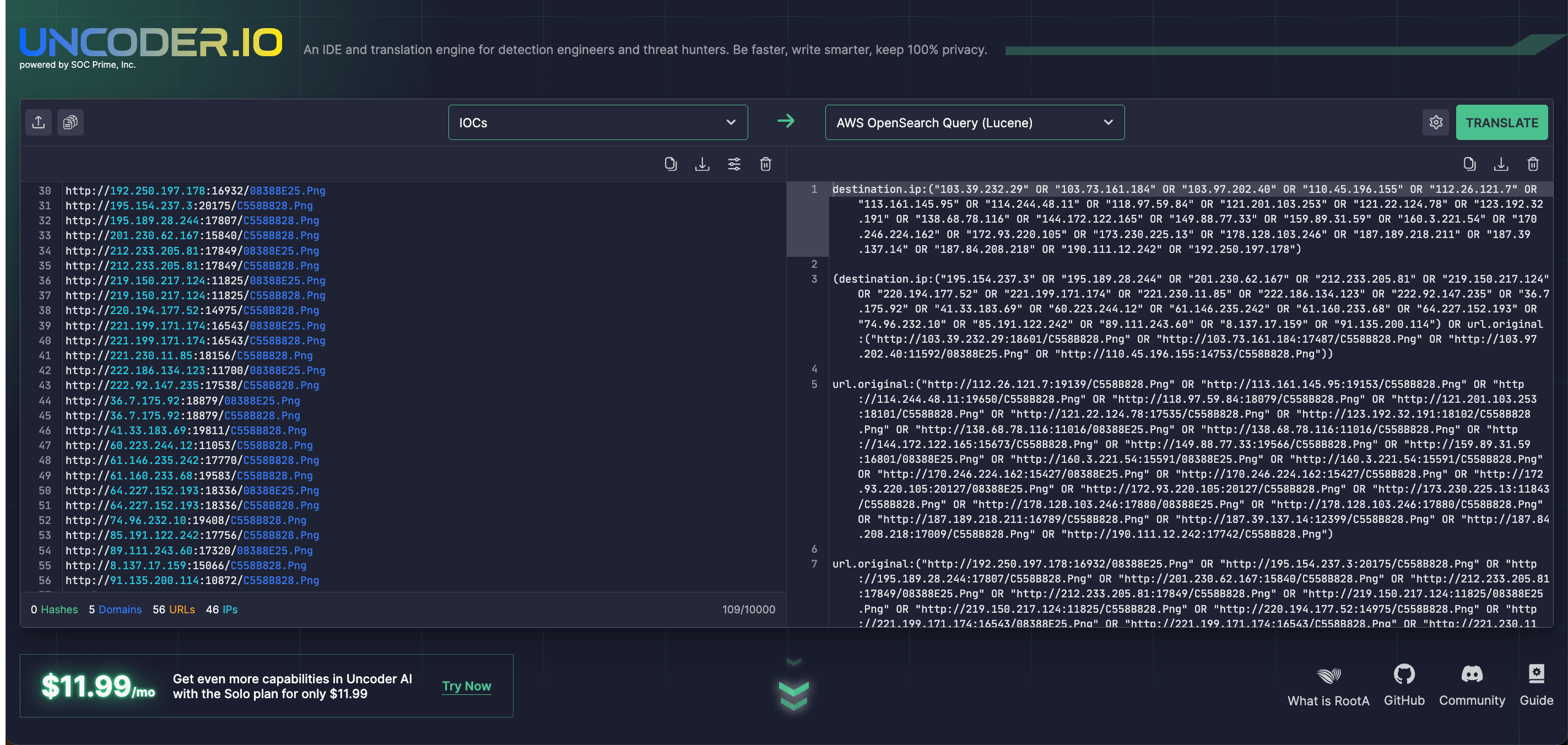

セキュリティエンジニアは、また Uncoder IO を活用して、 CERT-UAレポートに基づく脅威インテリジェンスを 複数のSIEMおよびEDR環境向けにカスタムIOCクエリに自動パッケージ化して、脅威調査を簡略化することができます。

DIRTYMOE(PURPLEFOX)悪意あるサンプルの使用に依存するあらゆる種類の攻撃から積極的に防御するために、サイバーセキュリティの専門家は、世界最大のSOCコンテンツライブラリからさらなる検出アルゴリズムを活用することもできます。「 探索検出 」ボタンを下にクリックして、CTIと関連メタデータで充実しているDIRTYMOE(PURPLEFOX)検出のためのSigmaルールを入手してください。

MITRE ATT&CKコンテキスト

セキュリティエンジニアもまた最新のCERT-UAアラートで提供されているUAC-0027攻撃詳細を確認することができます。関連Sigmaルールにリンクされた敵対者TTPの包括的なリストにアクセスするために、以下の表を探索して詳細な分析を促進してください。