脅威ハンティングの技術、戦術、および手法:ステップバイステップの入門ガイド

目次:

この記事を、 サイバー脅威ハンティング はあなたが考えているよりも簡単であり、私たちのブログを読むことで、瞬時にプロフェッショナルになれる、と断定的な発言で始めることもできます。しかしながら、幸いなことに、現実はそう簡単ではありません。我々は、 サイバー脅威ハンターとして始めることが難しいことを理解しています。そのため、 is サイバー脅威ハンティング基本ガイドシリーズ を紹介しています。.

予防策は、鉄壁の防御の万能薬ではありません。そこで、脅威ハンティングが活躍します。しかし、どこから始めれば良いのでしょうか?このブログでは、 脅威ハンティングの方法論、特に 脅威ハンティングテクニック and 脅威ハンティング戦術.

脅威ハンティング戦術

脅威ハンティング戦術 は、サイバー脅威ハンターが取る基本的なアプローチを指します。それを難しいことを理解しています。そのため、 反応的および プロアクティブな脅威ハンティング.

ターゲットドリブン脅威ハンティング

ターゲットドリブン脅威ハンティング は特定の脅威を環境内で探し出すことに焦点を当てた初期のデータ収集によく機能します。例えば:

- 高度な持続的脅威(APT) グループ、彼らの戦術、技術、手順(TTP)を含む

- MITRE ATT&CK フレームワーク® に基づく特定の攻撃ベクトル または、 サイバーキルチェーン, NIST CSF、および SANS Institute and ISACA. どこから始めればいいのかわからない場合は、私たちの MITRE ATT&CKガイド をご覧ください。

- インテリジェンスチームの内部調査または世界的に有名な脅威インテル組織から得られたインジケーター・オブ・コンプロマイズ(IOC)。

データドリブン脅威ハンティング

データドリブンのアプローチは、ターゲットドリブンのハンティングを逆転させます。データを収集し、分析し、興味のある項目や利用可能なデータに基づいて何を狩るべきかを定義します。1つ以上の脅威を検出することができるデータセットは、良い出発点となるかもしれません。

データドリブンの脅威ハンティングは、組織が現在持っているものに焦点を合わせることを可能にします。それに対し、ターゲットドリブンの脅威ハンティングでは、追加のリソースが必要なデータのギャップを特定することが一般的です。最良の脅威ハンティングチームはこれらの戦術の両方を利用する傾向があります。

脅威ハンティングテクニックと方法論

一般に、 敵対者は彼らの目的を達成するために抵抗の少ない道を選びます。人間同様に、彼らは誤りを犯し、証拠を残し、技術を再利用します。そして、それを利用することができます。そういうわけで、基本的な 脅威ハンティング方法論を 効果的なハンティングに向けて深掘りしていきましょう。

ステップ1:インフラストラクチャを知る

このステップは明白に思えるかもしれませんが、組織のエンドポイントの正確な数を把握していない企業がどれだけ多いか驚くことでしょう。 脅威ハンティングテクニックに入る前に、自問すべき質問は次の通りです:

- 環境の範囲はどれくらいですか?

- 敵対者はどのようにして環境を攻撃しようとするでしょうか?

- 従業員は実際にどのように環境を活用していますか?

- 可視性、トリアージ能力、応答能力におけるギャップは何ですか?

ステップ2:データソース

あらゆる脅威ハンティングの基本部分はデータです。 データソースは アクティブまたは or パッシブ:

- アクティブデータ とは、何らかのソリューションによってすでに悪意のあるものとして判断されたイベントを指します。このデータはIDS、IPS、アンチウイルスなどから得られます。例として、アンチウイルスソリューションが、

mimikatz. - と認識してファイルを隔離する際にイベントを生成することがあります。 パッシブデータとは、悪意があるかどうかに関係なく、イベントの全範囲を指します。それらはWindowsイベントログ、sysmon、クラウドログ、ファイアウォールログ、zeekなどから提供されます。たとえば、ほとんどのシステムはすべての認証イベントを配信し、成功したイベントと失敗したイベントの両方を含みます。 パッシブデータにはバイアスはありません。それは単にイベントの記録です。

どちらのタイプのデータにも価値があります。しかし、サイバー脅威ハンターにとって、パッシブデータソースの方が役に立つことが多いです。なぜなら、それらは他人の調査や検出ロジック(バイアス)に依存せずに完全な可視性を提供するからです。難しいことを理解しています。そのため、, passive data sources are more useful because they provide complete visibility without relying on someone else’s research and detection logic (their bias).

もう一つの課題はデータ収集のコスト管理で、これは現実に頭痛の種です。貪欲なアプローチを取ると必要なログを失う可能性があります。そして、はい、過去のイベントも必要です。一般的なアドバイスは最低でも1年分のログを保持することですが、コンプライアンス、業界の特殊性、および組織の戦略に依存します。なお、パッシブデータソースの収集はアクティブソースよりもコストが高くなります。

データソースの例:プロセス作成

おそらく収集すべき最も重要なパッシブデータソースの一つは プロセス作成. イベントです。これにより、既存のMITRE ATT&CKテクニックの3分の2以上をカバーできます。 イベントはパスワード漏洩を招くかもしれないと主張する人もいますが、これらのログを収集しないことによって失うものは多く、機密データの露出を避けるための回避策もあります。 プロセス作成 events lead to password leakages. However, you lose more by not collecting these logs, and there are workarounds to avoid a possible exposure of sensitive data. イベントです。これにより、既存のMITRE ATT&CKテクニックの3分の2以上をカバーできます。 はWindowsやLinuxシステムで標準サポートされています。さらに、EDRソースやMicrosoftのsysmonからの拡張ログも非常に一般的です。

ステップ3:敵対者のように考える

あらゆるサイバー攻撃はプロセスであり、ランダムではありません。だからこそ、キルチェーンの概念が存在します。キルチェーンは、敵対者が目標達成のために取るステップを指します。脅威ハンティングの初心者であれば、直感に頼り敵対者のように考えるアプローチは最良のアイデアではないかもしれません。しかし、攻撃ベクトルや異なるAPTを分析することは良い出発点です。

敵対者は指を鳴らしてあなたのシステムを「所有」することはできません。一般に、彼らは目標に到達するために一連の行動を取る必要があります。 ほとんどの場合、これは足場を得る、持続性を確立する、権限を昇格する、横移動するなどのステップを含みます。

ある種の攻撃では、敵対者がこれらの対策を回避できる場合があります。例えば:

- 敵対者がただあなたのメインのWebサイトをオフラインにしたいだけなら、DoS提供業者に支払ってそれを代行させることができるでしょう。

- SQLインジェクション攻撃や露出したクラウドストレージの発見は、敵対者が足場を得ることなく機密データを盗むことを可能にするかもしれません。

カバレッジを確保する

まず、いずれかのフレームワーク(MITRE ATT&CK、サイバーキルチェーンなど)をチェックし、攻撃の背後に何があるかを理解するためにより深く見てください。もちろん、すべてのケースに適用できるユニバーサルなマトリックスはありませんが、すべてのフレームワークには攻撃ベクトルの説明に対する類似したアプローチがあります。

キルチェーンに慣れたら、まずカバーすべきテクニックとサブテクニックを考えてみてください。すべてのテクニックをカバーしようとするのが最初の意図かもしれませんが、これは高価で時間がかかり、それでもあなたのシステムを完全には守りません。

不要な手間を避けるには、 以下のアイデアを念頭に置いてください。:

- 敵対者が取り得るベクトルを知る

- すべての攻撃はフレームワークだけには依存しません

- 新たに出現する技術に注意を払う

- あなたの業界を標的とする可能性のあるAPTを知り、それがどのようなスタイルなのか知る

- なぜなら、脅威インテリジェンスが不適切であれば、歴史的データに頼ることを避けることが重要だからです。

- 業界トレンドを追跡するために信頼できるレポートを確認する

ステップ4:データ分析

ログを収集したら、次はそれらを分析する時です。サイバー脅威ハンターとして、単にコードを書くのが得意であるだけでなく、データを扱うことが重要です。実践によってスキルは向上しますが、重要なのは誰から学ぶかです。我々の脅威ハンターの経験に基づき、次のヒントを収集しました。難しいことを理解しています。そのため、, you shouldn’t only be good at code writing because working with data is essential. Practice makes perfect but what matters is who you learn from. Based on our Threat Hunters’ experience, we’ve collected the following tips for you.

成功するログ分析のためのヒント

以下の提案は、あなたの脅威ハンティングプロセスを大幅に改善することができます:

- 1つのアラートだけでは何も意味しませんが、複数のアラートで同じパターンが表示されるか、または疑わしいイベントの連鎖がある場合、これが探しているものです。 これを追跡するには、次のことを行います:

- すべての関連イベントを収集し(例:

プロセス作成)1つのレポートにまとめます。 - 最も興味深いものを選びます。覚えておくべきことは、 最も一般的なものが最も疑わしくないということです。 それらを手動でまたは Jupyter Notebook やExcelテーブルを使用して選ぶことができます。または、高度なフィルタリングのためにPythonスクリプトを書くこともできます。大抵の場合、コマンドラインの詳細を確認する必要があります。

- 最も関連のあるイベントを選択したら、短縮レポートを作成し(それは100,000件のイベントを含むこともあります)、

.csvとしてエクスポートし、それをアナリストに渡すか、自分で分析します。

200万件のアラートを処理するのは過剰に感じるかもしれません。しかし、数百万件のアラートであっても、通常は数時間以内に完了します。

- すべての関連イベントを収集し(例:

-

プロセス作成監査 はゼロデイやサプライチェーン攻撃にも対応するための最良の方法です。以前に述べたように、これらのイベントを収集するだけでもほとんどのテクニックをカバーします。

-

すべての行動がMITRE ATT&CKにカタログ化されているわけではないことを覚えておいてください。 例えば、短いファイル名(例:

1.pst) や疑わしいパス、C:windowstempなどに注意を払う必要があります。 Florian Rothによると、次の異常にも注意を払うべきです:リネームされたシステムファイル(- Renamed system file (

certutil.exeas%temp%cu.exe)) - オフィスアプリケーションでシェルを召喚する(

cmd.exe,powershell.exe) - リネームされた有名なツール(

PsExec.exeasC:p.exe) - 一般的でないパスからの実行(

C:UsersPublic,C:Perflogsなど) - ファイルの異常(Microsoft著作権のあるUPXパックされたファイル)

- 疑わしいTLDからのファイルダウンロード(

.dllからのダウンロード.onionドメイン)

- Renamed system file (

- 会社が許可している場合、観察結果を共有してください。なぜなら、協力的なサイバー防御は、単独で戦うよりもはるかに効果的です。

ステップ5: 脅威ハンティングプロセス

準備が整ったら(インフラストラクチャをよく知り、必要なデータを手に入れ、それを分析しました)、ハントを始めることができます。高度な攻撃の検出は複雑に見えるかもしれませんが、正しいテレメトリーがあればはるかに簡単です。覚えておいてください。 高度な敵対者でさえ、再利用された戦術、技術、手順(TTP)に依存しています。

まだ疑っていますか?それなら、約1年間未発見だったSolarwindsサプライチェーン攻撃の代表的な例をご紹介します。 攻撃 that remained undiscovered for around a year.

ほぼすべての攻撃には、より信じやすく、より検出が困難な部分があります。Solorigateの例として、ハンティングが難しい(ただし不可能ではない)高度かつ新しい技術をいくつか挙げます。たとえば:

- Golden SAML

- メモリオンリーマルウェア

- ステガノグラフィ

- IPアドレスなりすまし

- 暗号化ファイル

- DGA

- 暗号化 / 新型HTTP C2

一方で、ハントするためのより簡単な技術と方法もあります。

- Powershellの使用

- プロセス作成 / LOLBASの使用

- スケジュールされたタスクの作成

- 異常なアカウント活動

次のスクリプトは必ずしも悪意のあるものである必要はありません。しかし、もしも rundll32.exe が vbscript:"” を実行しているのを見かけた場合、注意を払うべきであり、少なくともそれが以前に環境内で実行されたことがあるかどうかを確認してください。たとえ敵対者が非常に高度なことをしていたとしても、彼らは依然として有名なLOLBAS “Rundll32” を使用しました。

Rundll32.exe vbscript:"..mshtml,RunHTMLApplication "+Execute (CreateObject("Wscript.Shell").RegRead("HKLMSOFTWAREMICROSOFTWindowsCurrentVersionsibot")) (window.close)

ここで何を見るか?

- プロセス作成

- よく知られたLOLBAS “

Rundll32” Rundll32を、よく知られたLOLBAS引数で実行します。

再び、適切なテレメトリーがあれば容易に検出できたかもしれません。この攻撃の公開前に、 規則 がSOC Primeプラットフォームに存在し、 Rundll32.exe and RunHTMLApplication.

に基づいたアラートを生成しました。 さらなる例については、当社の脅威ハンティングエンジニアリングリードであるAdam Swanが準備した複数の攻撃と、それに対処するために使用できた検出について分析した ウェビナー

をご覧ください。

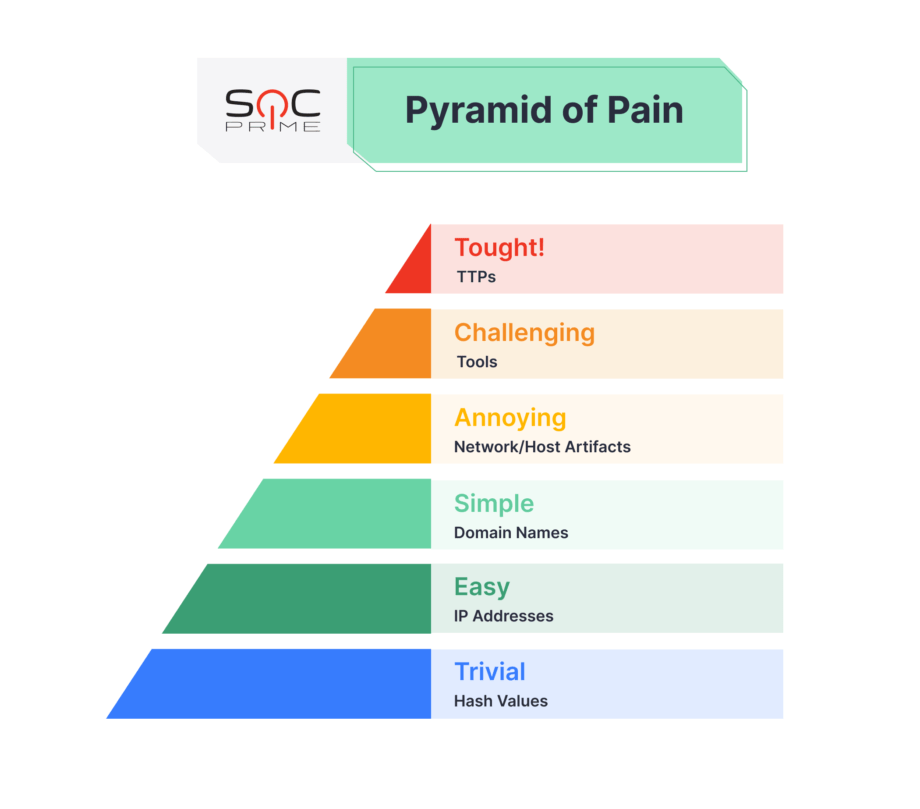

IOCベースの規則対行動ベースの規則 アクティビティを識別するために構築された脅威ハンティングクエリは、日々/週/月よりも数十年の間役立つ可能性があります。したがって、より長持ちする効果を得るために行動ベースの規則を選びましょう。 アクティビティを識別するために構築された脅威ハンティングクエリは、日々/週/月よりも数十年の間役立つ可能性があります。したがって、より長持ちする効果を得るために行動ベースの規則を選びましょう。

もちろん、適時で高品質なIOCベースの規則は便利です。 しばしば、IOCベースの検出は、現在の攻撃を検出する代わりに、過去にターゲットにされていたかどうかを確認するために遡って使用するのが最適です。 最終的には、脅威ハンティングとインシデント対応にアプローチする際に、Painのピラミッドに注意を払うことを忘れないでください。

ステップ6:ハンティングを充実させる

サイバー脅威ハンターとして難しいことを理解しています。そのため、 楽しいですが、それは分析に基づいているにもかかわらず、サイバーセキュリティの中で最もクリエイティブな役割の一つです。業界のペースに追いつくために、常に追加の知識や洞察、インスピレーションを得るべきです。以下は、あなたの 脅威ハンティングプロセス:

- マルウェア分析は学ぶための素晴らしい方法です。アイデアを借りて、敵対者のコードを再構築することができます。

- デジタルフォレンジクスと脅威インテルの文脈を軽視しないでください。より多く知るほど、準備ができている状態になります。新しい脅威に関するコンテキストのコンパイルは、 サイバー脅威検索エンジン.

- で見つけることができ フレームワーク, OSSEMやその他のフレームワークまたはドキュメントを利用して知識を広げ、ハードスキルを向上させてください。

- 追加の ツール を使用して、検出のためのさらなるインスピレーション、文脈、アイデアを見つけてください。まず、無料でオープンソースのプロジェクトをチェックしてください。例:

- LOLBAS (バイナリのため)

- MalwareBazaar (マルウェアサンプル用)

- ANY.RUN (マルウェア分析用)

- Uncoder.IO (Sigmaルールの翻訳用)

- Uncoder CTI(IOCベースのクエリ生成用)

- ハントのためのアイデアに詰まったら、SOC Primeプラットフォームの クイックハント が提供するものをチェックしてください。

脅威ハンティングは圧倒されることもあり、挑戦的ですが、それだけの価値があります。学び、実践し、好奇心を持ち続けてください。そして、私たちは基本ガイドを通じて、あなたの道をよりスムーズにする手助けをします。