まず最初に、以前の 記事に対するフィードバックとコメントをいただいた皆様に感謝申し上げます。理論が実際にどのように役立つかを見るのは非常に刺激的でした。記事が公開された後、私たちの同僚である Talosが署名適用の結果を共有してくれました。すべてのサンプルはVirusTotalでテストされ、次の表に記録されています。

| # | ハッシュ | 評価 |

| 1 | ハッシュ: b13c462151177a1ef112ae938ed6a52f26195d9759017cce1c82840069fb9ba6 名前: Win32/TrojanDropper.Binder.NBHファイル提出: 21.12.2013 20:30 |

43 / 54 |

| 2 | ハッシュ: 03c4ca20c96633f5e9b53026cb737bd9befa2f8701b057a4abf06d180de3c356 名前: Win32/Adware.Virtumondeファイル提出: 24.03.2014 3:43 |

51 / 56 |

| 3 | ハッシュ: 3bf213c1e8ec915cf5bca3ab97158337832cb6dd66438e22650d9e7825fc0d33 名前: Gen:Variant.Graftor.161021ファイル提出:07.03.2016 20:56 |

11 / 53 |

| 4 | ハッシュ: 3e69db57ebbd14115ce2371527d4da503854ef55b9898547a50be2b90140c811 名前: Win32/TrojanDropper.Agent.DGOファイル提出: 31.10.2011 16:20 |

52 / 56 |

| 5 | ハッシュ: 04b1059085af0a345ffbe3cb110a910e1f92ad586c63f078bb0555e7c2cbcc4f 名前: Win32/Dumaru.AFファイル提出: 08.06.2009 20:37興味深いサンプル名: Jiangmin Worm/Sramota.akb |

49 / 56 |

| 6 | ハッシュ: 8b6ba59b291826109e76757a87b52c8499ab250f0bc18de81117ff816b0bc732 名前: Win32/Dumaru.Yファイル提出: 10.04.2009 19:02 |

46 / 56 |

| 7 | ハッシュ: 9ec01dab187f3578a42b0a2317e1927d311a0d7b958bfb999d6413fd70f786fa 名前: a variant of Win32/Kryptik.AXDVファイル提出: 07.03.2016 15:58 動作: 175.41.29.181:80 |

45 / 56 |

| 8 | ハッシュ: 9f3d6ac4bddec3f9b568147ce8430daa75417c0ea6741dcd24664838de81b222 名前: a variant of Win32/Alinaos.Bファイル提出: 07.03.2016 8:40 興味深いサンプル名: Kaspersky Trojan.Win32.Bublik.drvb |

37 / 54 |

| 9 | ハッシュ: b0d6e3a685e6e004087b1306c60aea544d333bf1c9d6454e22e98ef05097ed64 名前: Win32/AutoRun.Agent.AFJファイル提出: 14.05.2012 7:42興味深いサンプル名: Baidu-International Trojan.Win32.Zapchast.aews |

51 / 54 |

| 10 | ハッシュ: 7568e3e71607e2b2c76ac4836c4284fe8561388b335442f4a5ecbae78ea48079 名前: Trojan.Win32.Monderb.bifsファイル提出: 18.06.2011 8:17 |

40 / 56 |

| 11 | ハッシュ: 425336c65bd42720330c09f1ae8128ac9120257032db51bbd7f900f419c5d14a 名前: Win32/Dumaru.Zファイル提出: 10.04.2009 18:56 |

48 / 56 |

| 12 | ハッシュ: 555928dddb20eab93858a2d815ce50a9315444be0c938cc4d7e8cc7ee3df18d3 名前: Win32/TrojanDownloader.Small.OCファイル提出: 10.12.2007 3:54 |

46 / 55 |

| 13 | ハッシュ: a0acc7a856dfec11d4f89dc42a46661d01006dc2e0fdbb20e82d00aeba3c3160 名前: Win32/TrojanDownloader.FakeAlert.AQIファイル提出: 04.07.2011 11:45 |

50 / 56 |

| 14 | ハッシュ: b3546dc1244113cd5c14ba99aa2b98f2476fdfbddb36482ed624641b4b83d4ef 名前: Win32/Agent.QXQファイル提出: 07.03.2016 17:20 |

20 / 55 |

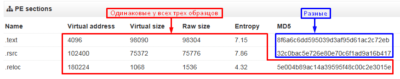

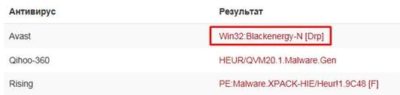

| 15 | ハッシュ: cd86b354334af457c474c13901d905745edebbef5c23a276854cd2fb26795917 名前: Win32:Blackenergy-N Drpファイル提出: 07.03.2016 20:53 |

3 / 54 |

| 16 | ハッシュ: f85e08a0d957be9eeb1d133e5a6c08a8c648c9310b9060ba7a986bb4e8d246f7 名前: Trojan.Win32.Generic!BTファイル提出: 07.03.2016 22:29 |

20 / 56 |

| 17 | ハッシュ: ffc0e20dee78732ca31069738217a3aa5e9559a349fdf8f62325c3cec54e9171 名前: Win32/PolyCryptファイル提出: 08.03.2016 13:06 |

29 / 57 |

As you can see from the table, we have 7 samples that had first appeared on the VirusTotal in the last couple of days.

The oldest sample is more than 8 years old.

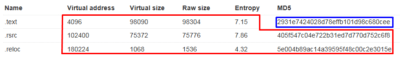

There is one sample that is identified only by three anti-virus solutions – cd86b354334af457c474c13901d905745edebbef5c23a276854cd2fb26795917 – and one of those solutions classifies it as BlackEnergy:

それはちょうど1日前に出現しました。

それはちょうど1日前に出現しました。

皆さんにも参加していただき、テーブルをサンプルで埋めていくことを提案します。最古のサンプルやどれだけの異なるサンプルを「捕まえる」ことができるかを見るのは興味深いでしょう。コメントにハッシュを書き込むことができます。「新しいサンプルの『狩り』」が、さらに興味深いパターンを明らかにすることを望みます。

3月11日に更新

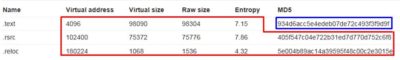

私たちはさらに3つのサンプルを受け取りました。ウイルス名、ファイルサイズ、その他のパラメータに基づいて、同じソースコードの変異であることが明らかです。しかし、 記事 で述べたように、これらのサンプルの共通の属性は、同じハッシュ(8バイト)です。このため、シンプルな署名がどのようにして同じツールで処理された3つのサンプルを結びつけ、それがターゲットに配信される前の兵器化フェーズで使用されたことを示しているかを観察することができます。したがって、コードの変異にもかかわらず、初期解析段階でこれを早期に検出することができます。

| # | ハッシュ | 評価 |

| 1 | ハッシュ: 3b69f60d97f9363c0b14edbd33adddc387d78064700c1d13fbdd68f7267e5020 名前: Win32/AutoRun.Agent.AFJファイル提出: 06.03.2016 11:22:44 興味深いサンプル名: Kaspersky Trojan.Win32.Zapchast.aews |

42 / 53 |

| 2 | ハッシュ: 045f1df82f5e3dd04337edc87a5795645a2598b7f8410c59330d02b18404e4ac 名前: Win32/AutoRun.Agent.AFJファイル提出: 06.03.2016 22:38:02 興味深いサンプル名: Kaspersky Trojan.Win32.Zapchast.aews |

48 / 56 |

| 3 | ハッシュ: cf29a099172755733aeb7a0b9eeeacb3f5b02ea833c5010c2ee2ed85fa07e698 名前: Win32/AutoRun.Agent.AFJファイル提出: 07.03.2016 20:31:02 興味深いサンプル名: Kaspersky Trojan.Win32.Zapchast.aews |

48 / 56 |

もちろん、私が開発したYara-signatureは万能の解決策ではないことは認識していますが、このようなシンプルな方法でも全体のパターンを明らかにすることができる興味深い観察を行うのに役立ちます、一種のリトマス試験です。

もちろん、私が開発したYara-signatureは万能の解決策ではないことは認識していますが、このようなシンプルな方法でも全体のパターンを明らかにすることができる興味深い観察を行うのに役立ちます、一種のリトマス試験です。