サイバーセキュリティの状況は絶えず変化しており、複雑な攻撃シナリオを理解することは、組織を保護するために今や重要です。サイバー攻撃を視覚化しシミュレートするための最も効果的なツールの1つが、Attack Flow v3.0.0です。

オープンソースプロジェクトとして開発された MITRE Center for Threat-Informed Defense、Attack Flowは攻撃の流れと呼ばれる、セキュリティ事件につながる敵の行動のシーケンスをサイバーセキュリティチームがモデル化できるツールです。戦術、技術、手順(TTP)の関係に焦点を当てることで、このフレームワークはサイバー脅威を理解し、防御するための構造化されたインテリジェンス駆動の方法を提供します。

Attack Flowは個々の技術を孤立して分析するだけではない、どのように攻撃者が技術を連鎖させるかを示すことで、防御者は攻撃経路を予測し、悪用される前に脆弱性を特定し、全体的なセキュリティ態勢を改善することができます。

SOC PrimeのAI-Native Detection Intelligence Platform はAttack Flow v3.0.0を完全にサポートしています。RAG LLMモデルと MITRE ATT&CK® フレームワークを使用してAIで脅威レポートから攻撃フローを自動生成できます。これにより、攻撃を理解するための時間が短縮され、複雑なシーケンスを検出ロジックに変換するのを助けます。テレメトリーと検出ルールと統合され、ギャップを強調し、効果的に脅威を優先順位付けします。

AI駆動の自動化とAttack Flow v3.0.0を組み合わせることで、SOC Primeはセキュリティチームに対し、脅威を予測し、防御を強化し、高度なサイバー攻撃に迅速に対応する能力を提供します。

Attack Flow v3.0.0とは何ですか?

Attack Flow v3.0.0は、MITRE ATT&CKフレームワークに基づいて、敵の行動のシーケンスを記述し、視覚化するための言語とツールセットです。サイバーセキュリティチームは、攻撃者が目標を達成するために攻撃技術をどのように組み合わせるかをモデル化し、初期アクセスから横移動、持続性、最終的な影響に至るまでの全ての行動のシーケンスを捉えることができます。これらのシーケンスを視覚化することにより、防御者は技術がどのように相互作用し、一部の行動が他をどのようにセットアップし、攻撃者が不確実性に対処したり失敗から回復する方法をより深く理解します。

その中核にあるのは、Attack Flowは構造化され、機械可読可能なフレームワークであり、運用的および分析的な明瞭さを提供します。攻撃は 主要コンポーネントの組み合わせ:

- フロー: 行動と結果の全体的なシーケンス。

- 行動: 特定の敵の行為または技術、各々名と説明付き。

- 資産: 行動に影響されたシステム、データ、またはエンティティ、オプションでステートや構成の詳細を含む。

- 特性: 行動や資産の特性や影響を説明するコンテキスト情報。

- 関係: フロー内で行動と資産がどのように相互影響を与えるかを定義するリンク。

機械可読な精度と視覚表現を組み合わせることで、Attack Flowは複雑な攻撃行動を理解しやすく、伝達し、その情報に基づいて行動を起こしやすくします。このアプローチは、組織による重要な問いへの解答を助けます:どの資産が最もリスクに晒されていますか?攻撃者はネットワークをどのように移動していますか?どの緩和策が最も効果的に攻撃チェーンを中断させるでしょうか?最終的に、Attack Flow v3.0.0は静的な 脅威インテリジェンスを超えて行動可能な洞察を防御者に提供し、プロアクティブで適応的、インテリジェンス駆動の防御戦略を可能にします。

Attack Flowは何のためにありますか?

Attack Flow v3.0.0は、敵の行動を理解し、組織への潜在的な影響を評価し、防御姿勢をどのように最も効果的に改善するかを決定したいサイバーセキュリティの専門家を対象に設計されています。Attack Flowは、複雑な敵の行動を行動可能な洞察に変換することで、複数のサイバーセキュリティの役割をサポートします。コアの目的は、多様な運用の文脈で敵の活動を理解し、予測し、軽減することをチームが助けることです。

特に価値があるのは:

- 脅威インテリジェンスアナリスト は、キャンペーン、事件、および脅威行為者を越えて敵の行動を追跡します。

- SOC(ブルー)チーム は、防御を評価し、攻撃をシミュレートし、緩和策を優先順位付けします。

- インシデント対応者は、攻撃を再構築してギャップを特定し、応答計画を改善します。

- レッドおよびパープルチーム は、モデル化されたフローを使用して敵の行動をリアルに模倣します。

- マネージャーおよびエグゼクティブは、複雑な技術的詳細を避けたビジネスへの影響を視覚化します。

このフレームワークは、サイバー攻撃の共有の視覚的および機械可読な表現を作成することで、チーム間のコミュニケーションを促進します。SOCのメンバーは、防御コントロールが攻撃者のシーケンスとどのように相互作用するかを確認でき、幹部は被った資産や潜在的な金銭的損失の観点からビジネスリスクを理解できます。そして、ITチームは実際の攻撃経路に基づいてセキュリティ改善に優先順位を付けることができます。

Attack Flowのユースケースは何ですか?

Attack Flow v3.0.0は、いくつかの領域で実用的な価値を提供しています。以下に挙げたユースケースは特に影響力があります。

脅威インテリジェンス

攻撃者の行動に焦点を当て、容易に変更されるIOCには依存せず、脅威インテリジェンスチームはより信頼性のある行動ベースの洞察を生み出します。MITRE Attack Flowの例は、アナリストがインシデント、キャンペーン、または脅威行為者レベルで敵のシーケンスを追跡することを可能にします。機械可読な形式であるため、フローは組織間で共有され、既存のセキュリティスタックに統合して検出および対応を行うことができます。

防御姿勢

ブルーチームは、MITRE Attack Flowを使って現実的な攻撃シナリオをシミュレートして防御を評価し、改善します。TTPのシーケンスを分析することで、防御者はカバレッジのギャップを特定し、緩和戦略を優先し、観察された攻撃者の行動に基づいてセキュリティコントロールを強化することができます。これにより、全体的なコントロールよりもターゲットを絞った改善が可能になります。

インシデント対応

インシデント対応者は、MITRE Attack Flowを使って攻撃がどのように展開され、防御がどこで成功または失敗したかを理解します。これにより、事後レビュー、インシデントの文書化、将来の対応戦略の改善に役立ちます。

脅威探索

脅威ハンターは、MITRE Attack Flowの例を使用して環境内のTTPの再発パターンを特定することができます。これにより、調査の指針を確認し、詳細なタイムラインを構築し、検出ルールの開発をサポートします。

敵の模倣

レッドおよびパープルチームは、このフレームワークを使用して現実的な敵の模倣演習を設計することができます。MITRE Attack Flowの例を使用して、TTPのシーケンスをモデル化し、正確で効果的なセキュリティテストを保証します。

エグゼクティブコミュニケーション

攻撃フローは、リーダーシップにとって複雑な技術活動を視覚的な物語に変換し、技術に精通していない関係者が攻撃の影響を理解し、リソース、ツール、およびポリシーに関する情報に基づいた意思決定を支援します。

マルウェア分析

アナリストは、静的、動的、およびリバースエンジニアリング分析中に観察された行動を文書化することができます。MITRE Attack Flowの例は、発見内容を示し、報告、検出作成、防御の改善を向上させるのに役立ちます。

どのように始めるべきか?

Attack Flowを効果的に使用するには、チームはまず MITRE ATT&CKフレームワークに慣れ親しむ必要があります。攻撃フローは、このTTPのタクソノミーを直接基盤にして構築されています。ATT&CKを正確に理解していることで、フローが実際の敵の行動を忠実に反映することが保証されます。

次に、チームは Attack Flow v3.0.0プロジェクト を探索し、その言語、構造、実際の応用のためのベストプラクティスを理解します。これにより、攻撃フローを効果的に構築し、解釈するための基盤が提供されます。

始めるための追加リソースには以下が含まれます:

- を探索 MITRE Center for Threat-Informed Defenseによって提供されるAttack Flowの例のコーパス。 provided by the MITRE Center for Threat-Informed Defense.

- オープンソース Attack Flow Builder を使用して、ブラウザベースの環境でフローを作成。

- Leveraging the SOC Primeプラットフォームを活用すると、Uncoder AIを使用して脅威レポートから攻撃フローを自動生成したり、 、または現実の脅威から作成されたフローをレビューすることができます。 Threat Detection Marketplace.

深い技術的理解のために、開発者や高度なユーザーは、 言語仕様, 開発者ガイド、およびGitHubリポジトリを参照すると、専門的なユースケースのためにAttack Flowを拡張、統合、カスタマイズするための包括的な詳細を得られます。

Attack Flow v3.0.0のコア構造要素

Attack Flow v3.0.0は、敵の行動を表現するためにいくつかのコアオブジェクトに依存しています:

- 行動: イベントのシーケンスを形成する敵の技術。

- 資産: 行動によって影響を受けるシステム、アカウント、またはデータ。

- 条件: 依存関係または判断ポイントを明確にします。

- オペレーター: 経路間の論理的な関係を定義します(AND/OR)。

- 追加のSTIXオブジェクト: インジケータ、プロセス、およびコンテキストでフローを豊かにします。

これらの要素は協力して成功、失敗、分岐、および並列攻撃経路を描写し、運用的および戦略的な洞察を提供します。

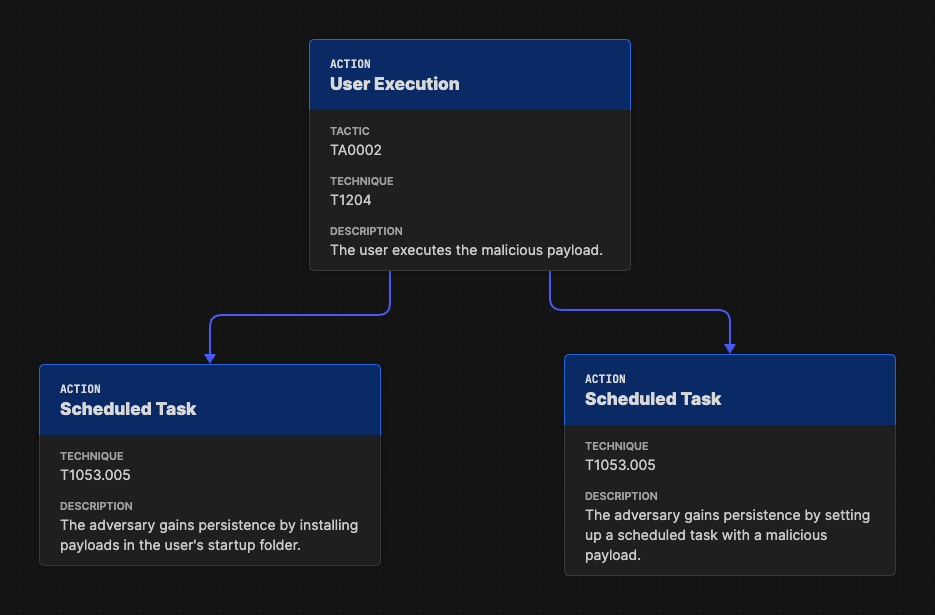

並行攻撃経路

攻撃者が単一のルートを辿ることは稀です。並行攻撃経路は、同じ目的のために複数の技術が利用可能な状況をモデル化します。例えば、初期アクセス後、攻撃者が二つの異なる持続性の方法を試みる場合、どちらも他に依存しません。これらのパスは、同時実行を暗示せずに代替ルートを示します。

並行経路のモデル化は、防御者にチョークポイントとカバレッジギャップを特定するのを助けます。Attack Flowは、サイバー防御者が「もしも」シナリオをシミュレートし、緩和の効果を比較し、攻撃の分岐をよりよく理解することを可能にします。インシデントレベルでは、並行経路は実際に試みられた技術を表し、キャンペーンレベルでは、複数のイベントにまたがる行動を要約します。

攻撃者が使用する複数の持続性技術の視覚化。例は MITRE Center for Threat-Informed DefenseによるAttack Flow v3.0.0ドキュメントから取得されています。 by the MITRE Center for Threat-Informed Defense.

オペレータオブジェクト

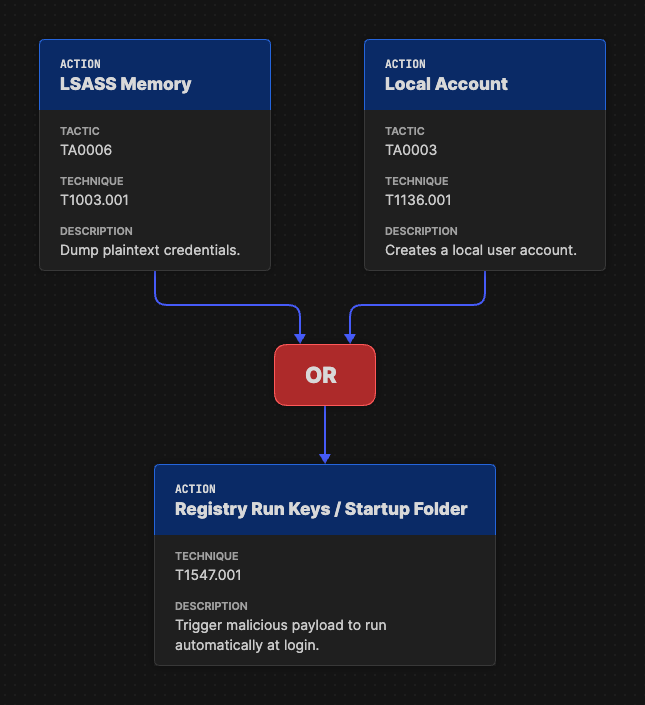

オペレータオブジェクトは、複数の攻撃経路がどのように統合または相互作用するかを定義し、サイバー防御者が敵の意思決定の論理構造を表現できるようにします。Attack FlowがいくつかのParallel Attack Pathsに分岐する場合、オペレータはそれらの経路を再び統合し、一つまたは複数の行動の成功または失敗が次に何が起こるかにどのように影響するかを示します。

オペレータの主要なタイプは二つあります:

- OR: 攻撃の継続は、 any のインカミング経路が成功したときに発生します。例えば、攻撃者が異なる技術を使って別のユーザーアカウントにピボットする場合、ORオペレータはどちらかの技術の成功が次のステップを可能にすることを示します。

- AND: 攻撃は、 all 接続されたパスが成功した場合にのみ進行します。これにより、行動が発生する前に複数の前提条件が満たされなければならないケースを示しています。

オペレータを使用することで、MITRE Attack Flowの複雑な例における依存関係や攻撃技術間の論理的関係を理解しやすくなります。

ORオペレータは、攻撃者がローカルユーザーアカウントにピボットするために二つの異なる技術のいずれかを使用できることを示しています。例は MITRE Center for Threat-Informed DefenseによるAttack Flow v3.0.0ドキュメントから取得されています。 by the MITRE Center for Threat-Informed Defense.

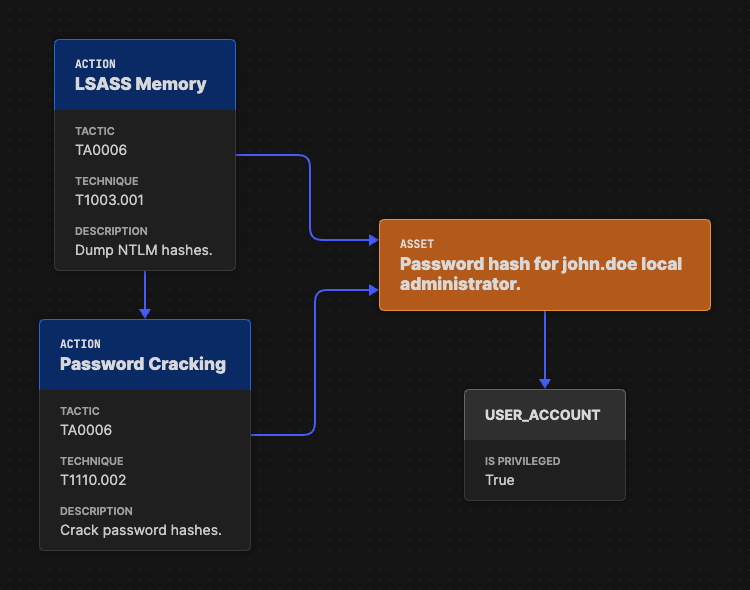

資産オブジェクト

資産オブジェクトは、攻撃中に影響を受けるシステム、データ、またはエンティティを表します。フロー内の各行動は、特定の資産に影響を与えるか、または資産に依存しており、敵の行動が環境にどのように影響を与えるかについて重要なコンテキストを提供します。行動を資産に関連付けることで、アナリストは攻撃者が何をしたかだけでなく、それが何に影響を与え、それが重要である理由も理解できます。

例えば、攻撃者がLSASSメモリのダンピングを行った場合、対応する資産はシステムメモリから抽出された特定のパスワードハッシュになるかもしれません。その後、同じ資産が証明書のクラックや横移動のために使用されるとき、その行動と視覚的にも論理的にもその妥協の進展を示します。

資産は、攻撃技術間の依存関係を示す重要な役割を果たし、組織のネットワーク内でどのシステムまたはデータポイントが重要であるかを強調します。これらの関係をマッピングすることで、資産オブジェクトは抽象的な敵の行動を具体的で環境特有の洞察に変えます。

資産は、行動が環境の状態にどのように影響を与えたり、現在の状態に依存したりするかを定義します。例は MITRE Center for Threat-Informed DefenseによるAttack Flow v3.0.0ドキュメントから取得されています。 by the MITRE Center for Threat-Informed Defense.

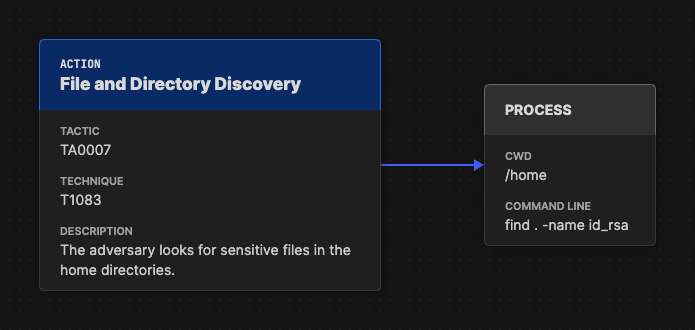

追加のSTIXオブジェクト

Attack Flow v3.0.0はSTIX(Structured Threat Information Expression)標準に基づいて構築されており、アナリストが攻撃モデルを幅広いコンテキストや技術的詳細で強化することを可能にします。コアのAttack Flowオブジェクト(例えば行動、資産、条件)が敵の行動のシーケンスを捉える一方で、追加のSTIXオブジェクトはこれらの物語に深みと明瞭さをもたらします。

STIXオブジェクトには、IOC(侵入の指標)、例えばファイルハッシュ、ドメイン、またはIPアドレス、さらにプロセス、ユーザーアカウント、またはマルウェアファミリーなどのエンティティが含まれることがあります。例えば、プロセスオブジェクトは、侵入中にファイル探索技術がどのように実行されたかを記述し、観察可能なシステム活動を直接敵の行動にリンクします。

この統合により、Attack Flowは現実のサイバーセキュリティ操作に非常に適応できます。STIXオブジェクトを組み込むことで、アナリストは行動インテリジェンスをフォレンジックアーティファクト、検出データ、または脆弱性のコンテキストと相関させることができ、すべてが同じ構造化フロー内で実行されます。

プロセスオブジェクトは、行動がどのように実行されたかの技術的詳細を捉えます。例は MITRE Center for Threat-Informed DefenseによるAttack Flow v3.0.0ドキュメントから取得されています。 by the MITRE Center for Threat-Informed Defense.

Attack Flowがどのようにプロセスを支援するか?

Attack Flowは、チームが生のインシデントストーリーを運用意思決定に変えるスピードを加速します。敵の行動のシーケンスを視覚的で機械読取り可能な形式に変換することで、キャンペーン行動を解釈するための時間を削減し、技術、前提条件、結果間の論理的な関係を明らかにします。この明瞭さにより、教訓を速やかに抽出し、それに基づいて行動することができます。

検出エンジニアリング努力を強化し、Attack Flowは連鎖されたTTPを正確な検出ロジックに翻訳し、IOCではなく行動シーケンスを探すルールの記述を容易にします。フローがテレメトリーやアラートとクロスリファレンスされると、防御側はカバレッジを迅速に評価し、ギャップを発見し、最も重要な盲点を埋めるために検出を改善できます。

Attack Flowはまた、プロアクティブな防御をも可能にします。完全な攻撃チェーンを視覚化することにより、単一のコントロールが複数の経路を停止させるチョークポイントを浮き彫りにし、攻撃者が利用する弱点を暴露します。これにより、防御計画をIOCの反応的なパッチから、資産とコントロールを戦略的に強化し、攻撃の全クラスを破壊するものにシフトします。

Attack Flowsは、クロスファンクショナルチームを共通言語で支援します:SOCアナリスト、脅威ハンター、レッドチームメンバー、リスクオーナー、および役員がそれぞれ異なるレベルの詳細で同じフローを読めます。例えば、役員は二つの結果経路(仮想通貨の損失対大規模なデータ流出)を見て、ビジネスへの影響に基づいて投資決定を行い、アナリストは検出と緩和の優先順位を付けるべき正確な技術と資産を見ています。

Attack Flowはまた、事後学習と敵模倣にも卓越しています。サイバー防御者はインシデントを再構築し、防御がなぜ失敗したか、何が機能したかを理解します。これにより、対象とする改善が促進されます(例えば、Kubernetesダッシュボードの強化や特定のクラスターアクセス行動に特化した検出ルールのテーラリング)。レッドチームはフローを使用して高忠実度な模倣プランを構築したり、低レベルの詳細が欠如している場合でも同じ行動順序と資産を使用してインシデントシーケンスをリプレイしたりします。

Attack Flow v3.0.0のメリットとデメリット

Attack Flow v3.0.0は、敵の行動をモデル化するための構造化された、視覚的、および機械可読な方法を提供し、明確な利点といくつかの制限を持っています。

利点:

- 複雑な攻撃を論理的で行動可能なシーケンスに変換することで脅威理解を加速。

- 連鎖されたTTPを精密で行動ベースの検出ルールに変換することで検出エンジニアリングを改善。

- チョークポイント、重要資産、およびカバレッジギャップを特定することでプロアクティブな防御をサポート。

- 攻撃についての共有の理解しやすい見解を提供することで、チームや役員間のコミュニケーションを向上。

- インシデント分析、事後レビュー、高忠実度な敵模倣を促進。

- STIXおよびその他の構造化されたインテリジェンス標準と互換性があり、既存のツールとテレメトリーとの統合を可能にする。

- SOC Primeプラットフォームの統合により、Uncoder AIを使用して脅威レポートからAttack Flowを自動生成したり、Threat Detection Marketplaceからの現実のフローを利用したりすることで、採用を加速し、手動労力を削減。

制限事項:

- MITRE ATT&CKフレームワークの理解とAttack Flow v3.0.0プロジェクトへの深いダイブが必要。

- 複雑なAttack Flowは解釈が難しい場合があります。

- 高忠実度のモデリングは情報の質と完全性に依存し、不完全なデータは精度を制限できます。

- チームは行動中心の考え方を取り入れ、従来のワークフローを超える必要があり、トレーニングが必要な場合があります。

Attack Flow v3.0.0は学習曲線がありますが、利点はその労力を上回ります。構造化されたモデリング、視覚表現、およびAI駆動のツールを組み合わせることで、 SOC Primeプラットフォーム、組織は静的な指標を超えた行動可能な洞察を得て脅威の理解、検出の最適化、および現代のサイバーセキュリティ運用のためのチーム間の協力を強化できます。

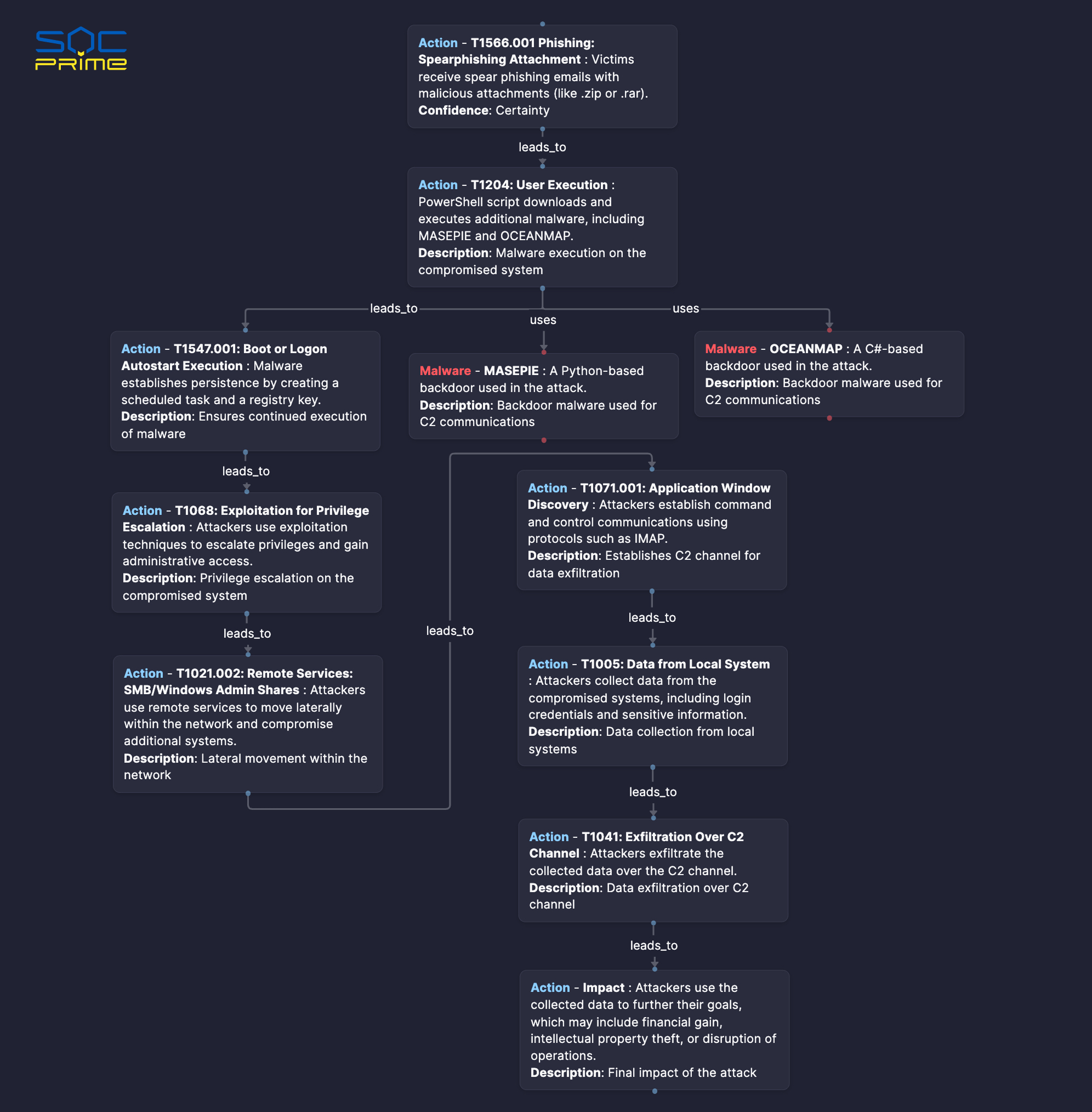

このアタックフローは SOC Primeプラットフォーム でUncoder AIを使用して自動生成され、 APT28:初期侵入からドメインコントローラ脅威の作成まで1時間以内(CERT-UA#8399) 脅威レポートに基づいています。