Sigmaの紹介

フロリアン・ロスとトーマス・パツケによって作成されたSigmaは、SIEMシステム用の汎用シグネチャ形式を作成するためのオープンソースプロジェクトです。一般的なアナロジーとして、Sigmaはログファイル版のSnortであり、ファイルベースのマルウェア検出におけるYARAに相当します。しかし、SnortやYaraとは異なり、Sigmaに対するサポートは各アプリケーションに組み込む必要はありません。Sigmaはすべてのプラットフォーム固有のクエリ言語に対する「ロゼッタストーン」として機能し、無数の検索言語間での変換を可能にします。以下はいくつかの例です:

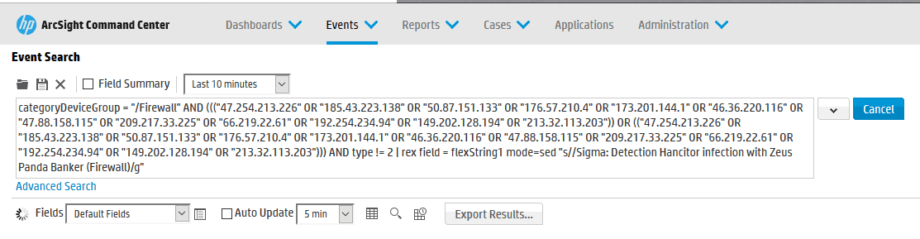

Sigma → ArcSight

ArcSight → Sigma → Splunk

Splunk → Sigma → ArcSight

QRadar → Sigma → ArcSight

コンバージョンはElasticsearch、Kibana、GrayLog、LogPoint、Splunk、QRadar、ArcSight、およびQualysすでにサポートされており、ライブラリに常に追加されています!これは、SIEM脅威検出における革新的な新しいアプローチを表しており、従来の相関ルールと検索の開発に伴うオーバーヘッドを劇的に削減します。https://github.com/Neo23x0/sigma – SigmaのGithubページを訪問

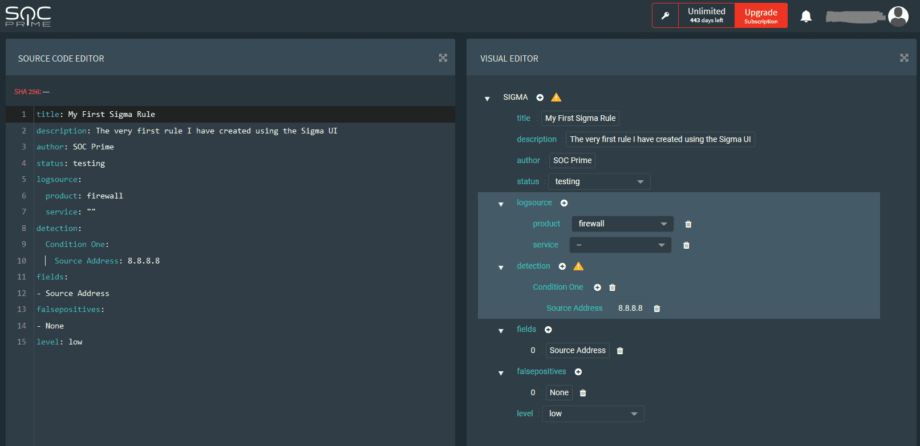

SOC PrimeとSigma

セキュリティエンジニアによって設立された企業として、我々は常に業界の興味深い進展を見逃さず、コミュニティに貢献する方法を絶えず模索しています。SOC Primeは、Sigma標準の開発に貢献し、2200を超える組織と4000を超えるユーザーを含む私たちの脅威検出マーケットプレイスメンバー間での重要な架け橋として機能することでこれを実現しています。Sigmaプロジェクトへのバックエンドコンバーターの貢献に加えて、SOC PrimeはSigmaルールの開発、変換、および消費をサポートするための複数のリソースを公衆に無料で提供しています。開発Sigma言語は比較的セマンティックですが、開発時にビジュアルエディターを好む方もいると認識しています。我々は「Sigma UI Editor」を作成しました。これは我々の脅威検出マーケットプレイスでホストされており、ユーザーは様々なプラットフォーム向けの構文チェックおよびエクスポート機能を活用できます。これはSigma開発のための軽量WebベースのIDEと呼んでいます。 Sigma UI Editorにアクセスする: https://tdm.socprime.com/sigma/

Sigma UI Editorにアクセスする: https://tdm.socprime.com/sigma/

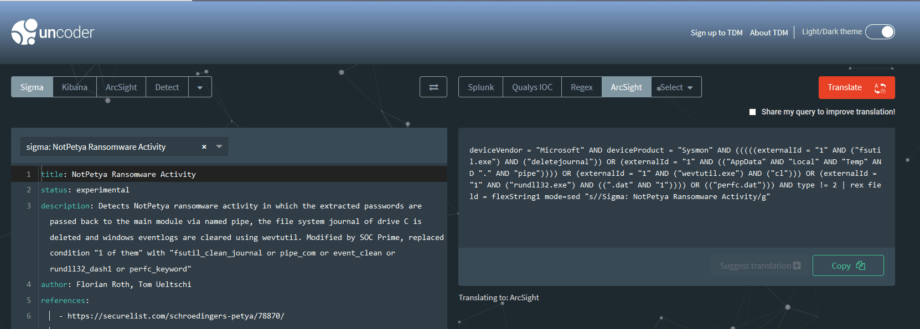

変換SOC Primeは「Uncoder.io」を作成し、ユーザーがサポートされている言語から検索クエリを取り、それを別の言語に変換する手助けをしています。機能はGoogle Translateに似ており、単に一つの言語を貼り付け、出力言語を選択し、翻訳ボタンを押すだけです!我々はSigma言語を共通の基準として使用し、プラットフォーム間の変換を可能にします。デフォルトでは、翻訳に入力された情報を保存しません。ただし、特定の変換に誤りがある場合は、クエリを共有していただき、ツールの改善に役立ててください。 翻訳ツールにここからアクセス: https://uncoder.io/#

翻訳ツールにここからアクセス: https://uncoder.io/#

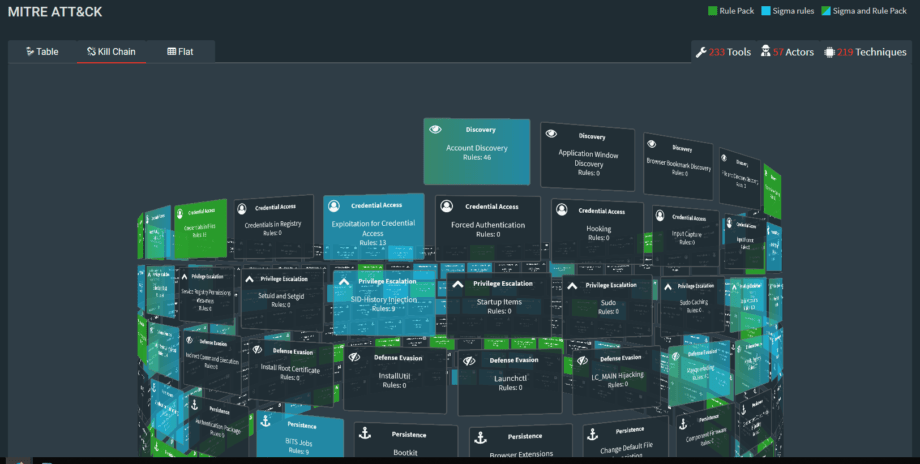

消費SOC Primeは私たちの脅威検出マーケットプレイスでSigmaコンテンツをホストしていることを誇りに思っています。人気のあるSIEMシステム用に特別に作成されたコンテンツに加えて、TDMでは事前に変換された200以上の無料Sigmaルールを提供しています。2200以上の組織と4000以上のユーザーを抱えるコミュニティで、開発者が検出コンテンツを共有し消費するための共通のスペースを提供します。各ルールにログソース、脅威アクター、そしてTTPを MITRE ATT&CKマトリックスでタグ付けすることでルールを簡単に探求できるようにします。サインアップは無料で、コンテンツの3分の2以上がダウンロードに費用がかかりません! ここで無料登録: https://tdm.socprime.com自分のSigmaルールを作成することに熱心ですか? 初心者のためのSigmaルールガイド.

ここで無料登録: https://tdm.socprime.com自分のSigmaルールを作成することに熱心ですか? 初心者のためのSigmaルールガイド.

ArcSightでSigmaを活用する

初期テストとセットアップ1. ArcSight Command CenterまたはLoggerインスタンスにログインします。

2. テストクエリを検索フィールドに貼り付け、時間枠を選択します。

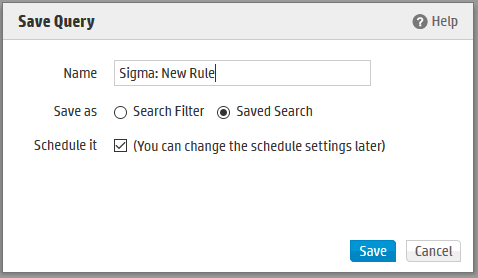

保存された検索とスケジューリング1. クエリを保存された検索として保存します

- 「Sigma: RULE NAME」 という命名法を使用します。ここでRULE NAMEはTDMからのSigmaルール名です。

- 「スケジュールする」 オプションを選択します

- 保存を選択

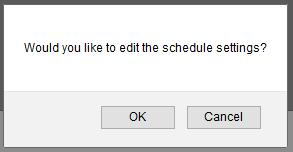

2. 「スケジュール設定を編集しますか?」というダイアログボックスが表示されます。OKを選択します。 3. 次の構成オプションを使用します:

3. 次の構成オプションを使用します:

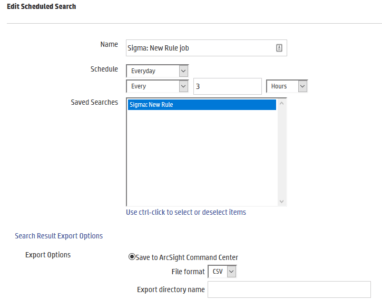

-

- 期間を指定 (これはユーザーの環境と好みに依存します)

- ‘ArcSight Command Centerに保存’ を選択

- 「エクスポートディレクトリ名」を空白のままにします

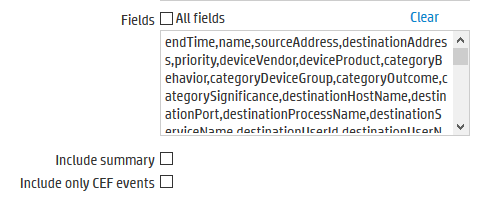

- ‘すべてのフィールド’ オプションのチェックを外します

- ‘フィールド’ オプションに次のテキストを貼り付けます:

endTime,name,sourceAddress,destinationAddress,priority,deviceVendor,deviceProduct,categoryBehavior,categoryDeviceGroup,categoryOutcome,categorySignificance,destinationHostName,destinationPort,destinationProcessName,destinationServiceName,destinationUserId,destinationUserName,deviceAction,deviceAddress,deviceHostname,deviceProcessName,deviceCustomNumber1,deviceCustomNumber1Label,deviceCustomNumber2,deviceCustomNumber2Label,deviceCustomString1,deviceCustomString1Label,deviceCustomString2,deviceCustomString2Label,deviceCustomString3,deviceCustomString3Label,deviceCustomString4,deviceCustomString4Label,deviceCustomString5,deviceCustomString5Label,deviceCustomString6,deviceCustomString6Label,fileName,filePath,flexString1,flexString1Label,flexString2,flexString2Label,sourceHostName,sourcePort,sourceProcessName,sourceServiceName,sourceUserId,sourceUserName

「要約を含む」 および 「CEFイベントのみを含む」のチェックを外します。 4. 保存された検索結果にアクセス:

4. 保存された検索結果にアクセス:

- 管理 > 保存された検索をクリックし、「保存された検索ファイル」タブを開きます。検索結果を含んだファイルが表示されます。

- ファイルをダウンロードして開くには、名前列のリンクをクリックするか、行の「取得」アイコンをクリックします

5. または次のディレクトリで結果を手動で確認します。/opt/arcsight/logger/userdata/logger/user/logger/data/savedsearch ディレクトリ

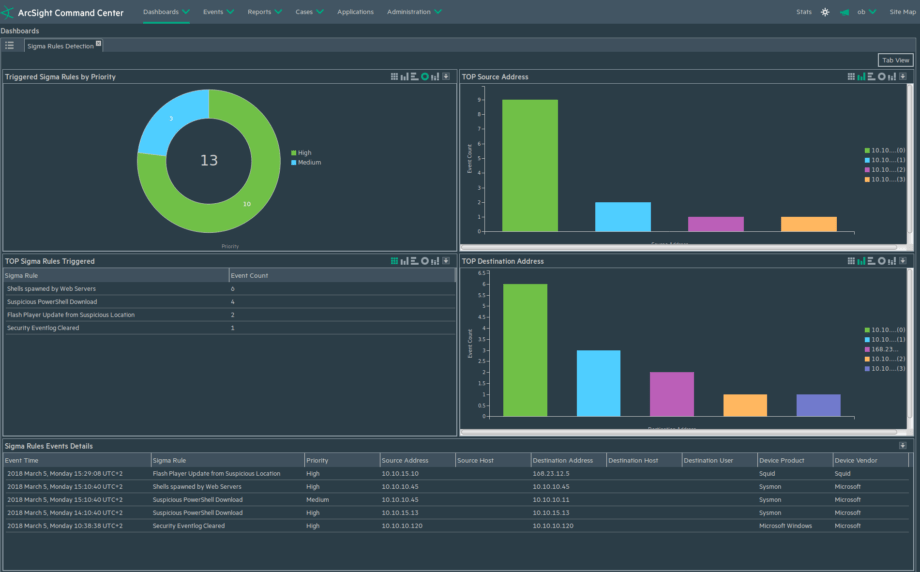

SIGMAルール統合パック保存された検索結果を手動で確認する代わりに、SOC Primeは検索データを自動的にインジェストしてESMで実用的な情報を生成するArcSight用の完全なフレームワークを開発しました。これには、FlexConnector、フィルタ、ダッシュボード、そして私たちのベテランエンジニアが設計し、私たち自身のSOCでテストされたアクティブチャネルが含まれています。 このパッケージは私たちの脅威検出マーケットプレイスから無料でダウンロード可能です: https://tdm.socprime.com/tdm/info/33/

このパッケージは私たちの脅威検出マーケットプレイスから無料でダウンロード可能です: https://tdm.socprime.com/tdm/info/33/