Sysmonログを分析する一般的な検出コンテンツを超える能力を持つルールに引き続き注意を喚起しています。本日のダイジェストには、Webサーバーへの攻撃を検出する2つのルールと、Outlawハッカーグループ攻撃の痕跡を発見するための規則シリーズの続き(1, 2)、およびGRIFFONバックドアとQulabトロイの木馬を明らかにする検出コンテンツがあります。

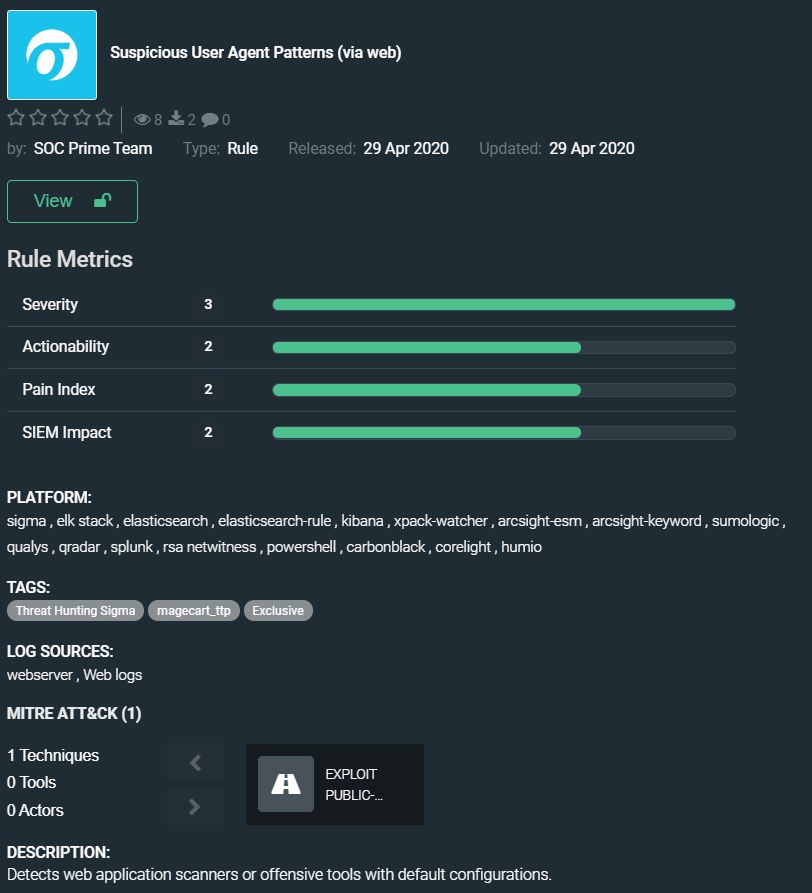

不審なユーザーエージェントパターン(ウェブ経由) SOC Prime チームより

https://tdm.socprime.com/tdm/info/sPx0vvd77u3g/GuZ7OnEBv8lhbg_iHiB9/?p=1

このルールは、ウェブログ内の不審なユーザーエージェントを見つけ、デフォルトの設定でのウェブアプリケーションスキャナーや攻撃ツールを検出することで、セキュリティソリューションを支援します。

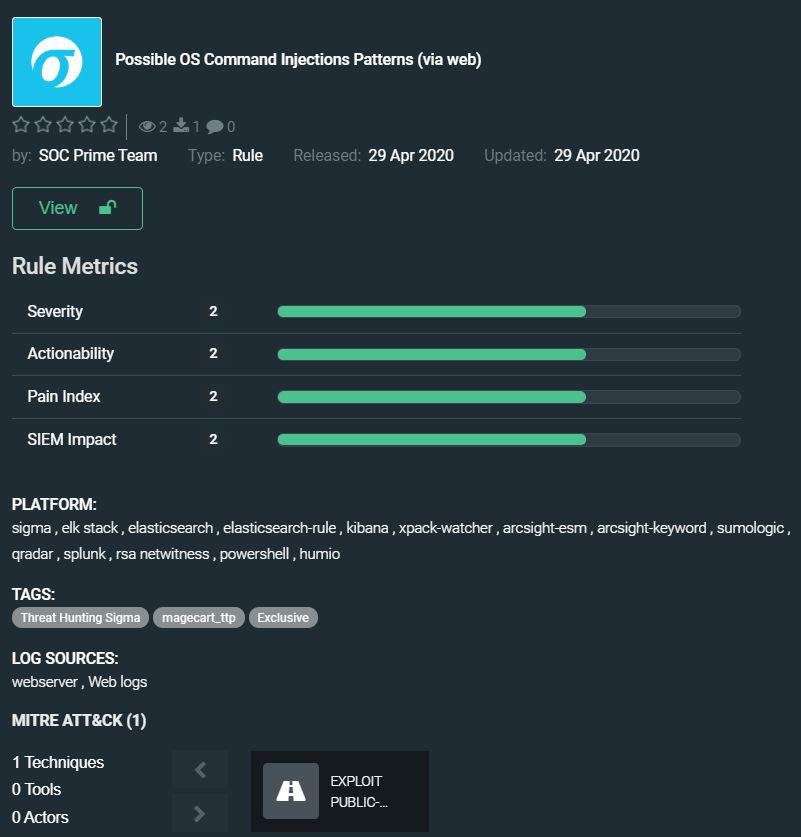

OSコマンドインジェクションパターンの可能性(ウェブ経由) SOC Prime チームより

https://tdm.socprime.com/tdm/info/NCkwfXD408mF/_QlaxnEBAq_xcQY4Ne4e/?p=1

このルールは、悪意のあるボット以上の脅威からウェブサーバーを保護するのに役立ちます。これにより、シェルインジェクションを検出できます。これは、攻撃者がwebサーバー上で任意のオペレーティングシステムコマンドを実行できるようにする可能性があります。シェルインジェクションは、ホスティングインフラストラクチャの他の部分に妥協をもたらし、組織内の他のシステムへの横移動につながる可能性があります。

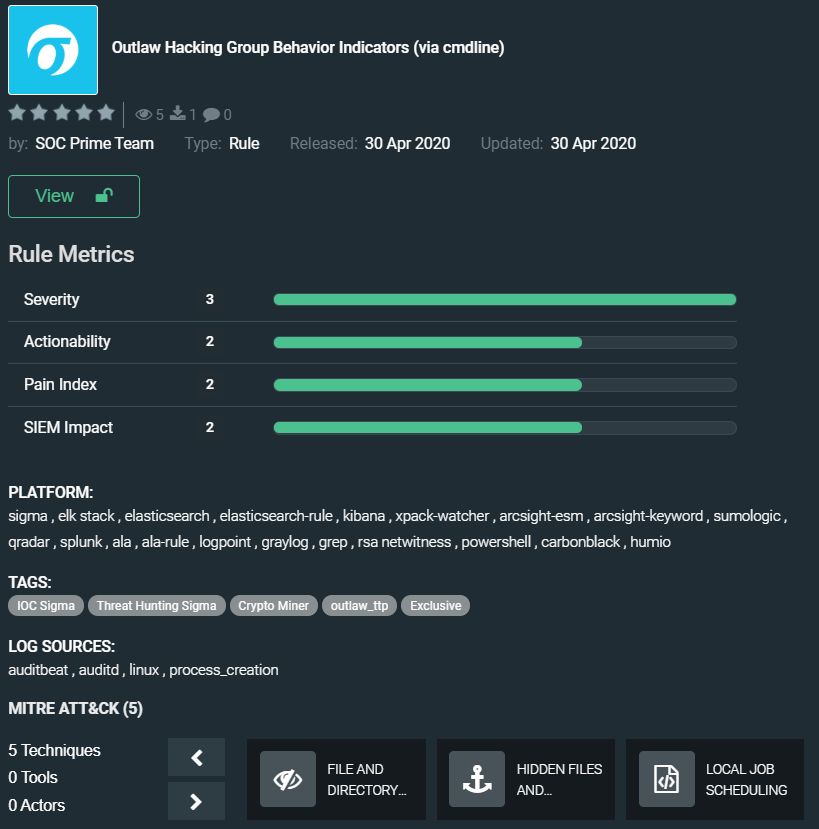

Outlaw ハッカーグループの行動指標(cmdline経由) SOC Prime チームより

https://tdm.socprime.com/tdm/info/O5ZiqqZ4DzqR/-CHjy3EBjwDfaYjK9Evp/?p=1

このグループについてコミュニティのSigmaルールで投稿した内容を詳しく書きました。Outlawハッカーグループ行動指標のルールは、他のルールでは見逃してしまう悪意のある行動を検出するのに役立ちます。このコンテンツは、 ユニバーサル脅威ハンティングSigma.

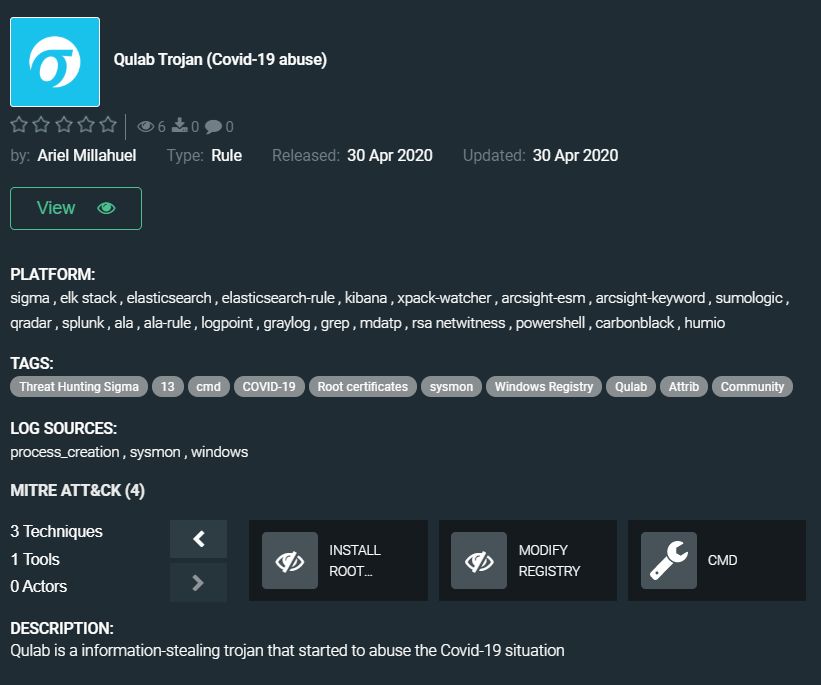

Qulab トロイの木馬(COVID-19悪用) Ariel Millahuelより

https://tdm.socprime.com/tdm/info/OfeYx3G0RNhn/YiGwynEBjwDfaYjKfkqA/?p=1

Arielの新しいルールは、感染したコンピューターのクリップボードを監視し、デジタル通貨取引に関連する情報を置き換えるQulabクリッパートロイの木馬を検出するのに役立ちます。このトロイの木馬は、攻撃された機械から個人データを収集し流出させることもできます。Qulab クリッパーはハッキングフォーラムで配布されており、研究者はCOVID-19パンデミックの最中に現れたマルウェアの新バージョンを発見しました。

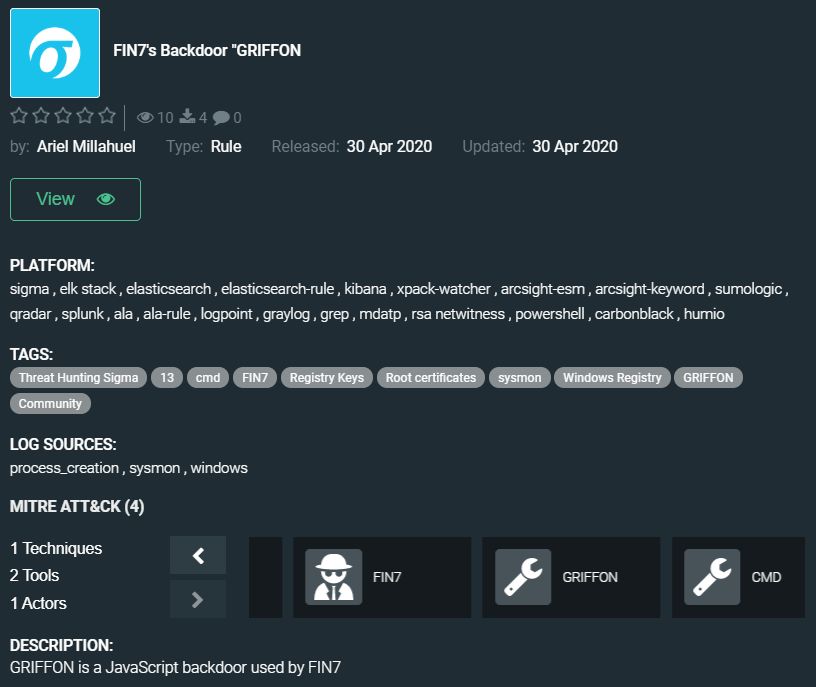

FIN7のバックドア “GRIFFON Ariel Millahuelより

https://tdm.socprime.com/tdm/info/BlYPRF42TjGl/Wgm3ynEBAq_xcQY4h_IZ/?p=1

The FIN7 グループは特別な紹介を必要としません。彼らは世界中の金融機関を6年以上にわたって攻撃し、リーダーの逮捕もグループの解散にはつながりませんでした。GRIFFONのJavaScript配信バックドアは、最近の攻撃で目撃され、攻撃者はActiveXコントロールを悪用して、ドキュメントの内容を有効にした後に悪意のあるマクロを自動的に実行します。Ariel Millahuelによるコミュニティ脅威ハンティングSigmaルールは、グループが情報収集と他のツールのダウンロードに使用するGRIFFONバックドアの特性を検出します。

このコレクションのルールは、次のプラットフォーム向けに翻訳されています:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, Logpoint, Humio, RSA NetWitness

EDR: Windows Defender ATP, Carbon Black, CrowdStrike, Elastic Endpoint

NTA: Corelight

MITRE ATT&CK:

戦術: 初期アクセス, 実行, 永続性, 防御回避

技法: 公開フォーシングアプリケーションの悪用 (T1190), コマンドラインインターフェース (T1059), ファイルおよびディレクトリのアクセス許可の変更 (T1222), 隠しファイルとディレクトリ (T1158), ローカルジョブスケジューリング (T1168), スクリプト (T1064), ルート証明書のインストール (T1130), レジストリの変更 (T1112)

私たちの脅威バウンティプログラムに参加し、有益な検出コンテンツを書き、公開してください。おそらく来週には、あなたのルールがダイジェストに登場し、インタビューが私たちのブログに掲載されるでしょう。

プログラムの詳細を見る: https://my.socprime.com/en/tdm-developers

私たちのトップデベロッパーとのインタビューを読む: https://socprime.com/en/tag/interview/