皆さんこんにちは、今週も参加者が提出した5つの新しいルールを持って帰ってきました。 脅威賞金プログラム。私たちの以前のダイジェストは こちらで確認できます。質問があれば、チャットでお待ちしています。

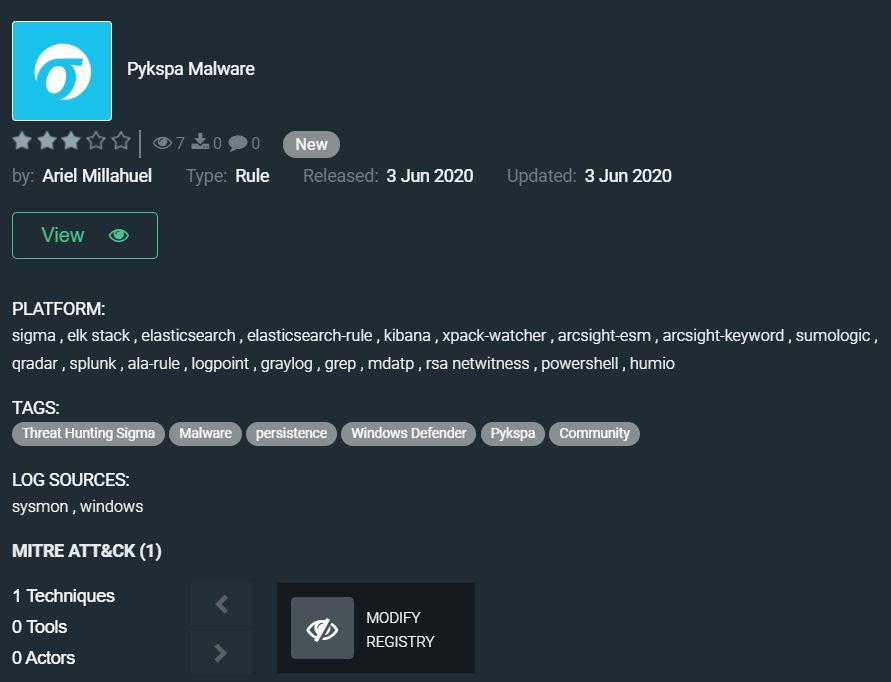

Pykspa ワームのようなマルウェアは、持続性を維持するために自己インストールし、追加のコマンドのためにポートをリッスンし、システムに追加の悪意のあるツールをドロップすることができます。このマルウェアは、代替データストリームにファイルを作成し、クリップボードデータや押されたキーボードキーを読み取るといった偵察操作を行うことができます。Pykspa には、カーソル移動検出のような回避メカニズムを含み、Windows Defender を無効化することもできます。コミュニティ脅威ハンティングルールは アリエル・ミラフエル により、この脅威を見つけるためにあなたのセキュリティソリューションを有効にします: https://tdm.socprime.com/tdm/info/rcY5qc7SEawT/_grReXIBAq_xcQY4Z2Yi/?p=1

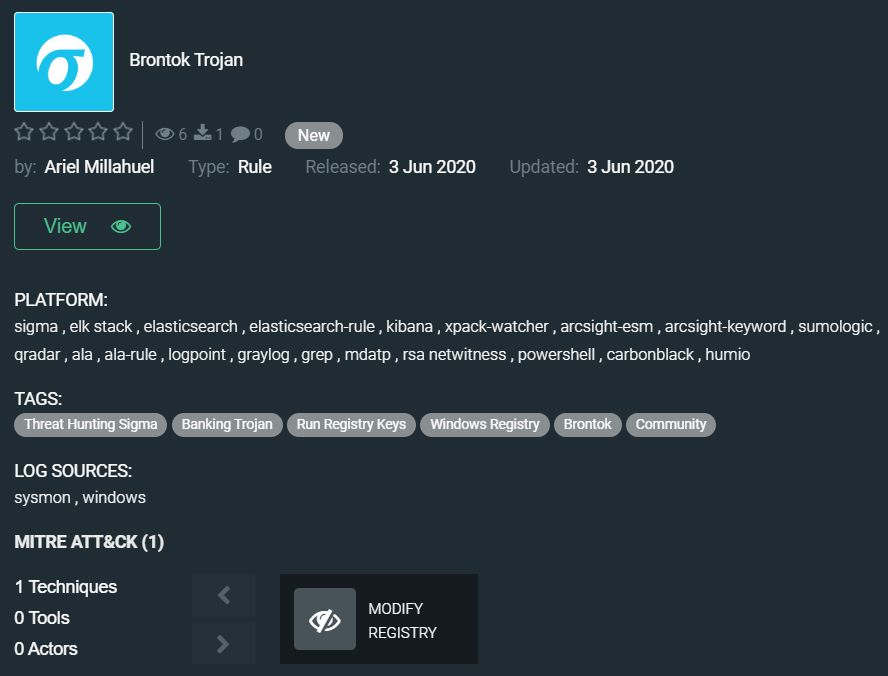

次に紹介するルールもアリエルによるもので、Brontok トロイの木馬を検出することで、これまでに著名な分析や著名なサイバー犯罪グループとの発見された接続がまだないものです。このマルウェアは昨年初めて現れ、最新のサンプルは今週、any.run 上で確認されました。メディアの注目を集めていないにもかかわらず、Brontok トロイの木馬は活発に開発され、野生で使用されています: https://tdm.socprime.com/tdm/info/Hz9ZYxXcZO7V/PYzOeXIB1-hfOQirXnPb/?p=1

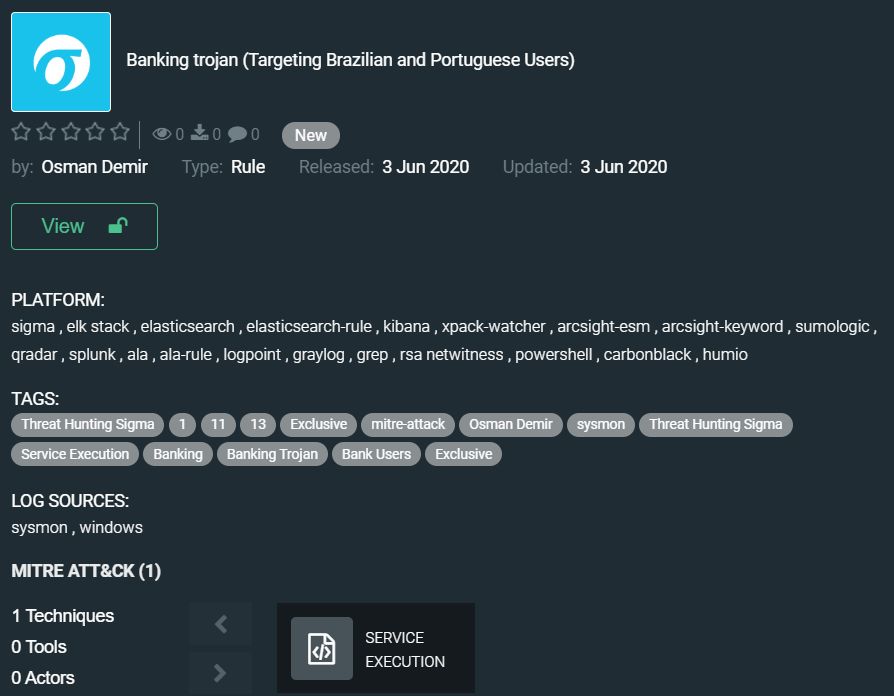

次に紹介するルールは オスマン・デミル によるもので、ポルトガルおよびブラジルの特定の銀行機関のユーザーに影響を与えるために作成された、まだ名前のないバンキングトロイの木馬を検出するのに役立ちます。最初のインストーラーのURLは、ポルトガルの市民のみをターゲットにしたフィッシングおよびマルウェアキャンペーンをコンパイルするフィードである0xSI_f33dから最初に収集されました。このトロイの木馬には強力な AntiVMメカニズムがあり、受け取ったコマンドの後にデバイスを「消毒」する機能があります。この製品は、SOバージョンを検出し、動作しているセキュリティプログラム(AVなど)を取得し、プロセスから自身を削除し、どのブラウザが動作しているかを確認し、バンキング情報を収集するためのオーバーレイウィンドウを作成し、それらをC2サーバーに送信することができます。ルールはこちらで確認してください: https://tdm.socprime.com/tdm/info/2PkMG33DPVZY/MozLeXIB1-hfOQirPHO6/?p=1

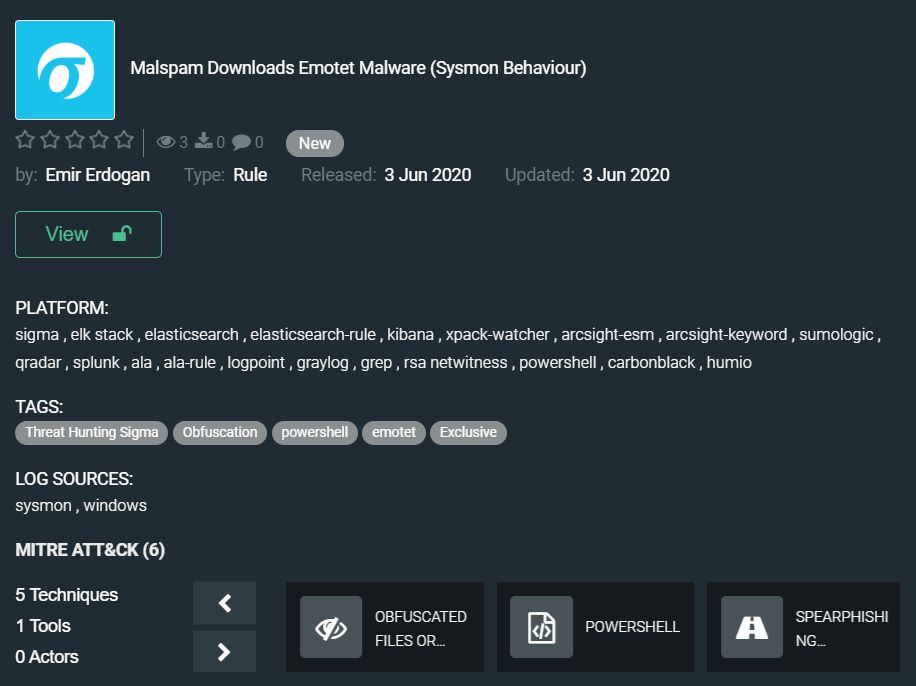

Emotetマルウェアはビジネスにとって最も深刻な脅威の1つであり、それを検出するためのルールは多ければ多いほど良いです。この脅威を早期に検出し、Emotetが次のステージのペイロードを提供する前に妥協したシステムを特定するのに役立つ別の脅威ハンティングルールは エミール・エルドアン によって提供されています: https://tdm.socprime.com/tdm/info/ZVzZLqsN5xom/OIzMeXIB1-hfOQir2HP6/?p=1

Emotetボットネットの制作者が今年の 夏休み を無視しないことを信じたいです。Emotetマルウェアを検出するためのさらなるルールについては、脅威検出マーケットプレイスを確認してください。

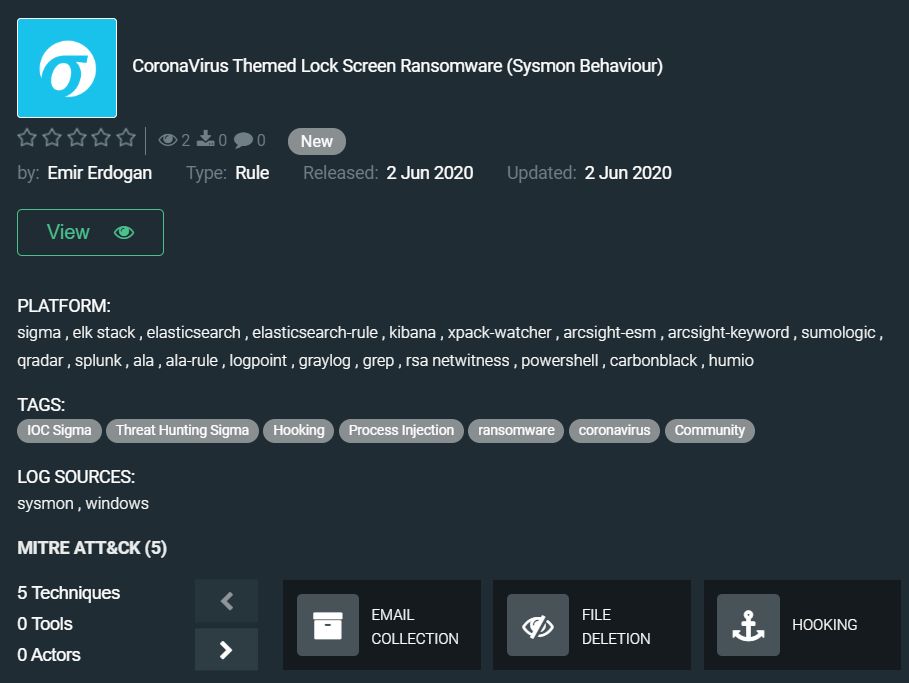

コレクションの最後のルールもエミール・エルドアンによって公開されました。このルールは、一部の悪意のあるソフトウェアの著者がこの形式の悪意のあるソフトウェアの使用をやめた後、再び復活したロックスクリーンランサムウェアを検出します: https://tdm.socprime.com/tdm/info/EjBcNQcv2luc/sYxrdHIB1-hfOQirym9A/?p=1

ロックスクリーンランサムウェアが選択されたファイルだけでなくオペレーティングシステム全体をロックし、大多数のランサムウェアよりも問題を抱える考慮点です。良いニュースは、このランサムウェアの運営者がデータを盗んで被害者に圧力をかけることをしていないということです。

このルールは次のプラットフォームの翻訳を備えています:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, Logpoint, Humio,

EDR: Carbon Black, Elastic Endpoint

MITRE ATT&CK:

戦術: コレクション, 防御回避, 持続性, 権限昇格, クレデンシャルアクセス, 実行, 最初のアクセス

技術:

電子メールコレクション (T1114), ファイル削除 (T1107), フック (T1179), レジストリ変更 (T1112), プロセス注入 (T1055), コマンドラインインターフェイス (T1059), ファイルまたは情報の難読化 (T1406), PowerShell (T1086), スピアフィッシングアタッチメント (T1193), スピアフィッシングリンク (T1192), サービス実行 (T1035)

次のダイジェストを来週お待ちください。

PS

サイバーセキュリティに関するブレイキングニュースのウィークリートークをご覧ください: https://my.socprime.com/en/weekly-talks/

SOCプライムチームがホストするウィークリートークにご参加ください。アンドリー・ベズヴェルヒと、ソリューションアーキテクトであるネイト・グアジェンティ、そしてシニア脅威ハンティングエンジニアのアダム・スワンが登場します。 最新の TTP、APT 活動、リモートワークフォースのセキュリティ課題に関連する現代のサイバー脅威に対処するための実用的なヒントやトリックを議論します。 チャットがしたい気分ですか?これらのセッション中にライブチャットを通じて質問を思いついてください。

安全にお過ごしください!