最新のルールダイジェストをご紹介できることを嬉しく思います。これは、 以前のダイジェストとは異なり、SOC Primeチームによって開発されたルールのみで構成されています。これらのルールすべてが、sysmonログを分析することにより、cmdline経由で悪意のある活動を検出するのに役立つため、一種の主題選定です。

しかし、ルールダイジェストに直接移る前に、SOC Prime Threat Bounty Program メンバーによって今週当ブログで公開されたルールを振り返ってみましょう。

今週のルール:Turla Group アリエル・ミラウエルによる: https://socprime.com/blog/rule-of-the-week-turla-group/

検出コンテンツ:Scarabランサムウェア アリエル・ミラウエルによる: https://socprime.com/blog/detection-content-scarab-ransomware/

脅威ハンティングコンテンツ:PipeMonマルウェア検出 アリエル・ミラウエルによる: https://socprime.com/blog/threat-hunting-content-pipemon-malware-detection/

IOC Sigma:GreenBug APTグループの活動 エミール・エルドアンによる: https://socprime.com/blog/ioc-sigma-greenbug-apt-group-activities/

検出コンテンツ:MalspamがZloaderマルウェアをダウンロード エミール・エルドアンによる: https://socprime.com/blog/detection-content-malspam-downloads-zloader-malware/

それでは、今週のダイジェストに含まれたルールを見てみましょう。

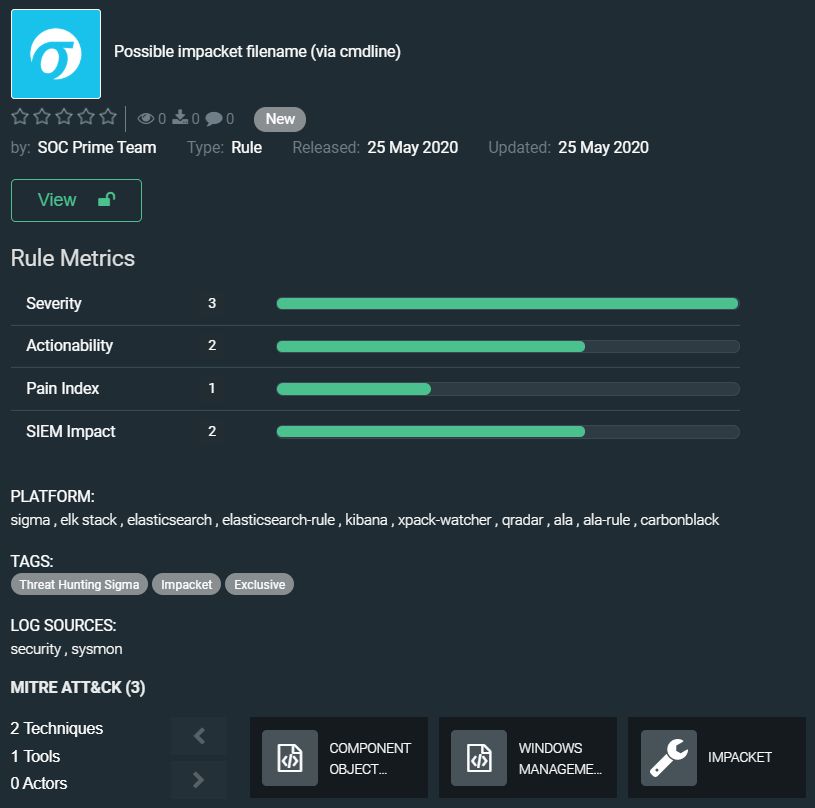

cmdline経由でのimpacketファイル名の可能性 SOC Primeチームによる

https://tdm.socprime.com/tdm/info/BPKo7b7xyKlM/0QphTHIBAq_xcQY4IElg/?p=1

Impacketはネットワークプロトコルをプログラム的に構築・操作するためのPythonで書かれたオープンソースモジュール集です。Impacketはリモートサービス実行、Kerberos操作、Windows資格情報ダンプ、パケットスニッフィング、リレー攻撃のためのいくつかのツールを含んでいます。Windowsディレクトリ(例. C:windows)には__##### というパターンのデフォルトのファイル名が存在し、これは ‘__’ + str(time.time()) の結果から成ります。ヒットは空か、コマンド出力(例えば発見コマンドの出力のような)を含んでいる可能性があります。

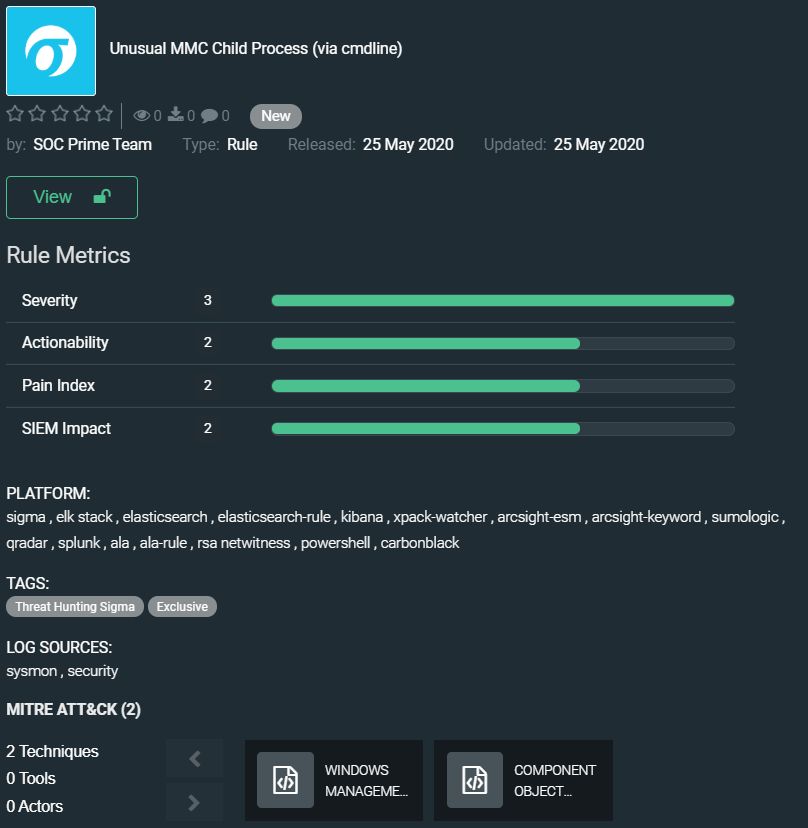

cmdline経由での異常なMMC子プロセス SOC Primeチームによる

https://tdm.socprime.com/tdm/info/x37MWadchVPb/M-ZlTHIBv8lhbg_iteTp/?p=1

Microsoft Management Console (MMC) はWindowsオペレーティングシステムのコンポーネントで、システム管理者や高度なユーザーにシステムの設定や監視を行うインターフェースを提供します。MMCはcom/dcom経由で横方向移動やプロセスチェーンを偽装するために悪用される可能性があります。

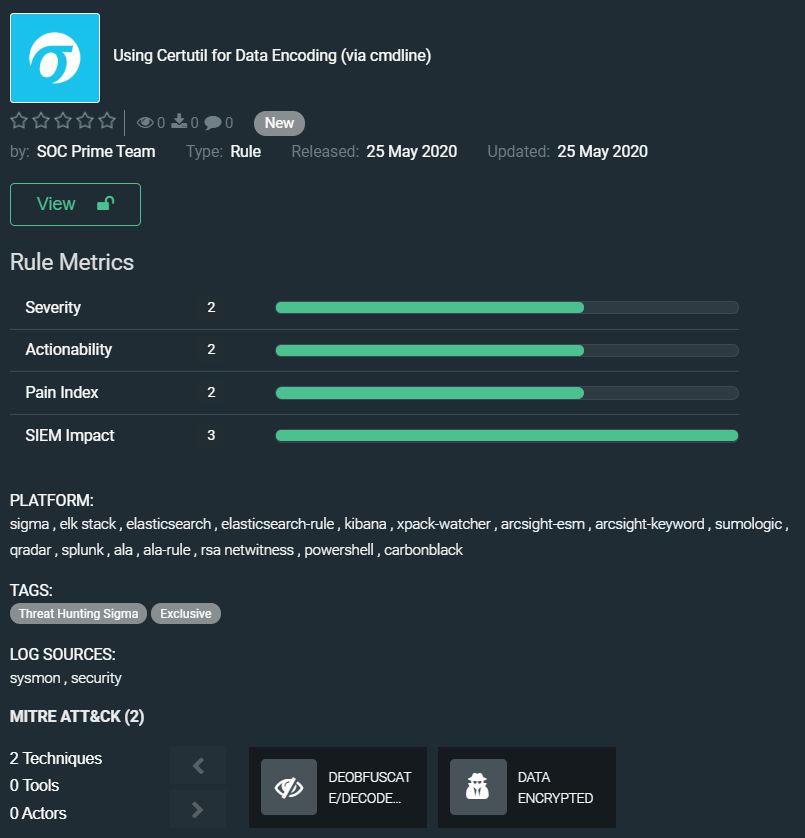

cmdline経由でデータエンコーディングのためのCertutilの使用 SOC Primeチームによる

https://tdm.socprime.com/tdm/info/NzzfJwxMu0xj/XeZvTHIBv8lhbg_iF-QM/?p=1

CertUtil.exeはMicrosoftが認証機関(CA)データやコンポーネントの操作に使用するために設計された管理者向けのコマンドラインツールです。これには、証明書や証明書チェーンの確認、CA構成情報のダンプと表示、証明書サービスの構成が含まれます。CertUtilを実行するには、操作の種類を指定するコマンドオプションが常に少なくとも一つ必要です。このルールは、CertUtilのラテラルムーブメントとしての使用を検出します。

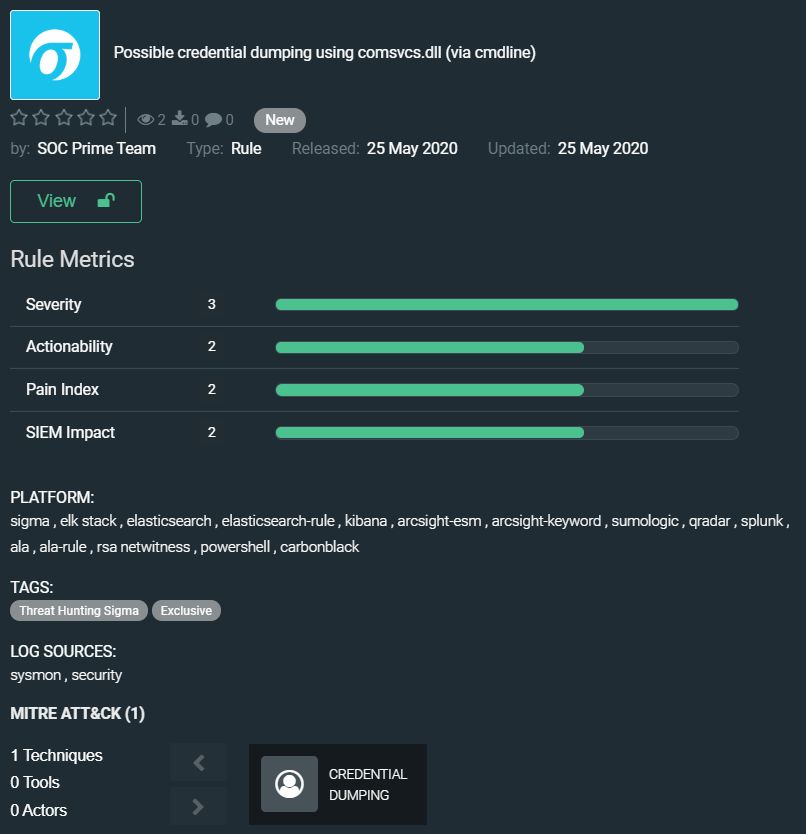

cmdline経由でのcomsvcs.dllを使用した資格情報のダンプの可能性 SOC Primeチームによる

https://tdm.socprime.com/tdm/info/CrWJtnD4DfNE/ZeZwTHIBv8lhbg_iGeRr/?p=1

comsvcs.dllはMicrosoft Windowsオペレーティングシステムの一部です。攻撃者は、MiniDumpWという関数をエクスポートするこのネイティブなWindows DLLを悪用して、rundll32.exeを使用して任意のプロセス(LSASSを含む)のMiniDumpを作成することができます。このルールは、’comsvcs.dll’ライブラリを資格情報のダンプに使用したときを検出します。

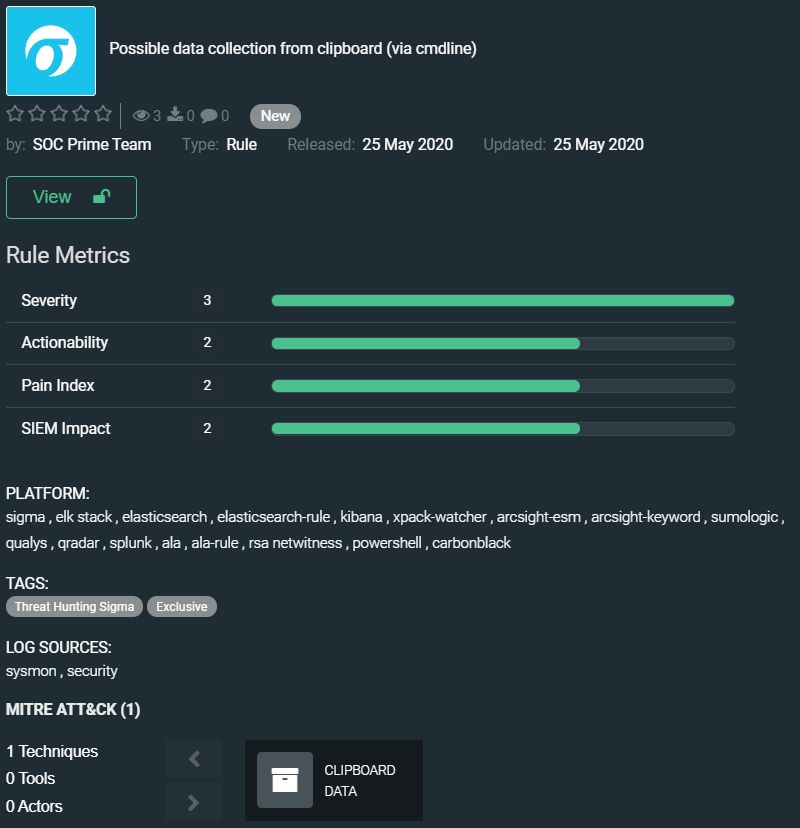

cmdline経由でのクリップボードからのデータ収集の可能性 SOC Primeチームによる

https://tdm.socprime.com/tdm/info/Kh2BQYb5fTAC/ciFwTHIBjwDfaYjKlKIR/?p=1

攻撃者はターゲットホストのクリップボード内のデータを取得するためにPowershellコマンドレットを使用することができます。このルールは、システムが侵害されていることを示す悪意のある活動を検出します。

このコレクションのルールには、以下のプラットフォーム向けの翻訳があります:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, Logpoint, Humio

EDR: Carbon Black, Elastic Endpoint

MITRE ATT&CK:

戦術: 防御回避、実行、 持続性、権限昇格、探索、横方向移動、漏洩、資格情報アクセス

技術: Regsvr32 (T1117), Rundll32 (T1085), ソフトウェアパッキング (T1027.002), スクリプティング (T1064), コマンドラインインターフェース (T1059), レジストリ実行キー/スタートアップフォルダ (T1060), プロセス注入 (1055), ルート証明書インストール (T1130), レジストリの変更 (T1112), レジストリクエリ (T1012), コンポーネントオブジェクトモデルと分散COM (T1175), Windows管理インストゥルメンテーション (T1047), ファイルまたは情報の解読/デコード (T1140), データの暗号化 (T1022), 資格情報ダンプ (T1003)

次回のダイジェストは一週間後をお待ちください。

PS

次のウェビナーをお見逃しなく MITRE ATT&CK™とSIGMAルールを使用したプロアクティブな脅威ハンティング: https://my.socprime.com/en/webinar-using-mitre-att/

安全を確保してください!