数百 の企業が最近、ソフトウェア会社Kaseyaに対する大規模なサプライチェーン攻撃にさらされました。KaseyaのVSAソフトウェアのゼロデイバグが、 REvilギャング によって、30のマネージドサービスプロバイダー(MSP)とその多くの顧客にランサムウェアを感染させるために悪用されました。

ベンダーは2021年7月2日からこの脆弱性を認識していましたが、Kaseyaは現在も問題を調査中であり、近日中に公式パッチをリリースする予定です。この小さな遅れにより、REvilの脅威アクターは2021年7月4日に悪意のあるアップグレードを進行させ、米国の連休中に防御が弱まった状態で侵入を続けることができました。

Kaseya VSAサプライチェーン攻撃

によると Huntress, 初期の侵害の兆候は、企業の インシデントレスポンスチーム がKaseyaのVSAソフトウェアに関与する潜在的なセキュリティインシデントのために警戒状態にあった2021年7月2日に追跡されました。

研究者は、REvilの脅威アクターがKaseyaのVSAサーバーのゼロデイ脆弱性を悪用して、ウェブパネルでの認証を回避し、アプライアンス上でSQLコマンドを実行して接続されたすべてのクライアントにREvilペイロードを展開したと信じています。顧客は、Microsoft Defenderアプリケーションの古い欠陥を利用してウイルス対策保護を突破する、悪意のある「VSAエージェントホットフィックス」パックを受取りました。

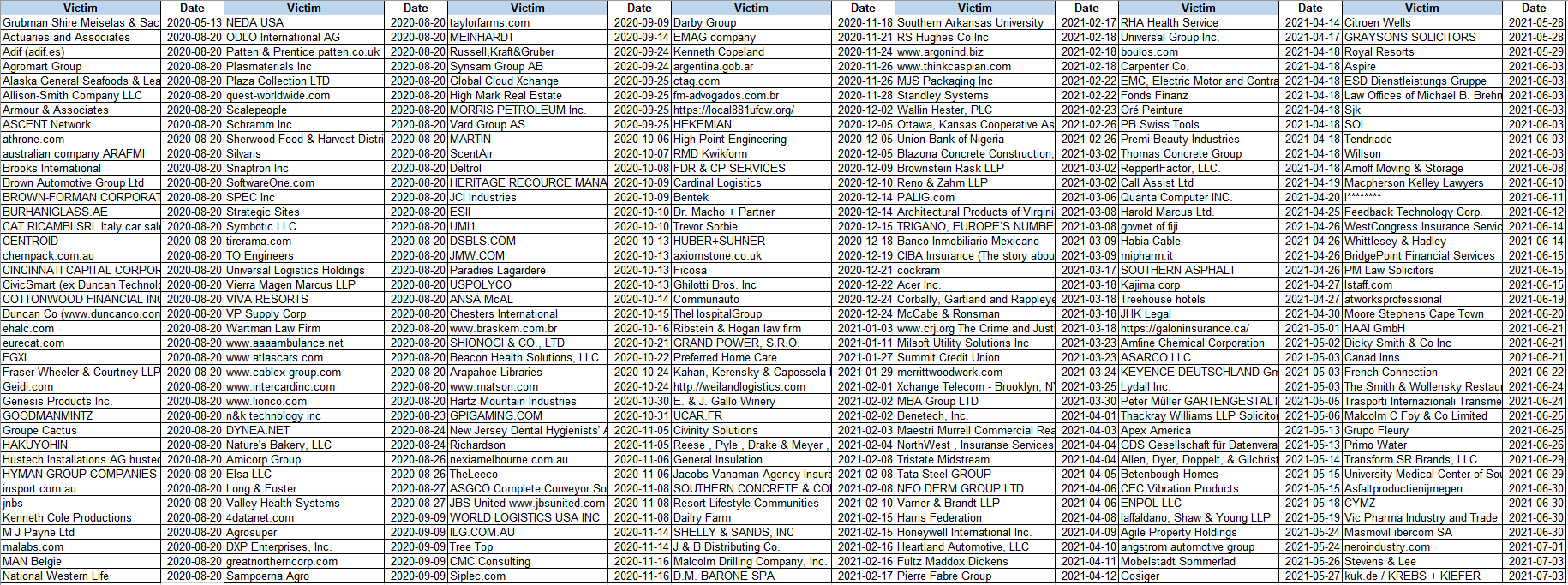

Kaseyaのサプライチェーン攻撃により、公式なREvilブログによれば、100万台以上の個別デバイスが暗号化され、操作不能になりました。同時に、セキュリティ専門家は、米国、AUS、EU、LATAMで30以上のMSPと1000以上の企業が感染していることを特定しました。

REvilの声明によれば、ハッカーが7000万ドルの身代金をビットコインで支払った場合、すべての被害者に対して単一の復号化ツールをリリースする予定です。

グローバルなサイバーセキュリティコミュニティによる行動

サプライチェーン攻撃の公開直後、Kaseyaは迅速な対応を取り、サードパーティのサイバーセキュリティ専門家のコミュニティの支援を受けて、問題の解決と顧客のサービス復活に取り組んでいました。ベンダーはすぐに予防策を講じ、オンプレミスの顧客を保護するために SaaSサーバーをシャットダウンし、公式通知があるまでホストされたVSAサーバーをオフラインに保つことを強く推奨しました。このことは、同社の 重要な通知 2021年7月4日で発表されました。7月4日、 Kaseyaは、新しい 侵害検出ツール を導入し、侵害の指標(IoC)を確認できるようにしました。インシデントが発生すると、世界のサイバーセキュリティコミュニティは活発に協力し、 Kaseya が攻撃に耐えてインシデントを調査するのをサポートしました。 Huntressの研究者による技術分析によれば、敵は SQLi脆弱性. に基づいて Huntressの研究からの2021年7月4日のアップデート#12 によれば、敵は認証バイパスを適用して、侵害されたVSAサーバーにアクセスし、元のペイロードをアップロードし、SQLインジェクションを使用してコマンドを実行しました。

Kaseyaサプライチェーン攻撃の検出

SOC Prime TeamはFlorian Rothと協力して、多数のMSPを襲うこの大規模なランサムウェアインシデントに対して積極的に防御するために、専用のSigmaルールをリリースしました。これらのSOCコンテンツアイテムをThreat Detection Marketplaceから無料でダウンロードできます:

SOC Prime Teamによって書かれたこのルールは、Kaseya VSAに対するSQLiエクスプロイトの試みを検出し、次の言語フォーマットに翻訳されています:

SIEM & SECURITY ANALYTICS: Azure Sentinel, Chronicle Security, ArcSight, QRadar, Splunk, Sumo Logic, ELK Stack, LogPoint, Humio, RSA NetWitness, FireEye, Apache Kafka ksqlDB, Securonix

MITRE ATT&CK

戦術: 最初のアクセス

技術: 公開されたアプリケーションのエクスプロイト (T1190)

Florian Rothが所有するGitHubリポジトリからのこのSigmaの行動ベースの検出ルールは、Kaseyaの大規模MSPランサムウェアインシデントに関与するREvilグループによって使用されるプロセスのコマンドラインパターンと場所を検出します。このサプライチェーン攻撃に加えて、このルールは他の類似のマルウェアを検出するためにも適用できます。

このSigmaルールは、次の言語フォーマットに翻訳できます:

SIEM & SECURITY ANALYTICS: Azure Sentinel, Chronicle Security, ArcSight, QRadar, Splunk, Sumo Logic, ELK Stack, LogPoint, Humio, RSA NetWitness, FireEye, Sysmon, Apache Kafka ksqlDB, Securonix

EDR: Carbon Black, CrowdStrike, SentinelOne

MITRE ATT&CK

アクター: GOLD SOUTHFIELD

SOC Primeは最近、 業界ガイドライン:2021年のランサムウェア攻撃への防御 をリリースし、ランサムウェア防御のベストプラクティスを網羅し、ランサムウェア攻撃に対する最新の検出を提供し、業界固有の侵入に積極的に耐えるための最新の情報を提供しています。これらの業界ガイドラインを確認して、最新のランサムウェアの傾向を把握し、組織のSOCのサイバー防御能力を強化してください。また、 Sigmaルールガイド も初心者向けに活用し、脅威ハンティングスキルを高め、出現する脅威に対する協力的なサイバー防御を強化するための検出作成を開始してください。

Threat Detection Marketplaceにサインアップし、SIEM & XDRスタックに対応し、100,000+の精選されたクロスツール検出とレスポンスアルゴリズムへのアクセスを得てください。さらに、脅威ハンティング活動に参加し、自身の検出コンテンツを作成することに興味がありますか?初のバウンティプログラムに参加し、脅威検出を一緒により簡単で、高速で、シンプルにするために貢献しましょう! MITRE ATT&CK 方法論