特権昇格を検出するための概要と分析、主要なデータソース、および関連するSigmaルール

SOCプライム は、グローバルなサイバーセキュリティコミュニティからのコラボレーションを育成し、MITRE ATT&CKに準拠した最新のSigmaルールをキュレートし、チームが最も予測される脅威に集中できるようにします。最近リリースされた® フレームワークにより、チームが最も予測される脅威に集中できるようにする。このブログ記事では、特権昇格(TA0004)の戦術概要と分析をカバーし、このATT&CK戦術に対処する専用のSigmaルールを探ります。 オンデマンドサブスクリプション で、SOC Primeのプラットフォームに即時アクセスでき、組織の特定のニーズに合わせた攻撃ベクトルにマッチする検出コンテンツにアクセスできます。このブログ記事では、特権昇格(TA0004)の戦術概要と分析をカバーし、このATT&CK戦術に対処する専用のSigmaルールを探ります。

特権昇格とは(TA0004)?

敵はさまざまな目的を持っていますが、一般的には、重要なシステムの機密性、完全性、または可用性に影響を及ぼします。特権昇格は、侵害されたシステム内でより高い信頼を得る行為です。これにより、新しいホストへの横移動や、保護されたデータの読み取りや変更などの特権操作を行うことが可能になります。

特権昇格の検出コンテンツ

特権昇格の検出は複雑なプロセスで、単一のルールに限定することはできず、新しい技術、ツール、および実装が登場するたびに、それらを考慮しながら複数の検出アルゴリズムを必要とします。

Sigmaは、最も人気のあるSIEMおよびXDRソリューションに適用可能な検出コンテンツを開発するために使用できる脅威ハンティングクエリを表現するデファクトスタンダードとして機能します。 Sigmaリポジトリ GitHubで詳細を確認するか 探る Sigmaがいかにしてベンダー非依存の将来有望な業界標準としてサイバーセキュリティを変革するか。

活用する Uncoder.IO、チームはSigmaルールを選択したセキュリティソリューションの形式に瞬時に変換できます。あるいは、コマンドラインインターフェースを利用して、Sigmaルールを選択された言語形式に変換できます SIGMAC ツールを介して。

以下は、特権昇格戦術(TA0004)に対処するための推奨Sigmaルールです:

動作ルール: Windows デバッグ特権が割り当てられる

SeDebugPrivilegeは、Windows上で敵がシステムプロセスをデバッグしてローカルシステムアカウント(Windowsのroot相当)に昇格できる権限です。このルールは、SeDebugPrivilegeが割り当てられているアカウントを特定します。

エクスプロイトルール: 任意のファイルを上書きすることでDirty Pipe特権昇格の可能性 [CVE-2022-0847](auditd経由)

CVE-2022-0847(Dirty Pipe)は、非rootユーザーが任意のターゲットファイルのデータを書き換えることを可能にする脆弱性です。このルールは、probableなエクスプロイト試行を特定するためにauditdのシステムコールイベントを活用します。

ツールルール: AdvancedRun実行パターンの可能性(cmdline経由)

AdvancedRunは、ソフトウェア開発者Nir Soferによって提供されるフリーウェアツールです。このツールは、ローカル管理者からシステム特権への昇格のために脅威アクターによって使用されてきました。

クラウドルール: Azure API権限の悪用可能性(azuread経由)

Azureアプリは「AppRoleAssignment.ReadWrite.All」アプリロールを付与されることが可能です。この権限により、アプリはAPI権限を自身に与え、ユーザーロールをグローバル管理者に変更することも可能です。このルールは、機密アプリロール権限が付与されるアプリを特定します。

特権昇格の検出:最も一般的なログソース

SOC Primeのプラットフォームで利用可能なSigmaルールは、組織の環境に合わせたログソースをカバーします。特権昇格を検出するために一般的に必要とされる5つのログソースを以下に示します。

プロセス作成

以下は、最も一般的なプロセス作成ログソースです:

-

Windows セキュリティログ

- 4688、コマンドラインの詳細が含まれていることを確認

-

Windows および Linux用のSysmon

- イベントID 1

-

Linux Auditd ログ

- execve イベントタイプ

-

エンドポイント検出&応答(EDR)| 拡張検出&応答(XDR)

- 一部のEDRサービスは、受動的または強化されたプロセス作成イベントを提供しません。

サービス作成 and スケジュールされタスク 作成データソース

敵は特権昇格のためにサービスやタスクを作成することが一般的です。サービスはシステム特権で実行され、スケジュールされたタスクは管理者によって作成されることができます。スケジュールされたタスクは通常、SYSTEMとして実行され、短時間で削除されます。

以下は、一般的なサービスおよびスケジュールされたタスク作成データソースです:

-

Windows セキュリティログ

- 7045

- 4698

-

エンドポイント検出&応答(EDR)| 拡張検出&応答(XDR)

- 一部のEDRサービスは、受動的または強化された スケジュールされたタスク / サービス作成イベントを提供しません

ネイティブクラウドのアイデンティティとアクセス管理ログ(IAM)

ユーザーロールが変更されると、クラウドプロバイダーは通常、アイデンティティとアクセス管理ログでこれらの変更をログに記録します。たとえば、Google Cloud Providerは、IAMログをCloud Audit Logsに含めます。

ネイティブ クラウド アクティビティログ

ユーザーがクラウドリソースにアクセスまたは変更すると、監査ログが一般的に作成されアクセスを示します。たとえば、AWSはCloudTrailログを提供し、Microsoft — AzureActivityログを提供します。適切なアクティビティログは、セキュリティ実務者が機密リソースへのアクセスを監査するのに役立ちます。

Linux Auditd Logs および/または同等のEDR/XDRログ

rootアカウントからのアクティビティを監視 auditd またはEDR / XDRが提供する同等の機能を使用。

SOC Primeは、チームが増大する攻撃量に対応するために協力的な専門知識を生み出す2つの主要なソースから主に生成された検出を管理しています。SOC Primeの社内のコンテンツ開発者チームと脅威バウンティプログラムの研究者、 Emir Erdogan, Osman Demir, Nattatorn Chuensangarun、および Sittikorn Sangrattanapitakは、特に特権昇格の戦術に対応する検出コンテンツの配信に貢献しています。

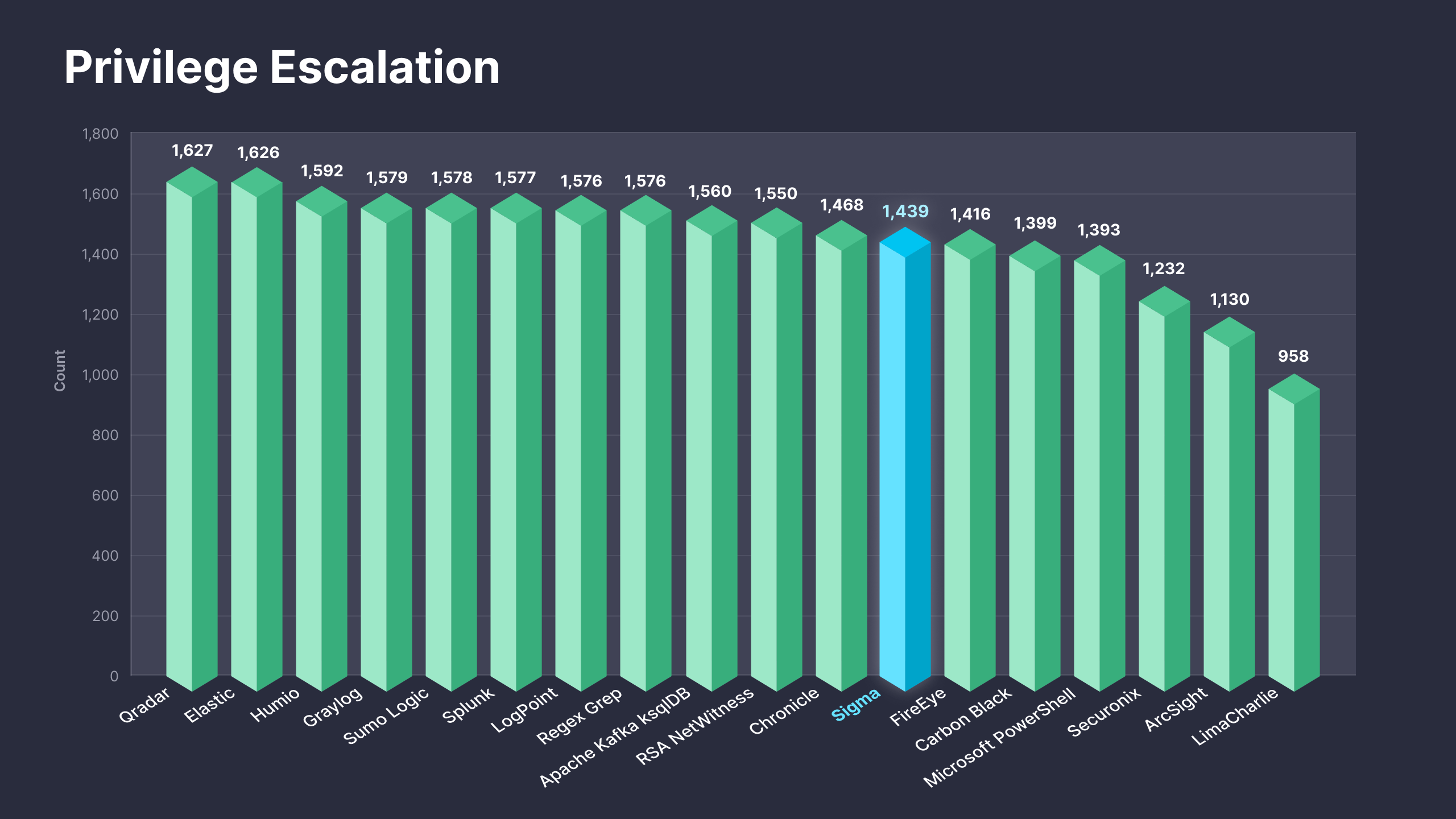

図1. 特権昇格戦術(TA0004)に対応するSigmaルールと25以上のサポートプラットフォームへの変換

新たにリリースされた オンデマンドサブスクリプション サブスクリプションは、組織固有の脅威プロファイルにマッチする検出コンテンツに直接アクセスできるようにすることで、セキュリティ実務者がSOC Primeのプラットフォームから即座に価値を引き出せるように設計されています。これらのサブスクリプションの一環として、特権昇格の戦術に対応する1,400以上のSigmaベースの検出ルールに即時アクセスでき、25以上のSIEM & XDR形式への変換が利用可能です。詳細は https://my.socprime.com/pricing/.