2024年8月28日、FBI、国防総省、CISAは、イラン関連の敵対者による作戦の急増についてサイバーセキュリティの専門家に警告する合同勧告を発表しました。これらのアクターは、ますます ランサムウェア ギャングと協力して、教育、金融、医療、州機関、防衛産業セクターを標的にしています。Pioneer Kittenとして知られる国家支援のハッキング集団は、標的組織のネットワークに侵入しアクセスを得ようとしており、ランサムウェア攻撃を実行するためにランサムウェアのオペレーターと提携しようとしています。注目すべきは、ほとんどの作戦が特定のn-day脆弱性を持つインターネット対応資産の悪用から始まることです。

Pioneer Kitten攻撃の検出

国家支援のハッキング集団は近年増加しています。この傾向は、攻撃者のツールキットの範囲と洗練度の増加により、サイバー防御者にとってますます脅威となっています。イランのAPTグループは、2024年第1四半期に最も活発な集団の一つであり、中国、北朝鮮、ロシアのアクターとトップを競っています。

最近のサイバースパイ活動は、 AA24-241A CISA勧告 によって、現在、米国や中東の組織から機密データを盗み出すためにランサムウェアのオペレーターと提携しているPioneer Kitten(別名Fox Kitten、UNC757、Parisite、RUBIDIUM、Lemon Sandstorm)に対する防御を強化するようサイバーセキュリティの専門家に促しています。 SOC Primeプラットフォーム による集合的なサイバー防御は、関連する悪意のある活動を特定するためのSigmaルールのコレクションを提供し、高度な脅威検出およびハンティングソリューションと組み合わせて脅威調査を円滑にします。

下の 検出を探索 ボタンを押すと、AA24-241A CISA勧告で説明されたPioneer KittenのTTPに対応するカスタマイズされた検出スタックにすぐにアクセスできます。すべてのルールは30以上のSIEM、EDR、Data Lake技術と互換性があり、 MITRE ATT&CK®フレームワークにマッピングされています。また、ルールには、 脅威インテル の参照、攻撃タイムライン、および推奨事項を含む広範なメタデータが付加されています。

Pioneer Kitten APTに関連したTTPへの対応のためのさらなるルールを求めるサイバー防御者は、 Threat Detection Marketplace で、グループ識別子に基づくカスタムタグ「Pioneer Kitten」や「Fox Kitten」や「UNC757」や「Parisite」や「RUBIDIUM」や「Lemon Sandstorm」を使用して検索することができます。

Pioneer Kittenハッカーが初期アクセスのために既知の脆弱性セットを悪用していることが観察されているため、セキュリティの専門家は、以下のリンクを使用して、特定の脆弱性の悪用試行に対処するSigmaルールの専用コレクションにアクセスすることができます。

CVE-2024-24919悪用試行を検出するためのSigmaルール

CVE-2024-3400悪用試行を検出するためのSigmaルール

CVE-2019-19781悪用試行を検出するためのSigmaルール

CVE-2023-3519悪用試行を検出するためのSigmaルール

CVE-2022-1388悪用試行を検出するためのSigmaルール

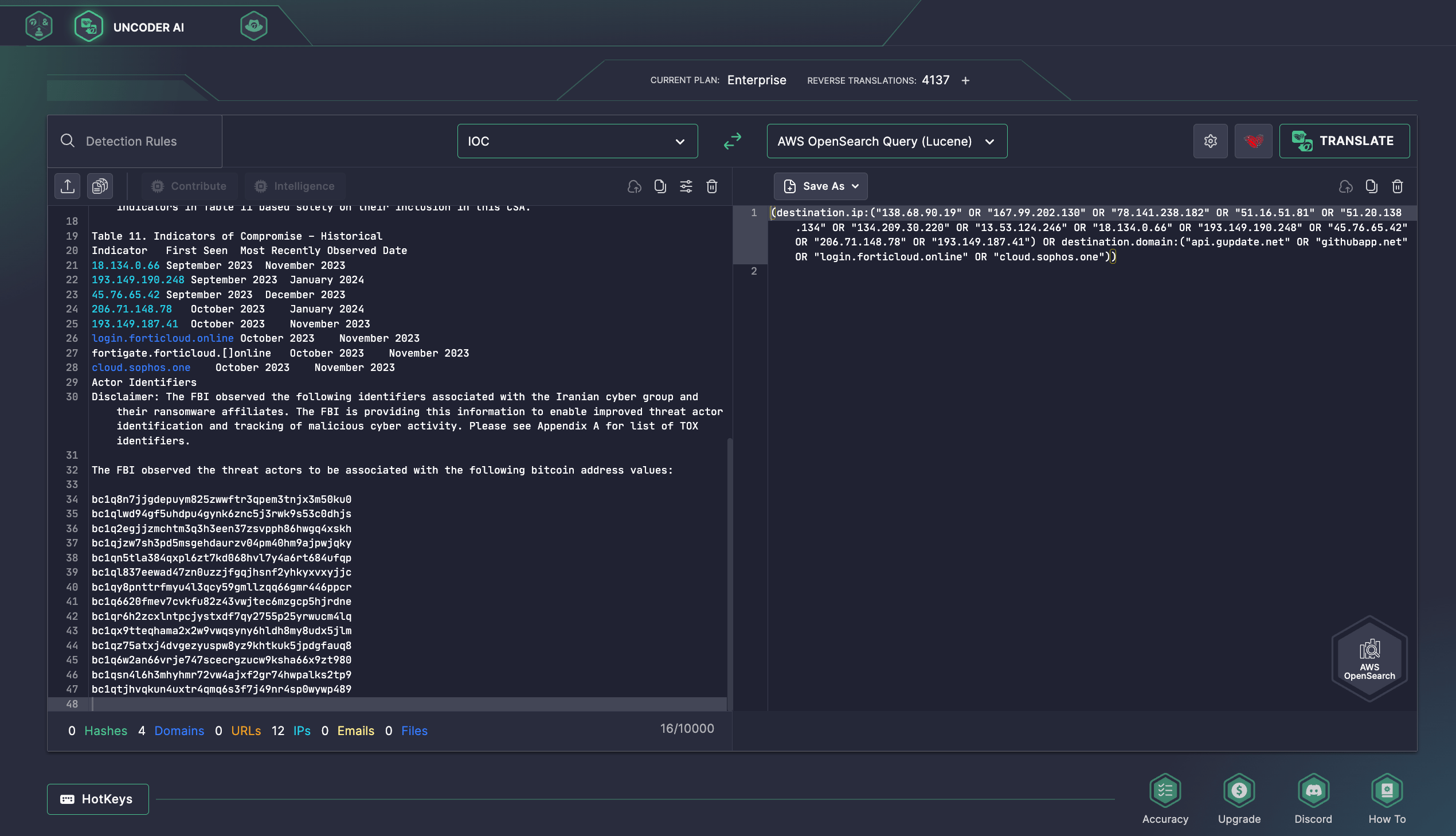

また、脅威調査を合理化するために、セキュリティ専門家は Uncoder AI、検出エンジニアリングにおける業界初のAI副操縦士を使用して、関連したアドバイザリに提供された侵害指標を即座に追跡することができます。Uncoder AIは、サイバー防御者がIOCを簡単に解釈し、カスタマイズされたハンティングクエリを生成することを可能にします。これらのクエリは、すぐに実行するために、好みのSIEMまたはEDRシステムにシームレスに統合されます。

Pioneer Kitten攻撃解析

FBI、国防省サイバー犯罪センター(DC3)、CISAによる最新のセキュリティ勧告は、イラン国家支援アクターによって組織された大規模な攻撃作戦に関連するリスクの増加を防御側に通知しています。具体的には、 AA24-241A 警告は、2017年以降、米国の組織に焦点を当てたPioneer Kittenグループの活動を詳細に述べ、民間部門で複数の名前、例えばFox Kitten、UNC757、Parisite、RUBIDIUM、Lemon Sandstormとして認識されています。イラン政府(GOI)に直接リンクされているこのグループは、自らを「xplfinder」または「Br0k3r」と称することがよくあります。

米国の連邦機関によると、Pioneer Kittenは、米国、イスラエル、アゼルバイジャン、アラブ首長国連邦の組織に対して攻撃を仕掛けるため、複数のランサムウェアギャングと協力しています。これらの作戦に関与しているイランのハッカーは、イラン内での所在地を意図的に隠し、ランサムウェアパートナーと相互作用する際には自らの国籍や出自について意図的にあいまいにしています。ランサムウェア活動とは別に、Pioneer Kittenグループは、イスラエルやアゼルバイジャンの組織から「機密技術データ」を盗むことに焦点を当てたより広範なキャンペーンを展開しています。

Pioneer Kittenグループは、NoEscape、Ransomhouse、 ALPHV(BlackCat)のような悪質なランサムウェアグループと直接協力していることが明らかになり、ランサムの分配のための暗号化作業を支援しています。彼らの役割はアクセスの提供にとどまらず、他のランサムウェアアフィリエイトと協力して被害者のネットワークをロックダウンし、恐喝戦略を計画しています。

FBIはこのグループを、2020年後半のPay2Key作戦などのハックアンドリークキャンペーンにリンクしました。このキャンペーンでは、以前に侵害された組織のクラウドインフラ上の.onionサイトを使用しました。データを盗んだ後、ソーシャルメディアで被害企業やメディアアウトレットをタグ付けしてそのデータを公開し、オンラインで漏洩しました。典型的なランサムウェア攻撃とは異なり、Pay2Keyはイスラエルのサイバーインフラの破壊を目的とした情報作戦であり、主に金銭的動機ではないように見えました。

GOI関連のアクターは、公開された資産上のリモート外部サービスの脆弱性を利用することで、被害者のネットワークへの初期アクセスを得ています。最新のキャンペーンでは、 CVE-2024-24919に関連した脆弱性について、Check Point Security Gatewaysを用いてIPアドレスをスキャンしていることが観察されています。2024年の中春には、 CVE-2024-3400 を初期アクセスのベクトルとして探していた可能性があります。さらに、Citrix Netscalerの欠陥や、 CVE-2019-19781、およびBIG-IP iControl RESTの脆弱性である (CVE-2022-1388).

も利用していたことが知られています。脆弱なインスタンスを悪用した後、Pioneer Kittenは、ログイン資格情報を取得し、ウェブシェルを展開し、システム所有者が脆弱性を修正した直後に追加のウェブシェルを設置し、ゼロトラストアプリケーションやその他のセキュリティポリシーを操作して検出を回避し、悪意のあるスケジュールされたタスクを作成し、バックドアをインストールするなど、いくつかの手法を使用して妥協したネットワークに対する持続性と制御を維持します。

また、実行、特権昇格、および防御回避のための一連の敵対者手法を適用しており、Citrix Netscalerのようなデバイスからの妥協した資格情報を再利用して他のアプリにアクセスし、管理者の資格情報を悪用し、セキュリティ保護ソフトウェアを無効にしてマルウェア分析を回避し、攻撃目的のために悪意のある管理者アカウントを使用します。さらに、被害を受けたデバイスでシステムレジストリハイブおよびネットワークファイアウォールの構成をエクスポートし、ユーザーデータとネットワークデータの両方を流出させます。コマンドアンドコントロールのために、バックアップリモートアクセスとしてAnyDeskユーティリティに依存し、LigoloまたはNGROKトンネリングツールを利用してアウトバウンド接続を確立します。

Pioneer Kitten攻撃のリスクを最小限に抑えるために、防御者はグループによって武器化されたCVEに対してパッチを適用し、脆弱性の悪用があった場合には盗まれた資格情報と足場を調査し、特定のユーザー名や敵対者のツールキットからの特定のツールの使用などの特有の悪意のある活動を確認し、アウトバウンド要求を監視することが推奨されています。 SOC PrimeのAttack Detective は、包括的な脅威の可視性を獲得し、検出カバレッジを改善し、アラートの低ノイズで高品質のルールへのアクセスを得て、自動化された脅威ハンティングを可能にすることで、組織のサイバーセキュリティ構造をリスク最適化するのに役立ちます。