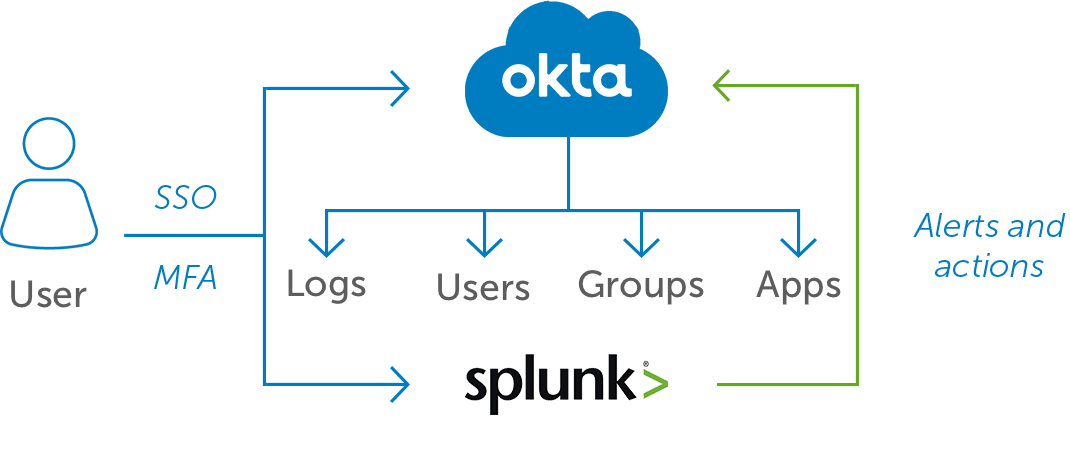

今日の急速に進化するテクノロジーの世界では、組織は膨大なデータを「どのように処理するか」と「どのように保護するか」という2つの大きな課題に直面しています。ここで役立つのがSplunkです。このSIEMは、企業がログファイルを収集、分析、監視するのを支援します。信頼できる情報を企業に提供するため、今や不可欠な存在となっています。同時に、Oktaは人気のあるアイデンティティおよびアクセス管理(IAM)ソリューションです。

SplunkとOktaを統合することで、ユーザー認証、監査ログ、アクセス制御を合理化することができます。そのため、SplunkとOktaは、組織のシステムやアプリケーションのセキュリティと可視性を大幅に向上させる2つの強力なツールです。今日は、OktaでSplunkをセットアップする際のメリットと手順を見ていきましょう。

によると Okta, Okta Splunk統合を利用することで、以下のメリットを享受できます。

出典: Okta

Okta & Splunk 統合: ステップバイステップガイド

OktaでSplunkを設定するには、いくつかの重要なステップが必要です。ここにその手順を示します。開始する前に、Okta統合を設定するための管理アクセス権を持つ有効なSplunkアカウントを持っていることを確認してください。

ステップ1: SplunkアプリのOktaへの追加

開始するには、 Okta Splunk統合 プロセスのために、まずSplunkアプリをOktaに追加する必要があります。Splunkアプリは、OktaとSplunk間でデータ転送を可能にする「コネクタ」です。SplunkアプリをOktaに手動で追加するには、以下の手順に従ってください。

- Okta管理アカウントにログインし、 Okta 管理ダッシュボード.

- に移動します。 アプリケーション タブをクリックし、 アプリカタログを参照.

- します。 新しいアプリを作成.

- を選び、 Add をクリックして アプリケーションラベル (例:「Splunk 1」などのアプリケーション名)を入力し、Splunk URLを挿入します。

- を選び、 次に 進むには、今度はOkta SLOを設定する時です。

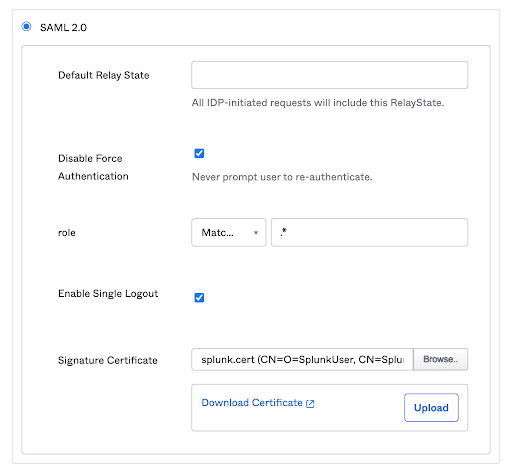

ステップ2: Okta シングルログアウト (SLO) の設定

ここで、Okta シングルログアウト (SLO) を設定します。これにより、Oktaおよび他のアプリケーションから一度にログアウトすることができます。SLOの有効化は、ログアウトプロセスを開始すると、OktaとSplunkの両方から安全にログアウトされることを保証するため重要です。Okta SLOを設定するには以下の手順をご覧ください。

- Okta内のSplunkアプリにアクセスし、 サインオン タブに移動します。

- を有効にします シングルログアウト オプションと splunk.cert ファイルを 署名証明書 フィールドに追加します。

- 設定変更を保存します。

ステップ3: OktaのメタデータでSplunkを構成する

Splunkインスタンスに切り替える前に、Oktaアプリケーション設定で以下のことを行います。

- タブに移動します。 サインオン タブへ。

- に移動します。 セットアップ手順を表示する ボタンをクリックします。

- このページを開いたままにしておいてください。Splunkを設定するために必要な情報が含まれています。

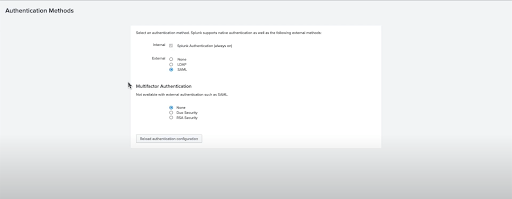

そして、Splunkインスタンスを設定してSAML SSOを設定します。

- Splunkインスタンスにアクセスし、管理者としてログインします。

- 設定メニューに 移動し、選択します SAMLシングルサインオン SAMLを設定.

- を選び、 その後、XMLファイルをアップロードしてアイデンティティプロバイダ(IdP)メタデータを指定する必要があります。.

- Then, you would need to specify the identity provider (IdP) metadata by uploading an XML file.

- 次に、すべてのフィールドは自動的に入力されているはずです。以下の詳細が正しいことを確認してください。そうでない場合は、Oktaのセットアップ手順から入力してください。

- エンティティID(これを splunk-companyname).

- シングルサインオン(SSO)およびシングルログアウト(SLO) – これらのリンクは同じですが、 /sso/saml or /slo/saml URLの末尾が異なります。

- IdP証明書パス。

- 設定を保存します。

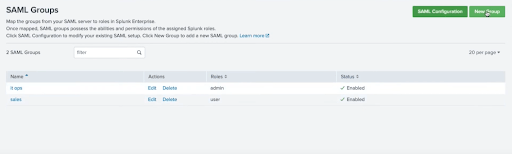

ステップ4: OktaグループをSplunkロールにマッピングする

OktaグループをSplunkロールにマッピングすることで、Oktaグループに基づいてSplunk内で効果的なアクセス制御を確保できます。このマッピングを構成することで、ユーザーがOktaを通じて認証されると、自動的に適切なロールがユーザーに割り当てられます。OktaグループをSplunkロールにマッピングする手順は以下です。

- Splunkアプリで、既にSAMLを認証方法として選択している場合、 SAMLグループの.

- アクセスが可能です。 新しいグループをクリックした場合、グループ名と対応するSplunkロール(例:管理者)を割り当てることができます。

- ログイン時に、SAMLユーザーはSplunkに追加されます。ユーザーのデータ(メールと名前)は、SAML属性としてOktaからSplunkに送信されます。

- この方法では、ユーザーはSplunkアカウントを使用してOktasemalesslyからSplunkにログインし、追加されるグループに応じてSplunkロールもマッピングされます。

ユーザーがOktaグループに追加または削除されると、Splunkでのアクセス権が自動的に調整されます。これにより、両システム間で一貫したアクセス制御を維持することで、組織は セキュリティを強化し 全体的なシステム効率を向上させることができます。

ステップ5: 追加のセキュリティ機能を有効にする(オプション)

組織の要件に応じて、多要素認証(MFA)やアダプティブアクセスポリシーなどの追加のセキュリティ機能を設定することができます。そのためには以下を行ってください。

- Okta管理コンソールに移動します。

- Splunkに移動し、 アプリケーション.

- に移動します。 サインオン タブに移動します。

- 下にスクロールして 移動し、選択します セクションへ。

- 利用可能なオプションから希望するMFA要素を選択して、Splunkアプリに対してMFAを有効にします。

組織内のユーザーにMFA設定を通知することを忘れないでください。追加のセキュリティ対策について説明し、設定方法と使用方法を説明してください。

ステップ6: 監視および維持

どのようなソリューションでも、メンテナンスが重要です。 Splunk Okta統合 も例外ではありません。まず第一に、セキュリティの観点から確認してください。そのためには、ログとシステムパフォーマンスを監視します。最も簡単な手順として、次の要素を確認します。

- 疑わしい活動、異常なパターン、一部の異常なログインなどをチェックします。

- 常にシステムのリソース使用率を検査することを忘れないでください。CPU、メモリ、およびディスクスペース使用率の高い値は、一部の脅威アクター活動の兆候である可能性があります。

重要な手順として、システムのバージョンアップとパッチを継続的に行い、可能性のある脆弱性やバグを回避します。そして最後に、設定に Splunk Okta統合 変更を加えた場合は、テストやトラブルシューティングを行ってください。

増え続けるサイバー脅威の状況において、進歩的な組織はサイバー防御能力を強化し、出現する脅威をタイムリーに検出する方法を模索しています。マルチテナントインフラの管理と分散したソースからの大量のデータ解析は、SIEMまたはEDR技術スタックを異種運用する組織にとって、特にSaaSチームの時間と労力を必要とすることが多いです。SOC Prime Platform for collective cyber defenseは、多言語対応の簡略化された検出コンテンツ翻訳を28のSIEM、EDR、およびXDR技術に対して可能にすることで、実行可能なソリューションを提供します。Splunkを含め。

SOC Prime Platformに サインアップし 世界最大の脅威検出マーケットプレイスで利用可能な12,000以上のSplunkアラートとクエリを最大限に活用し、強化されたインテリジェンスの力を借りて、SigmaルールをSplunk形式に即座に変換します。 Uncoder AI.

Splunkクライアントは、SOC Prime CCM App for Splunkを利用して、SOC Prime PlatformからクラウドまたはオンプレミスのSplunkインスタンスへ、常に新しいルールとルール更新をストリームすることも可能です。このアプリは Splunkbase.