AIの採用は急速に進んでおり、パイロットプロジェクトからインフラストラクチャレベルの日常業務への移行が進んでいます。予算の曲線はその変化を反映しています。ガートナー は予測しています 世界のAI支出が2026年に2.52兆ドルに達し、前年比44%の増加となると予想されています。同時に、AIサイバーセキュリティ支出は2026年に90%以上増加すると予想されており、AIがビジネスオペレーションに深く浸透するほど、攻撃面が拡大する明確なシグナルです。

組織がLLMを運用する際、真の課題は応答の質から安全な実行へとシフトします。モデルが何をするべきかを説明するだけではもはや十分ではありません。多くの環境で、価値はアクションを実行し、適切なコンテキストを引き出し、作業が行われるシステムと対話することにあります。これには、コードリポジトリ、チケッティングプラットフォーム、SaaSツール、データベース、内部サービスが含まれます。

モデルコンテキストプロトコル以前は、ツールの統合は、各デバイスに異なるカスタムケーブルを作成するようなものであり、さらに、それぞれのLLMベンダーが少しずつ異なるプラグを使用していることに気づきました。MCPはコネクタとメッセージ形式を標準化することで、ツールは一度限りの能力公開で済み、複数のモデルが一貫してそれを利用できます。その結果、開発が迅速になり、カスタマイズされた統合が減少し、エコシステム全体に採用が広がるにつれて長期的な保守が軽減されます。

この変化は、サイバーセキュリティを重視したAIアシスタントで既に見られます。例えば、 SOC PrimeのUncoder AI は、 MCPツール によって、LLMをコンテキストに精通したサイバーセキュリティのコパイロットに変え、より容易な統合、ベンダーのフレキシビリティ、事前に構築された接続、より制御されたデータ取り扱いをサポートします。たとえば、MCPは、Threat Detection Marketplace全体でセマンティック検索を行い、特定のログソースや脅威タイプに関するルールを迅速に見つけ出し、手動検索時間を削減します。これらすべては プライバシーとセキュリティ を中核に提供されています。

しかし、一般的に言えば、MCPがエージェントとクリティカルシステム間の共通の経路になると、すべてのサーバ、コネクタ、および権限範囲がセキュリティに関連してきます。過剰に広いトークン、弱い隔離、そして不完全な監査トレイルは、利便性をデータ露出、意図しないアクション、またはラテラルムーブメントに変える可能性があります。

このガイドは、まずMCPの動作を説明し、その後、実際的なセキュリティリスクと軽減策に焦点を当てます。

MCPとは何か?

それが Anthropicによってリリースおよびオープンソース化されて以来 2024年11月に、モデルコンテキストプロトコルは、AIエージェントとそれが依存するツール、API、データ間の接続層として急速に注目を集めています。

MCPは、基本的には、一貫性と制御された方法でLLM駆動のアプリケーションが外部システムと通信するための標準化された方法です。トレーニング時の静的な知識を超えて、承認されたインターフェースを通じて新しいコンテキストを取得し、アクションを実行することで、AIアシスタントをより正確で役立つものに進化させます。その結果、AIエージェントは実際の運用データと連携して作業することができ、より正確で役立つものになります。

主な構成要素

Model Context Protocol(MCP)のアーキテクチャは、LLM が外部機能を検出し、適切なコンテキストを取得し、接続されたシステムと構造化されたリクエストおよびレスポンスをやり取りする方法を調整する、シンプルな一連のブロックを中心に構築されています。

- MCPホスト。LLMが実行される環境。例としては、AI駆動のIDEや製品に埋め込まれた会話インターフェースなどがあります。ホストはユーザーセッションを管理し、外部のコンテキストやアクションが必要かどうかを決定します。

- MCPクライアント。プロトコル通信を処理するホスト内のコンポーネント。MCPサーバを発見し、利用可能な能力に関するメタデータを要求し、モデルの意図を構造化されたリクエストに変換します。また、レスポンスをホストに戻し、アプリケーションが利用できる形式にします。

-

MCPサーバ。 コンテキストと能力を提供する外部サービス。内部データソース、SaaSプラットフォーム、専門的なセキュリティツール、または専有のワークフローにアクセスできます。ここで、組織はシステム固有の認証、データフィルタリング、および運用ガードレールを通常施行します。

レイヤー

- データレイヤー。 この内部レイヤーはJSON-RPCプロトコルに基づいており、クライアントとサーバ間の通信を処理します。ライフサイクル管理と、MCPが公開するツール、リソース、プロンプト、通知などのコアプリミティブをカバーします。

-

トランスポートレイヤー。 この外部レイヤーは、クライアントとサーバ間でメッセージがどのように実際に移動するかを定義します。トランスポート固有の接続セットアップ、メッセージフレーミング、認証など、通信メカニズムとチャネルを具体化します。

概念的には、データレイヤーが契約とセマンティクスを提供し、トランスポートレイヤーが安全な交換のための接続性と施行経路を提供します。

MCPはどのように機能するのですか?

MCPは、LLMとエージェントが使用する予定の外部システムの間に置かれます。モデルにデータベース、SaaSアプリ、または内部サービスへの直接アクセスを与える代わりに、MCPは承認された能力をツールとして公開し、それを呼び出す標準的な方法を提供します。LLMはリクエストを理解し、次に何をするかを決定することに集中します。MCPはツールの発見、実行、結果を予測可能な形式で返します。

典型的なフローは以下のようになります:

- ユーザーが質問をしたり、タスクを与えたりします。 プロンプトがAIアプリケーション、つまりMCPホストに到着します。

- ツールの発見。 MCPクライアントは、セッションで利用可能なツールを確認するために、1つ以上のMCPサーバを確認します。

- コンテキストの注入。 MCPはプロンプトに関連するツールの詳細を追加し、LLMが使用可能なツールとその呼び出し方法を認識するようにします。

- ツール呼び出しの生成。 LLMは構造化されたツールリクエスト、基本的にはパラメータを持つ関数呼び出しを作成します。

- 下流のサービスでの実行。 MCPサーバはリクエストを受け取り、ターゲットシステムに対してそれを実行します。通常はRESTのようなAPIを通してです。

-

結果が返され、使用されます。 出力がAIアプリケーションに戻ります。LLMはそれを使用して別の呼び出しを行うか、最終的な回答を作成します。

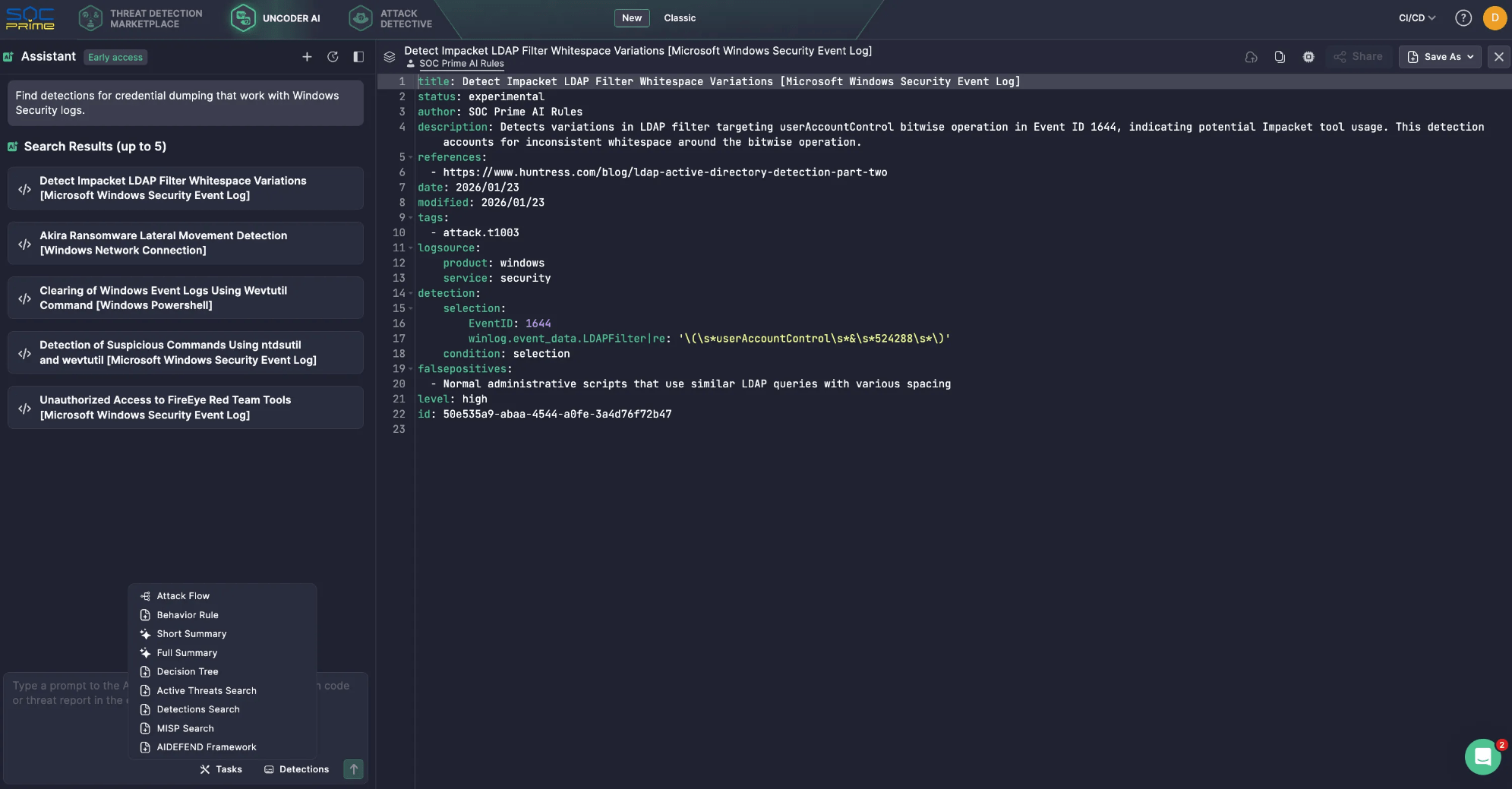

その手順は次のように単純化できます: Uncoder AIでの例。あなたはこう訊ねます:「Windowsセキュリティログで動作する資格情報ダンピングの検出を見つけてください。”

- LLMは、自身の知識だけでなく、検出ライブラリへのアクセスが必要であると認識します。

- MCPを通じて、Uncoder AIはSOC PrimeのThreat Detection Marketplaceに接続された関連する検出検索ツールを呼び出します。

- MCPサーバは検索を実行し、一致する検出の短いリストを返します。

- その後、Uncoder AIは結果をレビューし、検出ルールのきれいなショートリストを5つ返答します。

MCP のリスクと脆弱性

モデルコンテキストプロトコルは、LLMがツール、API、および運用データに接続することで実行できる機能を拡張します。その能力は価値ですが、リスクでもあります。一度アシスタントが内部コンテキストを取得し、接続されたサービスを通じてアクションをトリガーできるようになると、MCPは制御プレーンの一部になります。セキュリティの姿勢はもはやモデルだけで定義されるわけではなく、信頼するサーバ、許可する権限、およびツールの使用に対するガードレールによって定義されます。

主要なMCPセキュリティの考慮事項

MCPサーバは、ホストと潜在的に信頼できないまたは危険な外部システムとの間の接着剤として機能します。露出を理解するには、サーバの境界に存在するもの、どのLLMホストとクライアントがそれを呼び出しているか、サーバがどのように構成されているか、どのサードパーティサーバが有効になっているか、モデルが実際にどのツールを呼び出すことができるかを把握する必要があります。

- 誤解された代理問題。 MCPサーバがユーザー以上の広範な権限で行動できる場合、ユーザーがトリガーすべきではないアクションを実行する可能性があります。セキュアなパターンは、サーバがユーザーを代行して、明示的な同意と最低権限のスコープで行動することであり、広範なサービスアイデンティティではないことです。

- トークンのパススルー。 適切な検証なしでクライアントトークンを下流のAPIに渡すことは、信頼境界を破り、オーディエンス制御を無効にする可能性があります。MCPガイダンスは、これを高リスクのアンチパターンと見なし、承認を曖昧にし、監査を困難にするため、このパススルーを禁止しています。

- セッションハイジャックとイベントインジェクション。 ステートフルな接続は、セッション識別子が盗まれたり、リプレイされたり、攻撃者によって再開されたりする場合に悪用される可能性があります。ツールの呼び出しが一連のシーケンスとなるため、安全なセッションハンドリングが重要です。攻撃者はそのチェーンの最も弱いリンクを狙います。

- ローカルMCPサーバのコンプロマイズ。 ローカルサーバ は強力ですが、その力には両刃があります。リスクには、信頼できないコードの実行、安全でないスタートアップ動作、および別のサイトまたはプロセスがアクセスできる形でローカルサービスを公開することが含まれます。ローカルデプロイメントには、サンドボックス化、厳しいバインディング、安全なデフォルトが必要です。

-

スコープ最小化の失敗。 過剰に広いスコープは影響範囲を拡大し、ガバナンスを弱体化させます。仕様では、多くの操作に単一のスコープを過負荷にしたり、過剰なスコープサポートを広告したりするようなスコープ設計の落とし穴を強調しています。最小権限スコープと読み取りおよび書き込み機能の明確な分離は必須です。

多くのMCPリスクは、よく知られたセキュリティの基本に対応しているため、MCPサーバは他の統合面と同様に扱われるべきです。組織はサプライチェーンのコントロールを適用し、コードと依存関係をスキャンし、バージョンを固定し、リリース前に変更をレビューする必要があります。また、強力な認証と承認、レートリミット、安全なデフォルトでエンドポイントを強化することが重要です。これらのプラクティスは、予防可能な失敗の大きな部分を排除します。

MCPの仕様は セキュリティのベストプラクティスのリストを提供しており、一般的な攻撃パターンと、MCPのホスト、クライアント、サーバを構築または運用する際に適用できる実践的な対策を示しています。

トップMCPセキュリティリスク

リストを実行可能にするためには、MCPの脅威を防御者が現実展開で見る最も一般的なリスクパターンにグループ化することが助けになります。

プロンプトインジェクション

攻撃者は、アシスタントを安全でないツールの使用や機密データの開示に駆り立てる入力を作成します。

緩和のヒント:ツールアクセスを制限し、呼び出しポリシーを施行し、異常なパターンを監視します。

間接的プロンプトインジェクション

敵対的な指示は取得されたコンテンツを通じて到着し、信頼された意図として扱われることがあります。

緩和のヒント:信頼されないコンテンツを隔離し、それを消毒し、外部データに見つかった指示に基づいてツールが呼び出されるのを防ぎます。

ツールポイズニング

ツールの説明、パラメータ、またはデフォルトが操作され、モデルの決定を誘導する可能性があります。

緩和のヒント:ツールメタデータを信頼されない入力として扱い、ツール定義をコードのようにレビューし、アップデート前に整合性チェックを要求します。

ツールシャドウイングとツールネームコリジョン

似たようなツールが正当なものに成りすまし、リクエストを捕える可能性があります。

緩和のヒント:承認されたサーバとツールの許可リストを維持し、ツールのアイデンティティを確認できない場合は閉じて失敗するようにします。

誤解された代理の認証失敗

サーバがユーザーに結びついた許可を使用せずに、自身の広範な権限でアクションを実行する可能性があります。

緩和のヒント:明示的な同意を使用し、ユーザーに結びついたスコープを施行し、MCP認証ガイダンスに従ってトークンを検証します。

トークンパススルーと弱いトークン検証

トークンの転送や適切なオーディエンス検証なしでトークンを受け入れることは、認可を損ないかねません。

緩和のヒント:パススルーを禁止し、トークンのオーディエンスを検証し、HTTPトランスポートのために定義されたOAuthベースのフローに従います。

セッションハイジャック

攻撃者が再開可能なセッションや盗まれた識別子を悪用してイベントを注入したり、クライアントを偽装したりすることがあります。

緩和のヒント:セッションを厳密にバインドし、識別子を回転させ、タイムアウトを適用し、再開と異常をログに記録します。

ローカルサーバのコンプロマイズ

ローカルMCPサーバを活用して、ファイルにアクセスしたり、コマンドを実行したり、他のリソースに移行したりすることが可能で、適切に分離されていない場合があります。

緩和のヒント:ローカルサーバをサンドボックス化し、OSの権限を最小化し、ファイルシステムアクセスを制限し、必要以上にローカルサービスを公開しないようにします。

過度なスコープと権限の肥大

幅広いスコープは意図しないアクセスを生み出し、権限は時間とともに累積する傾向があります。

緩和のヒント:読み取りと書き込みツールを分割し、スコープを定期的にレビューし、スコープセットを最小かつタスクに特化させます。

監査可能性の欠如と弱いインシデント対応

プロンプト、ツール呼び出し、トークン、下流のアクションを関連付けることができなければ、調査は推測に頼ることになります。

緩和のヒント:ログを一元化し、コリレーションIDを添付し、SIEMフレンドリーな形式でツール呼び出しの意図、パラメータ、結果を記録します。

実践的な要点は、MCPを高影響の統合レイヤとして保護することです。ツールの出力を信頼されないものとして取り扱い、権限を最小限に抑え、強力なアイデンティティおよび承認を強制し、監査が容易でプロンプトをツール呼び出しと下流のアクションに関連付けることができるモニタリングに投資することです。

SOC Primeは、顧客を保護し、SOC PrimeプラットフォームとAI対応機能の信頼性のある運用を確保するために、確立されたセキュリティとプライバシーのベストプラクティスに従います。SOC Primeチームは、「 AI/DRバスティオン」と呼ばれる、悪意のあるプロンプト、インジェクション攻撃、有害なコンテンツを保護するために設計された包括的なGenAI保護システムも作成し、オープンソース化しました。このシステムは、GenAIアプリケーションに到達する前にユーザー入力を順次分析および分類する多様な検出エンジンを備えています。

さらに、SOC Prime Platformは、「 AIDEFEND (人工知能防御フレームワーク)」との統合をサポートしており、新たなAI/MLの脅威に対する防御的な対策のオープンでAIに焦点を当てた知識ベースです。支援を受けた Uncoder AI際、 AIDEFENDネイティブMCP はこの知識を即座に応用可能にします。セキュリティ専門家は、特定の脅威に対する防御を求めたり、詳細な技法ガイダンスを引き出したり、迅速なチェックリストを生成したり、安全なコードスニペットを引き出して、研究の手間を軽減しながらコントロールを実装することができます。

MCP セキュリティの将来はどうなるのでしょうか?

MCPに関するセキュリティの懸念は妥当ですが、標準化はコントロールを改善するための大きな機会でもあります。MCPの採用が進むにつれて、組織はツール使用全体で同じポリシーと監視を適用できる一貫したセキュリティ表面を得ることができ、各モデルおよび下流システムごとの異なるカスタム統合を保護する代わりに一貫したセキュリティを提供できます。

将来を見据えると、MCPのセキュリティは以下のような予測可能な方向で成熟するでしょう。

- MCPのビルディングブロックをセキュアにします。 MCPのセキュリティは、エージェントが何をすることができるかを定義するプロトコルの基本要素にますます焦点を当てるでしょう。ツールは実行可能な関数であり、厳しい権限と実行可能な時の明確なルールを必要とします。リソースはデータコンテナとして機能し、漏洩やポイズニングを減らすためのアクセスコントロールと検証が必要です。プロンプトは行動に影響を与えるため、AI/DRバスティオンのような解決策で保護され、インジェクションや不正な改変を防止する必要があります。

- リモートMCPのアイデンティティを必須とする。 ネットワーク化されたMCPサーバに対して、認証は基本的な要件として扱われるべきです。チームは、誰が呼び出しているのか、何が許可されているのか、何の同意が与えられたのかを答える明確なアイデンティティモデルが必要です。これは、仕様で強調されている一般的な失敗、たとえば誤解された代理行動やリスクのあるトークン処理パターンを防止するのにも役立ちます。

- 完全なコンテキストを使用してポリシーを施行します。 許可リストは役立ちますが、エージェントのワークフローにはより豊かなガードレールが必要です。プロンプト、ユーザー、選択されたツール、ツールのパラメータ、ターゲットシステムはすべて、何が許可されているかに影響を与えるべきです。そのコンテキストで、リスキーな操作を制限したり、機密データの取得を制限したり、安全でないパラメータパターンをブロックしたり、リスクレベルが高い場合に追加のチェックを要求できます。

- モニタリングをコアコントロールとして扱います。 エージェントが連鎖してアクションを実行するにつれ、調査はエンドツーエンドでの動作を追跡する能力に依存します。実践の基盤として、プロンプト、ツール選択、ツール入力、ツール出力、下流のリクエストを関連付けるロギングがあります。そのリンクがなければ、行動を監査したり、何かがうまくいかなかった場合に迅速に対応することが困難です。

- 高影響なアクションのために承認ゲートを追加します。 作成、修正、削除、支払い、または特権の昇格を行うアクションには、人間によるレビューが依然として重要です。成熟したMCPデプロイメントは、ユーザーまたはセキュリティワークフローがアクションを確認するまで実行を一時停止する明示的な承認ステップを追加します。これは、悪意のあるプロンプトや誤ったツール使用からの攻撃面を削減します。

- サーバを検証し、更新を管理します。 エコシステムが拡大するにつれて、信頼性と出所の確認が必須になります。組織はますます承認されたMCPサーバ、制御されたオンボーディング、および更新のための厳格な変更管理に依存するようになります。バージョンの固定、整合性チェック、および依存関係のスキャンが重要です。MCPサーバは実行可能なコードであり、ツールの動作は時間とともに変化する可能性があります。たとえインターフェースが安定して見えてもです。

-

基本を最前線に保ちます。 MCP固有のコントロールがあっても、最も一般的なセキュリティプラクティスは基本のままです。最小特権、明確なスコープ、安全なセッションハンドリング、強力な認証、強化されたエンドポイント、および完全な監査ログは、現実のリスクの大部分を排除します。MCPのセキュリティベストプラクティスリストを常設のチェックリストとして使用し、環境とリスク許容度に基づいてコントロールを追加します。

MCPがより多くのアシスタントやツールに普及するにつれて、セキュリティは役立つコパイロットと制御されない自動化エンジンの違いになります。最も安全なパスは簡単です:MCPを特権のあるインフラのように取り扱い、権限を厳格にし、すべてのツール呼び出しを可視化し、追跡可能にします。そうすることで、MCPは自信を持ってエージェントのワークフローをスケールでき、速度をリスクに変えることなく進むことができます。

FAQ

MCPサーバとは?

MCPサーバは、MCPホストとMCPクライアントと共にMCPアーキテクチャの構成要素として存在します。MCPサーバは、LLMが使用できるツールやリソースを公開することによって、AIアシスタントに承認された能力を付与します。MCPサーバは、コンテキスト、データ、またはアクションをLLMに提供し、SaaSアプリ、データベース、内部サービス、またはセキュリティツールといった下流システムへのアクセスを仲介します。言い換えれば、MCPサーバは、組織が認証、データフィルタリング、および運用ガードレールを適用できる制御されたゲートウェイです。

MCPサーバはどのように機能しますか?

MCPサーバはAIアプリケーション内のMCPクライアントの背後に位置しています。ユーザーがリクエストを送信すると、MCPクライアントは1つ以上のMCPサーバから利用可能なツールを発見し、関連するツールコンテキストをLLMに渡します。それからLLMは何をするべきかを決定し、パラメータを含む構造化されたツール呼び出しを生成します。MCPクライアントはそのツール呼び出しをMCPサーバに送り、MCPサーバは下流のシステムに対してそれを実行し、予測可能な形式で結果を返します。クライアントは結果をLLMに返し、LLMはさらにツール呼び出しを行うか、ユーザーへの最終的な応答を生成します。

MCPセキュリティフローとは何ですか?

MCPセキュリティフローは、モデルコンテキストプロトコルを安全に実装するために必要な制御、ベストプラクティス、およびアーキテクチャステップのセットです。それは、MCPサーバが広範なサービス権限を使用するのではなく、ユーザーを代行して行動するように、強固なアイデンティティ、同意、および最小特権スコープから始まります。それには、安全なトークン処理とセッション保護が含まれ、トークンのパススルー、セッションハイジャック、またはイベントインジェクションのリスクを軽減します。最終的には、ツールの許可リスト、入力および出力の検証、ローカルサーバの隔離、プロンプトをツールの呼び出しや下流のアクションに関連付ける中央集権的なロギングに依存します。調査とインシデント対応のために。