概要と分析、主要なデータソース、およびラテラルムーブメントを検出するための関連Sigmaルール

SOC Prime 世界最大かつ最も高度な協調的サイバー防御プラットフォームを運営しており、MITRE ATT&CK に基づく特定の敵対者の戦術、技術、サブ技術によって支えられた、脅威中心の検出コンテンツの選択を可能にします。® フレームワーク v.10。このブログ記事では、ラテラルムーブメントの定義、概要、分析についての洞察を提供し、この ATT&CK 戦術に取り組む Sigma ルールを探索します。

SOC Prime は最近、 オンデマンドサブスクリプション をリリースしました。これは、ラテラルムーブメント戦術 (TA0008) に対応するキュレーション済みの検出コンテンツへのアクセスを提供し、セキュリティ担当者が最も関連性のあるコンテンツのニーズに対応できるようにします。

ラテラルムーブメント (TA0008) とは何か?

敵対者には異なる目的がありますが、彼らは通常、重要なシステムの機密性、整合性、または可用性に影響を与えます。防御者にとって幸運なことに、彼らはそのような重要なシステムに簡単に到達できず、これらのシステムは多くの場合、(NAT化されたネットワーク、ファイアウォール、ゲートウェイ、VPN、アカウント管理による論理的に隔離されたものなど) 堅固な境界の背後に存在します。敵対者が被害者システム上で初期アクセスを得る (一般に足場を得ると呼ばれる) と、彼らはしばしば新たな脆弱性、弱点、誤配置の探索を行い、足場をさらに拡大します。このシステムから別のシステムへの移動行為が、サイバーセキュリティにおけるラテラルムーブメントとして知られています。これを達成する方法は数多くあります。MITRE ATT&CK フレームワークを活用して、これらの敵対者オペレーションはラテラルムーブメント「テクニック」と呼ばれます。

ラテラルムーブメント検出ルール

MITRE ATT&CK の戦術と技術に関しては、「すべてを解決する1つのルール」はありません。ラテラルムーブメントを検出するには、新しい技術、ツール、および実装が現れる度に対応する多くのルールとプロセスが必要です。

Sigma ルールは、Microsoft Sentinel、Humio、Elastic Stack、QRadar、Sumo Logic、Splunk、その他広く利用されているセキュリティソリューションを含むほとんどの SIEM / ログ分析プラットフォームに対応する検出です。Sigma 言語についての詳細は、 こちら を参照するか、Sigma リポジトリを GitHubでご覧ください。SOC Prime の Detection as Code プラットフォーム は、Sigma から 25+ の SIEM、EDR、および XDR フォーマットへのオンザフライ翻訳を提供します。あるいは、オンライン Sigma 翻訳エンジンの Uncoder.IOを利用するか、コマンドラインに精通しているならば、Sigma プロジェクトの SIGMAC (Sigma Converter) を使うことができます。

ここに、ラテラルムーブメントの検出を開始するのに役立つ高価値な Sigma ルールのいくつかを示します:

挙動ルール: 可能なラテラルムーブメント via WinRM (プロセス生成経由)

Windows Remote Management は、WinRM を構成したエンドポイント間を移動するための有効な資格情報を敵対者に提供します。WinRM を使用する最も一般的に悪用される Windows 機能は PSRemoting です。このルールは、リモートホスト上での WinRM による子プロセスの生成を識別します。

Log4j ラテラルムーブメント検出のためのエクスプロイトルール: Log4j RCE [CVE-2021-44228] ポストエクスプロイト検出パターン (Windows)

敵対者が初期アクセスを得ると、特にエクスプロイトの観点からその選択肢は大いに広がります。彼らは、おそらくエクスプロイトが必要な多くのシステムへの内部アクセスを有するでしょう。今日活用されているエクスプロイトの一つが、 Log4j で、CVE-2021-44228 として追跡されています。

ツールルール: 可能なラテラルムーブメント via PsExec または類似のツール (監査経由)

PsExec は、Windows 上のホストでコマンドをリモートで実行するために管理者により維持されるツールです。有効な資格情報を持つ敵対者は、PsExec を活用して同じことを行うことができます。このタイプの活動は、一般的に「土地を活用する」と呼ばれ、敵対者が環境内に既に存在するツールを利用します。

クラウドルール: 不審なユーザーエージェントとの接続 (office365 経由)

ラテラルムーブメントはクラウドシステムに影響を与えることもあります。多くの場合、クラウドテナント間の移動が信頼と委任を悪用されます。最近のクラウドに対する高プロファイルの攻撃は、 Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:53.0) Gecko/20100101 Firefox/53.0.のような、使用するライブラリが提供するデフォルトのユーザーエージェントを忘れて変更していない場合に関与しており、最も一般的には Python リクエスト.

ラテラルムーブメント検出:最も一般的なログソース

Sigma は、組織の環境に存在するデータソースに依存します。以下は、ラテラルムーブメントを検出するために一般的に必要とされる5つの共通ログソースです:

ネイティブ認証ログ

組織の環境の技術がログイン可能である場合、あなたの SIEM は結果の認証ログを持つべきです。

最も一般的な認証ログソースは以下のとおりです:

- Windows セキュリティイベントログ

- 4624

- 4625

- 4648

- 4768

- 4668

- Linux 認証ログ

- Azure サインインログ

- AWS CloudTrail サインインログ

プロセス生成

Windows、Linux、および OSX 上のプロセス生成は、ラテラルムーブメントに活用されているツール、行動、さらにはエクスプロイトに関する非常に貴重な洞察を提供します。ほとんどのケースで、ラテラルムーブメントはリモートプロセスが開始されることを伴います。

以下に、共通のプロセス生成ログソースをいくつか示します:

- Windows セキュリティログ

- 4688、コマンドラインの詳細が含まれていることを確認してください

- Windows および Linux 用の Sysmon

- イベント Id 1

- Linux Auditd ログ

- execve イベントタイプ

- エンドポイント検出&応答 (EDR) | 拡張検出と応答 (XDR)

- 一部の EDR サービスは、パッシブまたは強化プロセス生成イベントを提供しません。

サービス生成 and スケジュールされたタスク 生成データソース

敵対者が有効な管理者資格情報を使用してリモートサービスとスケジュールされたタスクを作成することは一般的です。

以下に、共通のサービスおよびスケジュールされたタスク生成ログソースをいくつか示します:

- Windows セキュリティログ

- 7045

- 4698

- エンドポイント検出&応答 (EDR) | 拡張検出と応答 (XDR)

- 一部の EDR サービスは、パッシブまたは強化されたスケジュールタスク/サービス生成イベントを提供しません。

ネットワーク分析

ほぼすべてのラテラルムーブメント手法にはネットワークコンポーネントが含まれています。したがって、環境内でネットワークトラフィックをキャプチャすることは重要です。

ここに、最も一般的なネットワーク分析ログソースのいくつかを示します:

- Corelight の Zeek

- ファイアウォールログ

- プロキシログ

- IDSログ

- NetFlow

SOC Prime の Detection as Code プラットフォームは、現場チームのコンテンツ開発者の知識と 600 人のクラウドソースされた Threat Bounty 研究者の貢献に支えられ、ほぼリアルタイムで検出コンテンツを提供します。ここでは、ラテラルムーブメント検出のためのキュレーションされた Sigma ルールに貢献しているトップ5のコンテンツ作成者を紹介します:

- SOC Prime チーム

- Florian Roth

- Nattatorn Chuensangarun を含む Threat Bounty Program 開発者 、および, 、および, and Sittikorn Sangrattanapitak

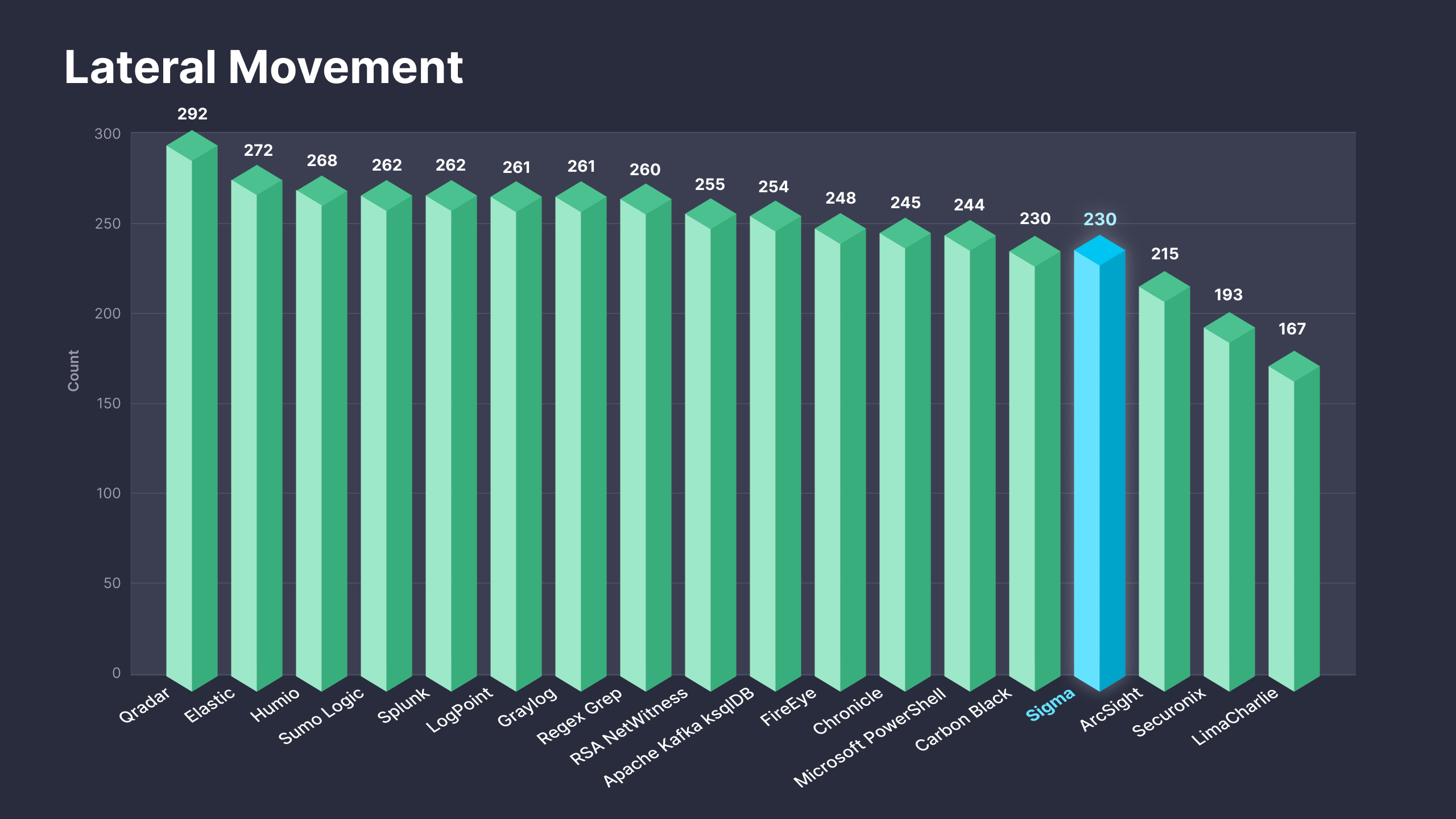

図 1. ラテラルムーブメント戦術 (TA0008) に対応する Sigma ルールと 25 以上のサポートされているプラットフォームへの翻訳

新たにリリースされた オンデマンドサブスクリプションプラン は、SOC Prime のプラットフォームからの検出コンテンツに即座にアクセスし、組織の脅威プロファイルに一致するコンテンツの価値を最大化することを、セキュリティ実務者に可能にします。オンデマンドアクセスにより、セキュリティ実務者はラテラルムーブメント戦術に 230 種類のキュレーションされた Sigma ベースの検出と 25 以上の SIEM、EDR、および XDR フォーマットへの翻訳を取得できるようになります。オンデマンドサブスクリプションの詳細については、 https://my.socprime.com/pricing/.

.schedule-call-modal-container iframe { height: 900px !important; width: 100%; border: none; overflow: hidden; } .schedule-call-modal-container .modal-body { padding-top: 0; padding-bottom: 0; border-bottom-right-radius: .3rem; border-bottom-left-radius: .3rem; } @media (min-width: 767px) { .schedule-call-modal-container { max-width: 770px !important; } .schedule-call-modal-container .modal-body { width: 768px; margin: 0 auto; } } @media (max-width: 420px) { .schedule-call-modal-container iframe { height: 751px; } } .h4, h4 { font-size: 1.3rem !important; font-weight: 400!important; margin-bottom: 25px !important; }