増加している ランサムウェア の量、拡大するハッカー集団、そして記録的な損害コストがサイバーリスクの領域を再定義しています。FBI、CISA、およびパートナーは最近、金融利益を狙ったGhost(Cring)ランサムウェアの攻撃の増加を警告する共同サイバーセキュリティ警報を発し、世界のサイバー防衛コミュニティに警告しました。中国に関連付けられたハッカーは、70以上の国にわたって重要インフラセクターを含む多業界の組織を危険にさらしました。

Ghost(Cring)ランサムウェア攻撃を検出

Sophosによると、ランサムウェアの復旧費用は2024年に2.73百万ドルに急騰し、2023年よりも約1百万ドル増加しました。2031年までにランサムウェア攻撃が2秒ごとに発生すると予測されているため、セキュリティプロフェッショナルは、潜在的な侵入を時間内に検出するために、信頼できる検出コンテンツのソースと高度なサイバー防衛技術を必要としています。

SOC Primeプラットフォーム による共同サイバー防衛は、最新のGhost(Cring)ランサムウェア活動の急増を含むランサムウェア脅威に対応する広範な検出ルールセットを提供します。以下の 検出の探索 ボタンを押して、CISAとパートナーによる AA25-050A 警報で説明されている攻撃を検出するためのSigmaルールコレクションを即座に掘り下げることができます。

すべてのルールは複数のSIEM、EDR、およびデータレイクソリューションと互換性があり、 MITRE ATT&CKフレームワーク にマップされているため、脅威調査を迅速化できます。さらに、ルールはリンク、攻撃タイムライン、トリアージ推奨事項などの広範なメタデータで強化されています。 CTI links, attack timelines, triage recommendations, and more.

Ghost(Cring)ランサムウェアに関連する脆弱性の悪用に対応する検出コンテンツを探すサイバーディフェンダーは、関連するルールコレクションを取得するためにこのリンクを辿ってください。リストには、CVE-2018-13379、CVE-2010-2861、CVE-2009-3960、CVE-2019-0604、CVE-2021-34473、CVE-2021-34523、CVE-2021-31207に対する検出が含まれています。

さらに、Ghost(Cring)ランサムウェア攻撃を遡って分析するために、セキュリティプロフェッショナルは 脅威検出マーケットプレイス で関連する検出コンテンツを確認することができます“AA25-050A、” “ゴーストランサムウェア、” “クリングランサムウェア、” “クリプト3r、” “ファントムランサムウェア、” “ストライクランサムウェア、” “ハローランサムウェア、” “ウィックルミーランサムウェア、” “HsHaradaランサムウェア、” “ラプチャーランサムウェア” タグ。

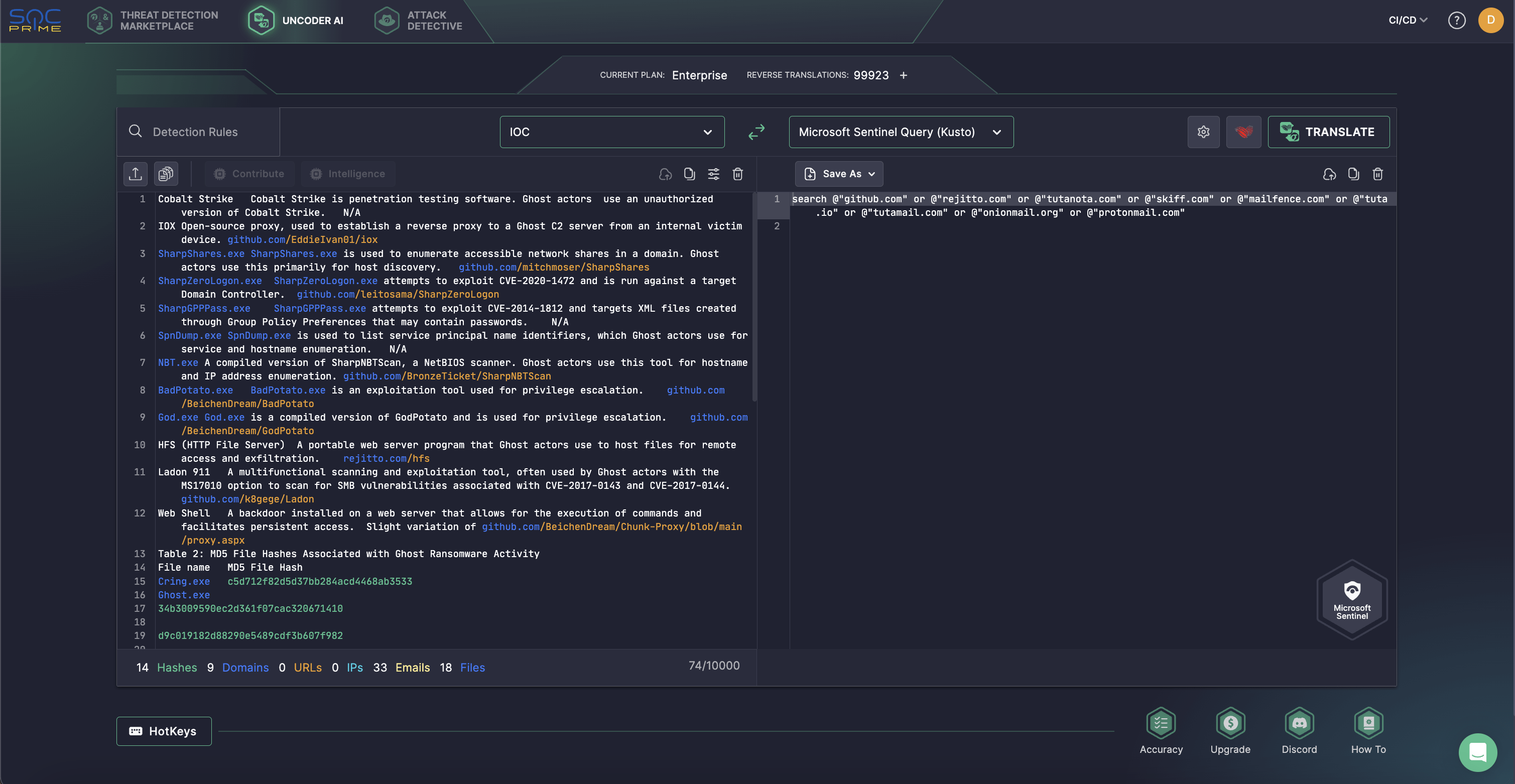

最後に、セキュリティエキスパートは Uncoder AI、検出エンジニアリングのための業界初のAIコパイロットを使用して、CISAとパートナーによるAA25-050A警報で提供される侵害指標を即座にハントできます。Uncoder AIはIOCパッケージャとして機能し、サイバーディフェンダーがIOCを解釈し、個別化されたハントクエリを生成するのを容易にします。これらのクエリは、容易に好みのSIEMまたはEDRシステムに統合され、即時実行が可能です。以前は法人顧客にのみ限定されていましたが、Uncoder AIは現在、個人研究者に対してもその強力な機能へフルアクセスを提供しています。 詳細はこちら.

Ghost(Cring)ランサムウェア分析

ディフェンダーは以上の攻撃の急増を報告しました 中国支援のAPT グループがサイバーセキュリティの意識を高めるために努力しており、2025年2月19日にFBI、CISA、MS-ISACが新しい 警報AA25-050A をリリースしました。これは、中国を含む70以上の国を対象にした広範囲のGhost(Cring)ランサムウェア活動に焦点を当てています。

2021年初頭以来、Ghostアクターはインターネットに向けられたサービス上の古いソフトウェアとファームウェアを悪用し、無差別に脆弱なネットワークを狙っています。中国から作戦行動を行い、財政的利益を狙い、医療、政府、教育、技術、製造組織、その他の多業種に影響を及ぼします。

Ghost(Cring)ランサムウェアグループは、Fortinet FortiOS、Adobe ColdFusion、Microsoft SharePoint、Microsoft Exchange( ProxyShell攻撃チェーンとして知られる)に含まれる複数のCVEに関連する公表されたアプリを兵器化することで初期アクセスを得ます。一度中に入ると、ウェブシェルをアップロードして、コマンドプロンプトまたはPowerShellを使用して Cobalt Strikeビーコンマルウェアをダウンロードおよび実行します。

敵対者は持続性よりも速度を優先し、しばしば初回の妥協から1日以内にランサムウェアを配布します。しかし、時にはローカルおよびドメインアカウントを作成または変更し、パスワードを変更し、被害者のサーバーにウェブシェルを配置することもあります。特権昇格のために、Cobalt Strikeを使用してプロセストークンを窃取し、SYSTEM権限でビーコンを実行します。また、SharpZeroLogon、SharpGPPPass、BadPotato、GodPotatoといったオープンソースツールを活用しており、これは正当なユーザーが使用しないと考えられるツールです。

GhostランサムウェアオペレーターはCobalt Strikeの「hashdump」または Mimikatz を利用して、無許可のログイン、特権昇格、横方向の動きのためにパスワードを盗みます。防御回避のために、彼らはアンチウイルスソフトウェアを特定して無効化し、しばしばPowerShellコマンドでWindows Defenderをオフにします。また、SharpShares、Ladon 911、SharpNBTScanといったツールをネットワークおよびリモートシステムの発見に利用します。高いアクセス権を得ると、攻撃者はWMICおよびbase64エンコードされたPowerShellコマンドで横方向に移動し、メモリ内にCobalt Strikeビーコンを展開します。横方向の移動に失敗した場合、彼らはしばしば攻撃を完全に放棄します。

さらに、敵対者はCring.exe、Ghost.exe、ElysiumO.exe、Locker.exeのようなランサムウェア実行ファイルを使用し、コマンドライン引数によって特定のディレクトリまたはシステム全体を暗号化する場合があります。これらのペイロードは、特定のファイルおよびシステムフォルダーを除外することでデバイスの利用不能を防ぎます。また、Windowsイベントログをクリアし、ボリュームシャドウコピーを無効化し、シャドウコピーを削除して復旧作業を妨げます。

グループの要求ノートは、支払いが行われない場合は盗まれたデータを販売すると脅すことがよくありますが、攻撃者は大量の機密情報を流出させることは滅多にありません。データ転送は通常小規模で、数百ギガバイト未満であることが多く、Cobalt Strikeチームサーバー、Mega.nz、ウェブシェルの使用も限られています。

GhostはCobalt Strikeビーコンに大きく依存しており、登録されたドメインではなくIPアドレスを指定してHTTP/HTTPS接続を使用します。彼らは被害者とTutanota、ProtonMail、Mailfenceのような暗号化されたメールサービスを介して通信します。

ディフェンダーは、Ghost(Cring)ランサムウェア活動に対抗するための主要なサイバーセキュリティ実践に従うことを推奨しています。これには、定期的なオフラインバックアップの維持、適時のセキュリティパッチの適用、横方向の移動を制限するためのネットワークの分割が含まれます。組織はまた、フィッシングに耐性のあるMFAを特権アカウントに導入し、ユーザーにフィッシングを認識させ、未許可の使用に対するPowerShellの監視を行うことが推奨されています。

増加するGhost(Cring)ランサムウェア攻撃のリスクを最小化するために、 SOC Primeプラットフォーム 集団サイバー防衛のために、セキュリティチームに対抗的防御のための最先端製品スイートを備え、次世代のSOCアプローチに沿った回復力のあるサイバーセキュリティ戦略を採用することが求められます。企業セキュリティ対応に特化した高度なオートメーション、リアルタイムインテリジェンス、先進的な検出戦略に深く入り込むには、 ここで登録 して、私たちの独占的なウェビナーに参加してください。