概要と分析、主要なデータソース、および実行を検出するための関連Sigmaルール

SOC Primeの Detection as Codeプラットフォーム は、MITRE ATT&CKに準拠した、コンテキストで強化された180,000以上の検出および応答アルゴリズムの常に成長するライブラリへのアクセスを提供します® フレームワークv.10。新しくリリースされた オンデマンドサブスクリプション層 は、MITRE ATT&CKフレームワークに従ったExecution戦術(TA0002)に対応するキュレーションされたSigmaルールを提供し、チームが組織の脅威プロファイルに一致する最新の検出を取得できるようにします。

このブログ記事は、Execution戦術の概要と分析、主要なログソース、およびSOC Primeのプラットフォームで利用可能な関連Sigmaルールを提供します。

Execution(TA0002)とは?

Execution戦術は、悪意のある目的のためのコードの実行です。これはEXEまたはDLLコードの実行か、スクリプトやJavaアプリケーションなどの任意のコードを実行する機能を通じて行われる場合があります。攻撃者は頻繁に、特にクラウドベースでないアプリケーション、例えば従業員のワークステーションやサーバーで、コードを実行する能力に依存します。

Execution検出ルール

MITRE ATT&CKの戦術と技術に関しては、すべてをカバーする「一つのルール」はありません。実行を検出するためには、新しい技術、ツール、および実装が出現するときに考慮する広範なルールセットとプロセスが必要です。

Sigmaは、複数の SIEM、EDR、およびXDRソリューションで使用できる標準として脅威ハンティングクエリを表現するためのデファクト基準と見なされています。Sigma標準についてもっと知りたい場合は、 こちらをご覧ください。また、GitHubで Sigmaリポジトリ を探索して詳細をご覧ください。

セキュリティ実務者は、SOC Primeの Detection as Codeプラットフォーム に参加して、25以上のSIEM、EDR、およびXDR言語形式で利用可能なSigmaルールの広範なコレクションを探索することができます。あるいは、 Uncoder.IO オンラインSigma翻訳エンジンを活用して検出ソースコードを使用中のセキュリティソリューションに即座に変換するか、コマンドラインインターフェースを通じてSigma Converterである SIGMAC ツールを利用することもできます。

以下に、実行を検出するための推奨Sigmaルールを示します。

動作ルール: 疑わしいPowerShellダウンロード

このSigmaルールは、PowerShellのダウンローダーパターンを識別します。初期段階のマルウェア(例としてオフィスドロッパー)は、追加の悪意のあるコードをダウンロードするためにPowerShellを利用するのが一般的です。

エクスプロイトルール: CVE-2021-26857 Exchangeエクスプロイト

このルールは、Exchange実行ファイルの異常な子プロセスを特定することにより、CVE-2021-26857の潜在的な悪用を識別します。

ツールルール: 悪意のあるPowerShellコマンドレット

このルールは、コマンドレット名に基づいて一般的な悪意のあるPowerShellフレームワークを識別します。

クラウドルール: AWS EC2スタートアップシェルスクリプトの変更

このルールは、Amazon AWSのEC2仮想コンピュートインスタンス(Linux / Windows仮想マシンなど)内でのスタートアップスクリプトの作成または変更を特定します。

実行検出:最も一般的なログソース

Sigma検出ルールは、組織固有の環境に存在するログソースに基づいています。以下に、実行を検出するために一般的に必要な5つの一般的なログソースを示します。

プロセス作成

ほとんど言うまでもなく、プロセス作成は誰しもが実行のために収集できる最も明白なデータソースです。大体において、実行はホストプロセスを必要とします。しかし、プロセス作成が万能であるとは限りません。新しいプロセスが必要でない場合もあります(プロセスインジェクション、シェルコード実行など)。

一般的なプロセス作成ログソースの例を以下に示します:

-

Windowsセキュリティログ

- 4688、コマンドラインの詳細が含まれていることを確認

-

WindowsおよびLinux用のSysmon

- イベントID 1

-

Linux Auditdログ

- execveイベントタイプ

-

エンドポイント検出&応答(EDR)|拡張検出&応答(XDR)

- 一部のEDRサービスは、パッシブまたは強化されたプロセス作成イベントを提供しません。

サービス作成 and スケジュール化されたタスク作成 データソース

脅威アクターが実行のためにサービスやタスクを作成するのは一般的です。以下には、最も一般的なサービスおよびスケジュールされたタスク作成ログソースが示されています。

-

Windowsセキュリティログ

- 7045

- 4698

-

エンドポイント検出&応答(EDR)|拡張検出&応答(XDR)

- 一部のEDRサービスは、パッシブまたは強化されたスケジュールされたタスク・サービス作成イベントを提供しません

PowerShellログ

PowerShellはよく悪用されますが、実行時に任意のコードを実行できるプログラミング言語(スクリプト言語、Javaなど)の中で最高のネイティブロギングを持っています。

以下に、最も一般的なサービスおよびスケジュールされたタスク作成ログソースの例を示します:

-

Windows PowerShellログ

- 4104 – 操作ログ

- 4103 – 操作ログ

- 500- レガシーPowerShellログ

-

エンドポイント検出&応答(EDR)|拡張検出&応答(XDR)

- 一部のEDRサービスは、パッシブまたは強化されたスケジュールされたタスク・サービス作成イベントを提供しません

アンチウイルスログ

アンチウイルスログは最も見過ごされがちな高価値データソースの一つです。もし悪意のある実行ファイルがあなたのシステムの一つに存在し、エンドユーザーがそれをそこに直接配置していない場合(電子メール、ブラウザのダウンロード、USBスティックなどを介して)、何らかの実行が行われたことがわかります。

SOC PrimeのDetection as Codeプラットフォームは、世界最大のサイバーセキュリティコミュニティの協力的な専門知識によって強化された検出コンテンツを提供し、セキュリティチームに対して敵と戦うための重要なアドバンテージを提供します。以下は、実行を検出するためのキュレーションされたコンテンツの提供を通じてSOC Primeのプラットフォームに貢献しているトップ著者です:

- SOC Primeチーム

- アリエル・ミラウエル

- 脅威報奨プログラム開発者 エミル・エルドアン and オスマン・デミル

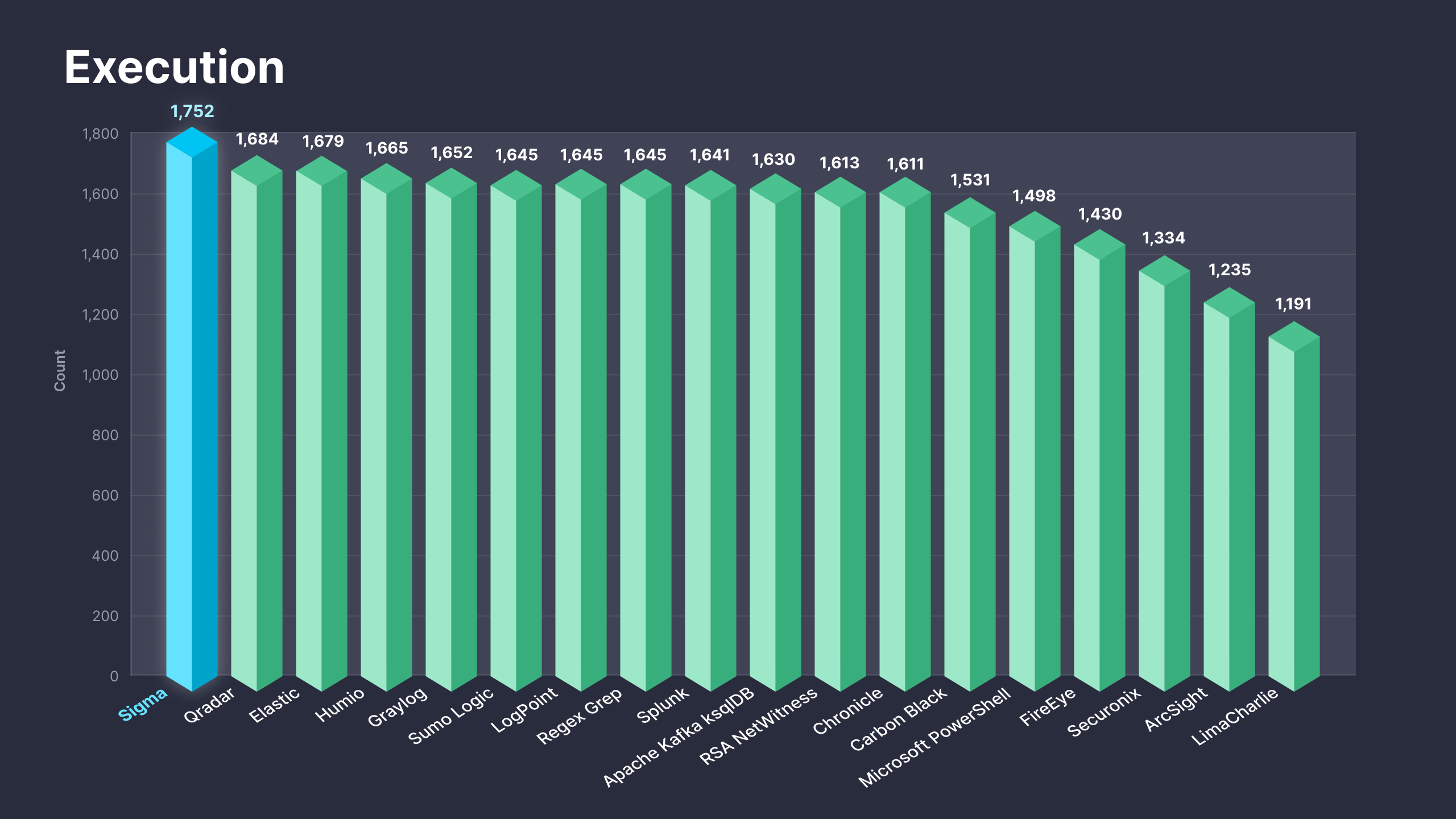

図1. Execution戦術(TA0002)に対応するSigmaルールおよび25以上のサポートプラットフォームへの翻訳

最近リリースされた オンデマンドサブスクリプション は、組織の脅威プロファイルに一致する検出コンテンツへの即時アクセスを提供することにより、SOC PrimeのDetection as Codeプラットフォームから即時の価値を引き出すためにチームを支援することを目的としています。これらのサブスクリプションは、Execution戦術に対応する1,700以上のキュレーションされたSigmaベースの検出を提供し、25以上のSIEM、EDR、およびXDR形式への翻訳を含みます。オンデマンドサブスクリプション層の詳細については、 https://my.socprime.com/pricing/.

.schedule-call-modal-container iframe { height: 900px !important; width: 100%; border: none; overflow: hidden; } .schedule-call-modal-container .modal-body { padding-top: 0; padding-bottom: 0; border-bottom-right-radius: .3rem; border-bottom-left-radius: .3rem; } @media (min-width: 767px) { .schedule-call-modal-container { max-width: 770px !important; } .schedule-call-modal-container .modal-body { width: 768px; margin: 0 auto; } } @media (max-width: 420px) { .schedule-call-modal-container iframe { height: 751px; } } .h4, h4 { font-size: 1.3rem !important; font-weight: 400!important; margin-bottom: 25px !important; }