UAC-0099ハッカー集団は、2022年半ばからウクライナに対するサイバー諜報活動を行っており、サイバー脅威の舞台に再び登場しました。CERT-UAチームは最近、政府当局、防衛部隊、そしてウクライナ防衛産業セクターの企業を標的とするUAC-0099グループに関連する一連のサイバー攻撃を調査し、MATCHBOILローダー、MATCHWOKバックドア、およびDRAGSTAREスティーラーが使用されていることを確認しました。

MATCHBOIL、MATCHWOK、DRAGSTAREマルウェアを使用したUAC-0099活動の検出

フィッシングを初期攻撃ベクターとして利用し、進化するTTPを採用し、UAC-0099ハッカーグループに関連する高度に持続的なサイバー諜報キャンペーンの波は、セキュリティチームにサイバーセキュリティ意識を高め、組織の防御を強化することを促しています。公共部門および防衛セクターを標的としたUAC-0099による新たな攻撃から組織を保護するため、最新のCERT-UA研究を基に、SOC Primeプラットフォームは関連する検出コンテンツの専用リストを作成しました。

Explore Detectionsボタンをクリックして、MITRE ATT&CK®にマッピングされた関連Sigmaルールのコレクション全体を探索してください。これらは実行可能なCTIおよび運用メタデータで強化され、使用中のSIEM、EDR、データレイクに対応する形式で即座に展開可能です。

また、セキュリティエンジニアは、最新のCERT-UA警告で取り上げられたサイバー攻撃に対する専用検出を検索するために、カスタムタグ“MATCHBOIL”、“MATCHWOK”、または“DRAGSTARE”を使用できます。さらに、“UAC-0099”タグを使用して、グループの持続的な活動に対する防御を強化することも可能です。

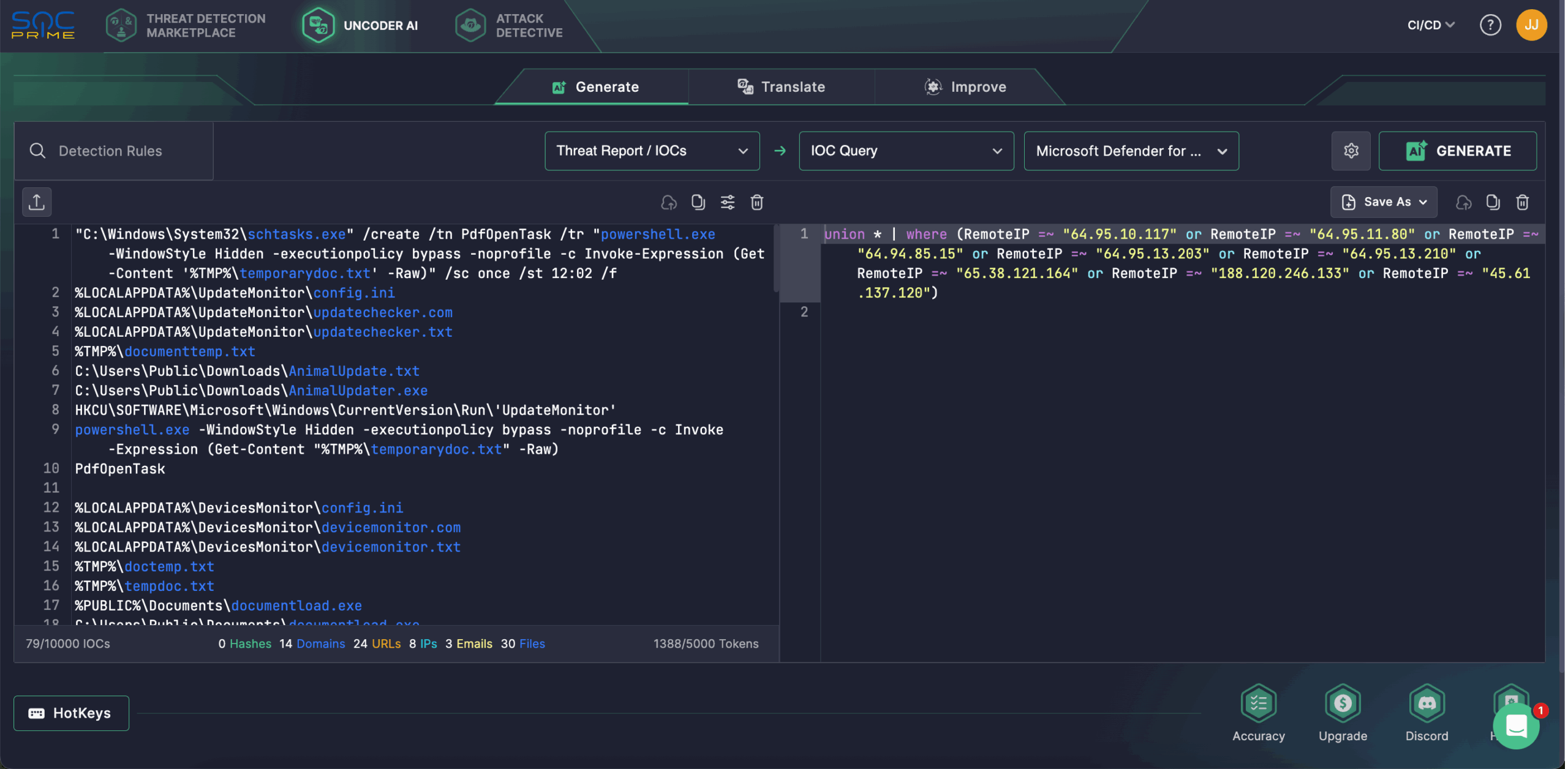

さらに、Uncoder AIを活用して、CERT-UAの研究に基づくUAC-0099脅威に関連するIOCの相関を迅速化し、インジケータをハンティングすることができます。このプラットフォームは、任意の非バイナリ形式のIOCを選択したSIEMまたはEDRソリューションに合わせたカスタムハンティングクエリに自動変換します。Generateタブで脅威インテリジェンスを入力し、Threat Report/IOCs > IOC Queryを選択し、プラットフォームを指定すると、即座にカスタムIOCクエリを取得できます。

UAC-0099活動分析

悪名高いUAC-0099ハッカー集団は3年以上にわたりウクライナに対するサイバー諜報作戦を展開しており、初期アクセスのために主にフィッシング攻撃ベクターを使用し、複数のマルウェア、ローダー、スティーラーを含む多様な攻撃ツールを活用しています。2022年から2023年にかけて、攻撃者はウクライナの複数の組織のコンピュータに不正なリモートアクセスを取得し、情報収集を試みました。2024年11月から12月にかけて、防御側はグループの悪意ある活動の急増を記録し、ウクライナ公共部門を標的とするフィッシングキャンペーンを通じてLONEPAGEマルウェアを展開しました。

2025年8月4日、CERT-UAは新しい警告を発行し、UAC-0099によって組織されたウクライナの国家機関、防衛部隊、防衛産業企業に対する新たなサイバー攻撃の波を防御側に通知しました。

攻撃の初期段階では、主にUKR.NET経由で送信されるフィッシングメールが配布されます。これらのメールには、URL短縮サービスを介して短縮される場合もある正規のファイル共有サービスへのリンクが含まれ、HTAファイルを含む二重アーカイブのダウンロードにつながります。このHTAファイルには、HEXエンコードデータ(documenttemp.txt)およびPowerShellコード(temporarydoc.txt)を含むテキストファイル、さらにスケジュールされたタスク(PdfOpenTask)を作成するための難読化されたVBScriptが含まれています。

スケジュールされたタスク「PdfOpenTask」は、PowerShellコードを読み取り実行し、HEXエンコードされたデータをバイトに変換して.txt拡張子のファイルに書き込み、そのファイルを同じディレクトリ内で実行可能ファイル(AnimalUpdate.exe)にリネームし、それを実行するためのスケジュールタスクを作成します。

結果として、MATCHBOILローダー(おそらくLONEPAGEの代替)が侵害されたシステムに展開されます。インシデント対応では、MATCHWOKバックドアやDRAGSTAREスティーラーなどの追加ツールもマシンにダウンロードされる可能性があることが明らかになりました。

MATCHBOILはC#ベースのマルウェアで、感染したマシンに追加のペイロードをダウンロードし、「Run」レジストリキーを作成して実行を可能にします。

実行時には、CPUハードウェアID、BIOSシリアル番号、ユーザー名、ネットワークインターフェースのMACアドレスなどの基本的なシステム情報を収集します。これらの値は連結され、HTTPリクエストの「SN」ヘッダーで使用されます。MATCHBOILはHTTPを介してC2サーバーと通信し、カスタムヘッダーを追加し、「User-Agent」ヘッダーにはハードコードされた文字列が含まれます。ペイロードをダウンロードするために、マルウェアは特定のURIにHTTP GETリクエストを発行し、HEXおよびBASE64からデコードし、.comファイルに書き込みます。C2アドレスもHTTP GETで取得され、構成ファイルに保存されます。MATCHBOILの永続性は、フィッシングメールアーカイブで配信されたHTAファイルの初回実行時に作成されたスケジュールタスクによって保証されます。

MATCHWOKはC#バックドアで、.NETプログラムを実行時にコンパイルし、PowerShellインタープリターにSTDINを介してコマンドを渡すことでPowerShellコマンドを実行します。コマンドの出力は%TEMP%\tempresに保存され、HTTPSを介してC2サーバーに送信されます。実行するコマンドはAES-256で暗号化され、バックドアがロードするファイルやWebページの<script>タグ内に埋め込まれています。永続性はMATCHBOILローダーを通じて保証され、「Run」レジストリキーが作成されます。バックドアは特定のプロセスの存在を確認するなど、検出を回避するためのアンチ分析技術も使用します。

最新のキャンペーンで観測された同グループの攻撃ツールのもう1つのマルウェアは、C#で作成された情報スティーラーDRAGSTAREです。このマルウェアは、コンピュータ名、ユーザー名、OSバージョンとアーキテクチャ、論理プロセッサ数、RAMサイズ、ディスク名、タイプ、総容量と空き容量、ネットワークインターフェースの詳細、ローカルネットワークホストのping結果、アクティブなTCP接続リストなどの広範なシステムデータを収集します。

このマルウェアは、ChromeおよびMozillaブラウザからの認証情報の窃取を実行し、復号化された暗号化キー、SQLiteデータベース、key4.db、cert9.db、logins.json、pkcs11.txtなどのファイルを含み、ログイン情報、パスワード、Cookieなどの認証データを抽出します。

DRAGSTAREは、Desktop、Documents、Downloadsディレクトリ内の特定の拡張子を持つファイルを再帰的に検索し、それらをステージングディレクトリに移動し、ZIPファイルにアーカイブして流出させます。また、C2サーバーから受信したPowerShellコマンドを別スレッドで実行します。

DRAGSTAREはまた、アンチマルウェア分析チェックなどの検出回避技術を適用し、Windowsの「Run」レジストリキーを作成することで永続性を達成します。

UAC-0099グループのTTPにおける観察された変化は、このサイバー脅威の進化的かつ持続的な性質を示しています。これらの動向は、グループの進化する攻撃ツールと検出を回避する能力が標的組織に対する持続的な脅威であることから、堅牢なサイバーセキュリティ対策の重要性を浮き彫りにしています。SOC Primeの完全な製品スイートを活用し、AI、自動化機能、リアルタイムの脅威インテリジェンスによって、新たなAPT攻撃やあらゆる規模・高度な脅威に積極的に対抗してください。

MITRE ATT&CKコンテキスト

MITRE ATT&CKを使用することで、MATCHBOIL、MATCHWOK、およびDRAGSTAREマルウェアを利用する最新のUAC-0099作戦について詳細な洞察が得られます。以下の表には、関連するすべてのSigmaルールが関連ATT&CK戦術、技術、サブ技術にマッピングされています。

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment (T1566.001) | |

Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | |

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Scheduled Task/Job: Scheduled Task (T1053.005) | ||

Exploitation for Client Execution (T1203) | ||

User Execution: Malicious File (T1204.002) | ||

Discovery | System Network Configuration Discovery (T1016) | |

System Information Discovery (T1082) | ||

System Owner/User Discovery (T1033) | ||

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

Defense Evasion | Obfuscated Files or Information (T1027) | |

Modify Registry (T1112) | ||

Masquerading (T1036) | ||

System Binary Proxy Execution (T1218) | ||

System Binary Proxy Execution: Mshta (T1218.005) | ||

Hide Artifacts (T1564) | ||

Hide Artifacts: Hidden Window (T1564.003) | ||

Command and Control | Application Layer Protocol: Web Protocols (T1071.001) | |

Ingress Tool Transfer (T1105) | ||