UAC-0001(別名APT28)として知られるロシア国家支援の悪意あるハッカー集団が、再びサイバーセキュリティの注目を集めています。2024年春、CERT-UAチームが政府の行政機関を標的としたインシデントを調査中、Windowsベースのサーバーが特定されました。2025年5月には、ESETがgov.uaドメインのメールアカウントに対する不正アクセスに関するタイムリーな情報を共有し、ウクライナ政府機関を標的とする継続的な悪意ある活動の証拠が明らかとなりました。デジタルフォレンジック調査により、攻撃者がCOVENANTフレームワークのコンポーネントとBEARDSHELLバックドアという2種類のマルウェアツールを使用していたことが判明しました。

CERT-UA最新アラートに基づくUAC-0001(APT28)の検知

ロシア関連のハッカーグループは、TTP(戦術、技術、手順)を進化させ続け、検知回避能力を高めながら、防御側に深刻な課題をもたらし続けています。ウクライナでの全面戦争が始まって以来、ロシア国家支援のAPTグループは活発化しており、新たな攻撃手法の実証場としてこの戦争を利用しています。

CERT-UAは、国家機関を主な標的とするCOVENANTおよびBEARDSHELLマルウェアを活用した、GRU支援のUAC-0001(APT28)による継続的な攻撃の波について防御側に警告しています。SOC Primeプラットフォームを利用すれば、脅威コンテキストに基づいた包括的な検知コンテンツにアクセスでき、ウクライナおよび同盟国の組織が侵入を迅速に特定し、サイバー脅威を拡張スケールで防御するのに役立ちます。以下の「Explore Detections」をクリックして、MITRE ATT&CK®にマッピングされ、SIEM、EDR、データレイク技術と互換性のある、リアルタイム脅威インテリジェンス付きのSigmaルールセットにすぐにアクセスできます。

セキュリティエンジニアは、SOC PrimeのDetection-as-Codeライブラリで「UAC-0001」および「APT28」というタグを使って検索することで、関連する検知コンテンツに迅速にアクセスできます。

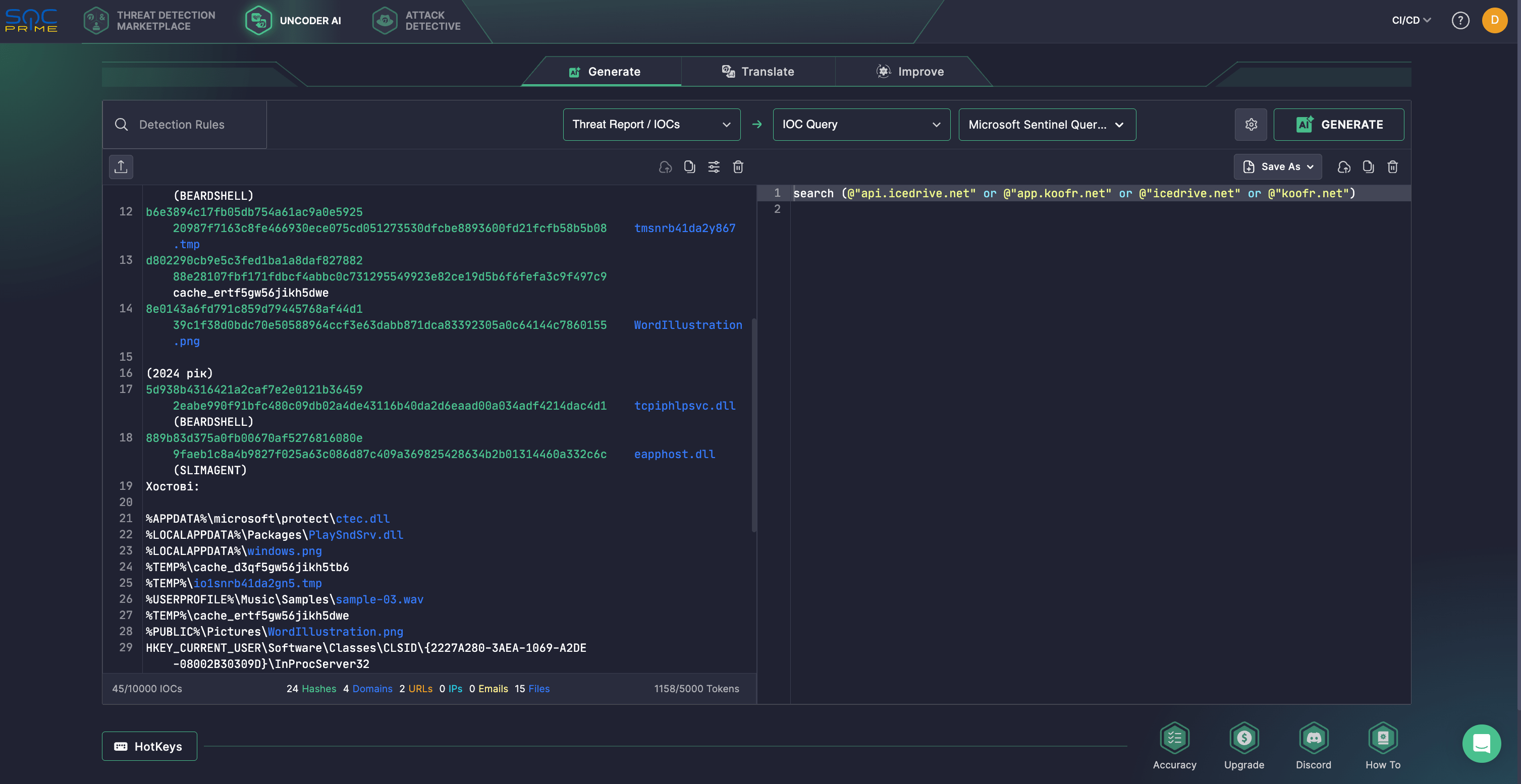

Uncoder AIも活用可能で、AIコパイロットとして検知エンジニアを支援し、ワークフローの効率化とカバレッジの向上を実現します。Uncoder AIは、CERT-UAの調査から得られたIOCを選択したSIEMやEDRインスタンス用のカスタムハンティングクエリに自動変換し、即座にUAC-0001の痕跡を検索することができます。

Microsoft Defender for Endpointを使用している顧客には、APT28およびその他48のロシア国家支援グループを対象とした自動脅威ハンティングを実現する、SOC Primeの専用ソリューションが提供されています。Bear Fenceは、MDEに完全統合されたプラグアンドプレイ型の常時稼働サービスで、Fancy Bearおよび関連グループを対象に、242の行動ルール、100万件以上のIOC、AI駆動のTTPフィードを用いて追跡します。

UAC-0001(APT28)の最新キャンペーン分析

2025年6月21日、CERT-UAの研究者たちは、ロシアの国家支援を受けた悪名高いグループ APT28(ロシア軍参謀本部情報総局(GRU)のUnit 26165に所属)による継続中の悪意ある活動について、新たなアラートを発表しました。

APT28は、Fighting Ursa、Fancy Bear、Forest Blizzard、STRONTIUM、Pawn Storm、UAC-0001などの別名でも知られ、ウクライナの公共機関を継続的に標的としてきました。主にフィッシングやソフトウェア脆弱性の悪用が攻撃ベクトルとして使用されています。例えば2023年4月には、大規模なフィッシングキャンペーンを実施し、複数のウクライナ政府機関に偽装メールを送りつけました。

2024年4月、APT28はWindows Print Spoolerの重大な脆弱性 CVE-2022-38028を悪用するカスタムツール「GooseEggマルウェア」のテストを行っていたことが確認されており、攻撃対象はウクライナから西ヨーロッパや北米の組織にまで拡大していました。同年10月には、初期アクセス手段としてクリップボードに隠されたPowerShellコマンドを用い、METASPLOITマルウェアの展開やデータの持ち出しを実行していました。

2025年5月下旬、国際的なサイバーセキュリティ機関が CISA Alert AA25-141A を発表し、APT28によるサイバースパイ活動キャンペーンを明らかにしました。この2年間にわたる攻撃キャンペーンでは、ウクライナへの支援物資の配達や調整を行うテクノロジー企業や物流企業が標的となりました。

CERT-UAが追跡している最新のキャンペーンは2024年3月〜4月にさかのぼり、中央行政機関の情報通信システムでのインシデント対応中に複数のマルウェアを含むWindowsベースのサーバーが発見されました。検出されたマルウェアの1つは、C++で作られたBEARDSHELLバックドアで、PowerShellスクリプトのダウンロード、復号、実行が可能で、結果をIcedrive API経由で送信します。感染過程では、各侵害端末がコンピュータ名とハードウェアGUIDのhash64_fnv1aハッシュを用いた固有ディレクトリを作成します。

APT28が使用したもう1つのマルウェアはSLIMAGENTで、これもC++製のツールであり、スクリーンショットをAES+RSAで暗号化してローカルに保存します。保存形式は %TEMP%\Desktop_%d-%m-%Y_%H-%M-%S.svc です。

分析時点では、これらのツールの初期感染ベクターや配布方法は特定されていません。発見されたファイルは、信頼できるセキュリティベンダーおよび脅威研究者に提出され、さらなる解析が行われました。

2025年5月、ESETはgov.uaドメインに属するメールアカウントへの不正アクセスに関する有用なインテリジェンスをCERT-UAに提供。これを受けてCERT-UAは、軍事部隊A0334のサイバーセキュリティセンターと連携してさらなるインシデント対応を開始し、COVENANTフレームワークのコンポーネントとBEARDSHELLバックドアの存在を確認しました。

初期感染は「Акт.doc」というタイトルの悪意ある文書によって始まりました。この文書はSignalメッセンジャー経由で配信され、攻撃者はターゲットの情報を十分に把握したうえで、マクロを埋め込んでいました。

マクロが有効化されると、2つのファイルが作成され、COMハイジャック用のレジストリキーが追加されます。次回explorer.exeが起動される際にctec.dllがトリガーされ、windows.pngからシェルコードを復号・実行し、COVENANTのコンポーネントksmqsyck.dx4.exeがメモリ内で実行されます。通信にはKoofr APIが使用されます。

その後、COVENANTはさらに以下のファイルを展開します:%LOCALAPPDATA%\Packages\PlaySndSrv.dllおよび%USERPROFILE%\Music\Samples\sample-03.wav。前者は.wavファイルからシェルコードを読み込み、BEARDSHELLマルウェアを起動します。持続性は、スケジュールタスクによってトリガーされる別のCOMハイジャック用レジストリキーによって確保されます。

この攻撃の成功に寄与した要因には、マクロ付きドキュメントの悪用、Signalメッセンジャーを介したペイロード配信、ホストベース防御の回避、そしてKoofrやIcedriveなどの正規サービスをC2チャネルとして悪用した点が挙げられます。

UAC-0001(APT28)攻撃に対する対策として、マルウェア付き文書による初期侵害を防ぐため、マクロの実行を監査・監視・制限することが推奨されます。また、C2通信に悪用される可能性のある正規サービス(app.koofr.net や api.icedrive.net)へのネットワーク通信を分析し、必要に応じて制限することが望まれます。

ロシア関連のUAC-0001(APT28)による攻撃がウクライナ政府機関だけでなく国外にも拡大する中、セキュリティチームはより広範な領域で防御能力の強化を目指しています。SOC Primeは、AI、自動化、実用的な脅威インテリジェンスを活用した包括的なプロダクトスイートを提供しており、先進的なサイバー防御の実現を支援しています。

MITRE ATT&CKコンテキスト

MITRE ATT&CKフレームワークを活用することで、COVENANTおよびBEARDSHELLマルウェアを使用してウクライナ政府機関を標的とした最新のUAC-0001(APT28)キャンペーンに関する詳細な知見を得ることができます。以下の表は、関連するすべてのSigmaルールを、それに対応するATT&CK戦術、技術、サブ技術にマッピングしています。

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment (T1566.001) | |

Execution | Scheduled Task (T1053.005) | |

Service Execution (T1569.002) | ||

Visual Basic (T1059.005) | ||

Defense Evasion | Hide Artifacts (T1564) | |

Persistence | Boot or Logon Autostart Execution (T1547) | |

Scheduled Task (T1053.005) | ||

Component Object Model Hijacking (T1546.015) | ||

Impact | Service Stop (T1489) | |

Command and Control | Web Protocols (T1071.001) | |