10年以上にわたり、ロシアに支援された Sandworm APTグループ (UAC-0145、 APT44としても追跡されている)は、ウクライナの組織を一貫して標的にしており、主に国家機関と重要インフラに焦点を当てています。全面侵攻以降、このGRU関連の軍事サイバー諜報グループはウクライナのターゲットへの攻撃を強化しています。2025年2月に分析された最新の悪意のあるキャンペーンは、2023年から活動しているようです。この作戦は、トロイの木馬化されたMicrosoft Key Management Service (KMS)アクティベーターと偽のWindowsアップデートを利用してウクライナのシステムに侵入しています。

Sandwormハッカーによる攻撃を検出する

ウクライナおよびその同盟国に対するサイバー諜報キャンペーンの増加は、進化するサイバー脅威の風景における重要な要素の一つです。ロシア支援のハッカーは、しばしばウクライナを試験場として利用し、技術を磨いてからそれを世界規模で展開します。最近発見された大規模な作戦は、この増大する脅威を強調しており、トロイの木馬化されたWindows KMSツールと偽のアップデートを悪用してウクライナのシステムに侵入しています。

セキュリティチームが潜在的な侵入を先取りするために、 SOC Prime Platform は、Sandworm TTPsに対処するSigmaルールのセットを提供し、共同サイバー防御を促進します。検出スタックには、脅威ハンティングの自動化、AI駆動の検出エンジニアリング、インテリジェンス駆動の脅威検出のための完全な製品スイートが伴います。以下の 探検検出 ボタンを押して、最新のSandworm攻撃を検出する専用ルールスタックに迅速にアクセスしてください。

検出は、複数のセキュリティ分析ソリューションに対応しており、MITRE ATT&CKにマッピングされています®。さらに、各ルールには脅威インテリジェンスへの参照、攻撃のタイムライン、トリアージ推奨事項などを含む豊富なメタデータが付与されています。

Sandworm APT攻撃をレトロスペクティブに分析するためのより関連性の高いコンテンツを探すセキュリティ専門家は、「Sandworm」と「UAC-0145」タグで脅威検出マーケットプレイスを検索すると、広範なルールセットを確認することができます。

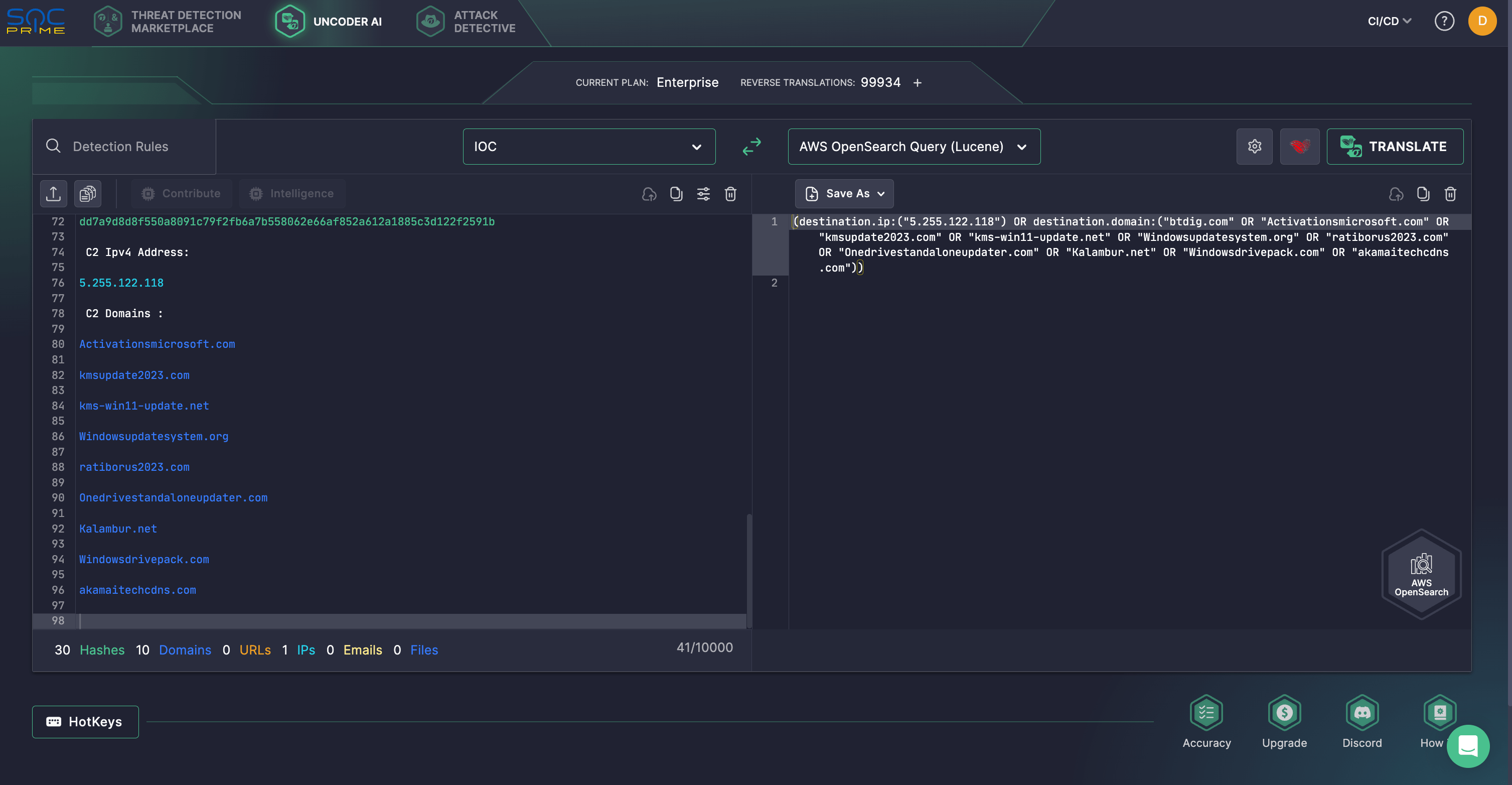

脅威調査を加速するために、サイバー防御者はSandwormキャンペーンに関するEclecticIQ 分析の IOCsを探索することもできます。 Uncoder AI を活用して、IOCsをシームレスに解析し、選択したSIEMまたはEDR環境で実行するためのカスタムクエリに変換します。以前は法人クライアントのみ利用可能だったUncoder AIが、現在は個人研究者にも全機能が開放されています。詳細はこちらを確認してください ここで.

Sandworm (APT44) 攻撃分析:トロイの木馬化されたKMSアクティベーションツールを使用する継続的なキャンペーン

EclecticIQの研究者たちは、悪名高い (APT44)グループによる継続中のサイバー諜報キャンペーンについて防御者に通知しています。このキャンペーンはロシアの主要情報局(GRU)に関連し、ウクライナのWindowsユーザーを積極的に標的にしています。ウクライナに対する攻撃は、ロシアがウクライナを侵略した2023年末から活動している可能性があります。これらの攻撃では、Sandwormが海賊版のMicrosoft Key Management Service (KMS)アクティベーターと偽のWindowsアップデートを悪用して、以前にグループに関連したローダーであるBACKORDERの更新版を配布しています。BACKORDERはその後、 Sandworm (APT44) group linked to russia’s Main Intelligence Directorate (GRU) is actively targeting Ukrainian Windows users. The campaign targeting Ukrainian Windows has likely been active since late 2023, after russia’s invasion of Ukraine. In these attacks, Sandworm exploits pirated Microsoft Key Management Service (KMS) activators and fraudulent Windows updates to distribute an updated version of BACKORDER, a loader previously tied to the group. BACKORDER then deploys DarkCrystal RAT (DcRAT)を展開し、攻撃者が機密データを盗み、サイバー諜報を実行できるようにします。

感染チェーンは、一見するとKMSアクティベーションツールに擬態したTorrent上のトロイの木馬化されたZIPファイル、「KMSAuto++x64_v1.8.4.zip」から始まります。Sandwormは以前、ウクライナに対する攻撃でトロイの木馬化されたWindows 10インストーラーを使用していることが観察されました。それ以来、アナリストは類似のルアーとTTPを使用した7つの関連した敵のキャンペーンを特定しています。

2025年の変わり目に、最新のキャンペーンはタイポスクワッティングされたドメインを使用してDcRATリモートアクセス型トロイの木馬を展開しました。DarkCrystal RATはかつてSandwormのツールキットと結びついており、ウクライナを標的とする他のハッキング集団によっても使われていました。例えば、2022年夏、CERT-UAは ロシア支援の敵による大規模なフィッシングキャンペーン を発見し、DarkCrystal RATを配信し、UAC-0113グループ(別名Sandworm)とも中程度に関連していました。2023年にCERT-UAは、 DarkCrystal RAT配布を目指したもう一つの攻撃作戦を明らかにしました。この感染は、不正なMicrosoft Office 2019のインストールに起因しており、キャンペーンに関連付けられた他のグループ識別子としても知られています。

偽のKMSツールはWindowsアクティベーションインターフェースを模倣し、バックグラウンドで実行されるGOベースのローダーであるBACKORDERはWindows Defenderを無効化し、Living Off the Land Binaries(LOLBINs)を使用して検出を回避します。最終的なRATペイロードに備え、システムを準備し、C2サーバーに接続して機密データを外部に送信します。DarkCrystal RATはschtasks.exeを介してスケジュールタスクを作成し、staticfile.exeを管理者権限で起動することで永続性を保ち、再起動やログオフ後も継続的なアクセスを確保します。

特に、2024年晩秋に別のトロイの木馬化されたKMSアクティベーターがウクライナからVirusTotalにアップロードされ、これまでのBACKORDERキャンペーンと一致していました。PyInstallerを使用して64ビットPython 3.13アプリとしてコンパイルされたもので、ロシア語のデバッグパスを含んでおり、ロシア起源を示唆しています。偽のアクティベーターは二段階のペイロードをダウンロードし、Pythonスクリプトを実行してWindowsセキュリティ保護を無効化し、悪意のあるサンプルをデプロイし、永続性を確立します。中程度の信頼性で、悪意のあるDLLファイル、Runtime Broker.dllは、GOで書かれた新しいBACKORDERローダーの反復版と見なすことができ、リモートホストから二段階のマルウェアを取得して実行するように設計されています。

調査の過程で、防御者はKalamburという新しいバックドアも発見しました。ドメインピボット後、攻撃者はkalambur[.]netを使ってWindows Updateとして偽装されたRDPバックドアを配信しました。「Kalambur」という名前はロシア語の「洒落」に由来し、C#ベースのkalambur2021_v39.exeで始まり、再パッケージされたTORバイナリと追加のツールを、おそらく攻撃者が制御するTORサイトからダウンロードします。

防御者は、Sandworm (APT44)がウクライナ語を話すフォーラム、ウェアーズサイト、違法プラットフォームを通じてトロイの木馬化された海賊版ソフトウェアを配布していると考えています。2023年4月3日、CERT-UAはウクライナのユーティリティの従業員が知らずに海賊版Microsoft Officeをインストールした事例が少なくとも一件存在することを確認しました。 これによりDarkCrystal RATとDWAgentリモートアクセスユーティリティがトリガーされ、ICSデバイスが危険にさらされました。大きな混乱は発生しなかったものの、この事例は重要インフラにおけるトロイの木馬化されたソフトウェアのリスクを浮き彫りにしています。Sandwormの戦術は、ウクライナの重要インフラを不安定化させるためのロシアのハイブリッド戦争戦略と一致しています。ウクライナとその同盟国が感染をタイムリーに特定できるように支援するため、SOC Prime Platform, compromising ICS devices. Although no major disruptions occurred, the incident highlights the risks of trojanized software in critical infrastructure. Sandworm’s tactics align with russia’s hybrid warfare strategy to destabilize Ukraine’s critical infrastructure. To help Ukraine and its allies timely identify infections, SOC Prime Platform は完全な製品スイートを提供し、 ロシア関連のAPT攻撃や他の新たな脅威に先んじてプロアクティブなサイバー防御を大規模に保証します。