協調された 勧告 北米、ヨーロッパ、オーストラリアのサイバーセキュリティおよび情報機関からの勧告は、ロシアのGRU第26165部隊(APT28、Forest Blizzard、Fancy Bear)による2年間にわたるサイバー諜報活動キャンペーンを確認しています。このキャンペーンは、ウクライナへの国外援助を支援する物流や技術プロバイダーを標的にしています。

APT28(Forest Blizzard, Fancy Bear)による西側企業への攻撃を検知する方法

ウクライナへの全面的な侵攻以来、 ロシア起源のサイバー犯罪グループは、 ウクライナやその同盟国を諜報活動と破壊のために容赦なく攻撃しています。その中には、 APT28があり、ウクライナをテストの場として継続的に利用し、攻撃範囲をヨーロッパおよび北米の政治的アリーナに拡大しています。これは、まさに私たちが現在観察していることです。

例えば、2023年10月にロシアのAPT28が フランスの公共および民間部門をハッキングし、2022年から2023年にかけてウクライナで使用されたのと同じ脆弱性とTTPを使用しました。また、2024年5月にドイツは、APT28による長期的なキャンペーンを明らかにし、欧州連合(E.U.)、北大西洋条約機構(NATO)、および英国から非難を受けました。 the public & private sectors in France, using the same vulnerabilities and TTPs as in Ukraine during 2022-2023. Also, in May 2024, Germany revealed a long-lasting campaign by APT28, drawing condemnation from the European Union (E.U.), the North Atlantic Treaty Organization (NATO), and the U.K. According to CISAによると、ロシアはサイバー諜報活動、影響力、および攻撃能力を融合し、米国および同盟国およびパートナー国の重要なインフラを標的にし続けることで、主要なサイバー脅威であり続けるでしょう。

全面的な戦争の勃発以来、SOC Primeはウクライナとその同盟国を支援するためにロシアの侵略から自衛する手助けをしてきました。当社のチームは常に、CERT-UAの報告書と世界のCTIに基づく検出ルールを研究・開発・テストし、ロシアによる破壊的な攻撃を阻止するための検出コンテンツを提供しています。

SOC Prime Platformに登録すると、APT28によって使用されるTTPに対応する広範な検出ルールのコレクションにアクセスできます。下の Explore Detections ボタンをクリックして、複数のSIEM、EDR、およびデータレイクソリューションに対応した関連する検出アルゴリズムセットに即座にアクセスし、 MITRE ATT&CKに一致した CTI行動可能な情報で強化されています。

ロシアの国家支援者によって使用されるTTPに対応するコンテンツを探しているサイバーディフェンダーは、“CERT-UA”タグを使用してThreat Detection Marketplaceを閲覧できます。加えて、セキュリティ専門家は、“APT28”、“BlueDelta”、“Fancy Bear”、“Forest Blizzard”タグを適用して検索を絞り込むことができます。

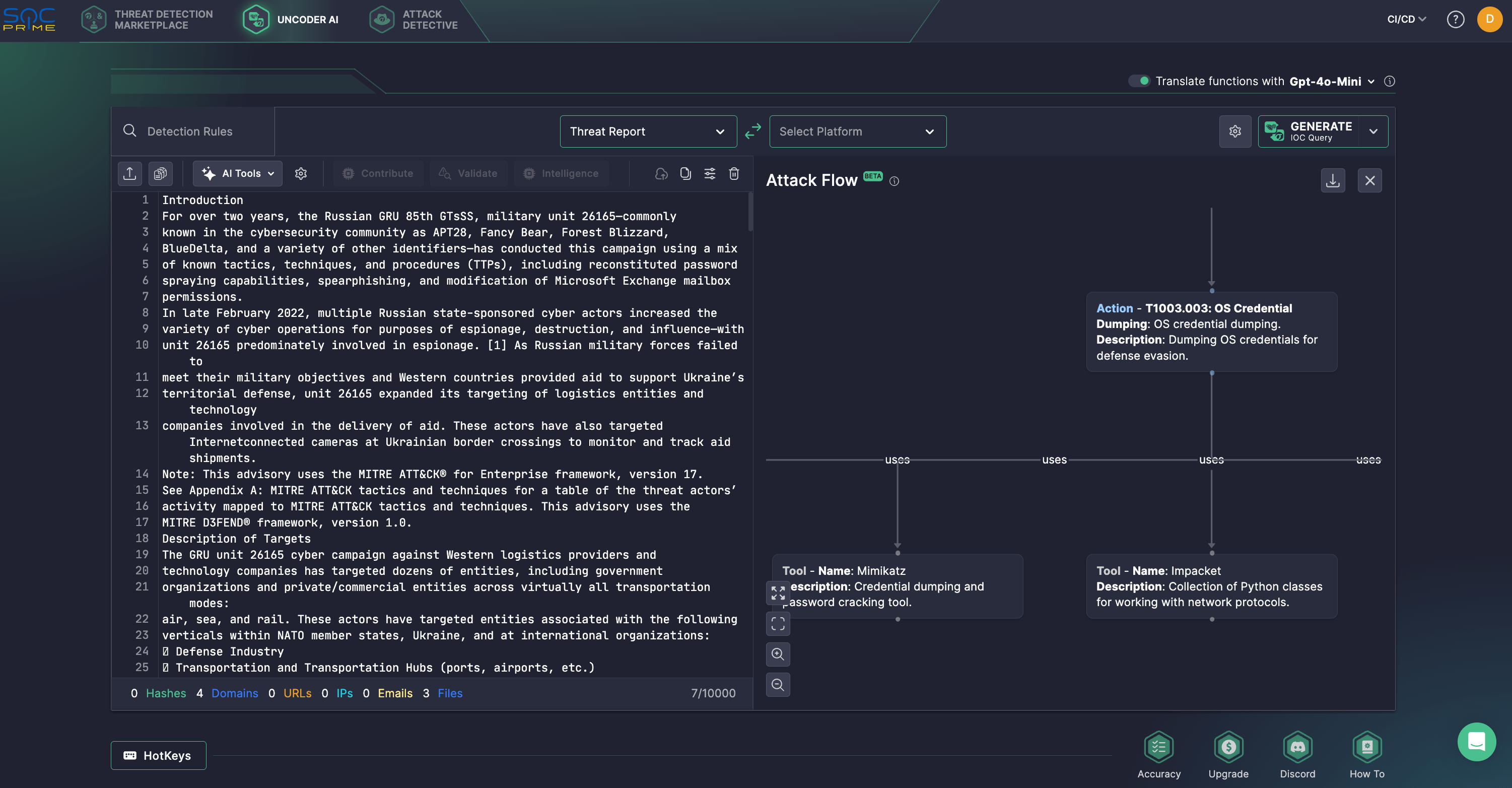

脅威の調査を効率化するために、セキュリティ専門家は、 Uncoder AI を活用して、脅威情報に基づく検出エンジニアリング用のプライベートIDE&コーパイロットを無料で利用できます。生の脅威報告から検出アルゴリズムを生成し、パフォーマンス最適化されたクエリへの高速IOCスイープを有効化し、ATT&CKタグを予測し、AIのアドバイスでクエリコードを最適化し、複数のSIEM、EDR、データレイク言語間で翻訳します。

さらに、Uncoder AIはMITREのオープンソースプロジェクト Attack Flow からインスパイアされた新機能を提供し、防御者が孤立した行動から完全な対戦相手のシーケンスに移行するのを支援します。共同 サイバーセキュリティ勧告を使用して、これを視覚的なフローに変えることで、IOCを超えてTTPチェーンを特定し、プロアクティブな検出ロジックを作成できます。この目的のために、Uncoder AIはLlama 3.3を使用し、SOC PrimeのSOC 2 Type IIプライベートクラウドで最大限のセキュリティ、プライバシー、およびIP保護のためにホストされています。

APT28攻撃分析:西側の物流および技術セクターに対するキャンペーン

2025年5月21日、国際的なサイバーセキュリティのパートナーたちは、ロシア国家支援者による物流および技術企業を対象としたサイバー諜報活動キャンペーンに焦点を当てた共同の サイバーセキュリティ勧告 警告(CISA’s alert AA25-141Aを発行しました。特にウクライナに対する外国援助の配達と調整に関与している企業が標的とされています。

ロシアGRUの第85特殊サービスセンター(軍事ユニット26165)に関連する敵対者は、BlueDelta、Fancy Bear、Forest Blizzardとしても広く知られており、広く知られているTTPの組み合わせを利用したサイバー攻撃を実施しました。2022年2月下旬には、 APT28 (aka BlueDelta, Fancy Bear, or Forest Blizzard) have carried out cyber attacks reportedly leveraging a combination of known TTPs. In late February 2022, 複数のロシアの国家支援グループが スパイ活動、妨害活動、およびプロパガンダの努力を支援するためにその活動を強化しました。その中で、ユニット26165は主に情報収集に焦点を当てました。攻撃者が戦場での挫折に直面し、西側諸国がウクライナへの援助を強化するに伴い、このユニットはサイバーターゲットを拡大し、援助の配達を支援する物流および技術企業を含むようになりました。

GRU支援のユニット26165には、ウクライナの公的部門のエンティティに対するスピアフィッシングの歴史があります。例えば、2024年10月下旬に、CERT-UAによって UAC-0001 としても追跡されるハッキング集団は、クリップボードコンテンツに隠されたPowerShellコマンドを初期アクセス方法として利用しました。この技術は、データ盗難および METASPLOITマルウェア.

を展開するなど、後続の攻撃活動へのゲートウェイとして機能しました。

さらに、APT28は鉄道業務で使用される産業制御システムコンポーネントの製造に関与する少なくとも1つの組織に対して偵察活動を行いましたが、成功した侵害の確認はありません。攻撃者はまた、さまざまなSOHOデバイスの脆弱性を利用し、それらを利用して隠密な攻撃活動を支援し、意図された標的の近くに設置されたシステムを通じて悪意のあるトラフィックをルーティングしました。

このグループの作戦には、匿名化されたインフラストラクチャを使ったIPの回転と暗号化されたTLS接続を介した認証推測が含まれ、公知の脆弱性やSQLインジェクション攻撃を利用して企業VPNなどの公開インフラストラクチャを悪用することがあります。敵対者はまた、信頼できるエンティティを装ったスピアフィッシングメールを使用し、悪意のあるリンクや添付ファイルを含んでいることがあり、これがなりすましのログインページやマルウェアのダウンロードに繋がることがあります。一部の攻撃ではMFAおよびCAPTCHAを回避することもあります。初期攻撃段階では、APT28はまた、脆弱性を悪用してデータへのアクセスを取得し、Outlookの重大な欠陥(CVE-2023-23397)、Roundcubeの脆弱性、 CVE-2023-38831というWinRARの既知のセキュリティ問題を含むデータを盗みます。

初期アクセスを得た後、敵対者は主要な人物やシステムを調査し、Impacket、PsExec、RDPなどのツールを用いて横方向へ移動し、.zipファイルやOpenSSHを利用してデータを流出させ、メールボックスの権限を操作して持続的なアクセスを行い、イベントログをクリアして活動を隠蔽し、感染を広げるための他の攻撃活動を行います。また、物流を対象とした攻撃では、HEADLACEやMASEPIEを含むさまざまなマルウェアを展開し、他のセクターを標的とするキャンペーンではOCEANMAPやSTEELHOOKなどの亜種が確認されています。

ユニット26165は、スタートアップフォルダ内のスケジュールされたタスク、実行キー、および悪意のあるショートカットを通じて持続性を確立します。データ流出方法としては、PowerShellを使用してデータを準備し、マルウェアや組み込みのシステムツールを使用してデータを流出させ、正当なプロトコルやローカルインフラストラクチャを活用し、流出活動を遅延させることで、長期にわたりステルスな形で機密データへのアクセスを維持します。

物流企業を標的にするだけでなく、このグループの攻撃はウクライナや隣接するNATO諸国のIPカメラの侵害にも拡大しました。2022年3月以来、攻撃者はRTSP DESCRIBE要求を古いまたはブルートフォースされた認証情報で実行し、ライブフィードにアクセスして情報を収集する大規模なキャンペーンを実施しています。

GRUユニット26165が主導する高度な攻撃に対する防御を強化するため、組織はネットワークのセグメンテーションを実施し、 ゼロトラスト 原則を適用し、ラテラルムーブメントを制限し、異常を監視するためにログを監視する必要があります。追加の保護手段として、ホスティングおよびAPIモッキングプラットフォームへのアクセスを制限し、機密情報を扱うために承認されたシステムのみを使用し、公式コミュニケーションにおける個人アカウントの無許可使用を監査することが含まれます。

APT28攻撃は、西側の援助やサプライチェーンに関与するエンティティを侵害するための持続的で進化する努力を反映しており、ウクライナおよびNATOの同盟国がサイバーセキュリティの姿勢を効果的に管理し強化するためには、積極的なサイバーセキュリティ対策が不可欠です。 AI、オートメーション、リアルタイムの脅威インテリジェンスに支えられ、ゼロトラスト原則に基づいて構築されたSOC Primeのエンタープライズ対応製品スイートは、セキュリティチームが新たなAPT攻撃を追い抜き、攻撃者のサイバー攻撃能力に対して競争上の優位性を提供します。, backed by AI, automation, real-time threat intelligence, and built on zero-trust principles, helps security teams outscale emerging APT attacks while giving a competitive edge over the aggressor’s cyber-offensive capabilities.