サイバーセキュリティ業界は、高名なランサムウェア攻撃の脅威が拡大することで引き起こされる危機に直面しています。2020年のトレンドを受け継ぎ、ランサムウェアは2021年においても引き続き主要な問題であり、侵入の高度化と悪意ある仲間の数が増え続けています。

大企業は依然として主な標的となっています。しかし、率が上昇しており、2019年から、身代金の支払いは毎年170%以上増加していると報告されています。 2021ランサムウェアレポート Palo Alto Networksの。さらに、 Sophosによる調査 によれば、被害者の32%が非常に高額な支払い要求にもかかわらず身代金を支払う傾向があることが示されています。

これらのガイドラインでは、2021年のランサムウェア統計に深く切り込み、主要なトレンドを追跡し、ランサムウェア集団が適用する戦術、技術、手順(TTP)を調査し、ランサムウェアの脅威に対抗するためのベストプラクティスを要約し、SOC Primeからキュレーションされた検出を提供して組織インフラを保護する方法を解説します:

また、昨年のランサムウェアトレンドについて学ぶには、当社の 検出としてコードイノベーションレポート2020を調べることができ、特に「2020年のトップエクスプロイトと脅威」セクションが参考になります。

2021ランサムウェアの統計とトレンド

F.B.I.のディレクター、Christopher A. Wray は、 ランサムウェアの脅威を2001年9月11日の攻撃後の国際的なテロ問題と比較しています。なぜランサムウェアがセキュリティ専門家にとって重要な課題になったのか理解を深めるために、2020年から2021年の脅威の状況における主要なトレンドを見てみましょう。

大企業は危険にさらされています

ランサムウェアアクターは大金を狙っています。彼らは業界にはあまり関心がなく、より大規模で広範な企業を攻撃するために多くの努力を注いでいます。 大名なランサムウェアの被害者リスト には、世界をリードする技術メーカー(Acer、Quanta、Bombardier)、主要な商品供給業者(JBS、Royal Shell)、主要な教育機関(スタンフォード大学、カリフォルニア大学、コロラド大学)、重要なインフラベンダー(コロニアルパイプライン、Companhia Paranaense de Energia)、グローバルな法律事務所(Jones Day)、金融機関(Travelex、Flagstar)、保険会社(AXA)、医療機関(キャピタルメディカルセンター、ブリッジウェイシニアヘルスケア)などが含まれています。実際、敵対者は単純な計算を行い、高名な標的から最大の可能な身代金を受け取るつもりです。そのため、成功した恐喝の実践によりハッカーが動機づけられている今、大企業は常に危険にさらされています。

身代金の支払いが高騰

2021年には、サイバーセキュリティのコミュニティは2019年から2020年にかけての身代金の支払いに大きな変化が見られました。Palo Alto Networksによれば、現時点で平均的な身代金支払いは312,493ドルで、2019年には115,123ドルでした。ハッカーの食欲はますます厳しくなっています。2019年には最高の身代金要求は1,500万ドルでしたが、2020年には3,000万ドルに急上昇しました。

野心が高まるにもかかわらず、ハッカーはしばしば経済的な欲望を満たしています。被害者はデータを取り戻し、データ漏洩を防ぐために巨額の身代金を支払う傾向があります。2021年3月には、 CNAファイナンシャルコーポレーション がランサムウェア攻撃を受けた後にネットワークを取り戻すため、4,000万ドルを支払いました。そして2021年6月には、有名な肉供給業者JBSがその運用を再開するために1,100万ドルを支払って解放されました。

二重恐喝が増加中

2019年末に、 Maze RaaS の仲間は暗号化プロセスの前に感染ネットワークから機密データを盗むことを開始しました。その結果、バックアップから情報を復元できるにもかかわらず、データ漏洩を防ぐために犠牲者はより多額の請求を受けることになりました。このアプローチは、非常に人気のある二重恐喝のトレンドを設定し、多くのランサムウェア・アズ・ア・サービス(RaaS)のメンテナーによってすぐに取り入れられました。

によれば、 分析 Palo Alto Networksから、NetWalkerは二重恐喝アプローチを採用する上で最もよく用いられるものでした。2020年から2021年にかけて、このランサムウェアファミリーは世界中の113の組織で機密データを漏洩させました。 RagnarLocker は26の犠牲者がデータを世界的に侵害された状態で2位となりました。また、 REvil and や が二重恐喝の手法を広く採用して、得られる利益を増やしています。

RaaSの増加

今日のところ、非常に少数の脅威アクターが個別のランサムウェアキャンペーンを進めています。多くの悪意ある仲間はランサムウェア・アズ・ア・サービス(RaaS)プログラムに関与しています。RaaSは既存のランサムウェアサンプルを使って攻撃を実行することで、スクリプトキディでさえ大きなゲームに参加できるようにします。その結果、RaaSは非常に簡単な実行と極端な利益のために悪意のあるアリーナで独占的地位を持っています。

例えば、 REvilのメンテナーはRaaS プログラムを採用し DDoS攻撃とVOIPコールをメディアに無償で提供 して、新しいメンバーを参加させ、多重恐喝スキームを適用できるようにしています。ダークサイドRaaSリングやDoppelPaymer、NetWalkerも同様のパターンを使用しています。

新しいOSプラットフォーム

敵対者は地平を広げながら、組織全体により安全でないスペースを残しています。2021年には、従来のMicrosoft WindowsやApple macOSとともにLinuxシステムを対象とする傾向が示されています。例として、 DarkSideランサムウェアは、Linuxマシン上でデータを攻撃するためにELFバイナリ (Executable and Link Format)を配信する能力があります。また、Linuxデバイスを単独で対象とするように設計されたランサムウェアサンプルも存在するようになりました。例として、 Tycoonランサムウェア.

より多くのコモディティマルウェア

ランサムウェアアクターは頻繁にコモディティマルウェアを利用してターゲットネットワークへの初期アクセスを獲得し、最終ペイロードを配信します。このトレンドは2021年にも増加し、より多くの開発者がランサムウェアゲームに関与しています。 Group-IBの調査によれば、ランサムウェアオペレーターによく使用されるサンプルは Trickbot, Qakbot, Dridex, IcedID, Zloader, Buer、そして Bazar.

DDoS攻撃の発動

ランサムウェアアクターは常に利益を最大化する新しいアプローチを模索しています。昨年、いくつかのランサムウェアファミリーが、被害者に対して分散型サービス拒否(DDoS)攻撃を再導入しました。特に、 Avaddon やDarkSideランサムウェアのオペレーターは、身代金交渉中に協力を拒んだ被害企業に対してDDoS攻撃を開始しました。

ランサムウェアエコシステムの拡大

ここ数年で、ランサムウェアは組織的犯罪になりました。高名な攻撃には通常、サービスを提供し合う多くの仲間が関与しています。例として、ボットネット維持者とアカウントリセラーはランサムウェアアクターがネットワークへの初期アクセスを得るのを助けます。集団はこの初期アクセスを利用して全体のインフラストラクチャを制御し、機密データを搾取します。場合によっては、このデータが企業の財政状況を評価し、セキュリティホールを探し、潜在的に可罰的なデータを探すためのブラックハットアナリストのチームに送られます。その後、ランサムウェアアクターがダークウェブの開発者から関連するランサムウェアソフトウェアを購入し、侵入を進めるためにコモディティマルウェアのメンテナーと連絡を取ります。少なくとも、 15の新しいランサムウェアアフィリエイトプログラム が2020年に発生しました。DarkSide、Phobos、Avaddon、および LockBitなどを含めます。そして今後数年で、さらなる新種が出現することでしょう。

APTアクターがランサムウェアの大きなゲームに関与

2020年には、有名な高度な持続的脅威(APT)グループが財政的に動機付けられたキャンペーンを開始しました。例として、LazarusやAPT27がランサムウェア攻撃に悪意のあるインフラを利用していることが確認されています。これにより、ランサムウェアの情勢は国家後援に基づく集団であるAPTから借りたTTPsによってさらに高度化することになります。

ランサムウェアのエスカレーション:マルウェアからe-犯罪へ

上記のトレンドをまとめると、ランサムウェアがすでに高度なサイバー犯罪ビジネスへと変貌し、数多くのプレイヤー、下請け、サプライチェーン、追加の収益ストリーム、もちろん、最も生産的なターゲットをめぐって争っている競争者を抱えることが明らかになります。成熟した市場と同様に、ランサムウェアビジネスも各プレーヤーが適切なニッチを取り、市場全体の成長に貢献するためにセグメント化を進めています。ランサムウェアメンテナーのスキル、能力、ターゲット、アプローチを分析することで、SOC Primeチームは現在のランサムウェアアリーナで3つの主要なプレーヤーのタイプを特定することができます。各セグメントにはその強みと制限があります。

マスマーケットランサムウェア。 タイトルが示す通り、この種類の脅威はピンポイントでの攻撃よりも大量攻撃を好みます。マスマーケットランサムウェアはカバレッジ範囲が最も広く、被害者のプロフィールをあまり気にしません。連鎖とオーケストレーションは大部分自動化されており、標的はスタンドアロンコンピュータ(家庭、企業、公共)です。この場合、脅威アクターはターゲットマシンから感染者への低い変換率を補う攻撃密度に依存しています。さらに、被害者は大多数、個人または小中規模組織であるため、成功した攻撃当たりの身代金支払いは控えめであり、報酬は中程度です。しかし、マスマーケットランサムウェアは、悪意のあるビジネスを開始するために低から中程度の投資が必要で、このセグメントに多くの専念したアフィリエイトをもたらしています。APTタイプのランサムウェア。 ランサムウェアの「市場」のこのニッチは、高度にターゲット化された、複雑で洗練された侵入に集中しています。熟練した成熟したプレイヤーは綿密に犠牲者を選びます。それらは世界をリードする企業、高名な政府機関、または他の大名目標です。攻撃を開始する前に、APTタイプのランサムウェアアクターは、被害者の財政状況とターゲットネットワーク内の弱点を数ヶ月間調査します。こうした綿密な準備は、最高の感染/ターゲットコンバージョン率を達成することを可能にします。さらに、成功した攻撃の支払い額は印象的です。ただし、APTタイプのランサムウェアセグメントに参加するには、脅威アクターは中から高の投資を必要とするため、開始と進化は複雑な作業です。そのため、このセグメントのアクター数は安定している傾向があります。

ランサムウェア・アズ・ア・サービス(RaaS)。 このセグメントにはランサムウェア開発者によって配信されたランサムウェアバリアントの「消費者」として奉仕するサイバー犯罪アクターが含まれています。ソフトウェア・アズ・ア・サービスビジネスモデルに似て、ランサムウェアの配信物はターゲット攻撃にそれを悪用する敵対者に販売または賃貸されます。

2021年の主要なランサムウェアファミリー

3つの主要なランサムウェアビジネスアクターの違いは相当なものであり、直接比較することはできません。それぞれのセグメントを個別に分析し最も活発な集団の概要を得るために探求しましょう。マスマーケットランサムウェアファミリーの比較は、 Nefilim, DoppelPaymer, Avaddon, Defray777 をこのセグメントで最もアクティブなアクターとして特定します。APTタイプのランサムウェア部門を探る際には、SOC Primeの専門家は Ryuk, REvil (Sodinokibi)、 や を最も悪名高いグループとして識別します。また、セキュリティ研究者はGroup-IB、Palo Alto Networks、およびCovewareによって、 Maze, Egregor, Conti, NetWalker, Pysa, Clop, Ragnar Locker, MedusaLocker、そして LockBit を著名なRaaSリングとして確立しました。

戦術と技術

ランサムウェアアクターは継続的に操作の複雑さを増やし、新しいツールを導入してターゲットを妥協させています。SOC Primeの主要なTTPの分析は、各ランサムウェア市場セグメントに典型的な現在の悪意あるアプローチを説明するいくつかの重要なポイントを導き出しています。

マスマーケットランサムウェア

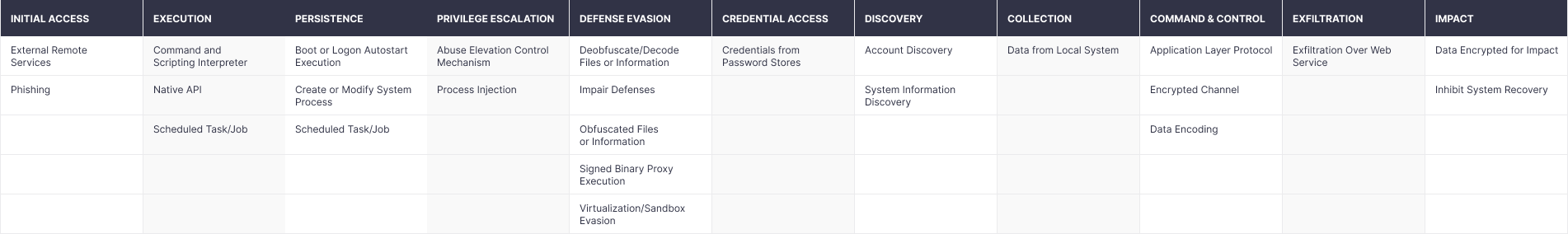

マスマーケットランサムウェアセグメントの話をするとき、敵対者は攻撃を進行するためにシンプルだが信頼性のあるツールとアプローチを使います。一般的に、暗号化は初期感染直後にトリガーされ、さらなるネットワーク伝播は行われません。主な感染ベクターはフィッシングです。また、マスランサムウェアニッチは頻繁に公開されたRDPサービス、2要素認証(2FA)のないVPN、そしてコモディティマルウェア(Trickbot、Bazar、SDBBot、Qakbot)に依存しています。悪意のあるペイロードをダウンロードまたは実行するために、脅威アクターはPowerShell、Windowsコマンドシェル、Visual Basicを使用します。また、同様の目的でネイティブOS APIを悪用します。マスマーケットランサムウェアアクターによって適用される人気のある戦術と技術の全体的な構造は、以下の表で探ることができます。

図1. マスマーケットランサムウェアセグメントによって適用される戦術と技術

APTタイプのランサムウェア

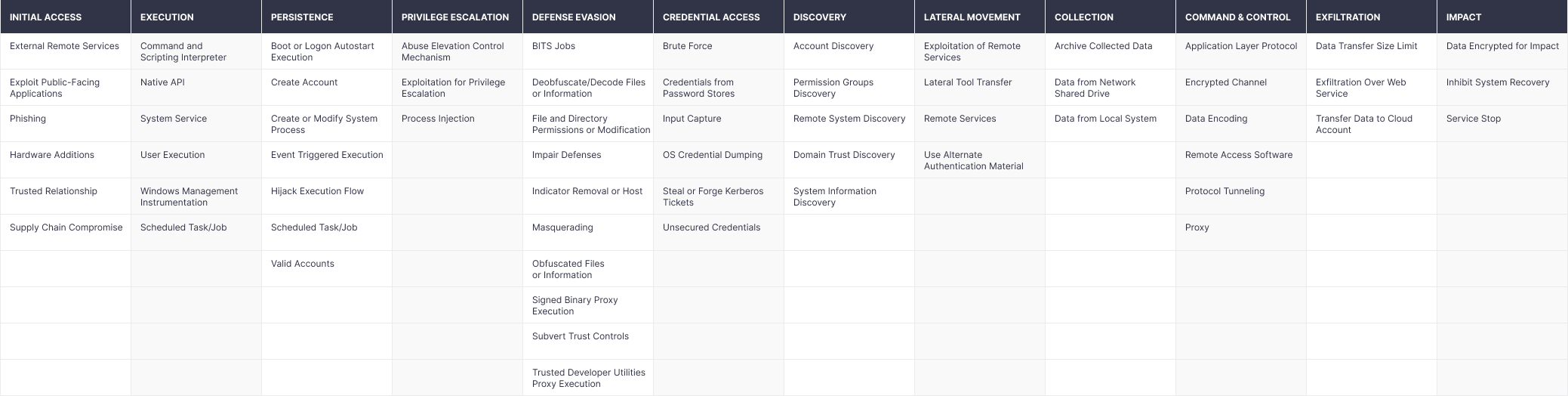

APTタイプのランサムウェアアクターは通常、高度なツールと方法を利用してネットワークに浸透し、偵察のためにそれを伝播させます。一般に、攻撃は高度にターゲット化されており、敵対者は企業ネットワークの中に数か月を費やして、その弱点を調査します。暗号化はハッカーが成功した侵入に利用する可能性のあるすべてのセキュリティギャップに確信を持った後にのみ開始されます。このようなアプローチは、最大限のダメージを与えるために完全なネットワークを凍結させる結果をもたらします。 RDPサーバーが公開されるのと並行して、脅威アクターは初期アクセスのために既知の脆弱性を利用することがよくあります。さらに、APTタイプのランサムウェアグループは、サプライチェーン攻撃を利用して浸透します。この攻撃手法の多様性は広範であり、その一部はAPTグループのツールセットから導入され、この種の攻撃を危険で検出するのが難しいものにしています。このランサムウェアのセグメントによって使用される手法と戦術の全体像は以下で探ることができます。

図2. APT型ランサムウェアセグメントによって適用される戦術と技術

ホットポイント

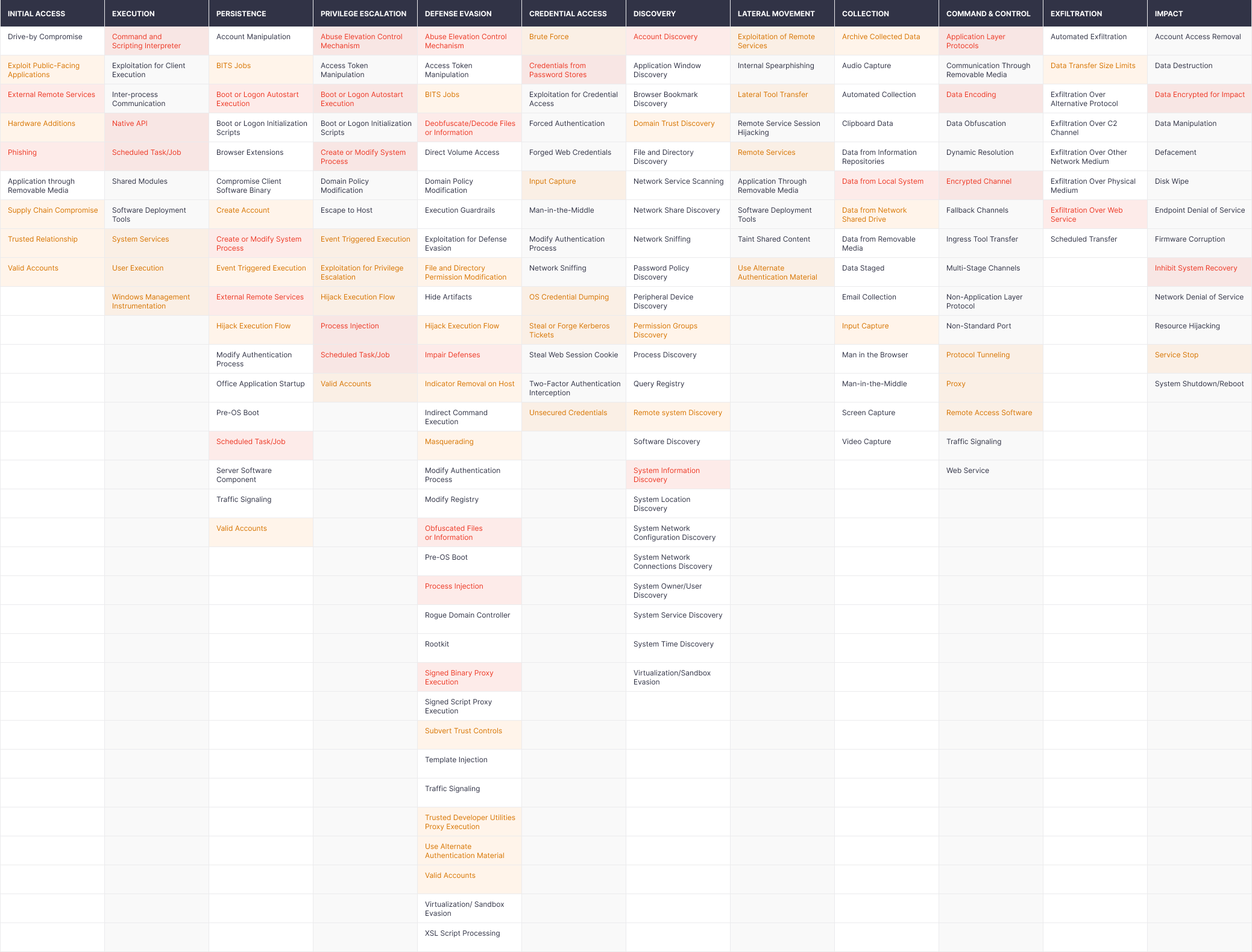

さまざまなランサムウェアアクターによって使用されるTTPの分析は、ニッチに関係なく異なるランサムウェアグループによって最も頻繁に使用されるホットポイントのリストがあることを示しています。実際、SOC Primeチームはこれらをセキュリティオペレーションセンター(SOC)とサイバー防衛センター(CDC)が侵入を防ぐために常にチェックすべき最も重要なスポットと特定します。このようなホットポイントのリストは以下で確認できます。赤は最も人気のある技法を示し、オレンジは頻繁に使用される技法を示し、白は攻撃で観察された技法を示しています。

図3. ランサムウェアアクターによって使用される戦術と技術のホットポイントマップ

SOC Primeの主力製品、 Threat Detection Marketplaceは、ランサムウェアの脅威と戦うSecOpsおよびCDCの実務者に大いに役立ちます。私たちのプラットフォームは、暗号化ルーチンが開始される前に感染を検出することを可能にする何千ものSOCコンテンツアイテムを集約しています。Threat Detection Marketplaceのルール、パーサー、コンフィグ、および他の種類のコンテンツは、MITRE ATT&CKⓇ フレームワークに直接マッピングされ、おかげで特定のランサムウェアアクターによって適用される特定の戦術、技術、およびサブ技術と、一般的にランサムウェアの脅威に関連するTTPを検出する能力を一定に保ちます。実際、多くのランサムウェア「ホットポイント」は、Threat Detection Marketplaceのコンテンツによってカバーされています。 — SOC Primeのコンテンツは、特定のランサムウェアグループに結び付けられた特定の行動パターンを識別するために磨かれており、被害が発生する前に攻撃の初期段階で侵入を検出することができます。

TTPはランサムウェアセグメントごとに異なるため、対策もそれに応じて異なるべきです。

ランサムウェア防御のベストプラクティス

マスマーケットランサムウェア。

-

Mass-Market Ransomware. 大衆セグメントについて話すとき、攻撃キルチェーンは比較的簡単であるため、防御の実践は次のとおりです:

-

メールセキュリティゲートウェイ。このようなサービスは、ランサムウェア防止ツールキットの一部として、ランサムウェアの拡散に使用される可能性のある悪意のある通知から組織の電子メールサーバーを保護するために使用されます。 -

アンチウイルス保護。 信頼性のあるアンチウイルスソリューションを選択することも、大衆市場向けのランサムウェア攻撃から組織のインフラストラクチャを保護することができます。

-

-

APTタイプのランサムウェア。 このセグメントアクターによって開始された侵入を防ぐために、組織はより高度な防御層を必要としています。

- 監視、検出、応答。 これらの攻撃の偵察段階がかなりの時間を要することを考慮すると、妥協を未然に防ぐ最良の機会は、ネットワーク内の悪意のある活動の初期兆候を特定することです。可能なすべてのテレメトリーを記録し、ストレージで手元に持っておくことが重要です。完全なテレメトリープールへのアクセスは、レトロスペクティブハントを可能にし、 SecOpsチームがセキュリティ運用を習得するのに役立ちます。 Threat Detection Marketplace も役立つツールとなるかもしれません。SOC Primeのプラットフォームは、リアルタイムのアラートと遡及的なハンティングにうまく機能する完全な脅威のコンテキストを提供します。さらに、私たちの内容ベースは300人以上の熟練した脅威ハンターのコミュニティによって毎日豊富にされ、最新の脅威に関する最先端のコンテンツを保証しています。

- SOC。 組織のSOCへの投資は、絶えず出現するランサムウェアキャンペーンに対するサイバー防御能力を強化する上で重要な役割を果たすことができます。組織はまた、24時間365日の保護を受けるために、包括的な脅威の調査、継続的な監視、および適時のインシデント対応を提供する信頼できるサードパーティベンダーが提供するSOC as a Serviceを利用することができます。

- EDRソリューション。 次世代のエンドポイント検出および応答(EDR)ソリューションを活用することは、APTのようなランサムウェアから会社のインフラストラクチャを守るための貴重な投資となります。EDRを使用することで、セキュリティチームはエンドポイントデータの完全なリアルタイム監視を行い、最も大胆な対抗者の試みをタイムリーに検出し、組織の環境全体に広がるのを防ぐことができます。

- 脅威ハンティングオペレーション。 APTのようなランサムウェアの脅威に対抗するために、BlueTeamスペシャリストは非常に重要です。SOCの自動化が重要である一方、自動化されたソリューションでは洗練された独自の攻撃ベクトルを見逃す可能性があります。したがって、自動検出が捉えきれないセキュリティインシデントを特定するためには、脅威ハンティングエンジニアのスキルと専門知識が必要です。 当社の上級脅威ハンティングエンジニア、アダム・スワンによる洞察に満ちたマニュアル に登録するか、 サイバーライブラリー に無料で参加して、サイバーセキュリティの知識を深めましょう。

上記の推奨事項とは別に、セキュリティ意識、バックアップ、およびパッチ適用はランサムウェアの予防の重要なポイントです。

意識。 ランサムウェアによるデータ侵害やその他の重要なビジネス上の問題について、社内従業員に定期的なトレーニングやワークショップの形式で教育することにより、会社全体でセキュリティ意識を高め、潜在的な損失を防ぐことができます。

バックアップ。 ビジネス環境内のすべての重要な情報が定期的にバックアップ手続きを経ることを確認することは、攻撃の壊滅的な結果から組織を守るかもしれません。機密ファイルや設定のバックアップを行い、定期的にバックアップをテストし、オフラインでビジネスネットワークに接続されていないことを確認してください。多くのランサムウェアサンプルはアクセス可能なバックアップを暗号化または削除しようとするため、これは重要です。

タイムリーなパッチ適用。 組織内のすべてのオペレーティングシステム、アプリ、およびファームウェアが最新の安全なバージョンに更新されていることを確認することは重要です。中央集権的なパッチ管理システムと適切なリスクベースの評価戦略は、組織のパッチ管理の取り組みを後押しし、大多数の侵入を阻止します。

また、ランサムウェア保護に関する一般的なベストプラクティスを学ぶために、専用の メモ を調査することができます ホワイトハウス 、ランサムウェア攻撃の激化を背景にした。

ランサムウェア攻撃を検出するためのSOCコンテンツ

使用中のセキュリティプラットフォームのランサムウェア検出機能を絶えず強化することは、組織のプロアクティブなサイバー防御を可能にします。毎月、Threat Bounty Programの開発者とSOC Primeコンテンツチームは、ランサムウェア攻撃のアクティブなフェーズを示す可能性のある技術、ツール、および疑わしい活動を検出するのに役立つ数十のSOCコンテンツアイテムをThreat Detection Marketplaceに公開しています。

重大な脅威との戦いを支援するために、ランサムウェア攻撃の検出に役立つトップシグマルールを集めました。すべてのコンテンツは直接MITRE ATT&CK® フレームワークにマッピングされ、対応する参照と説明が記載されています:

SINGLEMALT / KEGTAP / Ryuk 技術と手順

Ryuk またはネットワーク接続経由で魔法のWake-On-Lanパケットを送信する可能性のある別の送信者

PhorpiexボットインプラントDriveMgrストリングとAvaddonランサムウェアのダウンロード

Egregor RaaS (Ransomware as a Service) カオスを続ける

Maze Ransomwareの脅威アクターがreg.exe(Sysmon動作)を使用

Ryukランサムウェアの新バージョン(08.04.2021)

GootkitとREvilランサムウェアがドイツのユーザーを標的 – 2020年11月

NEMTYの後継、Nefilim/Nephilimランサムウェア

MalspamキャンペーンがIcedIDをドロップし、REvilランサムウェアに繋がる

Sodinokibi ‘REvil’マルウェアサンプル(Sysmon動作)(2020年7月22日)

ランサムウェア攻撃に関連するThreat Detection Marketplaceコンテンツの完全なリストを確認することもできます こちら.

参考資料:

- https://start.paloaltonetworks.com/unit-42-ransomware-threat-report.html

- https://www.group-ib.com/resources/threat-research/ransomware-2021.html

- https://secure2.sophos.com/en-us/content/state-of-ransomware.aspx

- https://www.esentire.com/resources/library/six-ransomware-gangs-claim-290-new-victims-in-2021-potentially-reaping-45-million-for-the-hackers

- https://www.documentcloud.org/documents/20796934-memo-what-we-urge-you-to-do-to-protect-against-the-threat-of-ransomware

- https://www.coveware.com/blog/ransomware-attack-vectors-shift-as-new-software-vulnerability-exploits-abound

より多くの脅威検出コンテンツを探していますか?Threat Detection Marketplaceにサインアップして、最新の攻撃に対応した100K以上のキュレートされたSOCコンテンツアイテムを活用し、環境にカスタマイズされたものを利用してください。脅威ハンティング活動に参加し、自分自身の検出ルールを作成することを熱望していますか?Threat Bounty Programに参加しましょう!