SOC Prime 脅威検知マーケットプレイス Microsoft Azure Sentinel 用の 6,000 以上の検出、クエリ、ルール、関数、インシデント対応プレイブックにアクセスし、MITRE ATT&CK に直接マッピングされた検出を提供します。® 組織固有のニーズに一致するように。 最も関連性の高い検出をシームレスに見つけるために、 Microsoft ソートオプションを適用して、Azure Sentinel インスタンスにコンテンツをクリック数回でデプロイできます。

既存のコンテンツを環境にデプロイし、独自のルールを作成するために、SIEM、EDR、NTDR ソリューションのさまざまなオンライン教育リソースのコレクションを、無料で「 サイバーライブラリ」で絶えず充実させています。この記事では、環境内の脅威を検出するための Azure Sentinel ルールの作成プロセスについて説明します。 こちらのリンク をたどり、ルール タブを選択して、サイバーライブラリの資格情報を使用して、Azure Sentinel ルールの作成に関するさらに詳細なガイドをご覧ください。

作成できる Azure Sentinel ルールには 2 種類あります:

- Microsoft インシデントルール

- スケジュールされたクエリルール

ここでは、Azure Sentinel の相関ルールの 2 つ目のタイプ – スケジュールされたクエリルールに焦点を当てます。

Azure Sentinel ルール作成: はじめに

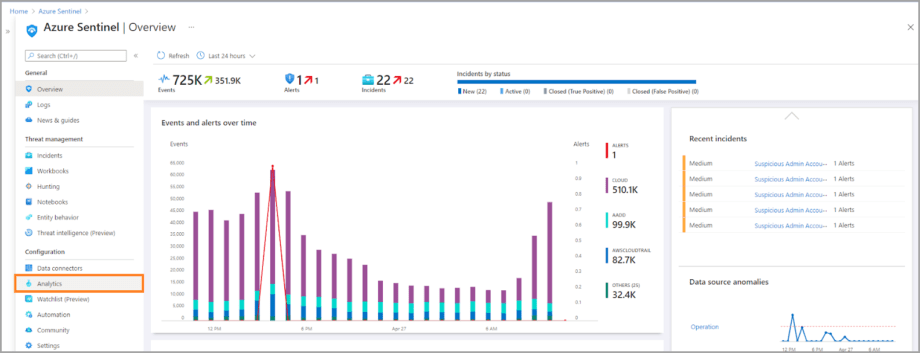

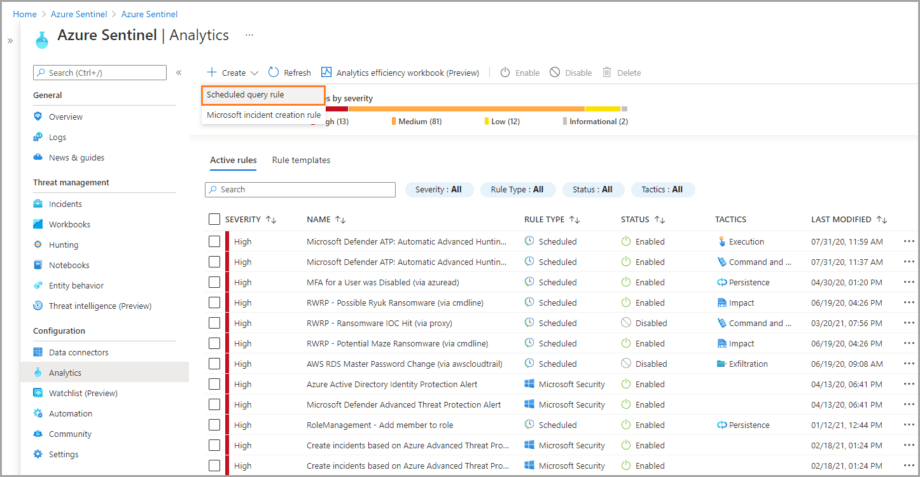

- 左側のメニューから 分析 を選択します。

2. 作成 > スケジュールされたクエリルール, を選択すると、Azure Sentinel ルールウィザードが開きます。

Azure Sentinel ルールウィザードの設定

Azure Sentinel ルールを作成するための分析ルールウィザードは、次のステップで構成されています:

これらのステップのそれぞれは、Azure Sentinel ルールウィザードの個別のタブとなっています。

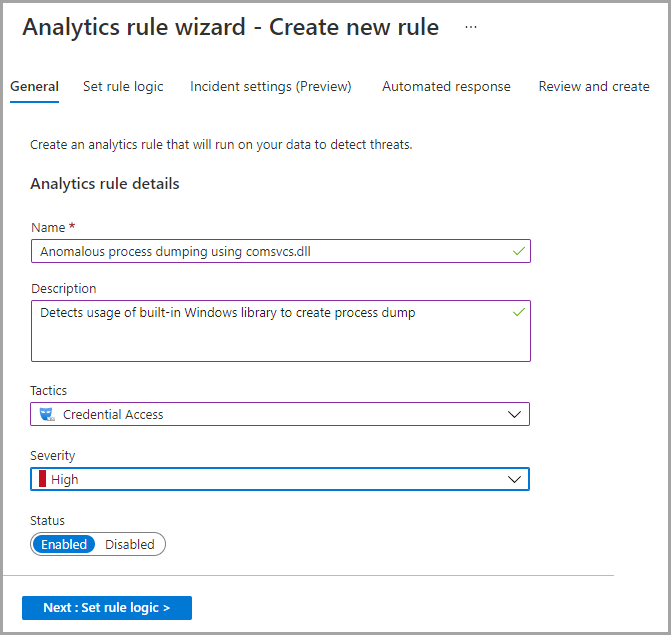

一般設定

- On the 一般 タブでは、ルール名とその説明を入力します。

- 事前定義されたオプションからルールの深刻度を選択します。

- オプションとして、ルールを特定の MITRE ATT&CK® 戦術にマッピングできます。一度に複数の戦術を選択できます。

- ルールのステータスを指定します。デフォルトでは 有効

です。 次へ をクリックして、ルールロジック設定に進みます。

ルールロジックの設定

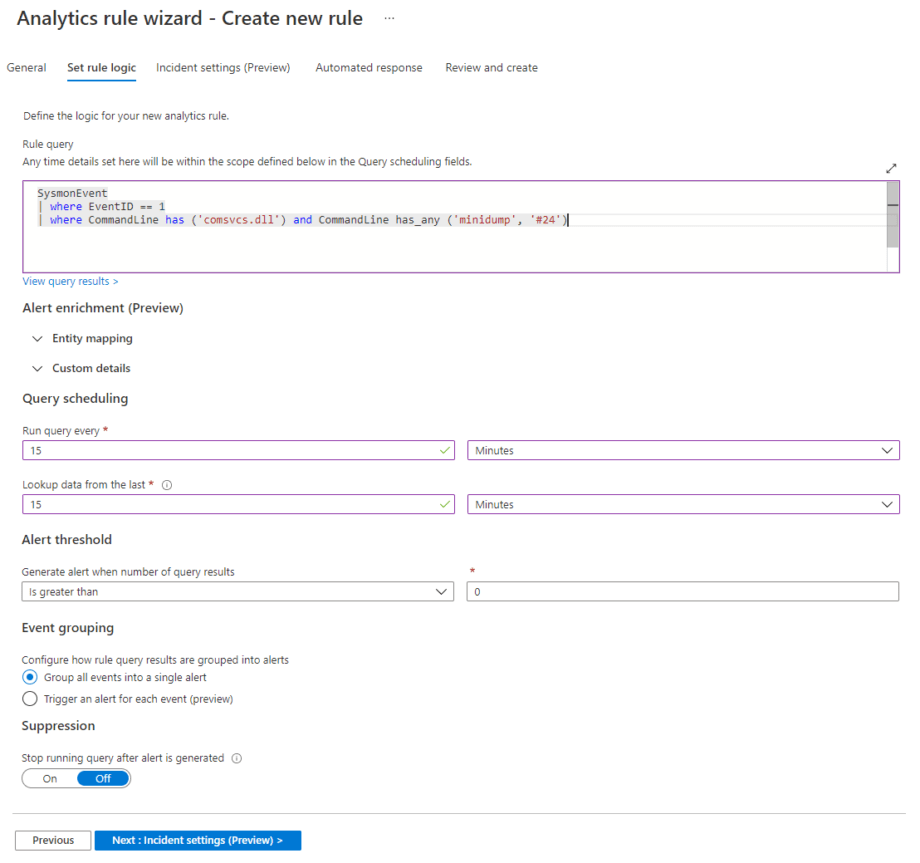

The ルールロジックの設定 タブでは、ルールロジックを定義し、他のルール設定を構成します。例:

ルールクエリ

ルールクエリは、 異常な行動を検出したり脅威を検知したりするために実行されるクエリです。スクリーンショットに表示されているクエリは、Windows 組み込みライブラリ comsvcs.dll.

アラートの強化

を使用してホストのプロセスをダンプしようとしたときに、アラートをトリガーします。これらのルール作成設定は、次の設定を含みます:

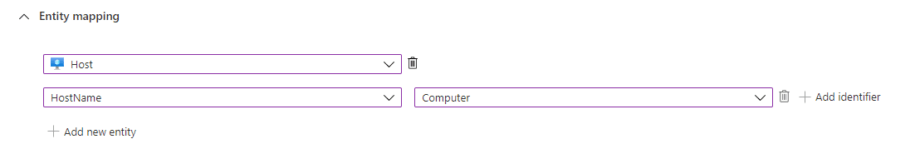

- エンティティのマッピング

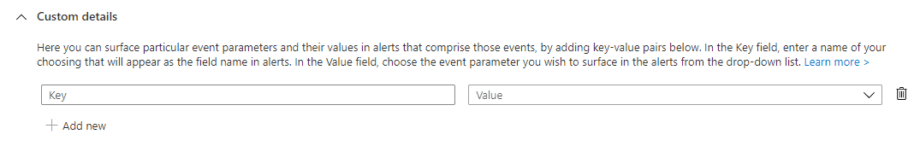

- カスタムの詳細

The エンティティのマッピング セクションは、クエリ結果にあるフィールド(アカウント、ファイル、ホスト、IP など)から Azure Sentinel が認識する最大 5 つのエンティティをマッピングすることができます。これにより、Azure Sentinel はこれらのフィールドのデータを認識して分類し、さらなる分析を行えます。

The カスタムの詳細 セクション では、それらのイベントから生成されたアラートにイベントデータを表示できます。一度設定すると、これらの設定により、より迅速かつ効率的に審査、調査、および対応が行えます。

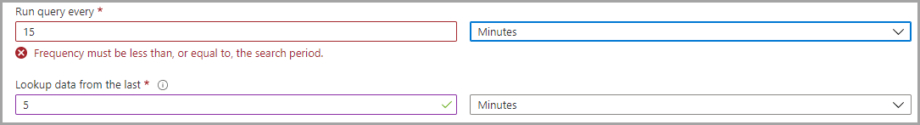

クエリのスケジューリング

ここで、新しい分析ルールの実行スケジュールを設定できます。

アラートしきい値

アラートしきい値を設定することで、作成したルールの感度レベルを定義できます。特定の数の結果が返された場合にのみアラートを作成したい場合があります。

イベントのグループ化

このセクションでは、ルールクエリの結果がどのようにアラートにグループ化されるかを設定できます。

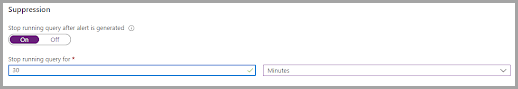

抑制

アラートが生成された後、クエリの実行を一定時間停止することができます。これをオンにした場合、 抑制 一時的に無効になります(最大 24 時間)。

クリックして、 次へ タブに進みます。 インシデント設定 tab.

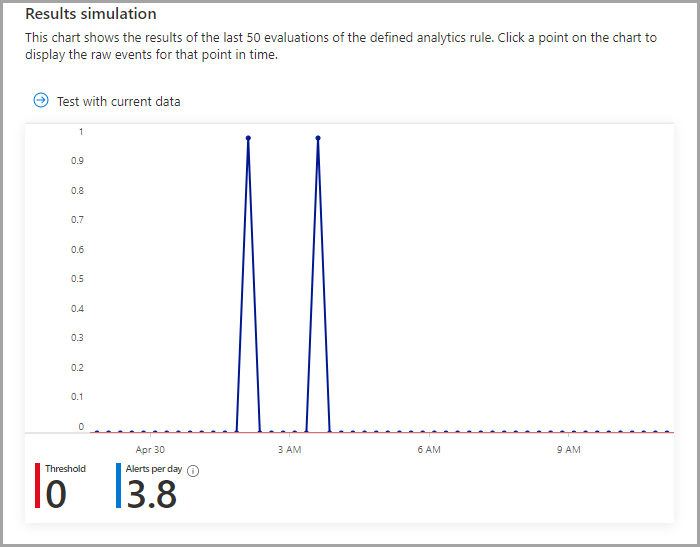

結果シミュレーション

The 結果シミュレーション セクションは、Azure Sentinel ユーザーが開発段階でルールをテストするのに役立ちます。これにより、運用環境にデプロイする前にテストができます。

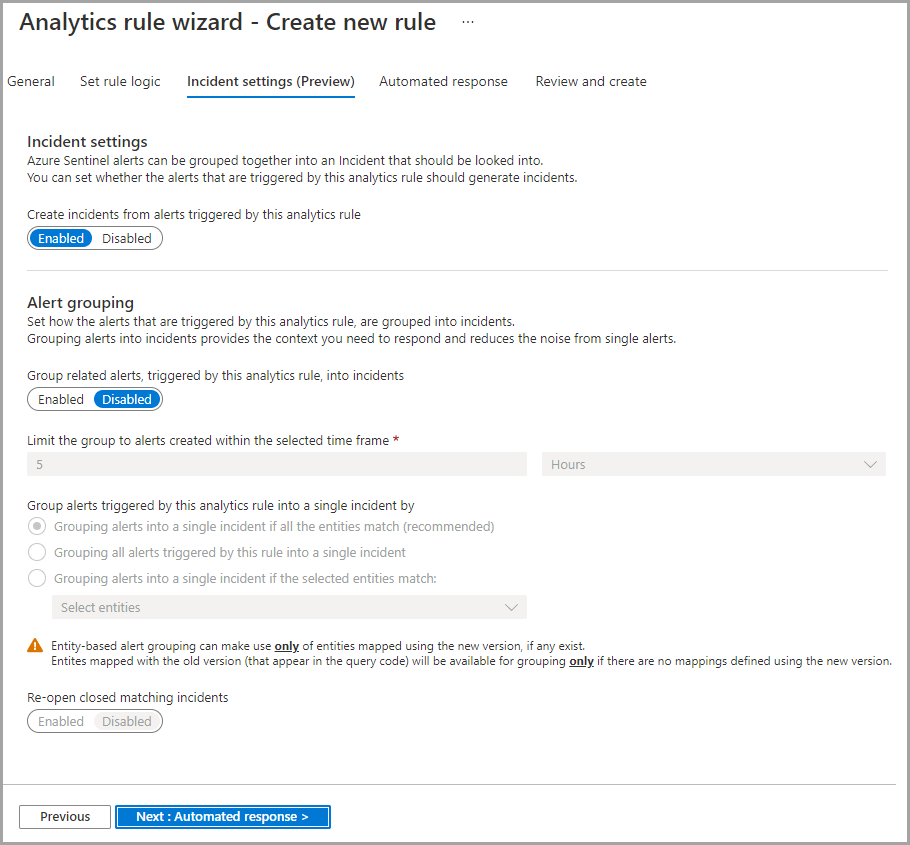

インシデント設定

このタブでは、Azure Sentinel がどのようにアラートを生成するかを定義します。タブは次の設定を含みます:

- インシデント設定

- アラートグループ化

アラートからインシデントの作成を無効にするか、アラートのグループから単一のインシデントを作成できます。

インシデント設定

これらの設定はデフォルトで有効です。一度有効になると、このルールによってトリガーされた各 Azure Sentinel アラートから個別のインシデントが作成されます。必要に応じて 無効化 することもできます。

アラートグループ化

有効にした場合、定義された基準に基づいて、Azure Sentinel アラートのグループから単一のインシデントが作成されます。これらの設定はデフォルトで無効です。

他の設定は次の通りです:

- 選択した時間枠内で作成されたアラートにグループを制限

- この分析ルールによってトリガーされたアラートを単一のインシデントにグループ化

- 一致するインシデントの再オープン

クリックして、 次へ タブに進みます。 自動化対応 tab.

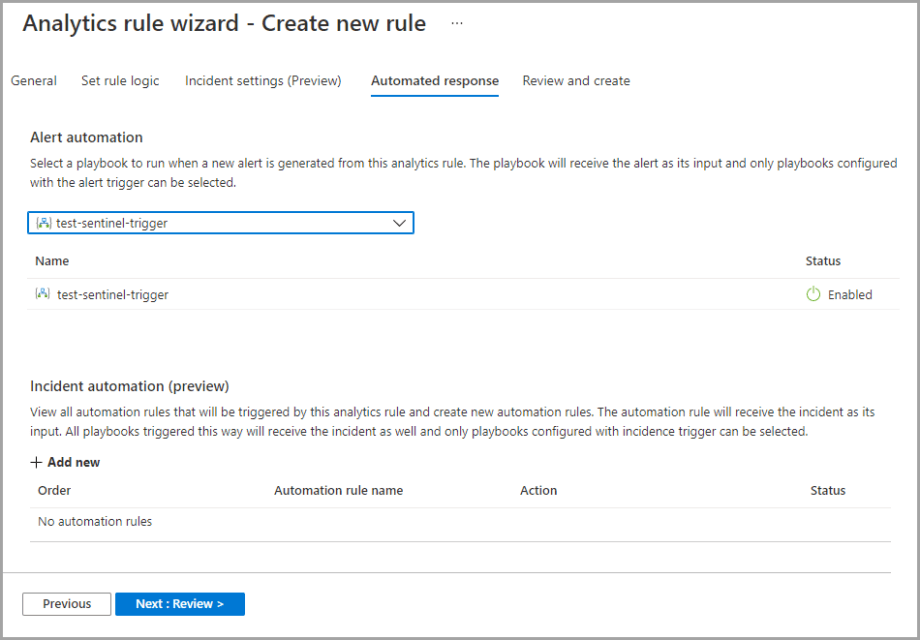

自動化対応

ここでは、Azure Sentinel の分析ルールからアラートが作成されたときに自動的に実行されるプレイブックを選択できます。選択したサブスクリプション内で使用可能なプレイブックのみが表示されます。

クリックして、 次へ に進む レビューと作成 tab.

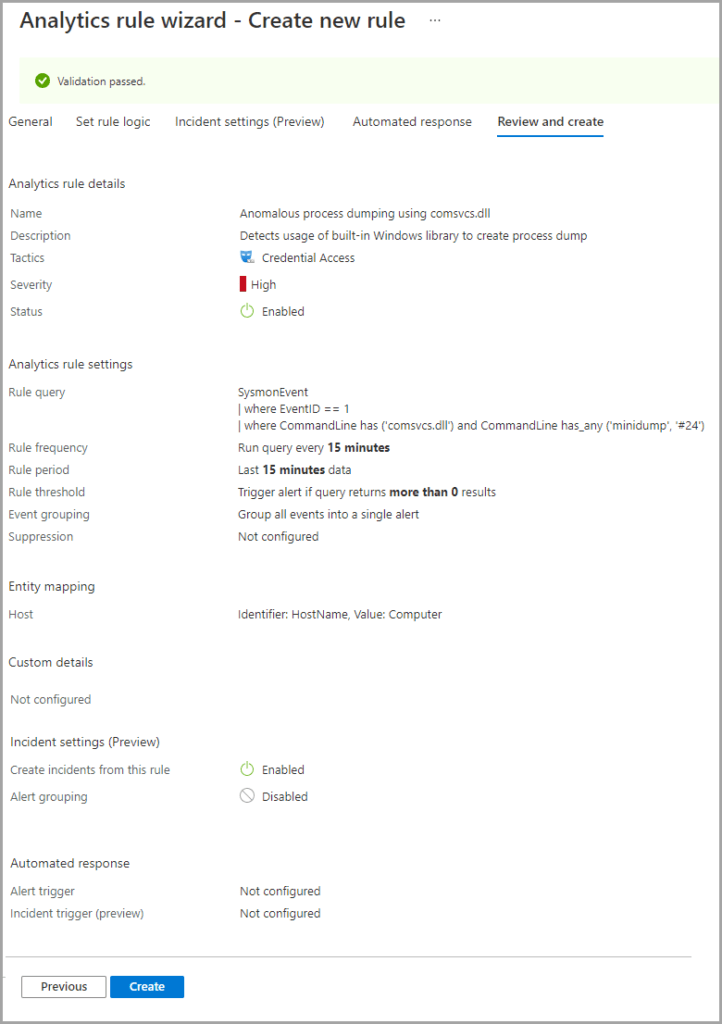

レビューと作成

これは、Azure Sentinel ルール作成プロセスの最終ステップです。 レビューと作成 タブには、新しく作成された分析ルールの概要が表示されます。また、このステップで、新しく作成されたルールが検証を通過します。タブの上部に「 検証済み 」メッセージが表示されると、そのルールが正しく作成され、デプロイ可能であることを意味します。

設定を完了して新しい分析ルールを追加するには、 作成 ボタンを選択します。

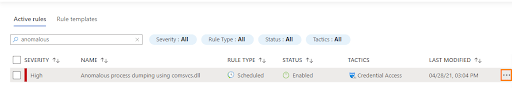

加えた新しいルールは、 アクティブルール タブに表示されます。その後、このルールを編集、無効化、削除、または複製するには、 分析 メイン 詳細 ( … ) ボタンをクリックします。

これで、脅威や疑わしい活動を検出するための独自の Azure Sentinel ルールを作成する準備が整いました。

探索 脅威検知マーケットプレイス Microsoft Azure Sentinel 環境に合わせた広範なコレクションを見つけるために、 6,000 以上の SIEM ネイティブのルールとクエリを含む SOC コンテンツを探索できます。 脅威ハンティングの専門知識をさらに深めたいですか? サイバーライブラリ にサインアップして、SIEM のハードスキルを磨き、脅威ハンティングのハウツーガイドを探求し、サイバーセキュリティの深堀りセミナーを視聴しましょう。