序章

COVID-19 / コロナウイルスのフィッシングは増加しており、今後数ヶ月間は主要なテーマ/誘いとして残る可能性があります。このブログ記事では、COVID-19に特化したフィッシングや、テレワークの増加に伴うその他の脅威への対応策を推奨します。

フィッシングの脅威は変わったのか?

脅威は変わったのか?ある意味そうです。COVID-19 / コロナウイルスに関連する大きな緊急性があります。この緊急性により、平均的な人々がフィッシングの犠牲になる可能性が高くなっています。攻撃者はこれを理解しており、したがってCOVID-19やコロナウイルスのテーマ/誘いを使用したターゲットの増加を予想しており、実際に観察されています。追加のテーマ/誘いもまた、テレワークに関連して使用および効果が高まる可能性が高いです。

しかし、フィッシング攻撃に使用される対抗者の技術と戦術に関しては、大部分が同じままです。

このブログ記事では、フィッシングのいくつかの側面、コロナウイルスに関して予想されること、そして組織を脅威から保護する方法について説明します。

フィッシングの種類

フィッシング攻撃には一般的に3つの主要な目的があります。

- マルウェアを配信する

- マルウェアへのリンク

- マルウェアをメールに添付

- ランサムウェア、バンキングトロイの木馬、ウェブスキミング、スパイ活動など

- 機密情報を取得する

- 通常、組織はユーザー名/パスワードに最も関心を持っています

- 通常、偽のログインページへのリンクを提供

- 詐欺/スキャム

- 被害者に対して資源(金銭や機器さえも)を送るよう説得

- 偽の請求書

- 偽の購入注文書

- 偽の慈善団体

- 被害者に対して資源(金銭や機器さえも)を送るよう説得

フィッシングテーマの誘い

犯罪者は緊急性の感覚を利用して、被害者を騙してエンドポイントでマルウェアを実行させたり、偽の慈善団体に金銭や物資を送らせたり、機密情報(ユーザー名やパスワード)を明らかにさせます。SOC Primeは、COVID-19 / コロナウイルスや関連したテーマ/誘いの増加を観察することを期待しています。

- COVID-19 / コロナウイルス – 情報

-

-

- 犯罪者がCOVID-19 / コロナウイルスに関する重要な情報を含む文書または文書へのリンクを配布する権威者として振る舞います。

-

- COVID-19 / コロナウイルス – 恐怖を煽るメール

-

-

- 犯罪者がCOVID-19 / コロナウイルスに関する“緊急情報”を提供する権威者として振る舞い、ウイルス感染の脅威を用いて被害者を脅迫を試みます。

-

- COVID-19 / コロナウイルス – 検査/治療法

-

-

- 犯罪者がCOVID-19の検査または治療法を持っていると主張します

-

- 経済的救済

-

-

- 犯罪者が政府、雇用者、または慈善団体として経済的救済を提供しています

-

- VPN / テレカンファレンス / VDIクライアントの展開/更新

-

-

- 犯罪者が情報技術部門として振る舞い、会社が使用している/使用予定のソフトウェアの更新や展開を行います。

-

- COVID-19関連の医療用品(PPE、換気装置、呼吸器、薬品)の購入注文/請求書詐欺

-

-

- 犯罪者がCOVID-19関連の物資に関する偽の購入注文書や請求書を送信します。

-

- 旅行関連の詐欺

-

- 犯罪者が外国に取り残された従業員/友人/親族として振る舞います

- 犯罪者が航空会社やホテルとして振る舞い、将来の旅行計画に関する‘更新’を提供します。

マルウェア/ランサムウェアを含むフィッシングの誘い

平均的な組織にとって、ランサムウェアは現在最大の脅威です。フィッシングによって配信されるランサムウェアは、ドキュメント/ファイルタイプ(スクリプトファイル、オフィス文書)に含まれるコードを利用することがよくあります。エクスプロイトは依然として一般的な脅威ですが、高価で実装が困難であるため、通常は必要ありません。

フィッシングで使用される一般的な初期段階

- 悪意のあるファイルへのリンクの使用は、メールフィルタリング/サンドボックス回避のために大幅に増加しました(T1192)

- 暗号化された圧縮アーカイブ(.zip、.7z、.iso、.tarなど)を使用してスキャンとサンドボックスを回避する(T1140)

- Microsoft Officeの文書(特にxlsx、xlsm、xls、doc、docm、docx)

- リッチテキストファイルドキュメント T1193

- PDF文書 T1193

- スクリプト/ファイルに埋め込まれた動的コンテンツまたは直接添付されたもの(.vbs、.vbe、.js、.jse、.wsh、.cmd、.bat、.ps1、.wsh、.wsc、.hta、.pif、.lnk、.com、.reg) T1193

- 例えば、.vbsファイルはPDF、Word文書、Zipファイルなどに埋め込むことができます。

- 実行ファイル(.exe、.scr、jarのようなサードパーティのソフトウェアに依存するもの)

妥協後

フィッシング攻撃では、エンドポイントが侵害された後でもすべてが失われるわけではありません。攻撃者が目的を達成するには、通常、ローカルで権限をエスカレートし、その後ドメインでエスカレートし、また重要な資産に横向きに移動する必要があります。

通常、“最初のアクセス”後すぐに実行が行われます。これには通常、powershell、cscript、wscript、mshta、rundll32、またはその他の技術を介した直接的なプロセス作成が含まれます。PPID偽装/COMによる親子プロセスチェーンの破損やプロセスインジェクションのようなより巧妙な技術も一般的になっています。

いずれにせよ、典型的な攻撃チェーンには警告を出すのに十分なものがあります。

具体的には、SOC Primeは最近のフィッシング攻撃で最も一般的であると特定した技術を以下に示しています。

- T1192(スピアフィッシングリンク)

- T1193(スピアフィッシング添付ファイル)

- T1059(コマンドラインインターフェース)

- T1086(PowerShell)

- T1085(Rundll32)

- T1218(署名されたバイナリのプロキシ実行)

- T1053(スケジュールされたタスク)

- T1050(新しいサービス)

コンテンツの援護

SOC Primeでは、SIGMAのファンです。私たちの脅威バウンティの開発者やSOC Primeのチームは、ATT&CKフレームワークの技術の多くをカバーする多くの関連コンテンツをリリースしています(無料のものも多いです)。通常、このコンテンツはTTPよりも行動に焦点を当てています。つまり、このコンテンツは、フィッシングのテーマや誘いに関係なく機能します。このコンテンツをインストールすると、フィッシングの誘いに利用される次の危機中に役立ちます。

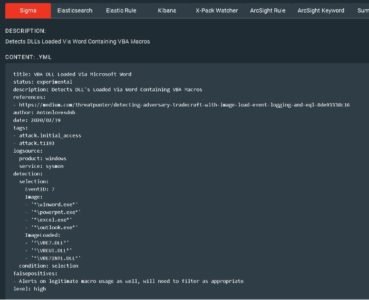

例えば、“VBA DLL Loaded via Microsoft Word”というルールは、マクロを含むドキュメントを読み込むオフィスのインスタンスを検出します。フィッシングコンテンツを配信するために最も一般的に悪用されるファイルタイプです。 このコンテンツやその他のものを、脅威検出市場(TDM)で“covid19_ttp”というタグでタグ付けしました

このコンテンツやその他のものを、脅威検出市場(TDM)で“covid19_ttp”というタグでタグ付けしました

https://tdm.socprime.com/?ruleMaster=true&searchValue=covid19_ttp

組織をフィッシングから保護するための追加措置

このリストは包括的ではありません。しかし、これらはほとんどの初期段階のマルウェア攻撃から組織を保護するために役立ついくつかの効果的な方法です。以下のステップを行っていない場合は、それが組織に与える影響を特定し、その後、可能な変更をテストして展開する必要があります。

- ユーザーの意識

- アンチウイルスの定義を定期的に更新する

- 管理者アクセスを制限する

- アプリケーションのホワイトリストを使用する

- 通常悪用されるファイルタイプのデフォルトのファイル関連付けを実行しないように変更する

- 一般的には、.vbs、.vbe、.js、.jse、.batなどが、現在のファイル関連付けから「notepad.exe」に変更されます。これにより、ユーザーがフィッシングに引っかかった場合、ドキュメントが実行されるのではなく、メモ帳で開かれるようになります。 https://support.microsoft.com/en-us/help/4028161/windows-10-change-default-programs

- 多段/多要素認証を使用する

- 非SMS/非メールベースの多要素が最適

- 7zip/Winrarおよびその他のサードパーティ圧縮ユーティリティを必要とするユーザーのみにインストールする

- Officeのマクロを無効にする

- 組織外部へのSMBトラフィックをブロックする

- ユーザーがVPN接続していない限りインターネットにアクセスできないようにするVPNソフトウェアを使用する