コヨーテ・バンキング・マルウェア:SOC 脅威レポート

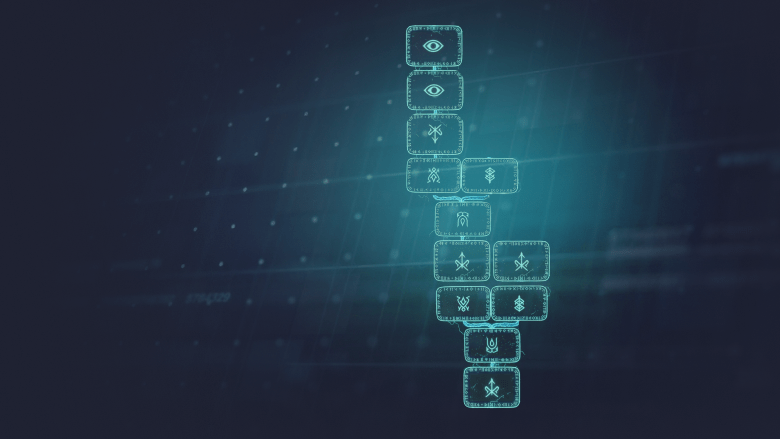

Detection stack

- AIDR

- Alert

- ETL

- Query

Coyote バンキングトロイの木馬分析

Coyote バンキングトロイの木馬は、ブラジルの金融マルウェアの高度な進化を代表し、以前のMaverickキャンペーンと密接に関連しています。WhatsAppのダウンロードに偽装された悪意あるLNKファイルを通じて配信されるCoyoteは、多段階のPowerShell感染チェーン、.NETリフレクティブラーダー、および暗号化されたコマンドアンドコントロール(C2)通信を使用します。実行されると、地元の金融や暗号サービスのウェブサイトをターゲットにし、認証情報を収集し、取引を操作します。このレポートは、セキュリティオペレーションセンター(SOC)に対し、Coyoteスタイルの侵入を検出、封じ込め、シミュレートするための実用的なインテリジェンス、妥協の指標(IOC)、および防御手段を提供します。

Coyote マルウェア調査

セキュリティ研究者たちは、Coyoteの感染が、悪意のあるZIPアーカイブからダウンロードされることに由来することを確認しました。 web.whatsapp.comこれらのアーカイブの中では、ショートカット(LNK)ファイルがBase64およびUTF-16LEでエンコードされたネストされたPowerShellコマンドを起動し、以下からスクリプトを取得します。 zapgrande[.]com。初期ローダーは、Microsoft DefenderとUACを無効にした後、.NETリフレクティブラーダーを展開し、ペイロードをメモリ内で直接実行します。永続性は、スタートアップフォルダに配置されたバッチファイル( “HealthApp-<GUID>.bat” )を介して維持されます。マルウェアは犠牲者のブラジルのロケールを検証し、ブラウザを列挙し、AES-CBC-GZIPルーチンを通じて暗号化された銀行URLと一致させます。CoyoteをMaverickトロイの木馬ファミリーにリンクするコードの重複と暗号化ロジック。

Coyote トロイの木馬の緩和策

SOCチームは、Coyoteの感染チェーンに対して層状の防御戦略を優先すべきです。組織はWhatsApp Webや類似のメッセージングサービスへの従業員のアクセスを制限し、フィッシング耐性のある意識向上トレーニングを実施する必要があります。エンドポイント検出および応答(EDR)ツールを導入し、エンコードされたPowerShellアクティビティ、.NETリフレクティブラーディング、および不正なバッチファイル作成を識別できるようにします。以下のような既知のC2ドメインをブロックし zapgrande[.]com and sorvetenopote[.]com、厳格なPowerShell実行ポリシーを施行します。また、アンチウイルスの署名と行動ルールが継続的に更新されて、新たなバリアントを特定できるようにします。

Coyote バンクマルウェアへの対応

検出された際は、インシデントレスポンダは直ちに影響を受けたエンドポイントを隔離し、WhatsAppのダウンロードから発生するPowerShellの実行を発見するためにMicrosoft Defender for Endpointまたは同様のSIEMプラットフォームでの脅威ハンティングクエリを開始すべきです。既知のIOCと一致するLNK、ZIP、バッチファイルを隔離または削除し、ファイアウォールとDNSレイヤで関連するC2インフラストラクチャをブロックします。アナリストは任意の HealthApp-*.bat 永続性のアーティファクトを削除し、侵害された銀行の認証情報をリセットし、金融プラットフォーム全体で多要素認証を施行します。メモリ内のローダーと二次ペイロードの削除を確認するためには、包括的な法医学的レビューが必要です。

mermaid graph TB %% Class Definitions classDef action fill:#99ccff classDef tool fill:#ffcc99 classDef malware fill:#ff9999 classDef process fill:#ccffcc classDef operator fill:#ff9900 %% Nodes delivery_content_injection[“<b>アクション</b> – <b>T1659 コンテンツインジェクション</b><br /><b>説明</b>: 悪意ある ZIP/LNK ファイルが WhatsApp Web で送信される”] class delivery_content_injection action phishing_service[“<b>アクション</b> – <b>T1566.003 フィッシング: サービス経由の標的型フィッシング</b><br /><b>説明</b>: WhatsApp をサービスとして、不正なペイロードを配布する”] class phishing_service action user_execution[“<b>アクション</b> – <b>T1204.002 ユーザー実行</b><br /><b>説明</b>: ショートカットを開く犠牲者が、難読化された cmd をトリガーする”] class user_execution action cmd_tool[“<b>ツール</b> – <b>名前</b>: cmd.exe”] class cmd_tool tool powershell_interpreter[“<b>アクション</b> – <b>T1059.001 PowerShell</b><br /><b>説明</b>: Base64 ペイロードをデコードし、コマンドを実行する”] class powershell_interpreter action powershell_tool[“<b>ツール</b> – <b>名前</b>: PowerShell”] class powershell_tool tool obfuscation[“<b>アクション</b> – <b>T1027.014 難読化ファイルや情報</b><br /><b>説明</b>: 多態性コード、分割トークン、ネストされた FOR ループ、Base64 および UTF‑16LE”] class obfuscation action location_discovery[“<b>アクション</b> – <b>T1614.001 システムロケーションの発見</b><br /><b>説明</b>: 言語/地理位置情報を確認し、ブラジル以外で中止する”] class location_discovery action sandbox_evasion[“<b>アクション</b> – <b>T1497.002 仮想化/サンドボックス回避</b><br /><b>説明</b>: ユーザーアクティビティに基づくチェック”] class sandbox_evasion action uac_bypass[“<b>アクション</b> – <b>T1548.002 エレベーションコントロールメカニズムの悪用: ユーザー アカウント コントロールのバイパス</b><br /><b>説明</b>: Microsoft Defender と UAC を無効化”] class uac_bypass action persistence_startup[“<b>アクション</b> – <b>T1037.004 ブートまたはログオン初期化スクリプト: RCスクリプト</b><br /><b>説明</b>: スタートアップフォルダにバッチファイルをドロップする”] class persistence_startup action batch_file[“<b>プロセス</b> – <b>名前</b>: HealthApp‑.bat”] class batch_file process persistence_startup_item[“<b>アクション</b> – <b>T1037.005 ブートまたはログオン初期化スクリプト: スタートアップアイテム</b><br /><b>説明</b>: バッチが定期的に C2 に接続する”] class persistence_startup_item action process_discovery[“<b>アクション</b> – <b>T1057 プロセス探索</b><br /><b>説明</b>: ブラウザプロセスを列挙する”] class process_discovery action session_hijack[“<b>アクション</b> – <b>T1539 ウェブ セッション クッキーの盗み</b> / <b>T1185 ブラウザ セッション ハイジャック</b><br /><b>説明</b>: 銀行サイトからクッキーをキャプチャする”] class session_hijack action web_c2_bidirectional[“<b>アクション</b> – <b>T1102.002 ウェブ サービス: 双方向コミュニケーション</b><br /><b>説明</b>: zapgrande.com への HTTPS API コール”] class web_c2_bidirectional action web_c2_oneway[“<b>アクション</b> – <b>T1102.003 ウェブ サービス: 一方向コミュニケーション</b><br /><b>説明</b>: 追加のペイロードを取得する”] class web_c2_oneway action proxy_execution[“<b>アクション</b> – <b>T1216 システム スクリプト プロキシ実行</b> および <b>T1218 システム バイナリ プロキシ実行</b><br /><b>説明</b>: PowerShell および cmd.exe がプロキシとして機能してリモート スクリプトをメモリ内で実行する”] class proxy_execution action masquerading[“<b>アクション</b> – <b>T1036.001 詐装</b><br /><b>説明</b>: .lnk、.zip などを装ったファイル、無効な署名”] class masquerading action malware_payload[“<b>マルウェア</b> – <b>名前</b>: 難読化 PowerShell ローダー”] class malware_payload malware %% Operators op_and_location((“AND”)) class op_and_location operator %% Connections delivery_content_injection u002du002d>|配信する| phishing_service phishing_service u002du002d>|によって導かれる| user_execution user_execution u002du002d>|実行する| cmd_tool cmd_tool u002du002d>|起動する| powershell_interpreter powershell_interpreter u002du002d>|使用する| powershell_tool powershell_tool u002du002d>|実行する| obfuscation obfuscation u002du002d>|有効にする| location_discovery location_discovery u002du002d>|通過する| op_and_location sandbox_evasion u002du002d>|に関連する| op_and_location op_and_location u002du002d>|許可する| uac_bypass uac_bypass u002du002d>|確立する| persistence_startup persistence_startup u002du002d>|作成する| batch_file batch_file u002du002d>|呼び出す| web_c2_bidirectional web_c2_bidirectional u002du002d>|取得する| web_c2_oneway web_c2_oneway u002du002d>|提供する| proxy_execution proxy_execution u002du002d>|実行する| malware_payload malware_payload u002du002d>|ドロップする| persistence_startup_item persistence_startup_item u002du002d>|定期的に接触する| web_c2_bidirectional process_discovery u002du002d>|ブラウザを特定して識別する| session_hijack session_hijack u002du002d>|を経由して抽出する| web_c2_bidirectional proxy_execution u002du002d>|によって隠される| masquerading %% クラスを適用 class delivery_content_injection action class phishing_service action class user_execution action class cmd_tool tool class powershell_interpreter action class powershell_tool tool class obfuscation action class location_discovery action class sandbox_evasion action class uac_bypass action class persistence_startup action class batch_file process class persistence_startup_item action class web_c2_bidirectional action class web_c2_oneway action class proxy_execution action class masquerading action class malware_payload malware class process_discovery action class session_hijack action

Coyote 攻撃フロー

シミュレーション

エグゼクティブサマリー

テストケースID: TC-20251112-A7Z3K

TTPs: T1102.001, T1102

検出ルールロジックの概要: 既知のCoyoteマルウェアのC2ドメイン(zapgrande.com または sorvetenopote.com).

検出ルール言語/フォーマット: sigma

ターゲットセキュリティ環境: OS:Windows 10/Server 2019(以降) ロギング:Windowsネットワーク接続ログ(Windowsフィルタリングプラットフォーム、Sysmon NetworkConnectイベント、DNSクエリログ) セキュリティスタック:Windowsログを取り込むSIEM/EDR(例:Microsoft Sentinel、Splunk、Elastic、QRadar)

レジリアンススコア(1-5): 2

正当化: このルールは完全に…

全シミュレーションを見る