Dall’inizio della guerra cibernetica globale, gli organismi statali dell’Ucraina e dei suoi alleati sono diventati bersagli di diverse campagne malevole lanciate da vari collettivi di hacker. Gli esperti stimano un aumento del 250% degli attacchi informatici contro l’Ucraina nel 2022 e oltre 2.000 di essi lanciati da attori di minacce affiliati alla Russia dall’inizio dell’invasione a tutto campo.

Il 29 aprile 2023, CERT-UA ha emesso un nuovo avviso coprendo un massiccio attacco informatico che sfrutta WinRAR e si basa sullo script malevolo RoarBat per interrompere l’infrastruttura IT delle organizzazioni governative ucraine. CERT-UA presume che il Sandworm APT, sostenuto dalla Russia, possa essere responsabile dell’intrusione a causa di significative sovrapposizioni con l attacco contro il sistema informativo e di comunicazione dell’Agenzia Nazionale d’Informazione “Ukrinform” avvenuto a gennaio 2023.

Analisi dell’ultimo attacco informatico distruttivo contro l’Ucraina da parte del gruppo UAC-0165 (Sandworm APT)

L’ultimo avviso CERTUA#6550 avverte i difensori informatici di un massiccio attacco informatico mirato a paralizzare l’infrastruttura IT del settore pubblico ucraino. In particolare, le operazioni delle apparecchiature server e dei sistemi di archiviazione dati sono state interrotte a seguito dell’ultima operazione malevola attribuita al gruppo Sandworm APT.

In particolare, i sistemi Windows sono stati bersagliati con lo script .BAT RoarBat che cercava ricorsivamente file su dischi o in directory specifiche, archiviandoli successivamente con il programma legittimo WinRAR usando la funzionalità “-df”. Ciò ha portato alla cancellazione sia del file sorgente che degli archivi creati. Contemporaneamente, i sistemi Linux sono stati attaccati con uno script BASH che sfruttava un’utilità “dd” standard per sovrascrivere i file con byte zero.

Gli esperti CERT-UA stimano che questa operazione distruttiva abbia molto in comune con l’attacco contro il sistema informativo e di comunicazione dell’Agenzia Nazionale d’Informazione “Ukrinform.” Di conseguenza, l’ultimo attacco contro il settore pubblico ucraino, con un livello di fiducia moderato, è attribuito al Sandworm APT sostenuto dalla Russia. Tuttavia, per il tracciamento degli attacchi mirati, CERT-UA utilizza l’identificativo UAC-0165.

In particolare, gli avversari sono riusciti a proseguire con successo nell’attacco a causa della mancanza di autenticazione a più fattori durante la connessione VPN remota e dell’insufficiente segmentazione della rete. Gli utenti sono invitati a migliorare le protezioni di sicurezza informatica secondo le raccomandazioni di CERT-UA.

Rilevamento delle Attività Malevole UAC-0165 Coperte nell’Avviso CERT-UA#6550

Per aiutare le organizzazioni a identificare tempestivamente l’attività malevola associata all’UAC-0165, la piattaforma SOC Prime cura un set di regole Sigma rilevanti. Tutti gli algoritmi di rilevamento sono filtrati dai corrispondenti tag personalizzati “CERT-UA#6550” e “UAC-0165” basati sull’avviso CERT-UA e sugli identificativi di gruppo per semplificare la selezione del contenuto SOC.

Clicca sul pulsante Esplora Rilevazioni per accedere all’intera raccolta di regole Sigma dedicate al rilevamento dell’ultimo attacco UAC-0165. Tutte le regole sono allineate con il MITRE ATT&CK® framework v12, arricchite con un contesto approfondito sulle minacce informatiche, e compatibili con oltre 28 soluzioni SIEM, EDR e XDR per soddisfare particolari esigenze di sicurezza.

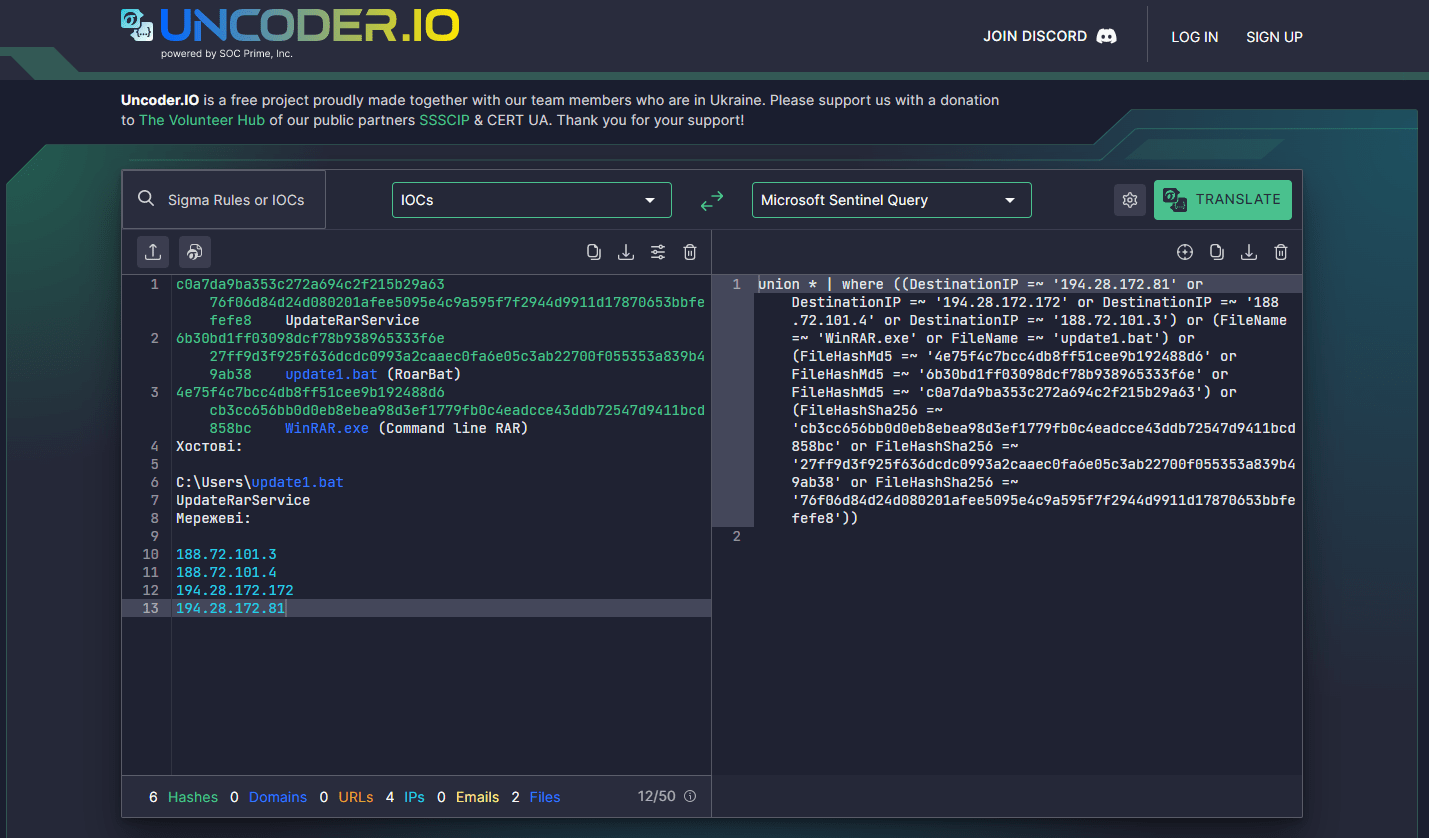

I difensori informatici possono anche automatizzare le loro attività di ricerca delle minacce cercando indicatori di compromissione (IoC) associati all’ultima operazione Sandworm contro gli enti governativi ucraini utilizzando Uncoder.IO. Basta incollare il file, host o rete IoC forniti da CERT-UA nello strumento e selezionare il tipo di contenuto della query di destinazione per creare istantaneamente query IoC ottimizzate per le prestazioni pronte per essere eseguite nell’ambiente scelto.

Contesto MITRE ATT&CK

Per approfondire il contesto dietro l’attacco informatico distruttivo di UAC-0165 coperto nell’ultimo avviso CERT-UA, tutte le regole Sigma sopra menzionate sono contrassegnate con ATT&CK v12 che affronta le tattiche e tecniche rilevanti: Tactics Techniques Sigma Rule Defense Evasion Virtualization/Sandbox Evasion (T1497) File and Directory Permissions Modification (T1222) System Script Proxy Execution (T1216) Indicator Removal (T1070) Hide Artifacts (T1564) Subvert Trust Controls (T1553) Deobfuscate/Decode Files or Information (T1140) Domain Policy Modification (T1484) Execution Scheduled Task/Job (T1053) Impact Inhibit System Recovery (T1490) System Shutdown/Reboot (T1529) Data Manipulation (T1565) Data Destruction (T1485)