Alcune tattiche di MITRE ATT&CK richiedono un’attenzione speciale da parte degli esperti di sicurezza, e l’accesso iniziale è una di queste. Perché se gli attaccanti non riescono a entrare, non potranno portare la loro kill chain a un altro livello.

All’inizio di quest’anno, Microsoft ha pagato 13,7 milioni di dollari in bug bounties in cambio della scoperta di 1.091 vulnerabilità e ben 200.000 dollari per una vulnerabilità non divulgata di Hyper-V. Ciò dimostra quanto sia preziosa la difesa informatica proattiva. E molto probabilmente, una gran parte di queste nuove vulnerabilità riguarda l’accesso iniziale. Perché come vedrai più avanti in questo post, si tratta di molto più che credenziali rubate. L’accesso iniziale è potenzialmente ovunque.

Punti di Ingresso Comuni per l’Accesso Iniziale

L’accesso iniziale è, più comunemente, il passaggio successivo dopo tattiche come Ricognizione and Sviluppo delle risorse. In altre parole, prima di entrare effettivamente dalla porta, qualcuno deve decidere dove andare e, una volta fatto, decidere quale porta entrare e come. Lo stesso vale per gli attacchi informatici. Prima, gli aggressori potrebbero eseguire una scansione attiva della rete per vedere se ci sono punti vulnerabili che possono sfruttare. In caso di successo nella ricognizione, selezionerebbero obiettivi specifici, ad esempio IP, e sceglierebbero il metodo d’invasione.

Tieni presente che se applichi un approccio basato su APT, le tue attività di rilevamento delle minacce dovrebbero espandersi oltre le capacità di un certo comportamento dell’attaccante nella fase di accesso iniziale. In parole povere, una volta ottenuto l’accesso iniziale, si può fare una vasta gamma di cose, anche quelle insolite per un presunto attore della minaccia. Ad esempio, gruppi chiamati Initial Access Brokers si specializzano nel compromettere reti e quindi vendere l’accesso ad altri attori delle minacce. Diamo un’occhiata a come ottengono l’accesso iniziale.

Prima di immergerti nella teoria, non dimenticare di controllare cosa offre il nostro motore di ricerca delle minacce informatiche riguardo alla tattica di accesso iniziale. Puoi anche cercare qualsiasi parola chiave relativa a minacce o vulnerabilità che ti piace, esplorando informazioni rilevanti e algoritmi di rilevamento.

Phishing

Spingere un utente legittimo a compiere un’azione comune come aprire un documento in un’e-mail è uno dei modi più semplici per gli attaccanti di piantare malware con una backdoor o anche un payload diretto (T1566).

Le email infette da malware spesso non assomigliano per niente a spam o falsificazioni. Questa forma di accesso iniziale esiste da decenni, ed è davvero sorprendente perché professionisti qualificati che lavorano in organizzazioni di alto livello ancora ‘ci cascano’ e cliccano su link malevoli o scaricano allegati. La questione è che gli avversari mettono molto impegno nel far sembrare i messaggi di phishing affidabili.

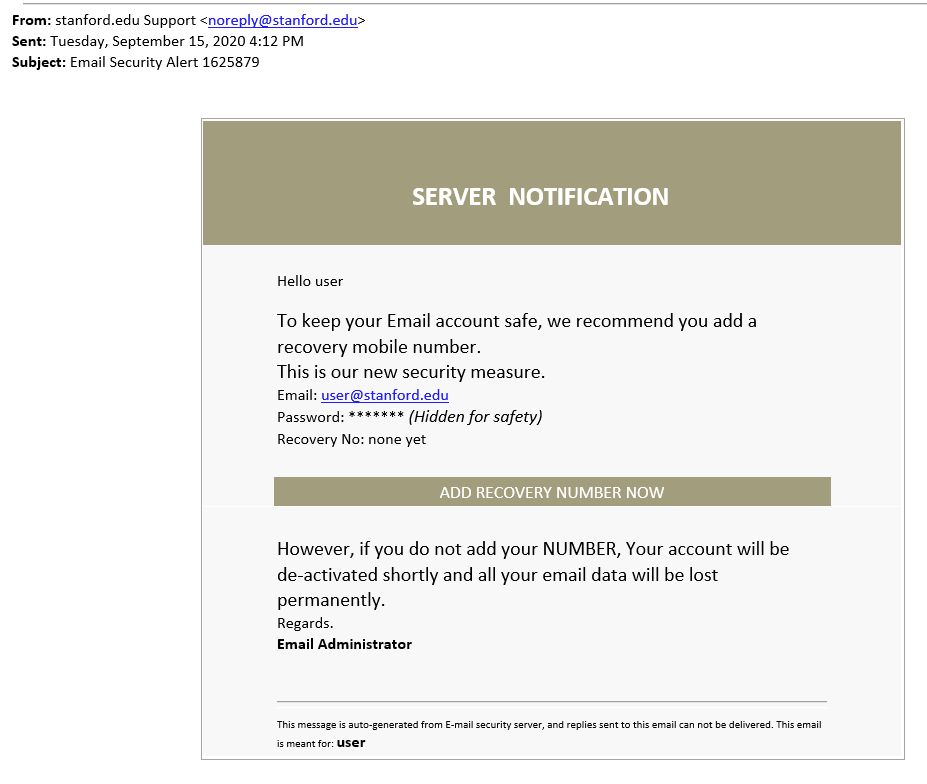

Fonte: Stanford

Nota che l’email proviene da noreply@stanford.edu che sembra un indirizzo legittimo. L’email imita un avviso di sicurezza che sollecita il destinatario ad agire il prima possibile.

A proposito, potrebbe non essere nemmeno un’email – MITRE ATT&CK mostra casi in cui il malware è stato consegnato attraverso offerte di lavoro fasulle e messaggi sui social media.

I link malevoli potrebbero essere costruiti in base a una varietà di modelli di minaccia, a seconda degli obiettivi delle campagne di attacco. A volte porteranno l’utente a una pagina di accesso contraffatta o a una pagina di fatturazione per effettuare un pagamento. Altri ruberanno tranquillamente i token di sessione o avvieranno un download drive-by. Quando si tratta di allegati come documenti Word trojan, file zip, immagini ed eseguibili, ATT&CK li ha aggiunti a una sub-tecnica di Spearphishing Attachment (T1566.001). Lo spearphishing implica il targeting preciso delle vittime. Tuttavia, gli allegati malevoli possono anche essere inviati in campagne massive senza un focus specifico su aziende o individui.

Compromissione Drive-By

Una tecnica (T1189) nel framework MITRE ATT&CK descrive uno scenario in cui attaccanti cercano di consegnare un codice di exploit attraverso un browser mentre una vittima compie un’attività normale come navigare su Internet.

Probabilmente hai sentito parlare di typosquatting – un tipo di attacco quando un dominio canaglia viene registrato che sembra quasi legittimo ma include un piccolo errore di battitura difficile da riconoscere. Tuttavia, i domini genuini potrebbero anche essere compromessi se gli avversari iniettano codice malevolo in JavaScript, iFrames, o cross-site scripting (XSS).

Altri esempi di avvio di un download drive-by includono la pubblicità malevola e sfruttando le interfacce delle applicazioni web integrate per attacchi di iniezione. Qualsiasi tipo di campo di input è un’opportunità per gli aggressori di far leggere al sistema target uno script o un codice arbitrario.

Esempi di una interfaccia delle applicazioni web:

- CLI – interfaccia a riga di comando

- GUI – interfaccia utente grafica

- MDI – interfaccia basata su menu

- FBI – interfaccia basata su moduli

- NLI – interfaccia a linguaggio naturale

Un altro tipo di attacco che riguarda l’accesso iniziale viene chiamato watering hole – è quando gli avversari vogliono piantare malware in un sito web che ospita contenuti per una comunità di persone. È un ‘buon affare’ perché invece di attaccare ogni vittima separatamente, attaccano solo il fornitore, e una volta compromesso, fa il lavoro per loro.

Sfruttamento di Applicazioni Pubblicamente Accessibili

La tecnica (T1190) è dedicata a una gamma di exploit sofisticati a livello di software accessibile da Internet . Gli attaccanti cercano di sfruttare bug, glitch, collisioni e difetti di design per entrare nei sistemi delle vittime. Se il compromesso avviene su una nuvola, spesso utilizzata oggi, cercheranno di sfuggire all’istanza sottostante o al contenitore e spostarsi lateralmente o più in basso fino all’host.

Per avere un’idea del tipo di software che può essere compromesso, dai un’occhiata alla tabella sottostante.

|

Vulnerabilità |

Software associato |

|

CVE-2017-3066 |

Libreria Apache BlazeDS |

|

CVE-2017-7269 |

Microsoft Windows Server 2003 R2 |

|

CVE-2017-10271 |

Oracle WebLogic Server |

|

CVE-2018-13379 |

Fortinet FortiOS e FortiProxy |

|

CVE-2019-0604 |

Microsoft SharePoint |

|

CVE-2019-19781 |

Citrix Application Delivery Controller |

|

CVE-2019-11510 |

Pulse Connect Secure |

|

CVE-2019-9670 |

Synacor Zimbra Collaboration Suite |

|

CVE-2019-18935 |

ASP.NET AJAX |

|

CVE 2020-0688 CVE-2021-26855 CVE-2021-26857 CVE-2021-26858 CVE-2021-27065 CVE 2020-17144 |

Microsoft Exchange Server |

|

CVE-2021-44228 |

Apache Log4j2 |

|

CVE-2020-10189 |

Zoho ManageEngine Desktop Central |

|

CVE-2020-5902 |

BIG-IP |

See https://cve.mitre.org/ per scoprire versioni affette e descrizioni tecniche dettagliate.

Come puoi vedere, nella fase di accesso iniziale, gli attaccanti tendono a sfruttare software per comunicazione, gestione, servizi web, e persino soluzioni di sicurezza. Ecco perché aggiornare le applicazioni pubblicamente accessibili non appena sono disponibili nuove versioni è di cruciale importanza. Altrimenti, è molto difficile mantenere la postura della sicurezza informatica. Per affrontare efficacemente le vulnerabilità non corrette, i team di sviluppo stanno sempre più considerando lo shifting left e l’applicazione di pratiche di codice sicure e test di sicurezza in tutto il ciclo CI/CD.

La tabella sopra è solo una piccola parte di ciò che sta accadendo in tutto il panorama delle minacce. Comprensibilmente, è difficile seguire le fluttuazioni e le mutazioni di una varietà schiacciante di vulnerabilità. Gli esperti di sicurezza hanno cercato di ridurle a tendenze per semplificare. Ad esempio, OWASP Top 10 and CWE Top 25 evidenziano i tipi di exploit più ‘popolari’, quindi puoi pensare a come mitigare intere famiglie di vulnerabilità piuttosto che aspettarti l’imprevisto in ogni singolo prodotto, libreria, o utilità che utilizzi.

Compromissione di Utenti Legittimi

Tecnica di account validi (T1078) descrive una situazione in cui gli attaccanti ottengono l’accesso compromettendo account di utenti reali. Può trattarsi di account di dipendenti così come di account di terze parti fidate come partner commerciali o appaltatori. Questa tecnica è solitamente multi-stage e implica la combinazione di altre tecniche di accesso iniziale come Phishing, Compromissione Drive-By, Servizi Remoti Esterni, e Sfruttamento di Applicazioni Pubblicamente Accessibili.

Ad esempio, secondo una ricerca, un noto attacco a Uber ha coinvolto parecchi passaggi: Inserire un dispositivo personale di un appaltatore Uber con malware che ha esposto le credenziali. Un attaccante ha acquistato una login/password di un appaltatore Uber nel dark web.

- Lanciato un

- attacco di affaticamento MFA

- Launched an MFA fatigue sulla vittima scelta con un account aziendale. L’avversario ha bombardato l’utente con notifiche push e ha applicato tecniche di ingegneria sociale (fingendosi un membro del team IT su WhatsApp) fino a quando la vittima ha ceduto e ha compiuto il passaggio finale di autenticazione.

- Dopo di che, l’attaccante ha registrato il proprio dispositivo per MFA e ha ottenuto l’accesso alla intranet di Uber tramite una connessione VPN interna.

- L’attore ha individuato script PowerShell contenenti credenziali amministrative hardcoded.

- Utilizzando quelle credenziali, ha effettuato l’accesso a una piattaforma di gestione degli account privilegiati (PAM).

- Da lì, è stato in grado di navigare liberamente attraverso molteplici ambienti cloud dell’organizzazione.

Il nostro team ha creato regole per rilevare possibili flooding di MFA – lo sfruttamento all’inizio dell’attacco a Uber. Scoprile nel nostro motore di ricerca delle minacce informatiche.

Sfruttamento dei Servizi Remoti Esterni

Tecnica T1133 riguarda i tentativi di accesso iniziale tramite servizi remoti. Come puoi immaginare, l’accesso remoto a una risorsa interna su un canale cifrato senza bisogno di rompere nulla è esattamente ciò che gli avversari necessitano. Ma come fanno effettivamente a infiltrarsi?

Il modo più diretto per farlo è ottenere l’accesso a un account di un utente legittimo, che si riferisce anche alla tecnica di account validi (T1078).

Quando si tratta di ambienti containerizzati, l’autenticazione potrebbe non essere necessaria per l’accesso iniziale. Invece, gli attaccanti possono sfruttare un’API esposta di un server Docker o Kubernetes, un’applicazione web, o un kubelet. Ad esempio, Doki è una backdoor legata al cripto che si è infiltrata tramite una porta API del daemon Docker aperta. Osservando ulteriormente gli Esempi di Procedure in MITRE ATT&CK, potresti notare che le connessioni VPN vengono utilizzate nella maggior parte dei casi di accesso iniziale. Altre connessioni menzionate sono SSH, VNC, RDP, OWA e Citrix.

By further observing Procedure Examples in MITRE ATT&CK, you might notice that VPN connections are used in the majority of cases of initial access. Other mentioned connections are SSH, VNC, RDP, OWA, and Citrix.

Compromissione della Catena di Fornitura del Software

Il software moderno è in costante evoluzione, quindi la superficie di attacco per le catene di fornitura continua ad aumentare. Come dimostrato da Google, le vulnerabilità possono essere trovate in molteplici punti dei processi di sviluppo. E hanno a che fare con molteplici tattiche di MITRE ATT&CK, inclusa l’Accesso Iniziale e la sua tecnica corrispondente, Compromissione della Catena di Fornitura (T1195).

L’accesso iniziale tramite compromissione della catena di fornitura riguarda l’uso di metodi sofisticati che non necessariamente coinvolgono il hacking degli strumenti di gestione dell’identità e dell’accesso. Ad esempio:

- Il malware è confezionato all’interno di buon software, come nel caso di SolarWinds. L’attacco sarebbe iniziato con un’iniezione di codice.

- Sfruttamento dell’infrastruttura del progetto. Un esempio di rilievo è il confusionismo delle dipendenze, rivelato dal ricercatore Alex Birsan.

- Applicare nuovi vettori per le vulnerabilità patchate. Ad esempio, l’Iranian APT MERCURY ha sfruttato Log4j 2 tramite le app SysAid per l’accesso iniziale, cosa che non era stata osservata prima.

I punti di ingresso per gli attacchi di accesso iniziale sulle catene di fornitura possono includere siti web compromessi, autorità di certificazione digitale, librerie open source, bucket di archiviazione cloud pubblica configurati erroneamente, e altro. Un rapido riferimento del Centro Nazionale Controspionaggio e Sicurezza (NCSC) potrebbe essere utile.

Compromissione dei Canali d’Affari Fidati

Partenariati fidati a livello software includono la collaborazione con fornitori di servizi gestiti (MSP) che hanno accesso privilegiato alle risorse digitali delle organizzazioni. Questi fornitori sono stati presi di mira dagli attaccanti come vettore principale (T1199) per accedere a bersagli di alto profilo.

Ha senso per gli avversari trovare una vittima meno protetta che abbia una relazione di fiducia con una grande organizzazione e violarla per prima. Per farlo, potrebbero applicare una varietà di tecniche che sono anche associate a una tattica di accesso alle credenziali (TA0005).

Gli attacchi mirati includono sequenze intricate di attività malevole, con lo sfruttamento delle relazioni di fiducia parte integrante di un’operazione sofisticata. Ad esempio, il gruppo Sandworm ha utilizzato lo spearphishing all’inizio dei loro attacchi e ha continuato con una varietà di ceppi di malware come NotPetya. Hanno persino cercato di mascherare il loro malware per farlo sembrare campioni di Lazarus. Durante una delle fasi dell’attacco, hanno usato una connessione dedicata tra le organizzazioni governative per spostarsi da una rete all’altra.

Sfruttamento di Media Rimovibili & Hardware

Tecniche chiamate Replicazione tramite Media Rimovibili (T1091) e Aggiunte Hardware (T1200) descrivono principalmente l’uso di media fisici e firmware per ottenere accesso illecito alle infrastrutture digitali aziendali. Perché gli avversari vogliono sfruttare diversi tipi di dispositivi per la tattica di accesso iniziale? Principalmente si tratta di una funzione nativa – l’autorun. Ad esempio, non appena un pezzo di media rimovibile viene inserito in un altro sistema, inizia automaticamente a eseguire determinati processi. Così, se un eseguibile malware viene piantato in un dispositivo, infetterà immediatamente un host target.

Ad esempio, una backdoor modulare chiamata CHOPSTICK è stata utilizzata da APT28 in molteplici campagne. Essenzialmente, possono scegliere quali varianti utilizzare e quando, compilando il malware prima dell’esecuzione e anche a runtime. Uno dei campioni CHOPSTICK abusava di reti air-gap/chiuse instradando messaggi tra registro, directory locali, e dispositivi USB.

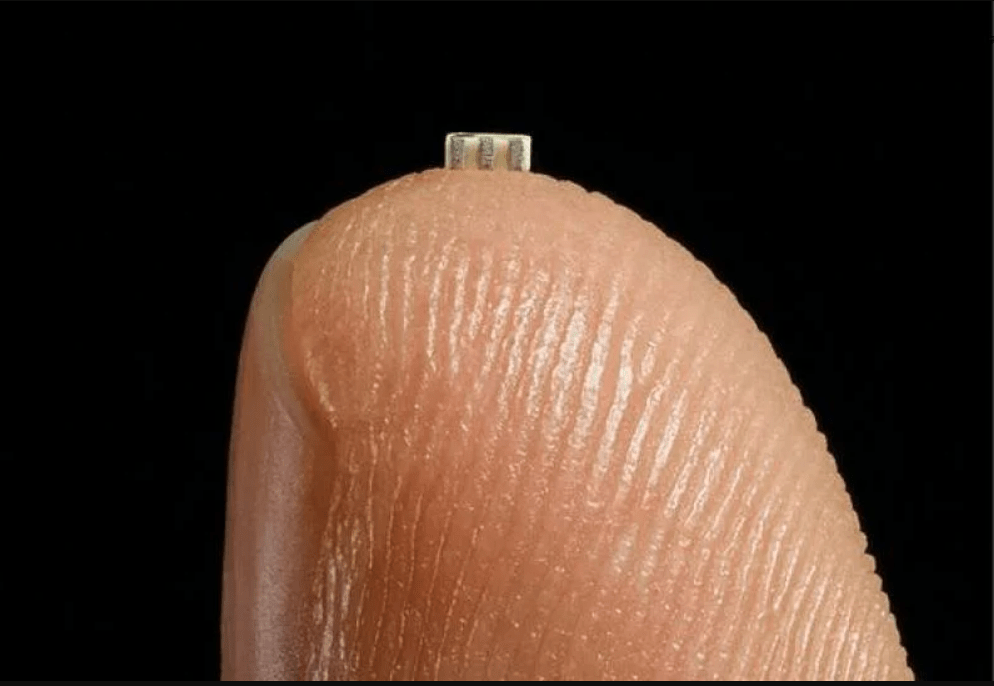

Piantare hardware dannosi per hackerare un’azienda potrebbe sembrare impossibile, ma i ricercatori dimostrano che potrebbe costare a un attaccante solo $200. La prova di concetto (PoC) pubblicata su Wired suggerisce come un minuscolo chip più piccolo di un’unghia del mignolo possa essere aggiunto senza problemi a una scheda madre legittima di un firewall Cisco. Questa PoC è ispirata da una rivelazione affascinante che afferma che micr ochip cinesi sono stati trovati nelle schede madri di uno dei principali produttori. Altri tipi di aggiunte hardware includono pwn plugs, skimmer per carte ATM, WiFi Pineapples e LAN turtles.

Crediti immagine: Bloomberg. La dimensione del chip di spionaggio cinese.

Come rilevare l’accesso iniziale

Supponendo che tu abbia tutti i dispositivi di registrazione necessari, software e configurazioni a posto, cerchiamo di ridurre i modelli di rilevamento dell’accesso iniziale a pochi punti generali:

- Come nel caso di Uber, prova a rilevare il conteggio degli eventi di notifica push MFA per ID sessione utente unico in un breve periodo di tempo oltre ai rispettivi esiti di successo/insuccesso. Le anomalie potrebbero significare un attacco di fatica MFA.

- Un altro problema di Uber che è diventato una lezione per tutti è le credenziali hardcoded negli script di PowerShell. Usa strumenti di analisi del codice sorgente e disassemblatori per rilevare segreti hardcoded e applicare le migliori pratiche di mitigazione. Vedi raccomandazioni da MITRE su come fare entrambi.

- L’impropria convalida dell’input è una debolezza onnipresente che aumenta i rischi di accesso iniziale insieme a tutti i tipi di attacchi di iniezione di codice. Vedi il nostro post sul blog Medium dove analizziamo un caso AWS-IAM e offriamo una logica di rilevamento.

- Monitora la creazione dei processi, l’accesso ai file, la creazione di unità e la creazione di file su supporti rimovibili.

- Rilevamento phishing potrebbe includere l’uso di camere di detonazione and misure antispam. Non dimentichiamo inoltre che la cybersicurezza non riguarda solo il monitoraggio dei log, ma anche la corretta gestione.

Let’s also not forget that cybersecurity is not only about logs monitoring but also about the right management.

Ecco perché raccomandiamo di esplorare i seguenti approcci per rilevare l’accesso iniziale:

- Forma i tuoi dipendenti. L’accesso iniziale spesso inizia con l’ingegneria sociale. I dipendenti dovrebbero essere adeguatamente formati per riconoscere e segnalare attività dannose a un team di sicurezza.

- Fai il modeling delle minacce. Identifica minacce, probabilità di occorrenza, priorità e mezzi per rilevare/risolvere. Il modeling delle minacce può concentrarsi su asset, gruppi di cybercriminali o software. Usa metodologie per applicare il modeling delle minacce in un ambiente agile, renderlo scalabile e semplificare la conformità.

- Sii il “cattivo”. Caccia le minacce in modo proattivo applicando test di penetrazione, hacking etico e test di fuzzing. Metti alla prova e migliora i tuoi sistemi prima che gli attaccanti abbiano l’opportunità di sfruttarli.

Ora passiamo alle custom detection più succose di SOC Prime per la tattica di Accesso Iniziale. Il nostro team ha scelto a mano le regole Sigma più recenti che vale la pena esplorare in questo momento.

Drive-by Compromise – T1189

DLL depositata in posizione insolita (tramite file_event)

Sfruttamento di un’applicazione con interfaccia pubblica – T1190

Possibile tentativo di sfruttamento CVE-2022-29499 (via webserver)

Password hardcoded in Confluence Data Center/Server [CVE-2022-26138] (tramite proxy)

Servizi Remoti Esterni – T1133

Aggiunta sospetta dell’utente al gruppo Utenti Desktop Remoto

Phishing – T1566

Possibile immagine ISO dannosa con LNK (tramite audit)

Possibile attività del browser web correlata al phishing (tramite process_creation)

Compromissione della Supply Chain – T1195

Processo figlio SolarWinds insolito (tramite cmdline)

Account validi – T1078

Possibile escalation dei privilegi di dominio [CVE-2022-26923] sfruttamento (tramite audit)

Creazione sospetta di una chiave di accesso utente root (tramite cloudtrail)

Prevenire l’Accesso Iniziale da parte degli Hacker

Per stabilire un modello di sicurezza di base per la prevenzione dell’accesso iniziale, le organizzazioni possono fare riferimento a un avviso CISA AA22-137A. Per farla breve, include misure come

- politica di gestione dell’accesso zero-trust

- Assenza o protezione multilivello delle porte RDP aperte

- Controllo degli accessi basato sui ruoli

- Restrizione dell’accesso amministrativo da una sessione remota

- MFA resistente al phishing

- Alterazione o disabilitazione delle credenziali fornite dal fornitore

- Gestione centralizzata dei log

- Programmi antivirus

- Strumenti di rilevamento delle minacce e scansione delle vulnerabilità

- Gestione degli asset e delle patch

- Gestione della configurazione

Infine, sapere cosa sta accadendo nella scena del cybercrimine è essenziale per sfruttare la difesa informatica proattiva. I feed di intelligence sulle minacce possono portare molto valore se utilizzati al massimo del loro potenziale. A un livello base, informazioni come gli IOCs possono essere ingerite in strumenti SIEM e/o di apprendimento automatico e utilizzate per il rilevamento automatico delle minacce. A livelli più alti, aziende di intelligence che monitorano forum del deep web possono aiutare a fare scelte di sicurezza informate.

Quando si tratta di cybersicurezza, è sempre bene avere un piano preventivo. Tuttavia, gli attaccanti cercano specificamente di sfruttare le vulnerabilità trascurate e colpiscono duramente quando meno ci si aspetta. Per situazioni come questa, visita il motore di ricerca delle minacce informatiche di SOC Prime per trovare istantaneamente regole di rilevamento azionabili arricchite dal contesto di intelligence sulle minacce e mappate al framework MITRE ATT&CK. to instantly find actionable detection rules enriched by threat intelligence context and mapped to the MITRE ATT&CK framework.