Da quando la Russia ha lanciato la sua invasione su larga scala dell’Ucraina, le organizzazioni di difesa sono state pesantemente bersagliate da diversi gruppi di hacker attraverso il vettore di attacco phishing . I ricercatori del CERT-UA hanno recentemente fatto luce sugli ultimi attacchi da parte di UAC-0185 (alias UNC4221) mirati alle organizzazioni ucraine nel settore della difesa-industriale. Il nuovo avviso CERT-UA copre attacchi informatici utilizzando lo spoofing delle email e mascherando il mittente come l’Unione degli Industriali e Imprenditori dell’Ucraina (UUIE).

Rileva gli attacchi di UAC-0185 alias UNC4221 trattati nell’avviso CERT-UA#12414

Il 7 dicembre 2024, CERT-UA ha emesso una nuova allerta CERT-UA#12414 informando i difensori informatici di una serie di attacchi phishing contro le organizzazioni di difesa ucraine e mascherando il mittente come UUIE. Per aiutare le organizzazioni progredite a resistere ai nuovi attacchi informatici che sono aumentati in volume e sofisticazione sin da l’inizio della guerra a tutto campo della Russia contro l’Ucraina, la piattaforma SOC Prime per la difesa informatica collettiva aiuta i team di sicurezza ad adottare una strategia di cybersicurezza proattiva e a restare avanti rispetto alle forze offensive.

Clicca Esplora le Rilevazioni qui sotto per raggiungere la collezione dedicata di contenuti SOC per contrastare proattivamente gli attacchi informatici da parte del gruppo UAC-0185 (alias UNC4221) trattati nell’ultima allerta CERT-UA. Tutti gli algoritmi di rilevamento sono mappati a MITRE ATT&CK® e arricchiti con CTI azionabili per garantire un’indagine approfondita delle minacce e difese potenziate.

In alternativa, i difensori informatici potrebbero cercare regole di rilevamento che affrontano TTP del gruppo di hacker con un corrispondente tag “UAC-0185” nel Threat Detection Marketplace.

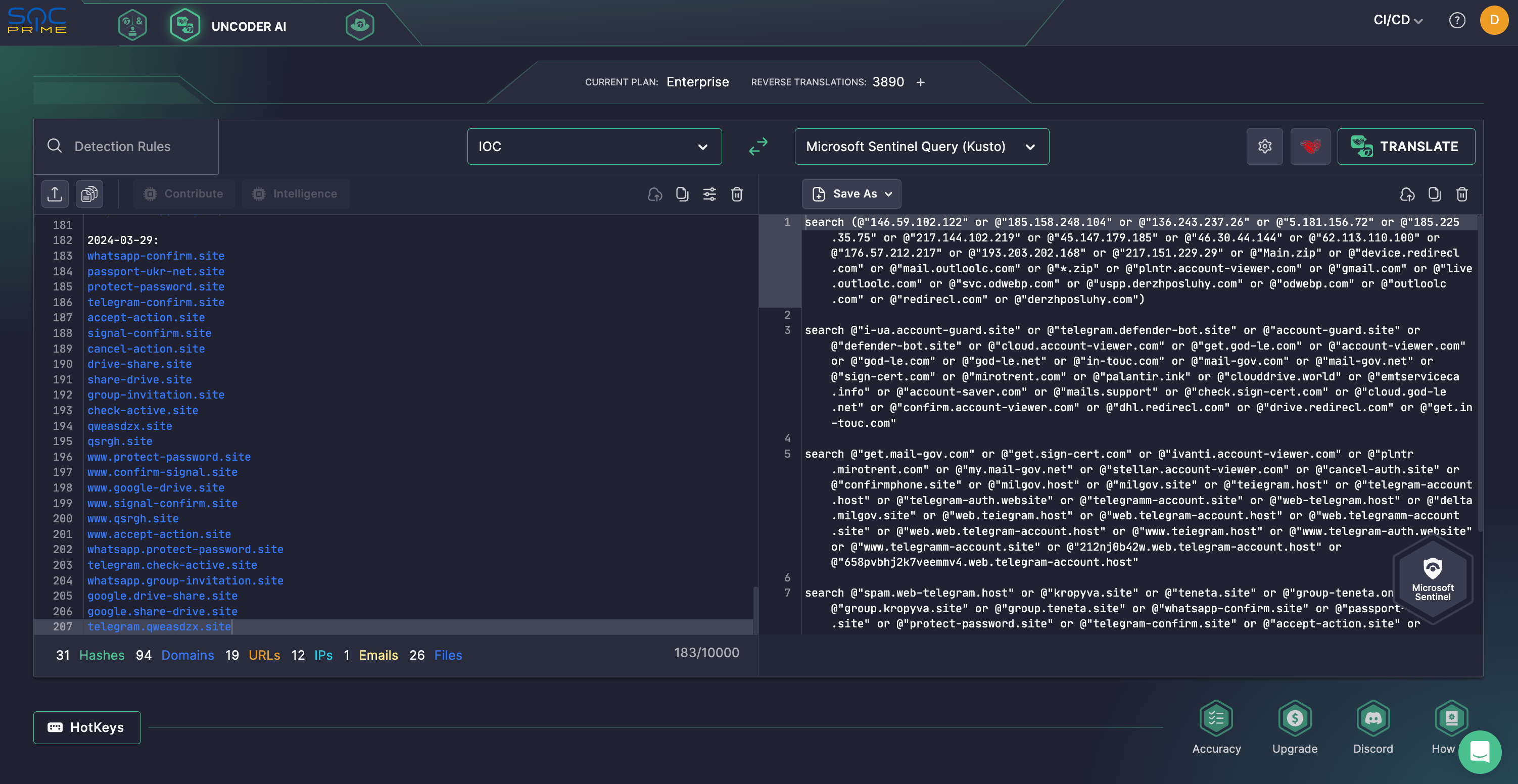

Per procedere con l’indagine, i professionisti della sicurezza potrebbero avviare ricerche istantanee usare gli IOCs forniti nel rispettivo allerta CERT-UA#12414 . Affidati a Uncoder AI di SOC Prime per creare query personalizzate basate su IOC in pochi secondi e lavorare automaticamente con esse nel tuo ambiente SIEM o EDR scelto. to create custom IOC-based queries in a matter of seconds and automatically work with them in your chosen SIEM or EDR environment.

Analisi degli Attacchi di UAC-0185 alias UNC4221

Il 4 dicembre 2024, CERT-UA ha ricevuto informazioni da MIL.CERT-UA riguardanti la distribuzione massiva di email che sfruttano esche phishing per incoraggiare i destinatari ad aprire i contenuti delle email. Queste email impersonavano il mittente come UUIE ed erano travestite da inviti alla conferenza corrispondente focalizzata sulla transizione dei prodotti dell’industria della difesa dell’Ucraina agli standard tecnici della NATO. La ricerca sull’attività malevola ha rivelato che UAC-0185, noto anche come UNC4221, può essere attribuito alla campagna di phishing corrispondente.

Il collettivo di hacker dietro gli attacchi trattati nell’avviso CERT-UA#12414 è attivo nell’arena delle minacce informatiche almeno dal 2022. Gli avversari sono coinvolti principalmente in furti di credenziali tramite applicazioni di messaggistica popolare come Signal, Telegram e WhatsApp, nonché sistemi militari come DELTA, TENETA e Kropyva. Inoltre, il gruppo conduce limitati attacchi informatici mirati a ottenere accessi remoti non autorizzati ai computer dei dipendenti legati al settore militare-industriale e alle Forze di Difesa dell’Ucraina. UAC-0185 impiega comunemente strumenti personalizzati, tra cui MESHAGENT e UltraVNC.

Le email contenevano un collegamento esca per attirare l’attenzione delle vittime e farlo cliccare. Una volta cliccato, innescava il download di un file scorciatoia sul computer mirato. L’apertura di questo file LNK avviava il download e l’esecuzione di un file HTA tramite l’utility mshta.exe. Il file HTA conteneva codice JavaScript progettato per eseguire due comandi PowerShell. Un comando scaricava e apriva un documento esca simile a una lettera da UUIE, mentre l’altro scaricava un file denominato “Front.png.” Quest’ultimo era un archivio ZIP contenente tre file malevoli. Esaminando l’archivio, uno dei file soprannominati “Main.bat” veniva eseguito.

Il file BAT spostava un altro file nominato “Registry.hta” nella directory di avvio, lo eseguiva e cancellava alcuni file scaricati. Infine, il file HTA sopra menzionato lanciava un file eseguibile identificato come un programma di controllo remoto, MESHAGENT. Ulteriori analisi hanno scoperto file aggiuntivi e infrastruttura avversaria collegati ad attacchi informatici risalenti all’inizio del 2023.

Contesto MITRE ATT&CK

Utilizzare MITRE ATT&CK fornisce un’ampia visibilità sui modelli di comportamento delle ultime attività malevole di UAC-0185 contro le forze di difesa ucraine e l’ambito militare. Esplora la tabella qui sotto per la lista completa delle regole Sigma dedicate che affrontano le relative tattiche, tecniche e sottotecniche ATT&CK.

Tactics | Techniques | Sigma Rule |

Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | |

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Persistence | Boot or Logon Autostart Execution: Registry Run Keys/Startup Folder (T1547.001) | |

Defense Evasion | System Binary Proxy Execution (T1218) | |

Impair Defenses: Disable or Modify System Firewall (T1562.004) | ||

Command and Control | Ingress Tool Transfer (T1105) |