Secondo la ricerca di Accenture, circa il 97% delle organizzazioni ha subito un aumento delle minacce informatiche dall’inizio della guerra tra Russia e Ucraina nel 2022, evidenziando l’impatto significativo delle tensioni geopolitiche sulle aziende globali. I gruppi di hacker sponsorizzati dallo stato hanno utilizzato l’Ucraina come banco di prova, ampliando le loro strategie di attacco per colpire le regioni europee e nordamericane. Ad esempio, nell’ottobre 2023, il gruppo russo APT28 (UAC-0001) ha preso di mira sia i settori pubblici che privati in Francia, sfruttando le stesse vulnerabilità e tattiche osservate in Ucraina durante il 2022-2023. Pertanto, è fondamentale per la comunità internazionale della cybersecurity indagare sugli attacchi contro le organizzazioni in Ucraina per rimanere aggiornati sui progressi degli strumenti dannosi che vengono applicati a livello globale.

Descrizione dell’Attacco UAC-0180: Utilizzo di GLUEEGG, DROPCLUE e ATERA per Colpire i Contrattisti della Difesa Ucraini

Il 17 luglio 2024, CERT-UA ha emesso un avviso riguardante l’aumento dell’attività dannosa del gruppo UAC-0180. Questo collettivo di hacker ha costantemente preso di mira le aziende di difesa ucraine utilizzando una vasta gamma di malware.

Secondo CERT-UA, gli attori della minaccia si affidano frequentemente al vettore di phishing per procedere con l’intrusione. In particolare, gli hacker diffondono email fraudolente a tema sull’acquisto di UAV per ingannare le vittime ad aprire un file ZIP allegato contenente un documento PDF. Nel caso in cui gli utenti ignari seguano uno degli URL dannosi all’interno del PDF, si attiva “adobe_acrobat_fonts_pack.exe” che si rivela essere il carico dannoso GLUEEGG. La funzione principale di GLUEEGG è di decifrare ed eseguire il loader DROPCLUE che a sua volta rilascia “UA-2024-07-04-010019-a-open.pdf” e “font-pack-pdf-windows-64-bit” file EXE sul dispositivo bersaglio. Questo avvia ulteriormente l’esecuzione di un file BAT che utilizza la utility standard “curl.exe” per installare il file MSI del software di gestione remota legittimo ATERA.

Nonostante l’ampia geografia degli attacchi dell’UAC-0180, questi attori della minaccia tentano incessantemente di ottenere accesso non autorizzato alle reti dei contrattisti della difesa ucraini e delle Forze di Difesa dell’Ucraina. Gli avversari utilizzano un arsenale in evoluzione di malware sviluppato in diversi linguaggi di programmazione, tra cui C (ACROBAIT), Rust (ROSEBLOOM, ROSETHORN), Go (GLUEEGG) e Lua (DROPCLUE). Inoltre, i documenti PDF con link dannosi sono spesso impiegati nella fase iniziale di infezione.

Rilevamento dell’Attività Maligna di UAC-0180 Coperta nell’Avviso CERT-UA#10375

Il numero in costante aumento di attacchi informatici contro i settori pubblici e privati ucraini richiede un’ultra-reattività da parte dei difensori informatici per identificare e mitigare proattivamente le potenziali minacce. Piattaforma SOC Prime fornisce ai team di sicurezza strumenti di rilevamento delle minacce avanzati ed economici per migliorare le capacità di difesa informatica e massimizzare il valore degli investimenti SOC.

Per rilevare gli attacchi UAC-0180 nelle fasi iniziali, la Piattaforma SOC Prime offre una collezione completa di rilevamenti accuratamente selezionati, arricchiti con dettagliata intelligenza sulle minacce informatiche e mappati al framework MITRE ATT&CK®. Questi algoritmi di rilevamento possono essere facilmente convertiti in vari formati SIEM, EDR e Data Lake, con supporto per la conversione automatizzata fornito.

Ogni regola di rilevamento è taggata con identificatori pertinenti collegati a gruppi e avvisi specifici, come “CERT-UA#10375” e “UAC-0180”. Questo sistema di tag permette agli utenti di filtrare e cercare i contenuti in modo efficiente in base alle proprie esigenze. Per esplorare l’intero set di regole di rilevamento relative alla campagna UAC-0180 contro i contrattisti della difesa ucraini, clicca sul pulsante “Esplora Rilevamenti” qui sotto.

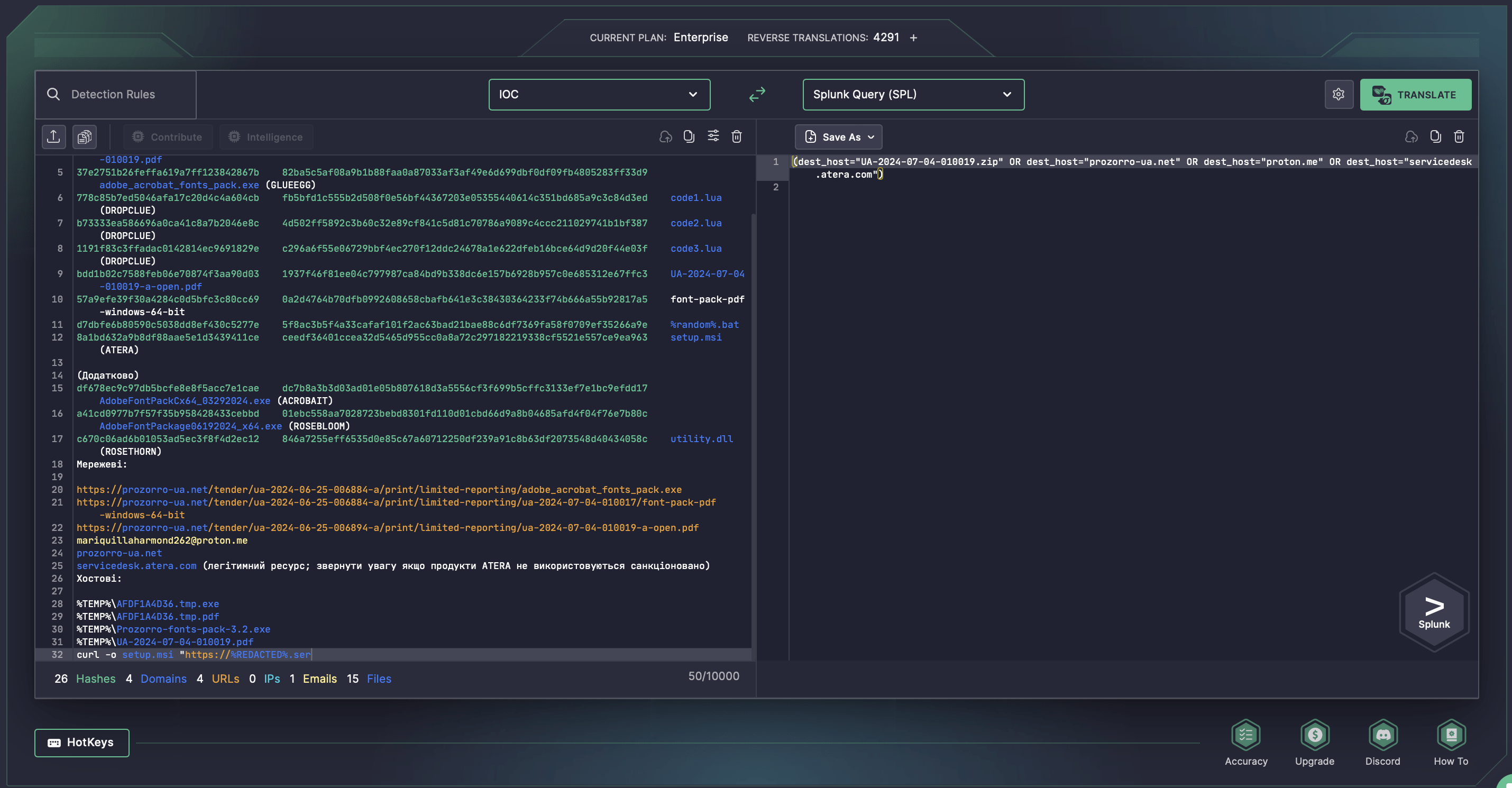

Anche i professionisti della sicurezza sono invitati a sfruttare Uncoder AI, l’IDE di SOC Prime per l’ingegneria del rilevamento, per accelerare la ricerca delle minacce con la generazione istantanea di query IOC basate sugli indicatori di compromesso suggeriti negli ultimi avvisi CERT-UA.

Contesto MITRE ATT&CK

Utilizzare MITRE ATT&CK offre visibilità granulare nel contesto dell’ultima operazione offensiva attribuita a UAC-0180 e coperta dalla ricerca CERT-UA. Esplora la tabella seguente per vedere l’elenco completo delle regole Sigma dedicate che affrontano le corrispondenti tattiche, tecniche e sotto-tecniche ATT&CK. Tactics Techniques Sigma Rule Execution Command and Scripting Interpreter (T1059) User Execution: Malicious File (T1204.002) Defense Evasion System Binary Proxy Execution: Msiexec (T1218.007) Command and Control Application Layer Protocol: Web Protocols (T1071.001) Ingress Tool Transfer (T1105) Remote Access Software (T1219)