Due giorni prima del secondo anniversario dell’ invasione su vasta scala da parte della Russia, i ricercatori del CERT-UA hanno scoperto un attacco di phishing in corso contro le Forze Armate dell’Ucraina. La campagna avversaria collegata al gruppo UAC-0149 ha sfruttato il malware COOKBOX per infettare i sistemi presi di mira.

Analisi dell’Attacco UAC-0149 Utilizzando il Malware COOKBOX

CERT-UA, in coordinamento con il Centro di Cyber Sicurezza dei Sistemi di Informazione e Telecomunicazione dell’Unità Militare А0334, ha rivelato un attacco mirato contro le Forze Armate dell’Ucraina coperto nell’allerta CERT-UA#9204. Il gruppo UAC-0149 ha condotto l’operazione malevola almeno dall’autunno del 2023.

Il 22 febbraio 2024, diversi dipendenti militari hanno ricevuto un file XLS esca intitolato “1_ф_5.39-2024.xlsm” relativo ai report delle sfide tramite il messenger Signal. Oltre a un macro legittimo, il file conteneva codice VBA progettato per eseguire un comando PowerShell responsabile del download, decodifica e esecuzione dello script PowerShell “mob2002.data.”

Lo script PowerShell scaricato da GitHub esegue la modifica del registro sul sistema operativo (OS), includendo la scrittura del payload principale nel formato codificato in base64, la scrittura del decodificatore-lanciatore nel formato codificato in base64 nel ramo “HKEY_CURRENT_USERSOFTWAREMicrosoftXboxCache” e la creazione di una chiave di registro “xbox” nel ramo di avvio automatico “Run”, che è destinata a eseguire il decodificatore, facilitando l’esecuzione del payload principale. Quest’ultimo, una volta decodificato, contiene un altro script PowerShell che esegue la decompressione GZIP e esegue il programma malevolo COOKBOX.

Il malware COOKBOX è uno script PowerShell per caricare ed eseguire comandi PowerShell. Per ciascun dispositivo infetto viene calcolato un identificatore unico utilizzando trasformazioni crittografiche (funzioni hash SHA256/MD5) basate su una combinazione del nome del computer e del numero seriale del disco. Questo identificatore viene trasmesso nell’intestazione “X-Cookie” delle richieste HTTP durante le interazioni con il server C2.

La persistenza del malware COOKBOX è ottenuta tramite una chiave di registro corrispondente nel ramo “Run” del registro del sistema operativo. Questa chiave viene creata durante la fase iniziale dell’infezione da uno script PowerShell di terze parti, incluso il deployer di COOKBOX. Comunemente, il codice sfrutta tecniche di offuscamento come la codifica di caratteri, la sostituzione di caratteri (replace()), la codifica base64 e la compressione GZIP. Gli hacker UAC-0149 applicano servizi DNS dinamici e Cloudflare Workers per la gestione dell’infrastruttura C2.

I difensori hanno osservato che gli avversari sono riusciti a infettare i sistemi bersaglio utilizzando il malware COOKBOX nei casi in cui l’infrastruttura non era adeguatamente protetta. I dispositivi che non blocavano i tentativi di eseguire cmd.exe, powershell.exe, mshta.exe, w(c)script.exe, hh.exe e altre utilità esecutive erano principalmente vulnerabili agli attacchi. Se le utilità venivano lanciate da un processo generato da uno dei programmi Microsoft Office (ad esempio, EXCEL.EXE), le probabilità di attacco aumentavano. Notoriamente, in un caso, i tentativi dell’avversario sono falliti grazie a un’adeguata protezione EDR, il che alimenta la necessità di seguire le migliori pratiche di cyber sicurezza e rafforzare la difesa informatica per resistere efficacemente a tali attacchi.

Con la crescita esponenziale degli attacchi informatici che prendono di mira l’Ucraina e i suoi alleati principalmente nel settore pubblico, le organizzazioni orientate al futuro stanno cercando di elevare la vigilanza informatica supportata da una strategia di difesa proattiva e capacità di innovazione. Sfruttando Attack Detective, le organizzazioni possono identificare senza sforzo i punti ciechi nella copertura della rilevazione, trarre vantaggio dalle capacità automatizzate di ricerca delle minacce e minimizzare i rischi di minacce specifiche per l’organizzazione per rafforzare la loro postura di cyber sicurezza.

Rileva l’Attacco UAC-0149 Trattato nell’Allerta CERT-UA#9204

Gli esperti di sicurezza stimano che circa 40 gruppi APT sostenuti dalla Russia hanno attaccato l’Ucraina nella prima metà del 2023, con intrusioni in costante aumento in numero e sofisticazione. Questa volta, le Forze Armate dell’Ucraina sono diventate il bersaglio di un’altra campagna malevola da parte di UAC-0149, basandosi sul malware COOKBOX.

Per aiutare i professionisti della sicurezza a individuare attività sospette collegate a UAC-0149 e COOKBOX, la piattaforma SOC Prime per la difesa informatica collettiva aggrega un set di algoritmi di rilevazione basati sul comportamento accompagnati da metadati dettagliati. Tutte le regole sono mappate a MITRE ATT&CK® v14.1 e compatibili con 28 soluzioni SIEM, EDR, XDR e Data Lake. Basta cliccare sul pulsante Esplora Rilevamenti qui sotto e approfondire il set di regole curate.

In alternativa, i difensori informatici possono cercare rilevamenti correlati utilizzando i tag “UAC-0149” e “CERT-UA#9204” basati sull’identificatore del gruppo e sull’allerta CERT-UA.

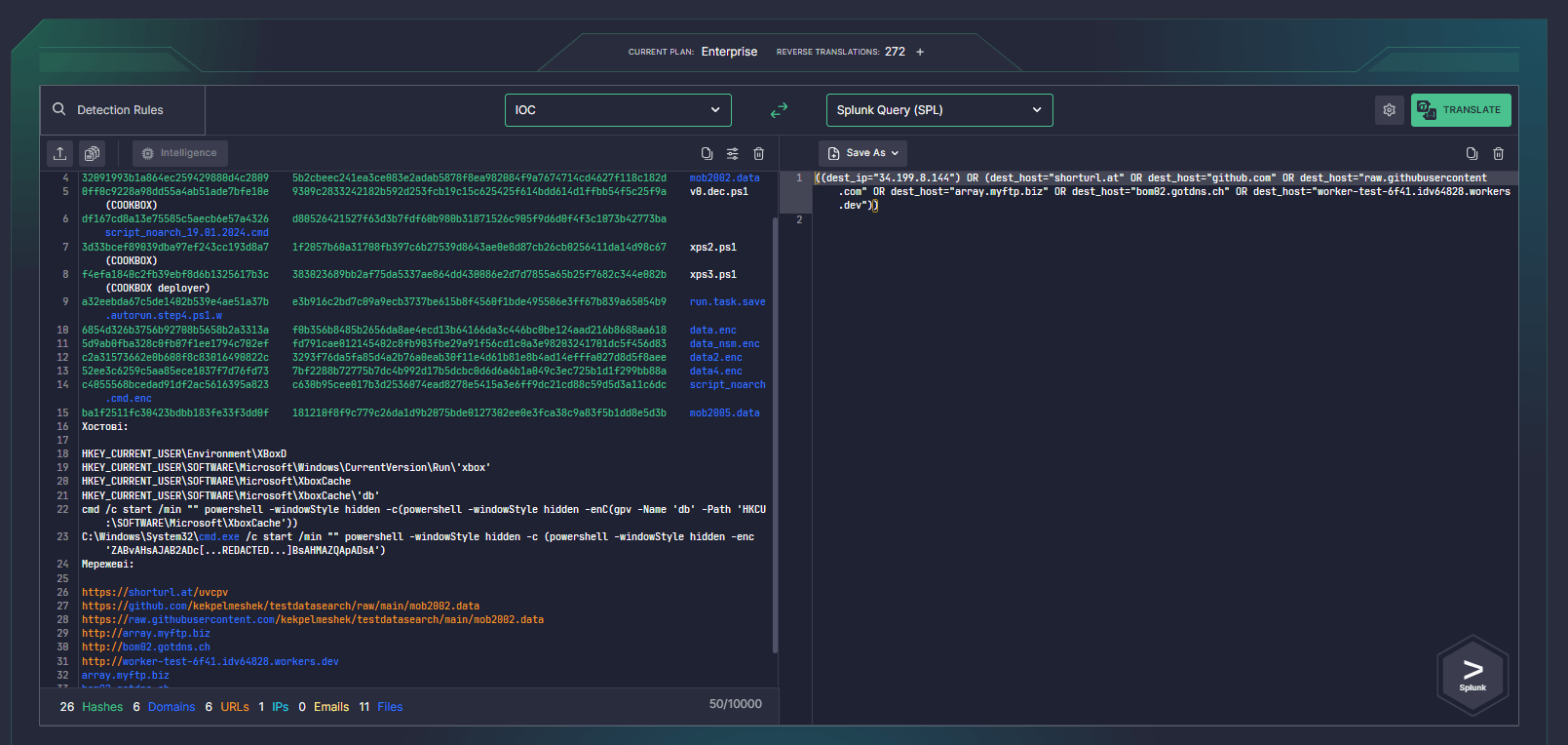

Gli ingegneri di sicurezza potrebbero anche semplificare il packaging degli IOC utilizzando lo strumento Uncoder AI Basta incollare gli IOC forniti dal CERT-UA e convertirli automaticamente in query ottimizzate per le prestazioni pronte per essere eseguite nell’ambiente scelto per un’indagine sulle minacce fluida.

Contesto MITRE ATT&CK

Gli ingegneri di sicurezza possono anche consultare i dettagli dell’attacco UAC-0149 utilizzando il malware COOKBOX forniti nell’ultimo allerta CERT-UA. Esplora la tabella qui sotto per accedere a un elenco completo dei TTP avversari collegati alle regole Sigma pertinenti, facilitando un’analisi approfondita:

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment (T1566.001) | |

Execution | User Execution: Malicious File (T1204.002) | |

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

Defense Evasion | Hide Artifacts: Hidden Window (T1564.003) | |

Obfuscated Files or Information (T1027) | ||

Discovery | System Information Discovery (T1082) | |

Command and Control | Proxy: Domain Fronting (T1090.004) | |

Ingress Tool Transfer (T1105) |