Per oltre un decennio, il nefando gruppo APT Sandworm supportato dalla Russia (alias UAC-0133, UAC-0002, APT44 o FROZENBARENTS) ha costantemente preso di mira le organizzazioni ucraine con un focus principale sul settore pubblico e sulle infrastrutture critiche. CERT-UA ha recentemente svelato le intenzioni malevole del gruppo di sabotare i sistemi di informazione e comunicazione di circa 20 organizzazioni di infrastrutture critiche.

Analisi delle attività di UAC-0133 (Sandworm)

Il 19 aprile 2024, CERT-UA ha rivelato le tracce di un sabotaggio informatico pianificato contro l’Ucraina volto a paralizzare i sistemi di tecnologia dell’informazione e della comunicazione (ICT) delle organizzazioni del settore energetico, idrico e di approvvigionamento di calore in 10 regioni del paese. L’attacco è attribuito a UAC-0133, il sottogruppo del notorio gruppo APT Sandworm.

Oltre al backdoor QUEUESEED, conosciuto anche come KNUCKLETOUCH, ICYWELL, WRONGSENS o KAPEKA, scoperto nel 2022, il gruppo sperimenta con un nuovo set di strumenti offensivi. Negli attacchi più recenti, Sandworm ha sfruttato il malware LOADGRIP e BIASBOAT, installati su computer basati su Linux destinati all’automazione dei sistemi di gestione dei processi tecnologici tramite software personalizzati di produzione domestica. In particolare, il malware BIASBOAT è stato applicato sotto forma di un file crittografato specifico per un particolare server, per il quale gli aggressori hanno utilizzato un valore “machine-id” pre-ricevuto.

L’indagine di CERT-UA ha scoperto almeno tre catene di approvvigionamento. L’accesso non autorizzato iniziale può essere ottenuto installando il software personalizzato degli aggressori contenente backdoor e vulnerabilità. Un altro vettore di attacco iniziale che porta al compromesso del sistema può essere causato dalla capacità tecnica standard degli impiegati del fornitore di accedere ai sistemi ICT delle organizzazioni per la manutenzione e il supporto tecnico.

Gli avversari hanno utilizzato il loro software personalizzato per il movimento laterale e lo sviluppo ulteriore dell’attacco informatico contro le reti aziendali delle organizzazioni. Ad esempio, i computer colpiti contenevano directory con la web shell PHP pre-creata conosciuta come WEEVELY insieme ai tunnel PHP REGEORG.NEO o PIVOTNACCI.

In particolare, i computer compromessi con sistema operativo Windows sono stati esposti all’infezione dal malware QUEUESEED e GOSSIPFLOW. Questi ceppi malevoli sono stati al centro dell’attenzione dal 2022 come parte dell’arsenale del gruppo UAC-0133 e sfruttati in attacchi informatici distruttivi mirati agli impianti di approvvigionamento idrico, oltre all’utilità SDELETE. Gli strumenti offensivi comuni e i comportamenti simili consentono ai ricercatori di considerare UAC-0133 un sottogruppo di UAC-0002 (Sandworm/APT44).

Gli strumenti avversari utilizzati nella campagna offensiva massiva pianificata contro l’Ucraina includono il malware QUEUESEED, che raccoglie informazioni di base sul computer destinato, esegue i comandi ricevuti da un server C2 e invia indietro i risultati. Il malware ottiene la persistenza tramite un dropper che crea una corrispondente attività programmata o una voce di “Esecuzione” nel registro di Windows.

Altri strumenti chiave includono il malware BIASBOAT, che è un’iterazione di QUEUESEED basata su Linux, LOADGRIP utilizzato per avviare un payload iniettandolo tramite l’API ptrace, e GOSSIPFLOW, che agisce come proxy SOCKS5 ed è utilizzato per stabilire un tunnel tramite la libreria del moltiplexer Yamux. Oltre al malware sopra menzionato, il gruppo UAC-0133 ha anche applicato CHISEL, LIBPROCESSHIDER, JUICYPOTATONG e ROTTENPOTATONG per proseguire con gli attacchi mirati.

Secondo i ricercatori, un insieme di fattori potrebbe facilitare lo sviluppo dell’attacco, inclusa l’inadeguata segmentazione dei server, consentendo l’accesso tra i sistemi del fornitore e le reti delle organizzazioni, e la negligenza dei fornitori nel garantire la sicurezza adeguata del software. Quest’ultima potrebbe potenzialmente portare allo sfruttamento di vulnerabilità basilari che potrebbero causare ulteriori RCE.

CERT-UA sospetta anche che l’accesso non autorizzato ai sistemi ICT di molteplici enti di approvvigionamento energetico, idrico e di calore fosse inteso per amplificare l’impatto degli attacchi missilistici sull’infrastruttura dell’Ucraina nella primavera del 2024.

Rileva attacchi di UAC-0133 (Sandworm) coperti da CERT-UA

L’aumento dell’attività malevola del collettivo hacker supportato dalla Russia tracciato come UAC-0133 e considerato un sottogruppo di Sandworm APT (alias UAC-0002) alimenta la necessità di migliorare le difese informatiche proattive per identificare tempestivamente e sventare attacchi distruttivi contro il settore delle infrastrutture critiche. La SOC Prime Platform cura regole Sigma rilevanti per rilevare le ultime attività che coinvolgono le intenzioni offensive di un grande sabotaggio informatico contro il settore delle infrastrutture critiche ucraine coperte nella ricerca di CERT-UA. Accedi alla piattaforma per accedere agli algoritmi di rilevamento dedicati arricchiti con metadati rilevanti e mappati al framework MITRE ATT&CK®. Tutti i rilevamenti disponibili tramite il pulsante Esplora Rilevamenti di seguito possono essere utilizzati su più soluzioni SIEM, EDR e Data Lake per accelerare le operazioni di Detection Engineering.

Per elevare le capacità di rilevamento delle minacce, le organizzazioni possono anche fare affidamento su contenuti SOC aggiuntivi: usando i relativi tag personalizzati basati sugli identificatori degli avversari: UAC-0133, Sandworm, UAC-0002, APT44, FROZENBARENTS.

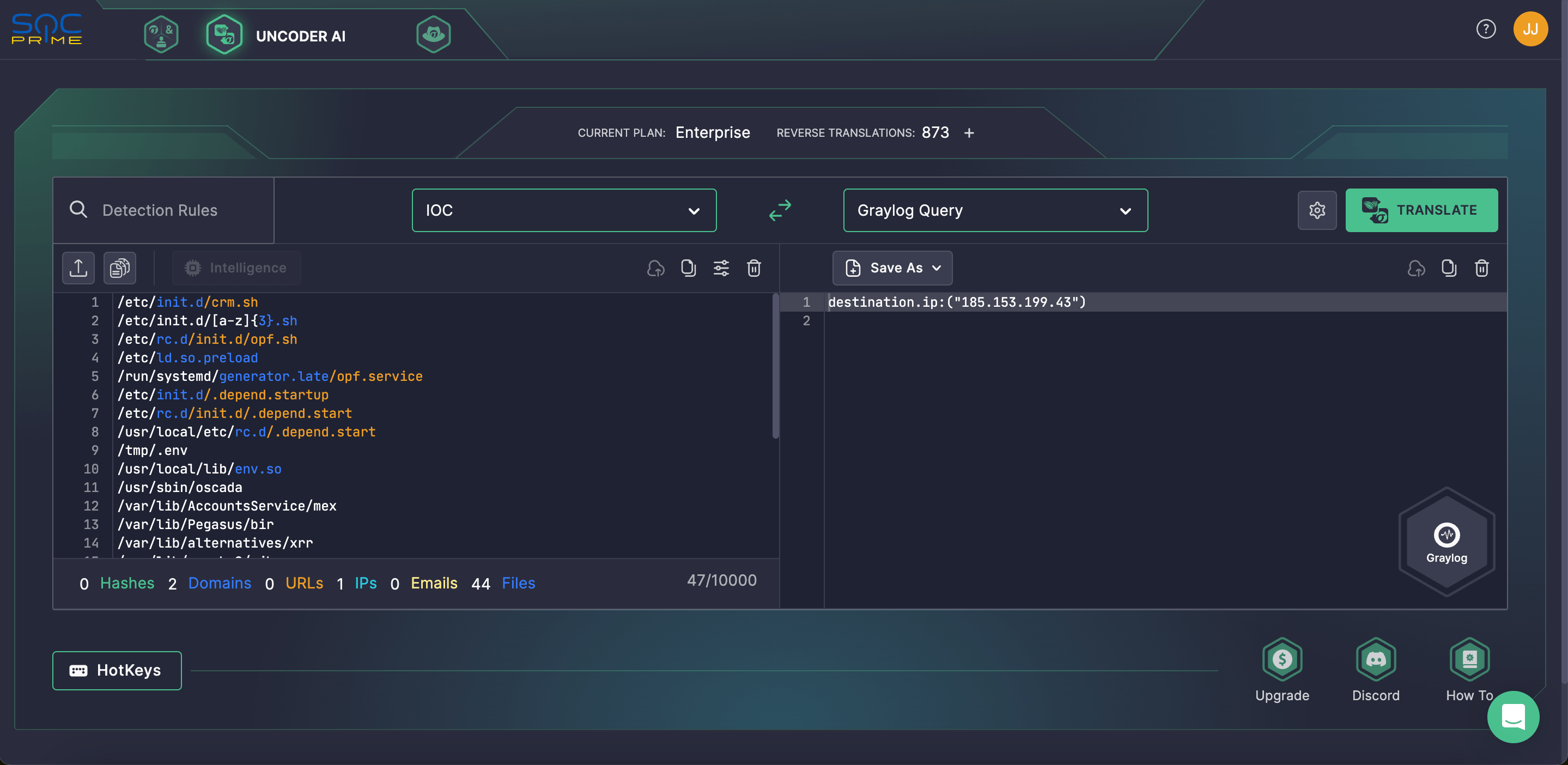

I difensori che cercano modi per ottimizzare la caccia alle minacce basata sugli IOC possono sfruttare la Uncoder AI di SOC Prime offrendo un avanzato confezionamento degli IOC. Basta incollare gli IOC dal report pertinente di CERT-UA e convertirli istantaneamente in query personalizzate nel formato SIEM o EDR che si preferisce, così da poter cacciare le minacce nel proprio ambiente senza interruzioni. offering advanced IOC packaging. Just paste IOCs from the relevant CERT-UA report and instantly convert them to custom queries in the SIEM or EDR format you prefer, so you can seamlessly hunt for threats in your environment.

Contesto MITRE ATT&CK

Sfruttare MITRE ATT&CK offre una visibilità granulare nel contesto delle operazioni offensive attribuite a UAC-0133. Esplora la tabella sottostante per vedere l’elenco completo delle regole Sigma dedicate che affrontano le corrispondenti tattiche, tecniche e sotto-tecniche ATT&CK.

Tactics | Techniques | Sigma Rule |

Execution | System Services: Service Execution (T1569.002) | |

Command and Scripting Interpreter (T1059) | ||

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Persistence | Create or Modify System Process: Systemd Service (T1543.002) | |

Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | ||

Boot or Logon Initialization Scripts: RC Scripts (T1037.004) | ||

Office Application Startup: Add-ins (T1137.006) | ||

Hijack Execution Flow: Dynamic Linker Hijacking (T1574.006) | ||

Scheduled Task/Job: Scheduled Task (T1053.005) | ||

Privilege Escalation | Access Token Manipulation (T1134) | |

Defense Evasion | Masquerading (T1036) | |

Masquerading: Double File Extension (T1036.007) | ||

Hijack Execution Flow: Dynamic Linker Hijacking (T1574.006) | ||

System Binary Proxy Execution: Rundll32 (T1218.011) | ||

Command and Control | Protocol Tunneling (T1572) | |