Dall’epidemia della guerra informatica globale, gli enti statali dell’Ucraina e dei suoi alleati sono diventati bersagli di campagne malevole lanciate da diversi collettivi di hacker. Gli attori delle minacce sfruttano frequentemente i vettori di attacchi di phishing per condurre le loro campagne avversarie, come negli attacchi informatici di dicembre 2022 che distribuivano DolphinCape and FateGrab/StealDeal malware.

Il 1° febbraio 2023, i ricercatori di sicurezza informatica del CERT-UA hanno emesso un nuovo avviso CERT-UA#5909, in cui hanno attirato l’attenzione dei difensori su una pagina web falsa che invita gli utenti mirati a scaricare software camuffati come utilità di scansione dei virus. Gli hacker utilizzano questa pagina web fraudolenta, che impersona una risorsa web ufficiale del Ministero degli Affari Esteri dell’Ucraina, come esca per diffondere malware sui sistemi compromessi. Il collettivo di hacker dietro questi attacchi potrebbe includere criminali informatici connessi alla Russia.

Attività UAC-0114/Winter Vivern: Analisi dell’ultima campagna mirante agli enti statali

Subito dopo un’altra campagna malevola del noto gruppo APT Sandworm sostenuto dalla Russia (alias UAC-0082), gli enti statali ucraini sono nuovamente sotto attacco phishing insieme alle organizzazioni governative della Repubblica di Polonia.

L’ultimo avviso CERT-UA#5909 detta la campagna malevola in corso che prende di mira le organizzazioni governative ucraine e polacche. In questo attacco informatico, gli hacker approfittano di una pagina web falsa che si maschera come risorsa web ufficiale degli enti statali ucraini per indurre le vittime a scaricare software malevolo.

La catena di infezione inizia seguendo un link-esca al software falso di scansione virus, che porta al download del file malevolo “Protector.bat”. Quest’ultimo lancia una serie di script PowerShell, uno dei quali applica un algoritmo di ricerca ricorsiva per sfogliare il catalogo del desktop in cerca di file con estensioni specifiche, inclusi .edb, .ems, .eme, .emz, .key, ecc. Lo script successivo è anche in grado di catturare lo schermo ed esfiltrare ulteriormente i dati via HTTP. Gli avversari sfruttano anche una serie di tecniche di persistenza del malware utilizzando attività pianificate, il che pone una sfida al rilevamento degli attacchi.

La cooperazione con CERT Polska e CSIRT MON ha permesso ai difensori informatici di scoprire risorse web di phishing simili che si spacciano per pagine web ufficiali di enti governativi ucraini e polacchi, tra cui il Ministero degli Affari Esteri dell’Ucraina, il Servizio di Sicurezza dell’Ucraina (SBU), e la Polizia polacca. In particolare, nel giugno 2022, una pagina web di phishing simile si mascherava come l’interfaccia utente del servizio di posta del Ministero della Difesa dell’Ucraina.

L’attività malevola è monitorata come UAC-0114, attribuita al collettivo di hacker Winter Vivern. Gli avversari TTPs sfruttati in queste campagne di phishing sono piuttosto comuni, incluso l’uso di script PowerShell e l’argomento email esca legato alla scansione malware. È anche molto probabile che il suddetto gruppo di hacker coinvolga membri di lingua russa poiché uno dei malware applicati, il software APERETIF, include una linea di codice tipica dei modelli di comportamento degli avversari affiliati alla Russia.

Rilevamento dell’attività malevola di UAC-0114 coperto nell’avviso CERT-UA#5909

SOC Prime rimane in prima linea aiutando l’Ucraina e i suoi alleati a difendersi proattivamente dall’attività malevola affiliata alla Russia. La piattaforma Detection as Code di SOC Prime cura un gruppo di regole Sigma per aiutare i team a individuare tempestivamente la presenza di malware relativo alla recente campagna di phishing del gruppo UAC-0114 coperta nel dedicato avviso CERT-UA#5909. Tutti i rilevamenti sono allineati al framework MITRE ATT&CK® v12 e sono compatibili con le tecnologie SIEM, EDR e XDR leader del settore.

Clicca sul pulsante Explore Detections per accedere a un elenco completo di regole Sigma per rilevare TTPs tipici del gruppo UAC-0114, che è dietro gli attacchi phishing contro l’Ucraina e la Polonia. Per una ricerca di contenuti semplificata, tutti gli algoritmi di rilevamento sono filtrati dai corrispondenti tag personalizzati “CERT-UA#5909” e “UAC-0114” basati sull’avviso CERT-UA e sugli identificatori del gruppo. Inoltre, gli ingegneri della sicurezza possono approfondire il contesto delle minacce informatiche rilevanti, comprese le riferimenti ATT&CK e CTI, le mitigazioni e i metadati operativi, per facilitare la loro ricerca delle minacce.

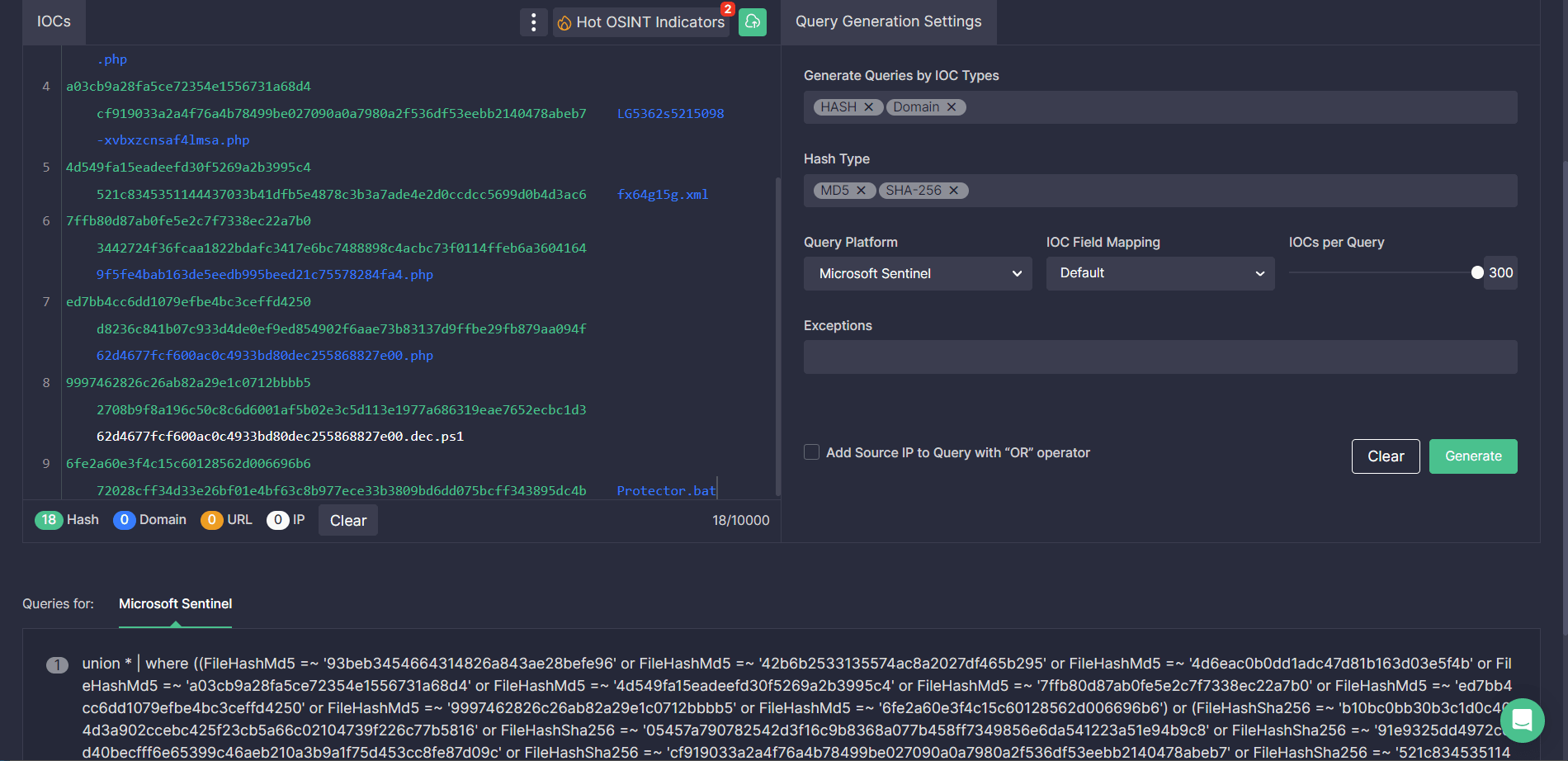

Per massimizzare la caccia alle minacce basata su IOC e ridurre i tempi delle attività manuali ad hoc, gli ingegneri della sicurezza possono generare istantaneamente query IOC associate agli attacchi in corso da parte degli attori di minaccia UAC-0114 tramite Uncoder CTI. Incolla file, host o IOCs di rete dalla avviso CERT-UA#5909rilevante, costruisci query IOC personalizzate al volo e sei pronto a cercare minacce correlate nel tuo ambiente SIEM o XDR selezionato.

Contesto MITRE ATT&CK

Per un contesto approfondito dell’ultima campagna di phishing del gruppo UAC-0114 alias Winter Vivern, tutte le regole Sigma dedicate sono mappate su ATT&CK affrontando le pertinenti tattiche e tecniche: