L’utilizzo di servizi pubblici di posta elettronica insieme a account aziendali è una pratica comune tra i dipendenti governativi, il personale militare e lo staff di altre imprese e organizzazioni ucraine. Tuttavia, gli avversari potrebbero abusare di questi servizi per lanciare attacchi di phishing. I difensori hanno recentemente scoperto una nuova attività offensiva mirata a rubare i dati di autenticazione degli utenti, attirando le vittime a utilizzare una risorsa web falsa, travestita come il popolare servizio UKR.NET.

Analisi dell’attacco di phishing UAC-0102

Il 24 luglio 2024, i ricercatori del CERT-UA hanno emesso un nuovo avviso, CERT-UA#10381, avvisando i difensori di un attacco di phishing in corso che prende di mira gli utenti di UKR.NET. Durante tutto luglio 2024, il gruppo UAC-0102 ha diffuso e-mail con allegati in formato archivio contenenti file HTML. L’apertura di questi file reindirizza l’utente compromesso a un sito web fraudolento che impersona il servizio UKR.NET, con il potenziale ulteriore rischio di furto dei dati di autenticazione.

Se gli utenti presi di mira inseriscono le loro credenziali utilizzando il servizio web fraudolento, i dati di autenticazione verranno inviati agli attaccanti, mentre le vittime vedranno un file esca scaricato sul computer compromesso.

Per minimizzare i rischi dell’attacco di phishing UAC-0102 in corso e aiutare le organizzazioni a ridurre la superficie d’attacco, CERT-UA raccomanda di abilitare l’autenticazione a due fattori, evitare l’uso di servizi pubblici di posta elettronica su computer ufficiali, impostare un filtro per inoltrare copie di e-mail in arrivo a un indirizzo email aziendale e abilitare l’analisi retrospettiva delle email utilizzando strumenti di sicurezza esistenti.

Rileva attacchi di phishing UAC-0102 che impersonano UKR.NET per prendere di mira le imprese ucraine

Nel terzo anno della guerra su vasta scala in Ucraina, le forze offensive aumentano continuamente la loro attività malevola, affidandosi frequentemente al vettore di attacco phishing per proseguire con l’intrusione. Ad esempio, il 17 luglio 2024, CERT-UA ha segnalato una campagna malevola da parte di UAC-0180, basandosi su email di phishing per distribuire GLUEEGG, DROPCLUE e ATERA sulle reti dei fornitori della difesa ucraina. L’avviso più recente di CERT-UA avverte di un attacco UAC-0102 che utilizza anche il phishing per rubare dati sensibili dalle imprese in Ucraina.

Per aiutare i difensori informatici a identificare e proteggere proattivamente la loro infrastruttura dagli attacchi UAC-0102, la piattaforma SOC Prime per la difesa informatica collettiva fornisce accesso a un set di regole Sigma che rilevano la più recente campagna di phishing degli avversari.

Estrazione di Archivi Direttamente dal Client di Posta (via process_creation)

Questa regola del team SOC Prime aiuta a rilevare l’estrazione di archivi tramite client di posta (dove l’archivio è un allegato) ed è compatibile con 27 tecnologie SIEM, EDR e Data Lake. La rilevazione è mappata su MITRE ATT&CK®, che tratta le tattiche di Accesso Iniziale, con l’Attachment Spearphishing (T1566.001) come sottotecnica chiave.

Download di File Sospetti da IP Diretti (via proxy)

Un’altra regola del team SOC Prime aiuta a identificare eseguibili, script, binari o altri tipi di file scaricati direttamente da un indirizzo IPv4, cosa non usuale. L’algoritmo di rilevamento è compatibile con 22 soluzioni SIEM, EDR e Data Lake e mappato su MITRE ATT&CK riguardante le tattiche di Comando e Controllo, con il Trasferimento di Strumenti di Ingresso (T1105) Protocolli Web (T1071.001) come tecniche e sottotecniche corrispondenti.

I team di sicurezza possono anche cercare il contenuto di rilevazione pertinente utilizzando il tag “UAC-0102” basato sull’identificatore dell’avversario. Clicca il pulsante Esplora Rilevamenti per approfondire le regole Sigma associate agli attacchi UAC-0102 e immergersi nel contesto della minaccia globale dietro l’attività malevola, inclusi riferimenti CTI, ATT&CK e altri metadati rilevanti.

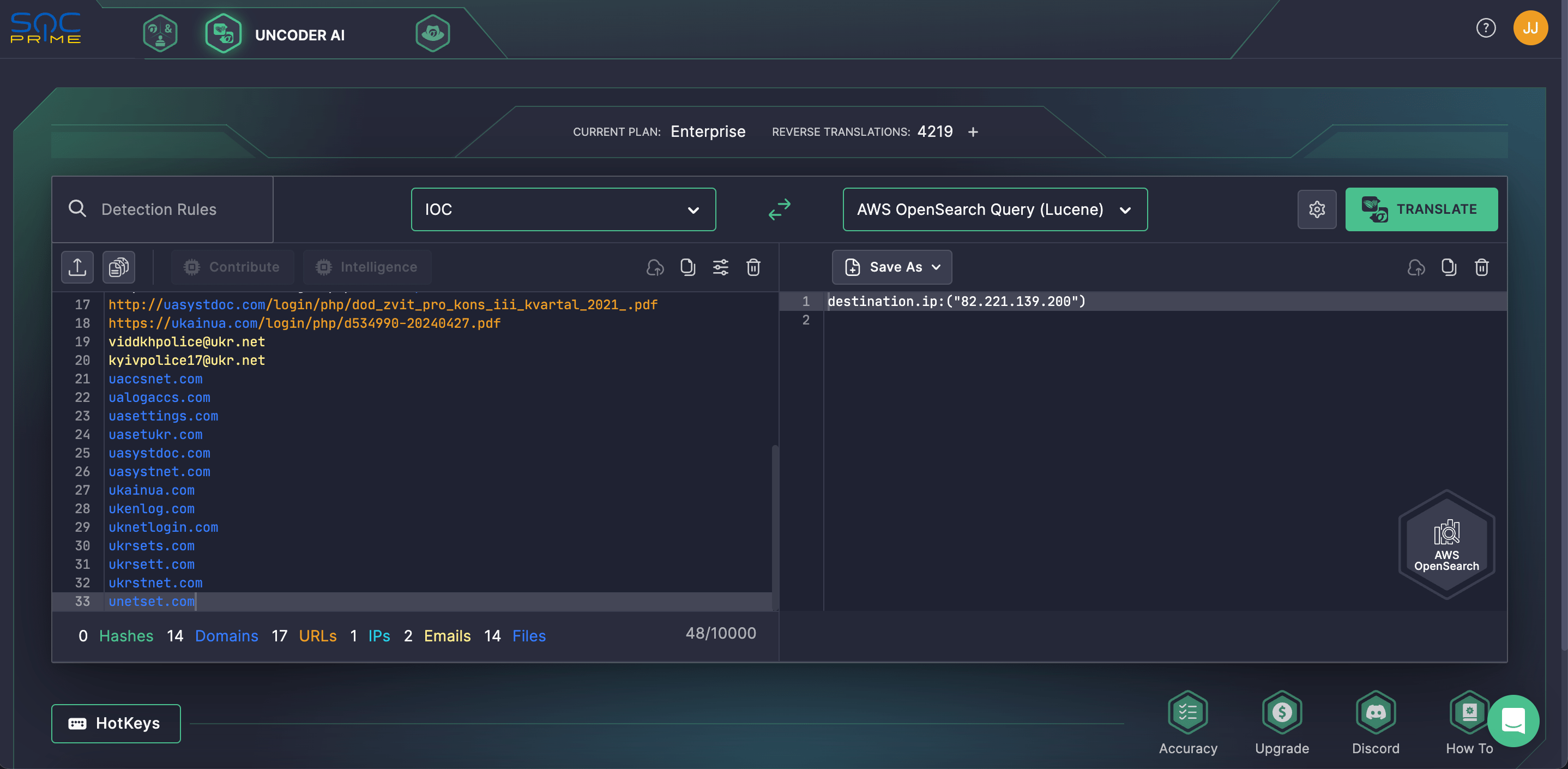

Inoltre, i difensori possono sfruttare gli IOC collegati all’ultimo attacco di phishing UAC-0102 forniti nell’ allerta CERT-UA#10381. Fai affidamento su Uncoder AI per convertire istantaneamente le informazioni sulle minacce in query IOC personalizzate e cercare attività UAC-0102 nell’ambiente SIEM o EDR selezionato.

Anticipa le minacce emergenti e gli attacchi informatici di qualsiasi scala e complessità con la piattaforma SOC Prime per la difesa informatica collettiva basata su intelligence sulle minacce globali, crowdsourcing, zero-trust e IA.