Subito dopo l’attacco di phishing che impersona il Servizio di Sicurezza dell’Ucraina e utilizzando Remcos RAT, il collettivo di hacker identificato come UAC-0050 ha lanciato un’altra campagna avversaria contro l’Ucraina sfruttando il vettore di attacco di phishing. In questi attacchi mirati a oltre 15.000 utenti, gli hacker inviano massicciamente e-mail con un oggetto e allegati ingannevoli relativi a una convocazione a un tema di tribunale mirato a diffondere Remcos RAT sui sistemi colpiti.

Analisi dell’attacco di phishing attribuito a UAC-0050 e diffusione di Remcos RAT

L’ultimo allerta CERT-UA#8150 copre un’altra attività dannosa da parte degli attori della minaccia UAC-0050 che distribuiscono il malware Remcos RAT. Gli avversari abusano del tema della convocazione in tribunale cercando di attirare gli utenti mirati ad aprire il contenuto e-mail dannoso e un allegato RAR. Quest’ultimo contiene un file crittografato con password con un file DOC e una macro dannosa. Una volta attivata, la macro del codice esegue un file eseguibile sulla macchina compromessa tramite explorer.exe e il protocollo SMB. Questo file EXE è offuscato utilizzando il software basato su .NET SmartAssembly progettato per decriptare e lanciare Remcos RAT.

In particolare, l’ultima campagna di UAC-0050 prende di mira almeno 15.000 utenti utilizzando conti e-mail legittimamente compromessi di una delle autorità giudiziarie ucraine. Considerando l’ambito delle potenziali vittime, CERT-UA sottolinea l’importanza di adottare misure urgenti per mitigare la minaccia.

Rileva la campagna UAC-0050 coperta nell’allerta CERT-UA#8150

Con il crescente numero di attacchi UAC-0050 contro l’Ucraina, i difensori stanno cercando modi per rafforzare le loro capacità di rilevamento delle minacce e proteggere l’infrastruttura dalle intrusioni avversarie. La piattaforma SOC Prime offre un elenco curato di algoritmi di rilevamento per contrastare gli attacchi del gruppo UAC-0050 descritti nell’ultima allerta CERT-UA. Utilizza il link qui sotto per accedere all’elenco delle regole Sigma rilevanti filtrate dal tag personalizzato “CERT-UA#8150” che corrisponde all’ID dell’avviso di sicurezza:

Contenuto di rilevamento per attacchi UAC-0050 coperti nell’allerta CERT-UA#8150

Tutte le regole Sigma sono allineate con il framework MITRE ATT&CK®, arricchite con intelligence su misura, e possono essere utilizzate su dozzine di soluzioni SIEM, EDR, XDR e Data Lake.

Cerchi più contenuti di rilevamento per resistere agli attacchi phishing esistenti collegati al collettivo di hacking UAC-0050? Clicca su Esplora Rilevamenti per raggiungere intera collezione di contenuti SOC dal Threat Detection Marketplace per il rilevamento degli attacchi UAC-0050 e rimani sempre un passo avanti rispetto agli avversari.

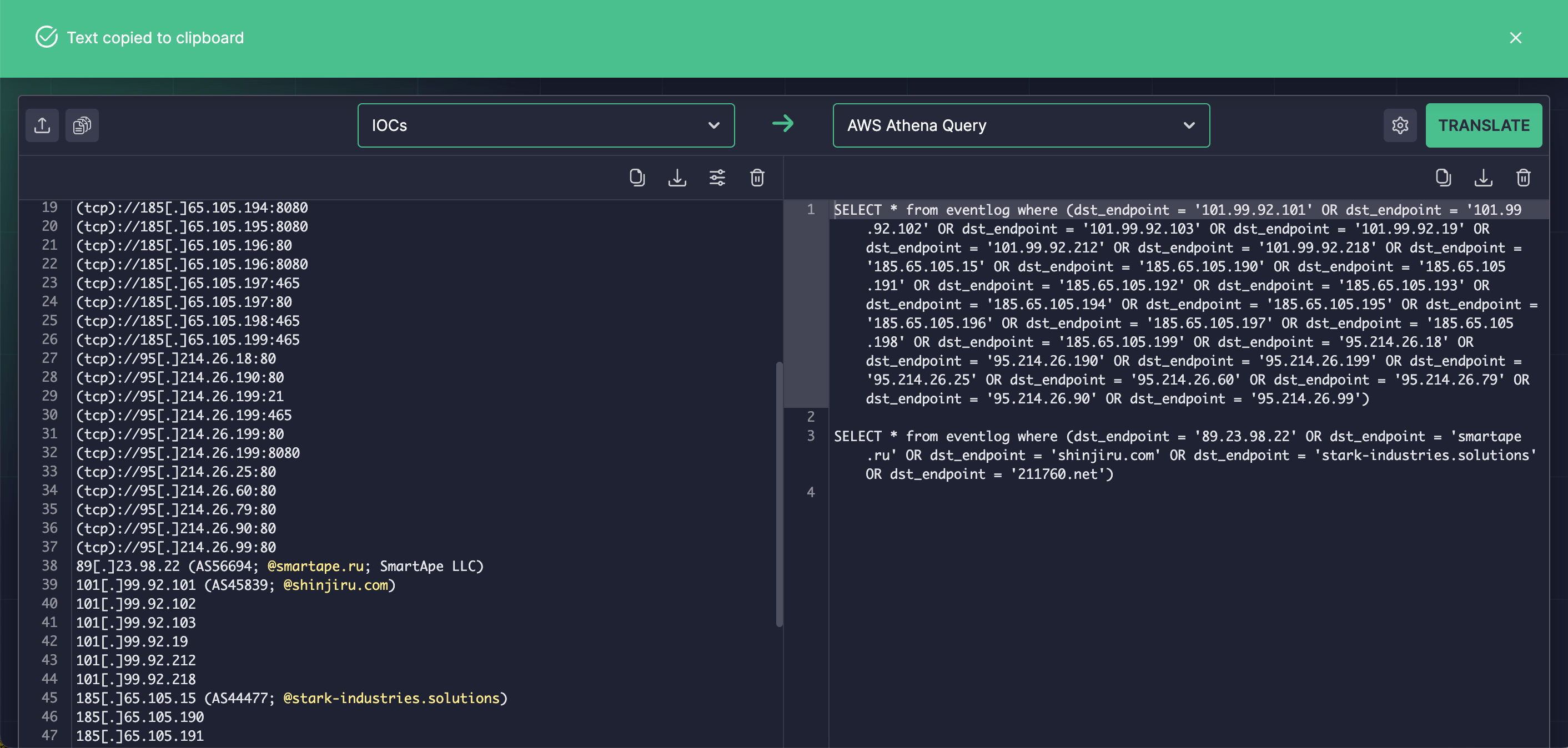

Gli analisti SOC, i cacciatori di minacce e gli esperti CTI possono anche trarre vantaggio dalle capacità di packaging automatizzato degli IOC offerte da Uncoder IO IDE di ricerca aperta per l’ingegneria del rilevamento. Basta incollare gli IOC da l’ultimo avviso CERT-UA e convertirli istantaneamente in query di ricerca personalizzate adattate per il formato linguistico scelto per cercare senza interruzioni l’attività dannosa di UAC-0050.

Contesto MITRE ATT&CK

I membri del team SOC possono anche esplorare i dettagli dell’attacco forniti nell’avviso CERT-UA#8150. Esamina la tabella qui sotto per trovare l’elenco di tutte le tattiche avversarie applicabili, tecniche e sotto-tecniche collegate alle regole Sigma sopra menzionate per un’analisi approfondita:

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | Exploitation for Client Execution (T1203) | |

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

| Masquerading (T1036) | |

Masquerading: Double File Extension (T1036.007) | ||

Obfuscated Files or Information (T1027) | ||

Lateral Movement | Remote Services: SMB / Windows Admin Shares (T1021.002) |