Oltre all’aumento della frequenza degli attacchi informatici da parte del famigerato gruppo UAC-0050 che prende di mira l’Ucraina, altri collettivi di hacking stanno attivamente cercando di infiltrarsi nei sistemi e nelle reti delle organizzazioni ucraine. All’inizio di febbraio 2024, i difensori hanno identificato oltre 2.000 computer infettati dal malware DIRTYMOE (PURPLEFOX) a seguito di un massiccio attacco informatico contro l’Ucraina. Secondo l’indagine, il gruppo di hacker UAC-0027 è dietro l’ultima campagna malevola.

Analisi dell’attacco UAC-0027

Il 31 gennaio 2023, CERT-UA ha emesso un avviso che dettaglia l’ultimo attacco informatico contro l’Ucraina che coinvolge la distribuzione massiva del malware DIRTYMOE (PURPLEFOX). Come risultato di un’approfondita ricerca sulle caratteristiche operative dell’infrastruttura server C2, oltre 2.000 istanze utente all’interno del segmento Internet ucraino sono interessate durante l’operazione offensiva attribuita all’attività degli avversari UAC-0027.

Per ridurre la potenziale superficie di attacco, i difensori raccomandano di segregare i computer con sistemi operativi obsoleti tramite VLAN e/o segmentazione fisica in segmenti di rete separati con filtraggio obbligatorio dei flussi informativi sia in entrata che in uscita.

DIRTYMOE, noto anche come PURPLEFOX (o Purple Fox), è un malware modulare che ha attirato l’attenzione nell’arena delle minacce informatiche per più di mezzo decennio. Viene utilizzato per stabilire accessi remoti al sistema obiettivo ed è principalmente impiegato per lanciare attacchi DDoS e per il mining di criptovalute. Tipicamente, l’infezione iniziale avviene lanciando software popolari contenenti un installer MSI. Il backdoor DIRTYMOE è dotato di un rootkit che impedisce la rimozione dei componenti dal file system e dal registro del sistema operativo in modalità normale.

DIRTYMOE è un malware auto-propagante che può diffondersi tramite brute-forcing delle credenziali di autenticazione o sfruttamento di vulnerabilità. Per garantire la resilienza nella comunicazione con l’infrastruttura C2, vengono utilizzati almeno tre metodi, uno dei quali coinvolge l’ottenimento dei valori di record A per domini definiti staticamente utilizzando server DNS sia locali che esterni. Inoltre, gli indirizzi IP memorizzati nel registro del sistema operativo, così come quelli ottenuti da query DNS, sono offuscati.

Durante l’indagine in corso, i difensori hanno identificato 486 indirizzi IP di server di controllo intermediari, la maggior parte dei quali appartiene ad apparecchiature compromesse situate in Cina, con l’aggiunta di fino a 20 nuovi indirizzi IP su base giornaliera.

CERT-UA raccomanda di adottare i seguenti passaggi per rilevare potenziali segni di infezione:

-

Indagine sulle connessioni di rete

Esaminare le connessioni di rete in base all’elenco degli indirizzi IP forniti nella ricerca CERT-UA. Tipicamente, le connessioni in uscita avvengono su porte di rete “alte” (10.000+).

- Controllo del registro usando regedit.exe

Utilizzare l’utility standard regedit.exe per verificare i valori nel registro del sistema operativo sotto le seguenti chiavi:

Per Windows XP: HKEY_LOCAL_MACHINEControlSet001ServicesAC0[0-9]

Per Windows 7: HKEY_LOCAL_MACHINESoftwareMicrosoftDirectPlay8Direct3D

- Analisi del visualizzatore eventi

Utilizzare l’utility standard Visualizzatore Eventi nel registro “Applicazione” (origine: “MsiInstaller”) per esaminare le voci con ID evento 1040 e 1042.

- Analisi della directory “C:Program Files”

Controllare la directory “C:Program Files” per la presenza di cartelle con nomi generati arbitrariamente, ad esempio, “C:Program FilesdvhvA.”

- Controllo dell’esecuzione persistente

Controllare la persistenza del programma malevolo esaminando la generazione del servizio. Inoltre, i file del backdoor e dei moduli sono memorizzati nelle directory standard fornite di seguito. Tuttavia, l’utilizzo di un rootkit ostacola il rilevamento e/o la rimozione del malware direttamente dal computer compromesso.

HKEY_LOCAL_MACHINESystemControlSet001servicesMsXXXXXXXXApp

C:WindowsSystem32MsXXXXXXXXApp.dll

C:WindowsAppPatchDBXXXXXXXXMK.sdb

C:WindowsAppPatchRCXXXXXXXXMS.sdb

C:WindowsAppPatchTKXXXXXXXXMS.sdb

Per risolvere la minaccia, CERT-UA suggerisce di applicare almeno uno dei seguenti metodi:

- Scaricare il prodotto software “Avast Free Antivirus” dal sito ufficiale del produttore, installarlo sul computer e avviare la scansione in modalità “SMART”. Questo processo richiederà un successivo riavvio del computer seguito dalla continuazione del processo di scansione, durante il quale i moduli verranno rilevati e rimossi.

- Avviare il computer interessato da LiveUSB (o collegare il disco rigido del computer interessato a un altro computer) e cancellare manualmente il file “MsXXXXXXXXApp.dll” e i moduli “.sdb”. Successivamente, avviare il computer in modalità normale e rimuovere il servizio dal registro.

Notabilmente, in ogni caso, per prevenire l’infezione successiva tramite le capacità auto-propaganti del backdoor, è necessario abilitare il firewall integrato del sistema operativo (“Firewall”) prima di eseguire una delle azioni sopra elencate. Inoltre, creare una regola per bloccare i flussi di informazioni in entrata sulle porte di rete specifiche, includendo 135, 137, 139 e 445.

Rilevare attacchi UAC-0027 sfruttando il malware DIRTYMOE (PURPLEFOX)

L’emergere del gruppo UAC-0027 nel panorama delle minacce informatiche ucraine richiede un’ultra-reazione da parte dei difensori a causa dei tentativi riusciti del gruppo di compromettere oltre 2.000 dispositivi nel corso dell’operazione offensiva in corso. La piattaforma SOC Prime equipaggia i team di sicurezza con una ricchezza di algoritmi di rilevamento vendor-agnostic per favorire la difesa informatica proattiva contro l’attività avversaria UAC-0027 sfruttando campioni di malware DIRTYMOE (PURPLEFOX). Accedi alla piattaforma e segui il link qui sotto per raggiungere l’intera collezione di regole Sigma filtrate in base al tag relativo al gruppo “UAC-0027” per rilevare gli attacchi più recenti coperti nell’avviso CERT-UA.

Regole Sigma per rilevare attacchi UAC-0027 utilizzando il malware DIRTYMOE (PURPLEFOX)

Lo stack di rilevamento è mappato a MITRE ATT&CK® e può essere utilizzato su decine di piattaforme di analisi della sicurezza per assistere i difensori nelle loro procedure quotidiane di Detection Engineering.

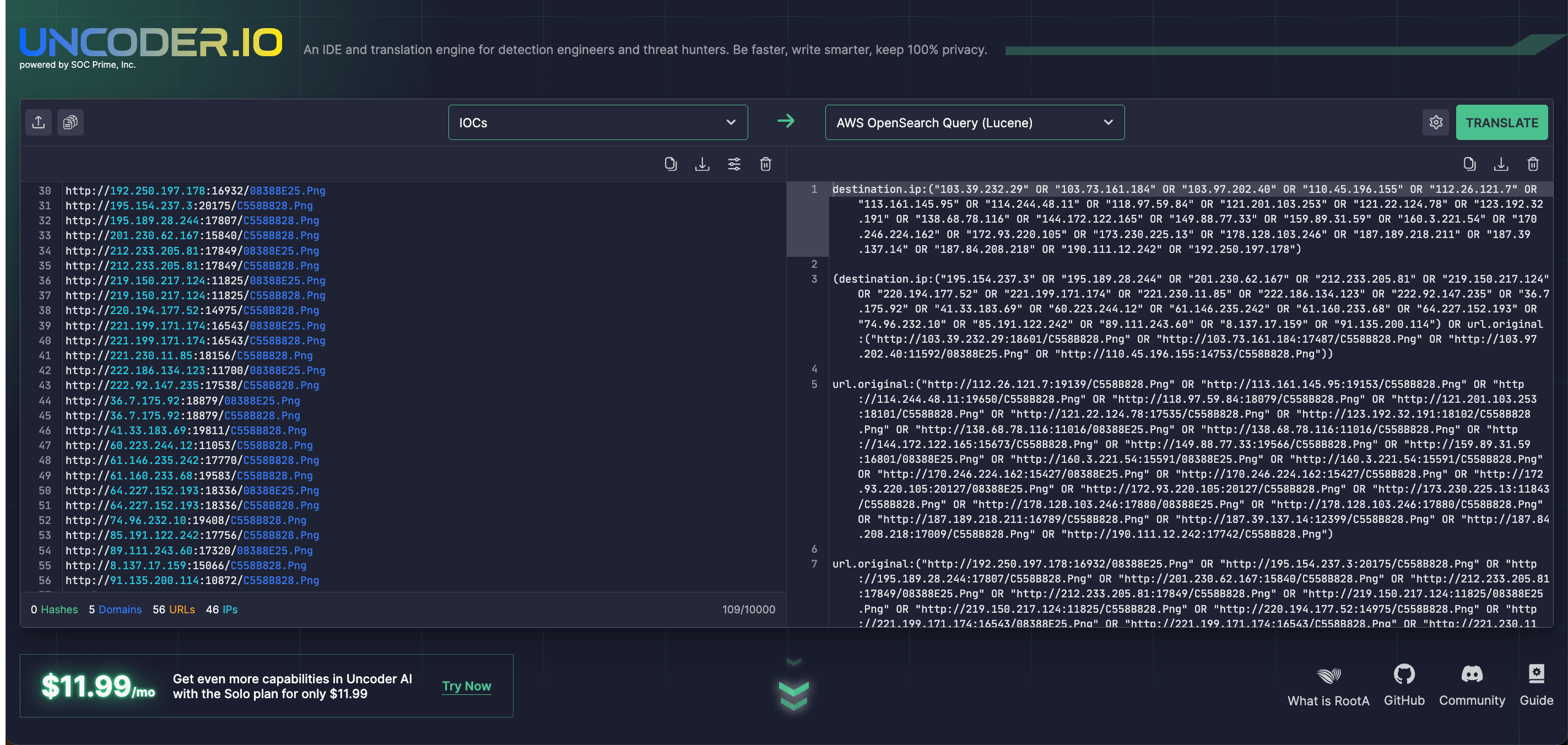

Gli ingegneri della sicurezza possono anche fare affidamento su Uncoder IO per confezionare automaticamente intel sulle minacce dal rapporto CERT-UA dedicato in query IOC personalizzate adattate per ambienti SIEM ed EDR multipli per una semplificazione dell’indagine sulle minacce.

Per difendersi proattivamente da qualsiasi tipo di attacco che si basa sull’uso di campioni malevoli DIRTYMOE (PURPLEFOX), i professionisti della sicurezza informatica possono anche avvalersi di ulteriori algoritmi di rilevamento dalla più grande libreria di contenuti SOC del mondo. Clicca sul pulsante Esplora Detezioni qui sotto per ottenere le regole Sigma per il rilevamento di DIRTYMOE (PURPLEFOX), con tutti i contenuti arricchiti con CTI e metadati rilevanti.

Contesto MITRE ATT&CK

Gli ingegneri della sicurezza possono anche esaminare i dettagli dell’attacco UAC-0027 forniti nell’avviso più recente di CERT-UA. Esplora la tabella qui sotto per accedere a un elenco completo dei TTP degli avversari collegati alle regole Sigma rilevanti, facilitando un’analisi approfondita: