Negli ultimi anni, l’aumento degli attacchi informatici è stato alimentato dall’espansione degli Initial Access Broker (IABs) che commerciano l’accesso a reti violate. Nel 2023, i ricercatori di sicurezza hanno rivelato una violazione diffusa che prendeva di mira organizzazioni di infrastrutture critiche orchestrata da un gruppo di minaccia altamente avanzato noto come “ToyMaker”, che operava come un IAB. Gli hacker sfruttano sistemi esposti su Internet per entrare, quindi distribuiscono backdoor personalizzate, come LAGTOY, per raccogliere credenziali da organizzazioni compromesse e collaborare con un gruppo di doppia estorsione sotto il radar.

Rileva gli Attacchi ToyMaker

Gli Initial Access Broker (IABs) sono diventati attori fondamentali nell’ecosistema del crimine informatico, agendo come intermediari che infiltrano organizzazioni e vendono l’accesso ad altri attori malevoli, spesso portando ad attacchi ransomware. Lo scorso anno, il numero di vendite IAB sui forum hacker è aumentato del 23% rispetto al 2023, il che si correla anche con un significativo aumento delle vittime di ransomware. L’attività osservata di ToyMaker dimostra ulteriormente questa tendenza, evidenziando il crescente ruolo degli IAB nel facilitare attacchi informatici su larga scala.

Registrati per la Piattaforma SOC Prime e accedi a un insieme di regole Sigma rilevanti che affrontano i TTP di ToyMaker insieme a una suite completa di prodotti per l’ingegneria di rilevamento potenziata dall’AI, il threat hunting automatizzato e il rilevamento avanzato delle minacce. Basta premere il Esplora Rilevamenti pulsante e approfondire immediatamente uno stack di rilevamento curato.

Tutte le regole sono compatibili con le principali soluzioni SIEM, EDR e Data Lake, allineate con MITRE ATT&CK®, e arricchite con metadata come CTI link, cronologie di attacco e suggerimenti per il triage.

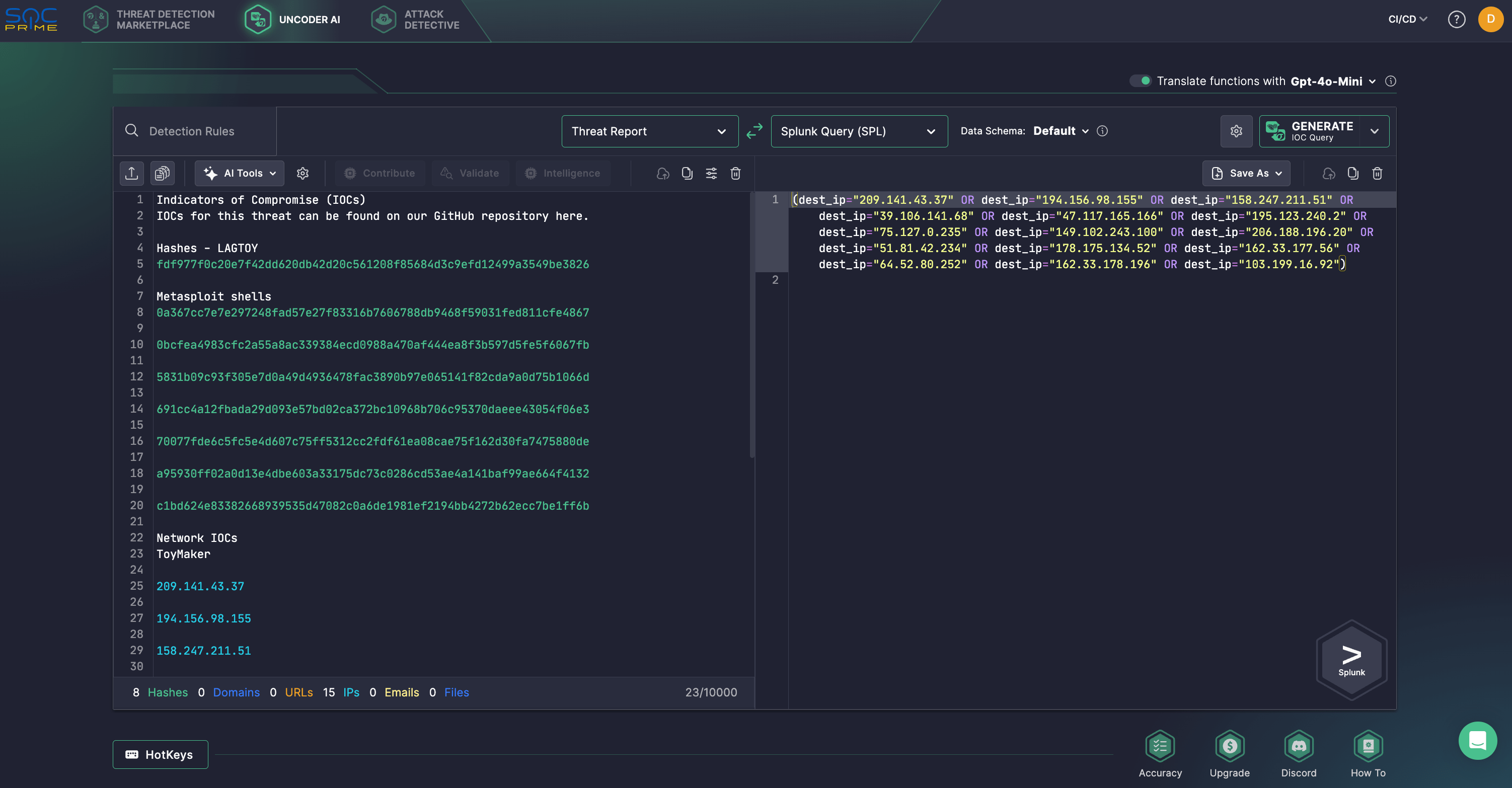

Inoltre, i professionisti della sicurezza possono dare la caccia agli IOC dalla recente ricerca Cisco su ToyMaker. Con Uncoder AI, gli esperti di sicurezza possono analizzare facilmente questi IOC e trasformarli in query personalizzate adattate alla piattaforma SIEM o EDR scelta. Uncoder AI funge anche da AI privata non agentica per l’ingegneria di rilevamento informata dalle minacce, dotando i team di strumenti avanzati per ricercare, codificare, convalidare, tradurre e distribuire rilevamenti rapidamente.

Analisi delle Attività di ToyMaker

Nel 2023, Cisco Talos ha scoperto una compromissione estensiva in un’impresa di infrastrutture critiche composta da una combinazione di attori di minaccia. Dall’accesso iniziale alla doppia estorsione, questi attori hanno compromesso lentamente e costantemente diversi host nella rete. Le loro capacità offensive si sono basate su un uso coordinato di strumenti di trasferimento file SSH e utilità di amministrazione remota a duplice uso per garantire l’accesso a lungo termine a reti violate. Gli attori IAB chiamati “ToyMaker” dietro l’attacco sono considerati un gruppo motivato finanziariamente che ottiene l’accesso a obiettivi di alto valore e poi vende tale accesso a gruppi di minaccia secondari, che tipicamente lo sfruttano per doppia estorsione e attacchi ransomware.

Dopo la violazione iniziale, ToyMaker ha eseguito la ricognizione, rubato credenziali e distribuito la sua backdoor personalizzata, LAGTOY, che potrebbe aver causato una compromissione risultante nel passaggio di accesso a un attore di minaccia secondario. Più specificamente, circa tre settimane dopo, gli attori del ransomware Cactus sono stati osservati mentre accedevano alla rete utilizzando quelle credenziali raccolte. Sebbene i TTP del gruppo differiscano, il cronoprogramma suggerisce un chiaro passaggio tra ToyMaker e Cactus, rafforzando la necessità di tracciare entrambe le minacce separatamente riconoscendo al contempo la loro connessione.

Successivamente, gli avversari hanno avviato un ascoltatore SSH sull’endpoint usando Windows OpenSSH. Un altro host infetto si connette e crea “sftp-server.exe” (il modulo SFTP di OpenSSH), che scarica lo strumento Magnet RAM Capture. Usando la stessa connessione, gli attaccanti scaricano ulteriormente ed eseguono un impianto di shell inversa personalizzato chiamato “LAGTOY.” Il malware può essere usato per creare shell inverse ed eseguire comandi sugli endpoint infetti. La backdoor fondamentale di ToyMaker, LAGTOY, contatta regolarmente un server C2 codificato per ricevere ed eseguire comandi. Installata come un servizio, include una semplice funzione anti-debug registrando un filtro di eccezione non gestito personalizzato che aiuta a rilevare se è in esecuzione sotto un debugger, prevenendo l’analisi anti-malware.

Cactus ha ulteriormente mantenuto l’accesso a lungo termine distribuendo vari strumenti di amministrazione remota su endpoint, inclusi eHorus Agent (Pandora RC), AnyDesk, RMS Remote Admin e OpenSSH di Windows. Questi strumenti sono stati scaricati da server controllati dagli attaccanti usando PowerShell e Impacket.

In un altro caso, gli attaccanti hanno usato OpenSSH per creare shell inverse, impostando operazioni pianificate che si collegavano ogni ora al server C2 per ricevere ed eseguire comandi. Su alcune macchine, hanno aggiunto account utente non autorizzati, probabilmente per assistere il dispiegamento di ransomware. Cactus si affida anche pesantemente a versioni di Windows binarie iniettate con Metasploit come PuTTY e ApacheBench per eseguire codice su sistemi compromessi.

Con un aumento degli attacchi informatici orchestrati dagli IAB e l’aumento della sofisticazione di tali campagne che potrebbero coinvolgere la cooperazione con gang di doppia estorsione e ransomware, le organizzazioni stanno cercando modi efficaci per ridurre i rischi di intrusioni. SOC Prime cura una suite completa di prodotti per superare le minacce informatiche guidate da una fusione di tecnologie con AI, automazione, e intelligence delle minacce in tempo reale al suo centro.