In SOC Prime, cerchiamo costantemente modi per incoraggiare la crescita della nostra comunità di contenuti SaaS consentendo a più operatori di sicurezza di unirsi al Threat Detection Marketplace: https://tdm.socprime.com/

Crediamo nel potere della comunità che collega quasi 10.000+ specialisti di sicurezza di 5.000 organizzazioni in tutto il mondo e si sta espandendo a un ritmo dinamico per servire come una fonte immensa contro gli attacchi informatici.

Scopri le novità di SOC Prime.

Flusso di registrazione semplificato e accesso gratuito con la tua email personale

Siamo entusiasti di introdurre il nostro flusso di registrazione semplificato per un’esperienza ottimizzata del Threat Detection Marketplace. Ora puoi registrarti sulla piattaforma utilizzando un OTP inviato al tuo indirizzo email come alternativa al fastidio della password per risparmiare secondi durante l’inizio dell’esperienza sulla piattaforma.

Aggiungiamo sempre flessibilità alla maggior parte delle funzionalità della piattaforma per la tua esperienza più personalizzata del Threat Detection Marketplace. Gli utenti che desiderano impostare la loro password sicura per il flusso di login possono ora farlo direttamente dal loro Profilo impostazioni, così come cambiare la loro password con una nuova.

Inoltre, siamo entusiasti di rivelare ulteriori opportunità di accesso gratuito al Threat Detection Marketplace. Abbiamo recentemente introdotto la possibilità di registrarsi nella comunità utilizzando il tuo indirizzo email personale piuttosto che uno aziendale. Gli utenti gratuiti che si sono registrati con le loro email personali ottengono l’abbonamento Limited Community Access che ha certe limitazioni sulle funzionalità e sulle visualizzazioni di contenuti del Threat Detection Marketplace, ma può comunque essere un’opzione per farsi un’idea delle capacità della piattaforma. Puoi sempre passare a un indirizzo email aziendale in pochi clic e effettuare l’upgrade gratuito all’abbonamento Community.

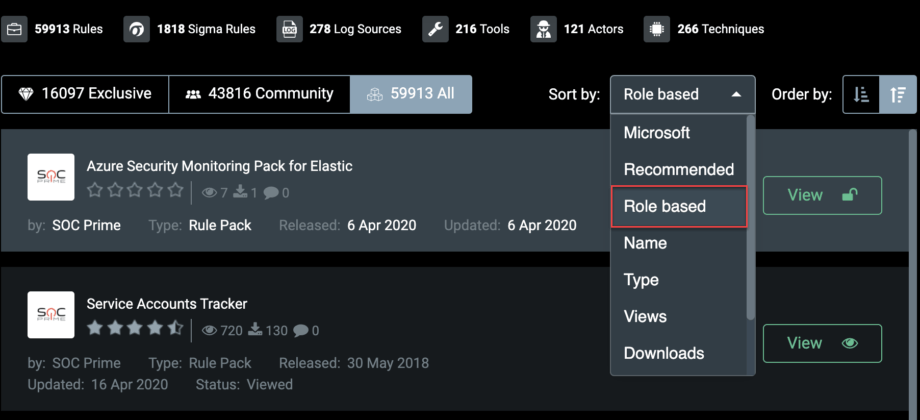

Esperienza di Piattaforma Basata sul Ruolo

Questo mese, abbiamo proposto miglioramenti che aiuteranno i professionisti della sicurezza a ottenere contenuti mirati pertinenti al loro ruolo che includono i loro casi d’uso basati sul ruolo. Il nuovo flusso di registrazione migliorato consente agli utenti di specificare il loro ruolo professionale tra i 15 più comuni nel campo della cybersecurity, inclusi CISO, SOC Manager, InfoSec / Cyber Team Lead, Red Team Specialist, Threat Hunter, Vulnerability Management Specialist, SOC Analyst, Sviluppatori di Contenuti SIEM, e altri.

Per avere un quadro chiaro dei ruoli disponibili e quali casi d’uso e capacità della piattaforma possano migliorare la tua esperienza basata sul ruolo nel Threat Detection Marketplace, scopri qui.

Basandoci su questo profilo professionale, abbiamo migliorato la funzionalità di potenziamento dei contenuti del Threat Detection Marketplace. Ora gli utenti che si identificano come Cyber Threat Intelligence Analyst vedranno i contenuti potenziati secondo le loro esigenze professionali, come query per abbinamenti IOC storici e rilevamenti basati su TTP. L’opzione di ordinamento selezionata sulla Pagina di Ricerca verrà visualizzata come Basato sul Ruolo.

Per un’esperienza di ricerca ancora più personalizzata, la funzionalità di potenziamento aggiornata mostrerà anche contenuti ordinati dalle preferenze della piattaforma specificate dall’utente durante il flusso di registrazione.

Nuove Integrazioni & Miglioramenti delle Integrazioni al Threat Detection Marketplace

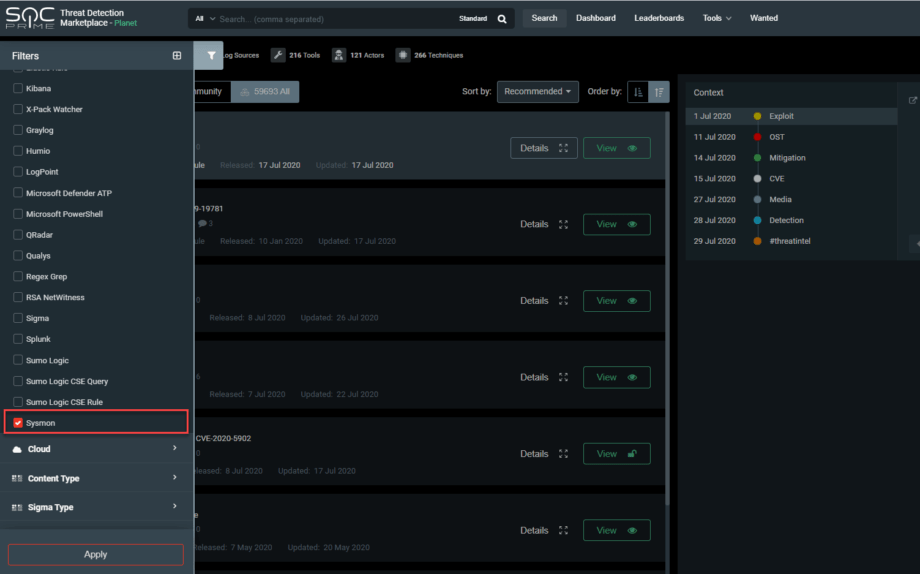

Integrazione Sysmon

SOC Prime espande costantemente il suo supporto per varie soluzioni SIEM, EDR e NSM per aggiungere ancora più flessibilità alla piattaforma Threat Detection Marketplace. Abbiamo recentemente aggiunto il supporto per Sysmon, così gli specialisti della sicurezza possono sfruttare i contenuti di rilevamento delle minacce per questa piattaforma. Ora puoi selezionare Sysmon dai parametri della Piattaforma pannello Filtri, cliccare il pulsante Applica, e godere del contenuto di rilevamento delle minacce specifico per la piattaforma che puoi applicare direttamente al tuo file di configurazione Sysmon. panel, click the Apply button, and enjoy your platform-specific threat detection content that you can apply directly to your Sysmon configuration file.

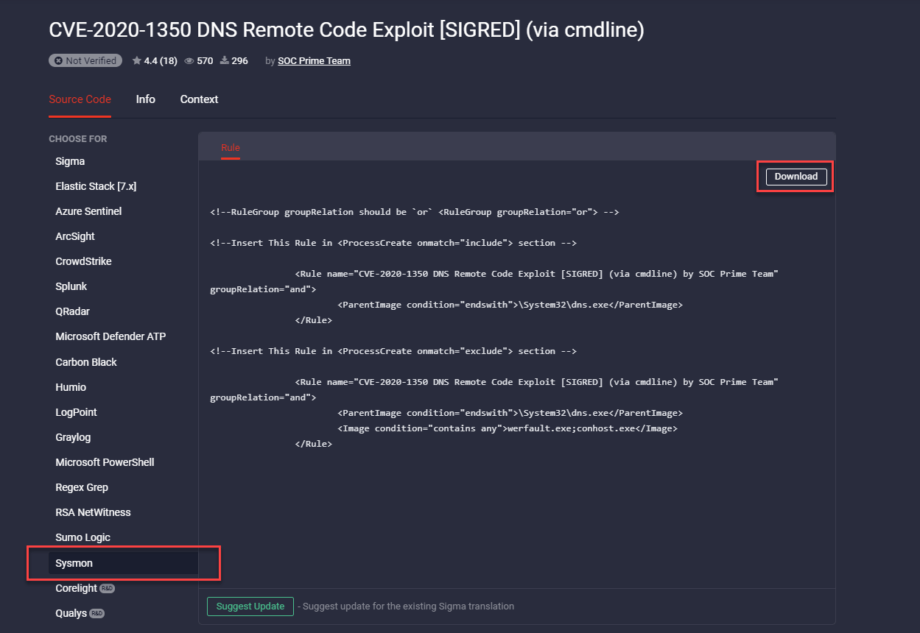

Aggiungendo il pulsante Download alla pagina della regola, abbiamo contribuito alla distribuzione semplificata del contenuto di rilevamento delle minacce specifico per la piattaforma nel tuo file di configurazione Sysmon. button to the rule page, we’ve added to the streamlined deployment of platform-specific threat detection content to your Sysmon configuration file.

Integrazione Elastic Cloud

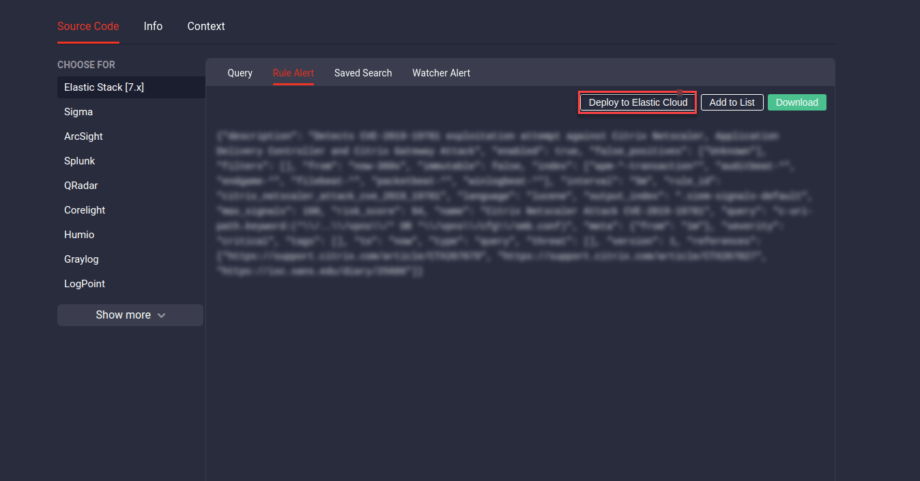

Ad agosto, abbiamo arricchito la piattaforma Threat Detection Marketplace con l’integrazione Elastic Cloud. Ora puoi configurare la tua integrazione di Kibana ed Elasticsearch in un unico luogo per ottimizzare il flusso di lavoro di implementazione di Elastic Cloud e implementare le regole del Threat Detection Marketplace nel tuo ambiente con un solo clic. Per configurare il tuo profilo Elastic Cloud, seleziona la scheda corrispondente nelle impostazioni di Configurazione dell’Integrazione della Piattaforma. Per un’esperienza di rilevamento delle minacce più semplificata, ora puoi distribuire contenuti al tuo Elastic Cluster con un solo clic direttamente dalla pagina della regola per i seguenti tipi di contenuto:

For a more streamlined threat detection experience, you can now deploy content to your Elastic Cluster with a single click right from the rule page for the following content types:

- Avviso Regola

- Ricerca Salvata

- Avviso Watcher

Configurazione dell’Integrazione della Piattaforma: Impostazioni di Condivisione del Profilo API per Azure Sentinel, Elastic Cloud e Sumo Logic

Abbiamo anche esteso le impostazioni di Configurazione dell’Integrazione della Piattaforma. impostazioni per le piattaforme Azure Sentinel, Elastic Cloud, e Sumo Logic. Queste nuove impostazioni di condivisione ti permettono di passare tra i livelli di accesso aziendale e individuale del profilo API configurato per uno di questi SIEM. Di default, il profilo di configurazione API è visibile solo al suo autore, ma queste impostazioni possono ora essere modificate per consentire un accesso aziendale al profilo configurato. Selezionando la casella di controllo Condividi con persone della mia azienda la configurazione del profilo API sarà disponibile per l’intera azienda.

Unisciti ora al SOC Prime Threat Detection Marketplace per migliorare il tuo rilevamento proattivo degli exploit e tenerti aggiornato sulle ultime notizie di cybersecurity: https://tdm.socprime.com/