Tecniche, tattiche e metodologie di Threat Hunting: la tua introduzione passo dopo passo

Indice:

Potremmo iniziare questo articolo con un’affermazione audace dicendo che la Ricerca delle Minacce è più facile di quanto pensi, e leggendo il nostro post sul blog, diventerai immediatamente un esperto. Sfortunatamente o fortunatamente, non è così. Tuttavia, comprendiamo che iniziare come un Cacciatore di Minacce Cibernetiche is è difficile. Ecco perché stiamo introducendo una serie di guide sui Fondamentali della Ricerca delle Minacce.

Le misure preventive non sono una panacea per una difesa impenetrabile. È qui che entra in gioco la ricerca delle minacce. Tuttavia, da dove iniziare? In questo blog, daremo un’occhiata più da vicino alle metodologie di ricerca delle minacce, in particolare alle tecniche di ricerca delle minacce and tattiche di ricerca delle minacce.

Tattiche di Ricerca delle Minacce

Le tattiche di ricerca delle minacce si riferiscono all’approccio fondamentale che un Cacciatore di Minacce Cibernetiche sfrutta sia per la ricerca delle minacce reattiva che proattiva.

Ricerca delle Minacce Orientata al Bersaglio

La ricerca delle minacce orientata al bersaglio funziona bene per la raccolta iniziale dei dati concentrandosi su una particolare minaccia che stai cercando di individuare nel tuo ambiente, come:

- Minacce Persistenti Avanzate (APT) gruppi, includendo le loro tattiche, tecniche e procedure (TTP)

- Vettore di attacco specifico basato sul MITRE ATT&CK® Framework o alternativamente, Cyber Kill Chain, NIST CSF, e i framework dell’ Istituto SANS and ISACA. Se non sai da dove iniziare, consulta la nostra guida MITRE ATT&CK per il miglioramento personale.

- Indicatori di Compromissione (IOC) ottenuti sia dalla ricerca interna del tuo team di intelligence che dalle organizzazioni di intelligence sulle minacce di livello mondiale.

Ricerca delle Minacce Basata sui Dati

Un approccio basato sui dati capovolge la ricerca orientata al bersaglio. Raccogli dati, li analizzi, e definisci cosa cercare, a seconda degli elementi di interesse e dei dati disponibili. Un insieme di dati che consente il rilevamento di una o più minacce può essere un buon punto di partenza.

La ricerca delle minacce basata sui dati consente alle organizzazioni di concentrarsi su ciò che hanno oggi. Al contrario, la ricerca delle minacce orientata al bersaglio tipicamente identifica lacune nei dati che possono richiedere risorse aggiuntive per essere acquisite. I migliori team di ricerca delle minacce tendono a utilizzare entrambe le tattiche.

Tecniche e Metodologie di Ricerca delle Minacce

Generalmente, gli avversari seguono il percorso di minor resistenza per raggiungere i loro obiettivi. Come qualsiasi essere umano, commettono errori, lasciano prove e riciclano tecniche. E puoi usarlo a tuo vantaggio. Detto ciò, tuffiamoci nella metodologia di base della ricerca delle minacce per cacce efficaci.

Passo 1: Conosci la Tua Infrastruttura

Anche se questo passaggio potrebbe sembrare ovvio, saresti sorpreso di sapere quante organizzazioni non sono nemmeno consapevoli del numero esatto dei loro endpoint. Prima di entrare nel tecniche di ricerca delle minacce, dovresti porti le seguenti domande:

- Qual è l’ambito del mio ambiente?

- In che modo gli avversari cercheranno di colpire l’ambiente?

- Come stanno realmente utilizzando l’ambiente i miei dipendenti?

- Quali sono le mie lacune in termini di visibilità, capacità di triage e capacità di risposta?

Passo 2: Fonti di Dati

La parte fondamentale di qualsiasi ricerca delle minacce sono i dati. Le fonti di dati possono essere attive or passive:

- I dati attivi si riferiscono agli eventi che sono stati già determinati come malevoli da qualche tipo di soluzione. Ottieni questi dati da IDS, IPS, antivirus, ecc. Ad esempio, una soluzione antivirus creerà un evento quando mette in quarantena un file che riconosce come

mimikatz. - I dati passivi rappresentano l’intero ambito degli eventi, siano essi malevoli o meno. Possono essere forniti dai log di eventi di Windows, sysmon, log cloud, log firewall, zeek, ecc. Ad esempio, la maggior parte dei sistemi produce tutti gli eventi di autenticazione, inclusi quelli riusciti e non. I dati passivi non hanno pregiudizi; sono semplicemente un record di un evento.

Entrambi i tipi di dati hanno valore. Tuttavia, per un Cacciatore di Minacce Cibernetiche, le fonti di dati passive sono più utili perché forniscono una visibilità completa senza affidarsi alla ricerca e alla logica di rilevamento di qualcun altro (il loro pregiudizio).

Un’altra sfida è gestire il costo della raccolta dei dati, che potrebbe essere un vero problema. Adottare un approccio ‘ingordo’ potrebbe lasciarti senza i log necessari. E sì, hai bisogno anche degli eventi storici. Il consiglio generale è di conservare almeno un anno di log. Tuttavia, dipende dalla conformità, dalle specificità del settore e dalla strategia della tua organizzazione. Si noti che le fonti di dati passive saranno più costose da raccogliere rispetto a quelle attive.

Esempio di fonte di dati: creazione di processi

Forse una delle fonti di dati passive più importanti da raccogliere è la creazione di processi. Gli eventi di creazione dei processi possono aiutare a coprire il rilevamento di più di due terzi delle tecniche esistenti di MITRE ATT&CK. Alcuni potrebbero argomentare che raccogliere eventi porta a perdite di password. Tuttavia, perdi di più non raccogliendo questi log, e ci sono soluzioni per evitare una possibile esposizione di dati sensibili. creazione di processi events lead to password leakages. However, you lose more by not collecting these logs, and there are workarounds to avoid a possible exposure of sensitive data. Gli eventi di creazione dei processi è anche supportata nativamente dai sistemi Windows e Linux. Inoltre, i log arricchiti dalle fonti EDR o dal sysmon di Microsoft sono molto comuni.

Passo 3: Pensa come un Avversario

Ogni attacco informatico è un processo, lontano dall’essere casuale. È per questo che esiste il concetto di kill chain. La kill chain si riferisce ai passi che gli avversari compiono per raggiungere i loro obiettivi. Se sei nuovo nella ricerca delle minacce, affidarti alla tua intuizione e adottare un approccio pensiero-come-un-avversario potrebbe non essere la soluzione migliore. Tuttavia, cercare di analizzare i vettori di attacco e diversi APT è un ottimo punto di partenza.

Gli avversari non possono schioccare le dita per ‘possedere’ i tuoi sistemi. Generalmente, devono intraprendere una serie di azioni per raggiungere il loro obiettivo(i). La maggior parte delle volte, ciò comporta passi come ottenere un punto d’appoggio, stabilire la persistenza, elevare le autorizzazioni, movimento laterale, ecc.

Esistono certi tipi di attacco che possono consentire a un avversario di aggirare alcune o anche tutte queste misure. Ad esempio:

- Se un avversario vuole semplicemente mettere offline il tuo sito web principale, probabilmente può pagare una società di denial-of-service (DoS) per farlo.

- Attacchi come SQL injection o la scoperta di uno spazio di archiviazione cloud esposto possono permettere agli avversari di rubare dati sensibili senza mai ottenere un punto d’appoggio.

Assicurati di avere la tua copertura a posto

Prima di tutto, controlla uno dei framework (MITRE ATT&CK, Cyber Kill Chain, ecc.) e analizza più a fondo per capire cosa potrebbe esserci dietro un attacco. Naturalmente, non esiste una matrice universale che possa essere applicata a ogni caso, ma ogni framework ha un approccio simile nella descrizione dei vettori di attacco.

Quando ti sei familiarizzato con la kill chain, pensa a quali tecniche e sotto-tecniche dovresti coprire in primo luogo. Tentare di coprire tutte le tecniche potrebbe essere la tua prima intenzione, ma, molto probabilmente, non funzionerà perché è costoso, richiede tempo e non protegge ancora completamente il tuo sistema.

Per evitare il trambusto inutile, tieni presente le seguenti idee:

- Scopri quali vettori possono adottare gli avversari

- Ogni attacco non si riduce solo a un framework

- Tieni d’occhio le tecniche di nuova apparizione

- Scopri quali APT potrebbero prendere di mira il tuo settore e qual è il loro stile

- Se la tua intelligence sulle minacce è fuori posto, evita di fare affidamento sui dati storici sugli attori delle minacce

- Controlla rapporti affidabili per rimanere aggiornato con le tendenze del settore

Passo 4: Analisi dei Dati

Una volta raccolti i log, è il momento di analizzarli. Come Cacciatore di Minacce Cibernetiche, non dovresti essere bravo solo a scrivere codice perché lavorare con i dati è essenziale. La pratica rende perfetti, ma ciò che conta è da chi impari. Basato sull’esperienza dei nostri Cacciatori di Minacce, abbiamo raccolto i seguenti suggerimenti per te.

Suggerimenti per un’analisi dei log di successo

Le seguenti suggerimenti possono migliorare significativamente il tuo processo di ricerca delle minacce:

- Un singolo allarme non significa nulla, ma lo stesso modello in più allarmi o una catena di eventi sospetti è ciò che stai cercando. Per rintracciarlo, fai quanto segue:

- Raccogli tutti gli eventi rilevanti (es.

creazione di processi) in un rapporto - Seleziona i più interessanti. Ricorda che le cose più comuni sono le meno sospette. Puoi sceglierle manualmente o utilizzando Jupyter Notebook o una tabella Excel. Alternativamente, puoi scrivere uno script Python per un filtraggio avanzato. Principalmente, devi controllare i dettagli della linea di comando.

- Quando selezioni gli eventi più rilevanti, crea un rapporto sintetico (che potrebbe includere circa 100.000 eventi su un milione o due), esporta un

.csv, e consegnalo ai tuoi analisti o analizzalo tu stesso.

Potresti sentire che cercare di trovare la tua strada tra 2 milioni di allarmi è troppo. Tuttavia, di solito non richiederà più di alcune ore, anche con un paio di milioni di allarmi.

- Raccogli tutti gli eventi rilevanti (es.

-

L’auditing della creazione dei processi è il tuo modo migliore, anche per zero-day e attacchi alla catena di fornitura. Come abbiamo detto prima, solo la raccolta di questi eventi coprirà la maggior parte delle tecniche.

-

Ricorda che non ogni comportamento è catalogato su MITRE ATT&CK. Ad esempio, tieni presente i nomi di file brevi (es.

1.pst) o percorsi sospetti, comeC:windowstemp. Secondo Florian Roth, dovresti prestare attenzione anche alle seguenti anomalie:- File di sistema rinominato (

certutil.exeas%temp%cu.exe) - Applicazione Office che genera una shell (

cmd.exe,powershell.exe) - Strumenti ben noti rinominati (

PsExec.exeasC:p.exe) - Esecuzione da percorsi non comuni (

C:UsersPublic,C:Perflogs, ecc.) - Anomalie nei file (file UPX impacchettato con Copyright Microsoft)

- Download di file da TLD sospetti (

.dllscaricare da.oniondominio)

- File di sistema rinominato (

- Se la tua azienda lo consente, condividi le tue osservazioni perché la difesa informatica collaborativa è molto più efficace del ‘combattere’ da soli.

Passo 5: Processo di Ricerca delle Minacce

Quando la preparazione è finita (conosci bene la tua infrastruttura, hai i dati necessari e li hai analizzati), puoi iniziare la caccia. Rilevare attacchi avanzati può sembrare complicato, ma diventa molto più semplice con la giusta telemetria. Ricorda che anche gli avversari avanzati si basano su tattiche, tecniche e procedure (TTP) riciclate.

Ancora dubbioso? Allora, ecco un esempio rappresentativo della catena di fornitura di SolarWinds attacco che è rimasto inosservato per circa un anno.

Quasi ogni attacco ha aspetti più plausibili e più difficili da rilevare. Nell’esempio di Solorigate, puoi vedere alcune tecniche avanzate e nuove che sono complicate (non impossibili, comunque) da cacciare, come:

- SAML dorato

- Malware solo in memoria

- Steganografia

- Camuffamento di indirizzi IP

- File crittografati

- DGA

- HTTP C2 crittografato/novel

D’altra parte, ci sono tecniche e metodi più banali da cacciare:

- Uso di Powershell

- Creazione di Processi / Uso di LOLBAS

- Creazione di Attività Pianificate

- Attività di Account Inusuali

Lo script seguente non doveva necessariamente essere malevolo. Tuttavia, se vedi rundll32.exe eseguire il vbscript:", dovresti prestare attenzione a questo e almeno controllare se è già stato eseguito prima nel tuo ambiente. Anche se gli avversari hanno fatto cose estremamente avanzate, hanno comunque usato un LOLBAS ben noto “Rundll32“.

Rundll32.exe vbscript:"..mshtml,RunHTMLApplication "+Execute (CreateObject("Wscript.Shell").RegRead("HKLMSOFTWAREMICROSOFTWindo wsCurrentVersionsibot")) (window.close)

Cosa vediamo qui?

- Creazione di Processi

- Bene, un LOLBAS noto “

Rundll32” Rundll32eseguito con argomenti conosciuti LOLBAS

Di nuovo, questo potrebbe essere facilmente rilevato se avessi la giusta telemetria. Non menzionare che prima della divulgazione dell’attacco, avevamo una regola nella piattaforma SOC Prime che avrebbe generato un avviso basato sul Rundll32.exe and RunHTMLApplication.

Per ulteriori esempi, puoi guardare un webinar preparato dal nostro capo dell’ingegneria della ricerca delle minacce Adam Swan, dove analizza diversi attacchi e le rilevazioni che avrebbero potuto essere utilizzate.

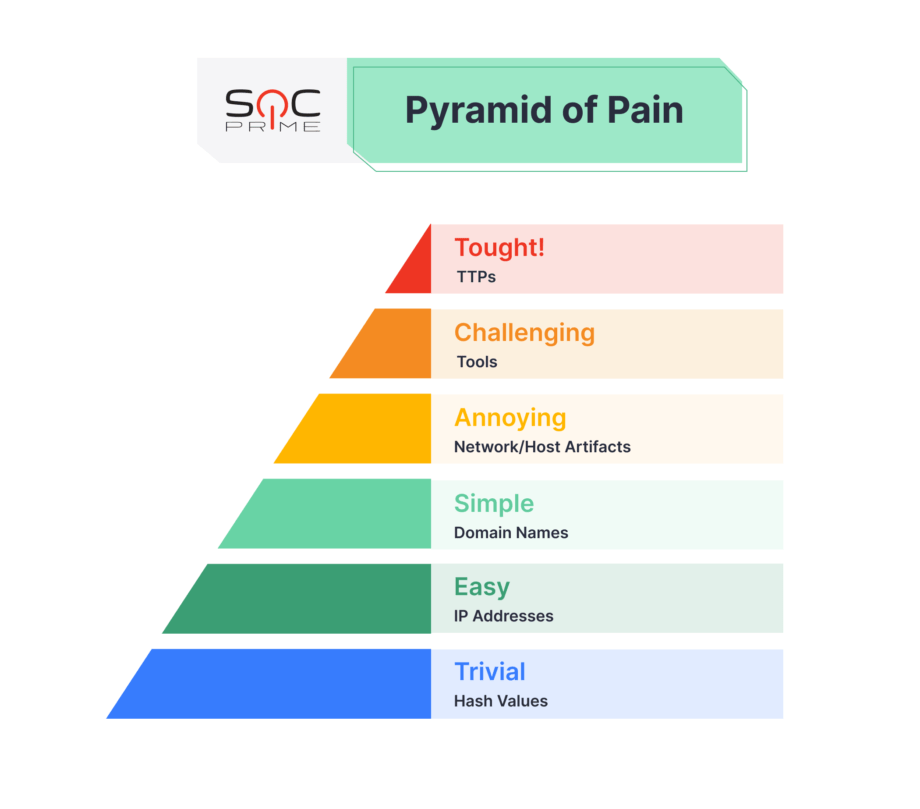

Regole basate su IOC vs. comportamentali

Le regole basate su IOC sono efficaci? Sì, ma non sempre. Il problema con loro è che il rilascio dei report IOC spesso richiede più tempo di quanto la realtà della sicurezza informatica permetta. Inoltre, molto probabilmente, IP, hash, domini e strumenti non verranno riutilizzati. Mentre una query di ricerca delle minacce costruita per identificare attività insolite di rundll32 può essere utile per decenni anziché giorni/settimane/mesi. Quindi, opta per regole basate sul comportamento per un effetto di lunga durata.

Ovviamente, regole basate su IOC tempestive e di alta qualità possono essere utili. Spesso, le rilevazioni basate su IOC sono meglio usate retroattivamente per vedere se sei stato bersagliato in passato anziché rilevare gli attacchi attuali. Alla fine, non dovresti dimenticare la Piramide del Dolore quando ti avvicini alla ricerca delle minacce e alla risposta agli incidenti.

Passo 6: Arricchisci la Tua Caccia

Essere un Cacciatore di Minacce Cibernetiche è probabilmente uno dei ruoli più creativi nella sicurezza informatica, anche se si basa sull’analisi. Per stare al passo con il ritmo del settore, dovresti sempre ottenere conoscenze aggiuntive, spunti e ispirazioni. Ecco alcune idee che potrebbero arricchire il tuo processo di ricerca delle minacce:

- L’analisi del malware è un ottimo modo per imparare. Puoi prendere in prestito alcune idee e ricostruire il codice degli avversari.

- Non trascurare la Digital Forensics e il contesto della Threat Intel. Più conosci, più sei preparato. Puoi sempre trovare una compilazione di contesto per le minacce emergenti nel Motore di Ricerca delle Minacce Cibernetiche.

- Utilizza MITRE ATT&CK, OSSEM, e altri framework o documentazione per ampliare la tua conoscenza e migliorare le tue abilità tecniche.

- Usa strumenti aggiuntivi per trovare più ispirazione, contesto e idee per le tue rilevazioni. Innanzitutto, controlla i progetti gratuiti e open-source. Ad esempio: to find more inspiration, context, and ideas for your detections. First, check the free and open-source projects. For example:

- LOLBAS per i binari

- MalwareBazaar per i campioni di malware

- ANY.RUN per l’analisi del malware

- Uncoder.IO per la traduzione delle regole Sigma

- Uncoder CTI per la generazione di query basate su IOC

- Se hai esaurito le idee per le tue cacce, controlla cosa ha da offrire il Quick Hunt nella piattaforma SOC Prime.

La Ricerca delle Minacce può essere travolgente e impegnativa, ma ne vale la pena. Impara, pratica e sii curioso. E cercheremo di rendere il tuo percorso più fluido con le nostre guide sui Fondamentali della Ricerca delle Minacce.