Dall’inizio della guerra cibernetica globale, gli attacchi informatici contro l’Ucraina e i suoi alleati che sfruttano info-stealer e payload malevoli hanno destato scalpore nell’arena delle minacce informatiche. Nell’ultimo attacco informatico su un’organizzazione ucraina, gli attori della minaccia hanno applicato un toolkit offensivo diversificato, inclusi il Vidar info-stealer e il famigerato Cobalt Strike Beacon, che sono stati frequentemente utilizzati in una serie di campagne malevole contro l’Ucraina dal febbraio 2022.

L’11 novembre 2022, i ricercatori di CERT-UA hanno fornito approfondimenti sull’incidente di cybersecurity relativo alla compromissione dell’integrità e disponibilità delle informazioni a causa dell’attacco informatico in corso contro organizzazioni ucraine sfruttando la versione avanzata del malware Somnia e una serie di altri ceppi malevoli. L’attività avversaria responsabile dell’intrusione non autorizzata nei sistemi automatizzati e computer mirati è stata attribuita al collettivo di hacker FRwL noto anche come Z-Team, tracciato inoltre come UAC-0118.

Rilevamento dell’attività malevola UAC-0118 coperta dall’allerta CERT-UA#5185

In vista dell’aumento del volume e della sofisticazione degli attacchi informatici contro l’Ucraina e i suoi alleati, i professionisti della cybersecurity dovrebbero rilevare tempestivamente le minacce emergenti per difendere proattivamente le loro organizzazioni da potenziali intrusioni. La piattaforma SOC Prime aggrega una serie di avvisi ad alta fedeltà e query di caccia rilevanti per identificare l’attività malevola associata all’attore UAC-0118 e coperta dall’ allerta CERT-UA#5185. Tutte le rilevazioni sono etichettate con “UAC-0118” (“UA#5185”) per semplificare la selezione del contenuto per i membri del team SOC:

Regole Sigma per rilevare l’attività malevola coperta nell’allerta CERT-UA#5185

Premi il pulsante Esplora Rilevamenti per raggiungere le regole Sigma dedicate filtrate dal corrispondente tag UAC-0118 basato sull’identificatore del gruppo. Gli algoritmi di rilevamento sono allineati con MITRE ATT&CK® e sono accompagnati da contestualizzazione dettagliata delle minacce informatiche, inclusi link CTI rilevanti, mitigazioni, binari eseguibili e metadati più rilevanti. Le regole Sigma sono corredate di traduzioni in oltre 25 soluzioni SIEM, EDR, e XDR per adattarsi a qualsiasi ambiente necessario ai professionisti della cybersecurity.

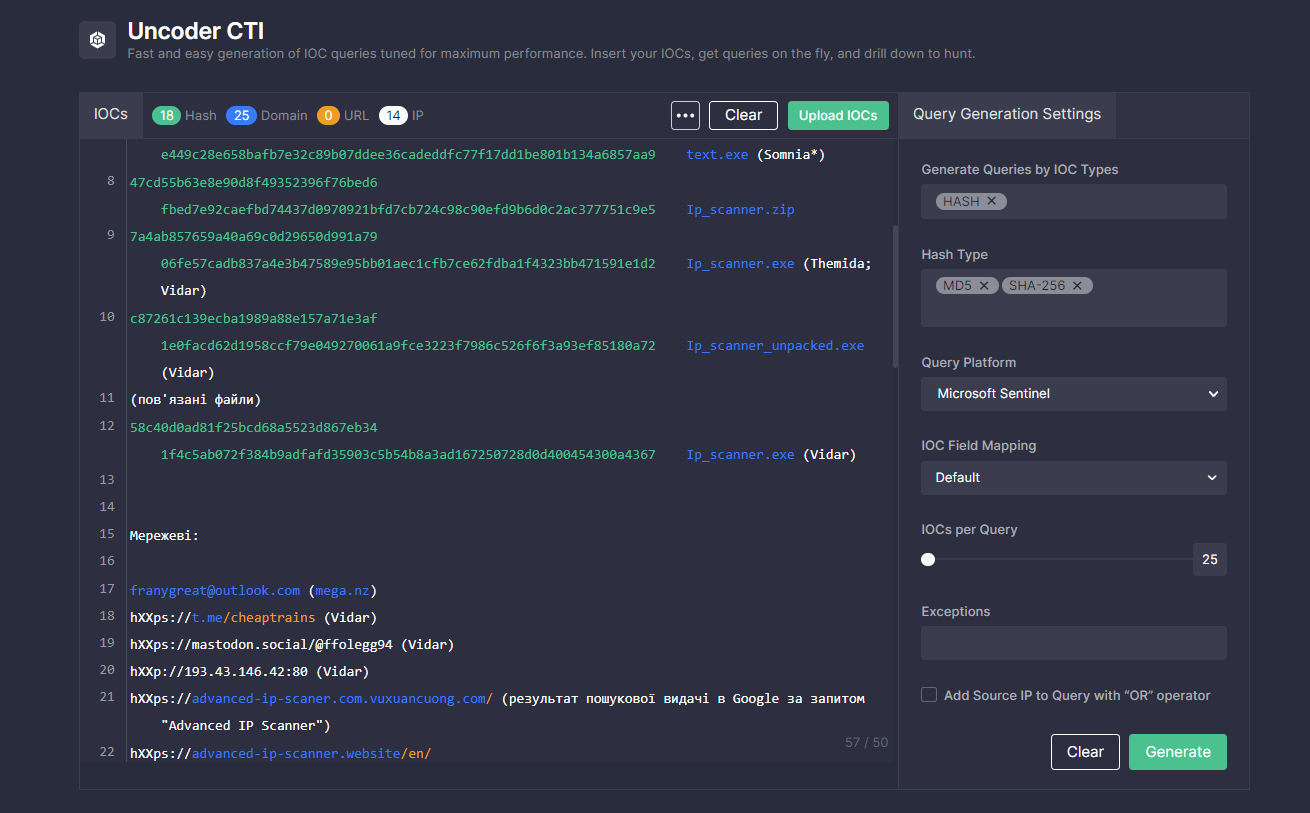

Per semplificare gli sforzi di caccia alle minacce e incrementare l’efficienza delle operazioni SOC, gli esperti di sicurezza possono cercare gli IOC associati all’ultimo attacco UAC-0118 usando Uncoder CTI. Basta incollare il testo contenente gli IOC rilevanti dall’allerta CERT-UA#5185 e ottenere query di IOC personalizzate pronte per essere eseguite in un ambiente scelto.

Attività UAC-0118 Diffusione del Malware Somnia: Analisi dell’Attacco

L’ultima allerta CERT-UA#5185 fornisce ricerche sull’attacco informatico mirato in corso contro l’Ucraina da parte del gruppo FRwL noto anche come Z-Team o UAC-0118, che diffonde il malware Somnia sui sistemi compromessi. L’indagine ha rivelato che la catena di infezione è stata innescata dal download e dall’esecuzione del file malevolo mascherato da software Advanced IP Scanner. Il file mascherato da software legittimo conteneva in realtà l’ info-stealer Vidar.

I ricercatori di cybersecurity presumono che la tattica dell’attaccante, che prevede la creazione di copie di risorse web ufficiali travestite da software diffusi, appartenga al toolkit offensivo dei broker di accesso iniziale. Nel caso dell’ultimo incidente, i broker di accesso iniziale sono stati responsabili di una violazione dei dati e successivamente hanno condiviso i dati compromessi con il gruppo di hacker FRwL per proseguire l’attacco informatico.

Notevolmente, il malware Vidar è anche in grado di rubare dati di sessione di Telegram. Se una potenziale vittima non ha l’autenticazione a due fattori e un codice abilitati, ciò consente agli aggressori di ottenere l’accesso non autorizzato all’account utente compromesso. Nell’attacco informatico in corso, l’account Telegram della vittima è stato utilizzato per inviare file di configurazione della connessione VPN, includendo certificati e dati di autenticazione. A causa dell’autenticazione a due fattori disabilitata durante la connessione VPN, gli avversari sono stati in grado di accedere alla rete aziendale. Dopo aver ottenuto l’accesso non autorizzato tramite VPN, gli attori della minaccia hanno applicato Netscan per il riconoscimento, avviato Cobalt Strike Beacon, e eseguito l’esfiltrazione dei dati via Rclone. Oltre ai ceppi di malware sopra menzionati, è stato osservato che il gruppo FRwL distribuiva Anydesk e Ngrok sui sistemi compromessi.

Il ceppo di malware applicato nell’attacco informatico in corso, soprannominato Somnia, si è evoluto significativamente. La versione iniziale del malware utilizzava l’algoritmo 3DES, mentre la versione attuale applica l’algoritmo di crittografia AES e non include capacità di decrittazione dei dati per un’evitazione della difesa migliorata.

Contesto MITRE ATT&CK®

Per approfondire il contesto degli ultimi attacchi informatici da parte dell’attore della minaccia UAC-0118, tutte le regole Sigma dedicate sono allineate con il framework MITRE ATT&CK® che affronta le tattiche e tecniche corrispondenti:

Inoltre, è possibile scaricare il file ATT&CK Navigator di seguito nel formato JSON che fornisce il contesto MITRE ATT&CK rilevante basato sia su regole Sigma dalla piattaforma SOC Prime sia sugli IOC forniti dall’allerta CERT-UA#5185: