Tutto il team di SOC Prime sta attualmente lavorando da remoto (speriamo lo facciate anche voi) ma tali condizioni non hanno influenzato la nostra efficacia e lo sforzo nel migliorare piattaforma Threat Detection Marketplace (TDM).

In questo blog siamo entusiasti di annunciare le 4 nuove funzionalità TDM di SOC Prime che arrivano grazie alla nostra integrazione di terze parti con Microsoft Azure Sentinel, che mira ad aiutare le aziende a mantenere la loro consapevolezza della sicurezza e ridurre i tempi di implementazione.

Iniziamo con la prima caratteristica che rappresenta l’integrazione con Sigma con Azure Sentinel.

Integrazione Sigma con Azure Sentinel

Uncoder.io, un servizio gratuito di SOC Prime e un linguaggio comune per la Cybersecurity ci aiuterà a gestirlo nel modo più ovvio utilizzando il linguaggio Sigma. Con un’interfaccia utente facile, veloce e privata, puoi tradurre le query da uno strumento all’altro senza bisogno di accedere all’ambiente SIEM e in pochi secondi.

Questo è quello che possiamo facilmente fare ora per convertire le regole Sigma in query e regole funzionali di Azure Sentinel. Facile? Siamo piuttosto sicuri che sia una bella funzionalità che ti farà sicuramente risparmiare tempo. Provalo via Uncoder.io da SOC Prime e facci sapere cosa ne pensi 🙂

Facile? Siamo piuttosto sicuri che sia una bella funzionalità che ti farà sicuramente risparmiare tempo. Provalo via Uncoder.io da SOC Prime e facci sapere cosa ne pensi 🙂

La seconda cosa su cui ci siamo concentrati è il metodo automatizzato di snellimento delle regole tramite API di Azure Sentinel.

Il gancio multi-tenant tra TDM e API di Azure Sentinel è ora disponibile su TDM.

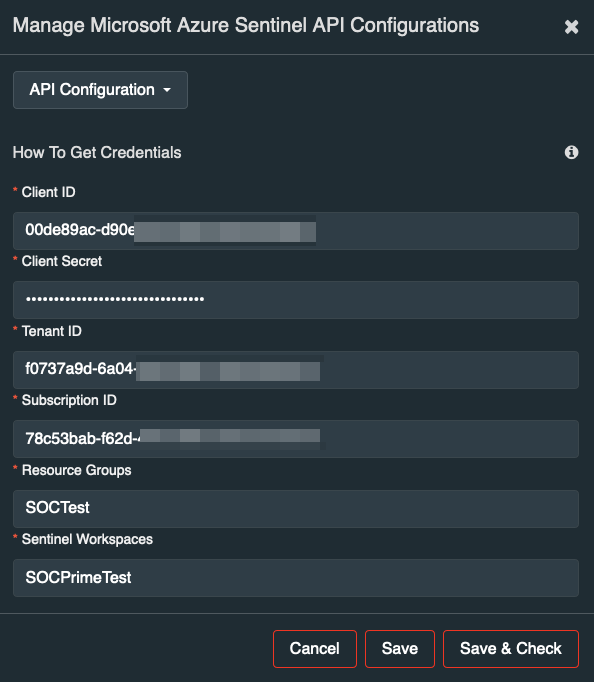

Ora puoi aggiungere nella configurazione “Microsoft Azure Sentinel API” (disponibile nel menu del profilo TDM). Quando distribuisci le regole scegli dove esattamente vuoi collocarle. C’è un insieme di parametri che devono essere configurati per la Configurazione API di Microsoft Azure Sentinel:

Quando distribuisci le regole scegli dove esattamente vuoi collocarle. C’è un insieme di parametri che devono essere configurati per la Configurazione API di Microsoft Azure Sentinel:

- Client ID,

- Client Secret,

- Tenant ID,

- Subscription ID,

- Resource Group,

- Sentinel Workspace

Esempio:

Le istruzioni dettagliate su come configurare l’app API di Azure Sentinel si trovano nella sezione ‘Come ottenere le credenziali’, premere il pulsante (i).

Le istruzioni dettagliate su come configurare l’app API di Azure Sentinel si trovano nella sezione ‘Come ottenere le credenziali’, premere il pulsante (i).

Per aggiungere un altro tenant di Azure Sentinel premi il pulsante ‘Configurazione API’. Puoi aggiungere nuove configurazioni, modificare o eliminare la configurazione esistente. Ad esempio, un ambiente di test e produzione.

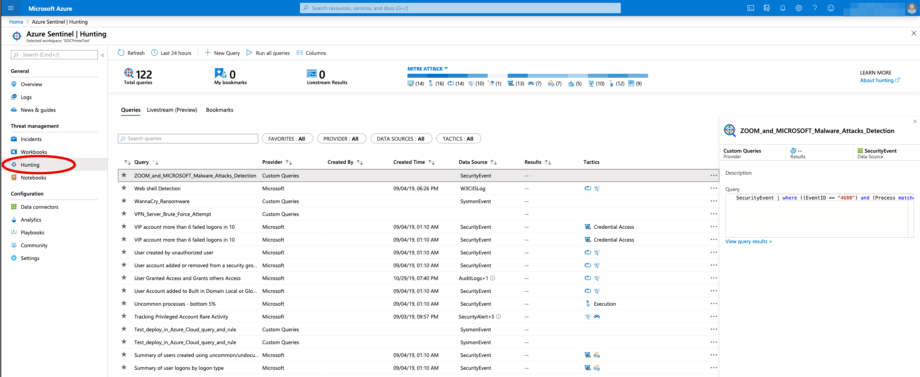

Integrazione TDM di SOC Prime con Azure Sentinel Hunting search queries

Ora puoi semplicemente utilizzare il pulsante “Deploy In My Sentinel” nel tuo account TDM per distribuire query in Azure Sentinel.

Questo pulsante importa la query nella pagina di ricerca salvata Hunting nel Sentinel. Prima di distribuire puoi modificare manualmente la query. Le nuove query di Hunting possono essere trovate sotto il filtro PROVIDER: Custom Queries.

Le nuove query di Hunting possono essere trovate sotto il filtro PROVIDER: Custom Queries.

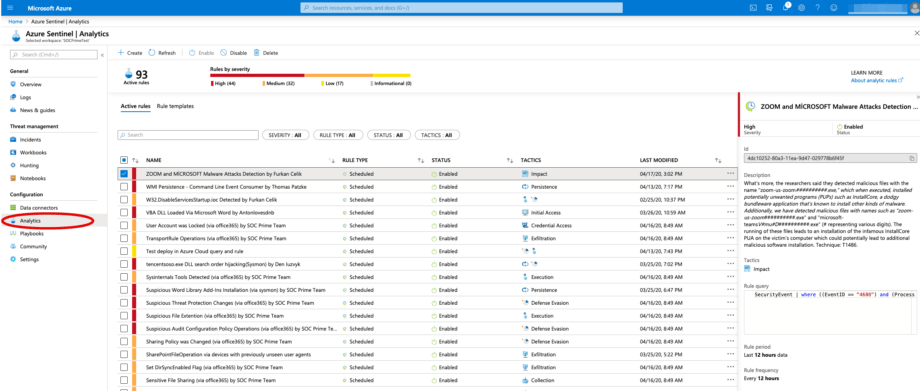

Integrazione TDM di SOC Prime con Azure Sentinel Analytics (Regole)

C’è anche un pulsante “Deploy In My Sentinel” nel tuo account TDM per distribuire regole in Azure Sentinel Analytics. Questo pulsante importa la regola nel Analytics pagina nel Sentinel. Prima di distribuire puoi modificare manualmente i parametri della regola. La nuova regola distribuita può essere trovata tra le regole esistenti in Sentinel Analytics ordinando il campo LAST MODIFIED.

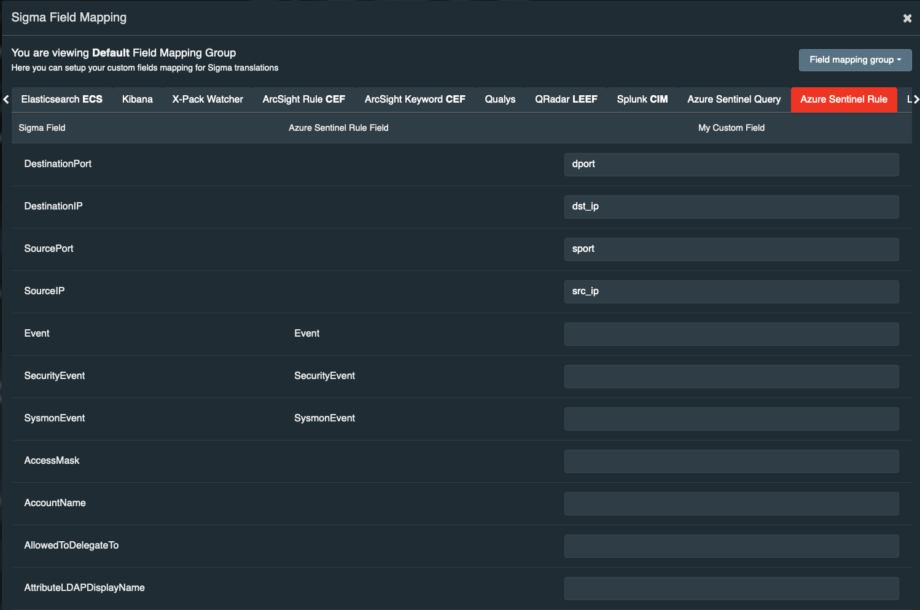

La nuova regola distribuita può essere trovata tra le regole esistenti in Sentinel Analytics ordinando il campo LAST MODIFIED. Nel caso in cui ci sia qualche incongruenza per il mapping dei campi, puoi creare il tuo Mapping dei campi Sigma. Vai a Profilo -> ‘Sigma Field Mapping’ -> scorri fino a Regola o Query di Azure Sentinel e aggiungi lì i tuoi mapping di campi personalizzati:

Nel caso in cui ci sia qualche incongruenza per il mapping dei campi, puoi creare il tuo Mapping dei campi Sigma. Vai a Profilo -> ‘Sigma Field Mapping’ -> scorri fino a Regola o Query di Azure Sentinel e aggiungi lì i tuoi mapping di campi personalizzati: Grazie per la lettura 🙂Rimani al sicuro!

Grazie per la lettura 🙂Rimani al sicuro!

Il tuo team SOC Prime